电力监控系统终端非法外联管控关键技术研究

2019-10-21徐光亮马锋王健刘会强

徐光亮 马锋 王健 刘会强

摘 要:当前电力公司的信息化和数字化的发展伴随着信息泄露、数据丢失、病毒入侵、网络瘫痪等不安全事件对信息系统的挑战。结合全网信息网络现状及需求,从管理及技术上阻止入侵信息系统事件的发生,有效控制违规外联,提高公司信息内网的安全性。本文简要分析了内网外联面临的严峻形势以及当前违规外联的监控手段,以技术为主,管理为辅的方式,减少违规外联引发的内网安全隐患,确保内网的信息安全。文章深入研究了違规外联发现与阻断技术,针对传统违规外联监控系统的不足,设计了一种新的内网计算机和移动设备违规外联行为监控系统。该系统构建了全方位、实时性、精确化的信息内网管理方式,通过实时阻断违规外联的技术手段,有效避免了漏报、误报的问题,通过写入机器码方式将终端信息录入数据库,极大程度简化了硬件部署、缩短了响应时间,通过双进程对进程的保护确保防护能够实时常态化运行,通过对Linux平台底层数据包管控手段,确保违规外联的有效性。

关键词:信息泄露;Linux平台;违规外联监控

一、背景

一些保密性极高的单位,为了保证数据和信息的安全,进行了内网和外网的物理隔离。但是有些内网用户可能会违反安全性的规定,私自插外网线或USB设备分享等方式连接到互联网,黑客就可以攻击这台机器,并通过这台机器访问内部网络,窃取机密资料,恶意的攻击甚至造成网络瘫痪。由于私插网线或USB设备共享上网不经过防火墙,所以防火墙对于这种方式的攻击无能为力;另外,通过这台机器访问内部网的其他机器,完全可以通过合法身份进行,对于这种访问,IDS也不会发现,当前很多安全产品都无法处理这种非法外联漏洞。

本公司研究一种非法外联监控技术作为管理者有效的技术手段,可以全面、实时地监控整个单位网络内部的非法外联行为。本文对非法外联监控技术进行了深入研究,关键技术主要体现在以下几个方面:

(1)本研究是在Linux环境中一种新型的C/S架构技术,在传统模式上提出更完善的管控技术,弥补安全事件漏报、误报、上传不及时的问题。

(2)实现非法外联阻断和报警、非法接入阻断和报警以及安全策略驱动底层防护的多机制管控技术。

(3)终端信息孤立机制,驱动低层非法外联拦截技术能够及时切断终端与内网联系,使其成为信息孤岛。

(4)安全日志集中处理与查看,能够掌握公司安全态势。

二、常见违规外联防护技术

目前很多公司都采用双机模式或代理模式管控违规外联行为,甚至通过员工的自觉来避免违规外联。比较来看,代理模式需要在每台终端安装非法外联管控软件,这样做既可以监控又可以阻断违规外联,但在使用过程中可能被用户卸载或屏蔽,并且安全警报无法统一收集。而双机模式不需要在每台终端上进行监控操作,但需要在内网部署扫描服务器和外网检测服务器,这种方式部署简单,不占用终端资源。而双机部署只能监测不能阻断,并且不能选择探测使用的网络协议,例如内网为了安全考虑,防火墙通常会关闭ICMP协议数据包,那么探测服务器无法自己选择协议类型,将存在漏报风险,除此之外也存在被恶意攻击的可能性。

针对当前的违规外联管控方式,总结几种管控技术的优缺点,本公司着力研究一种基于内网扫描和终端管控,并适用于Linux平台的新型管控技术,主要完成了下面几个功能:

(一)C / S部署方式

终端软件端,服务器控制台

(二)监控功能

对直接插入外网线非法外联,共享网络非法外联,非法USB接入进行监控。

(三)监控内容

对内网终端网络状态、用户名、Mac地址、IP地址以及非法外联事件进行监控。

(四)报警方式

控制台报警。

(五)日志处理

终端安全日志显示用户名、Mac地址、IP地址以及非法外联事件类型。

本创新技术研究是基于内网扫描和终端防护,实时监测终端数据包,在驱动上进行拦截,技术包括以下优点:

(1)完全适应物理隔离的内网环境;

(2)能够实时监测并迅速阻断;

(3)内网有没有监测防火墙都不会漏报;

(4)终端信息孤立,黑客无法攻击,无法渗入内网;

(5)占用终端资源少,部署简单

(6)软件端静默安装,扫描过程不影响终端用户;

(7)软件端进程保护,无法卸载与阻断。

三、创新型管控技术引入

新型的违规外联管控技术由监控内网主机路由表实现。任何主机要与其它网络通信要有到这个目标网络的路由,企业内网主机的路由表只是一条静默路由,其下一跳就是本机网关。如果这个主机网关的IP地址或者Mac出现错误,就无法与其它主机进行通信。所以监控主机路由表可以有效的监测违规外联行为。定义一条缺省内网主机路由,包括网关IP地址、MAC地址,作为基准路由。如果内网主机修改了该基准路由,说明该主机试图连接未授权网络,视为违规外联,阻断连接。

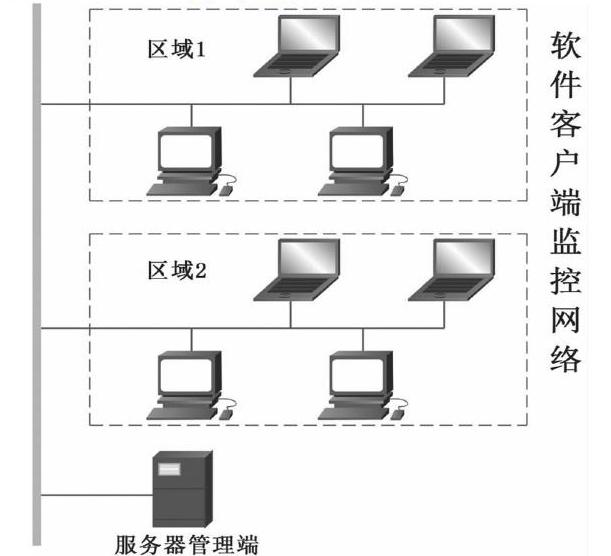

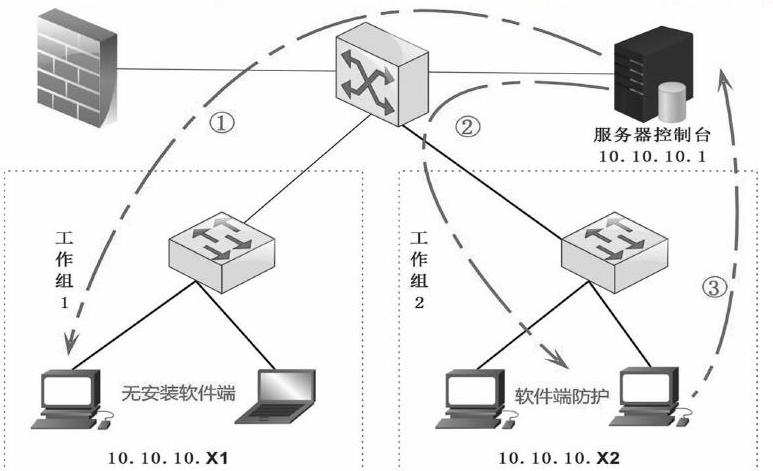

技术引入:本新型管控系统仅用一台内网服务器,并在每台内网终端主机上静默安装客户端。监测内网违规外联,并可以向服务器控制台发送安全日志进行安全报警。如下图:

服务器:网卡配置内网IP地址为10.10.10.1,能够访问到全部需要管控的IP地址范围。

工作组1:终端主机IP为10.10.10.2——10.10.10.100,能够与服务器端通讯。终端没有安装软件客户端。

工作组2:终端主机IP为10.10.10.101——10.10.10.254,能够与服务器端通讯。终端安装有软件客户端,能够检测并阻断违规外联。

软件客户端:监控终端违规外联,双进程保护软件客户端。

服务器端配置IP地址为10.10.10.1,通过流向,向10.10.10.X段主机IP逐个发送探测报文进行全网扫描,并取得通信。被探测的主机将回应报文返回给服务器端,服务器端将得到的主机信息列表出来。工作组1终端主机没有安装软件客户端,工作组2终端主机装有软件客户端。服务器端通过流向可以对工作组2里面的终端主机下发策略与远程控制操作。服务器端对工作组1里面的终端主机只做内网扫描,IP地址、MAC地址等信息收集。如果軟件客户端监测到工作组2的终端主机有违规外联发生,会阻断终端主机的外联行为,并通过流向向服务器端发送安全日志和警报信息。

具体完成功能如下:

(1)扫描内网中的终端主机信息,包括IP地址、MAC地址、主机名、违规外联事件等;

(2)监控内网非法直接外联;

(3)U盘管控,通过驱动控制,允许合法U盘接入终端,禁止非法U盘接入内网;

(4)USB通讯类设备(手机等)管控,通过驱动控制,禁止使用移动设备共享接入内网;

(5)检测到违规外联时,阻断违规外联终端通信,记录安全日志,控制台报警。

四、新型管控技术介绍

本研究通过对当前两种违规外联管控方式的比较,总结各自优点研发出一种新型的管控违规外联方式。

(一)新型违规外联管控技术方案

新型的违规外联管控技术是在Linux平台上的C/S架构系统,包括终端软件端和内网服务器控制端。形成软件端功能为主,服务器端为辅的全方位实时违规外联管控技术。解决了非法外联的漏报、误报现象,网管员可以通过服务器控制端查看内网的每一天外联记录,便于信息内网安全态势的分析。系统由服务器管理端和终端软件端组成:

终端软件端与服务器管理端作用如下:

软件端:

1)监控终端,阻断违规外联(包括非法直接外联、非法共享外联);

2)U盘管控,允许合法U盘接入终端,禁止非法终端接入外网;

3)禁止USB智能设备接入,阻断共享上网外联;

4)发生违规外联生成安全日志,并上报服务器控制端。

服务器控制端:

1)扫描内网终端和网络设备,并能保存到本地数据库;

2)扫描并识别内网终端和网络设备的IP地址、Mac地址、用户名等信息,保存本地形成内网主机列表库;

3)为安装过软件端的终端生成机器码,便于查看内网客户端的安装情况,查看安装率。并可以用excel导出客户端的安装情况;

4)接收客户端发出的违规事件安全日志,发出警报。并可以导出安全日志。

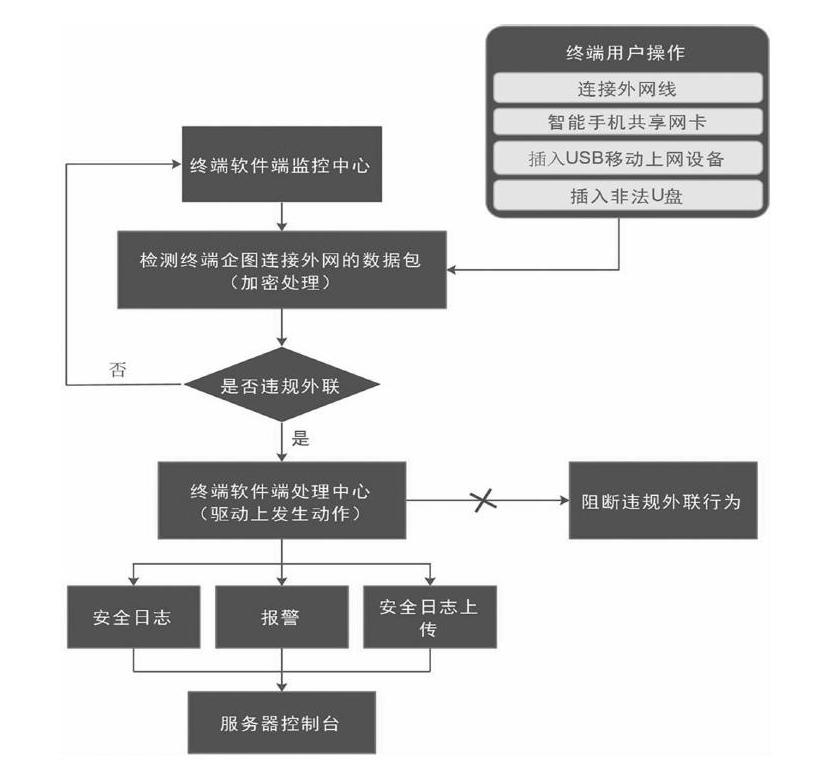

(二)数据包处理模块

数据包接收处理模块是判断内网主机发生非法外联的参照,如果内网主机发生违规外联,终端软件客户端将会进行阻断拦截,同时向服务器端发生警报,并将记录有违规外联终端主机IP地址、MAC地址、账户名以及违规外联类型发送到服务器控制端。流程如下图:

(三)安全事件处理模块

安全事件指的是违规外联行为事件,如果软件端检测到内网终端有违规外联企图,虽然并没有成功违规外联,但软件客户端还会直接进行阻断拦截,生成基于这台终端IP地址、MAC地址、用户名以及发生违规外联时间和类型信息的安全日志,便于网管员分析内网安全态势。

(四)报警模块

终端软件客户端生成的安全日志会直接传送给控制台并弹出报警页面,为管理员记录和查询内网违规外联安全事件提供很大方便,可以按照内网IP地址、MAC地址、用户名和违规外联事件来进行查询,这样可以让网管员实时了解内网违规外联的薄弱环节以及把握内网安全态势。

(五)功能实现

本次研究的新型违规外联管控系统对内网主机进行监测,需要在内网终端主机上安装违规外联软件端,主要用于违规外联行为的检测和阻断,以及安全警报作用。服务器控制端在扫描内网之后可以看到内网主机IP地址、MAC地址等信息,并可以对安装过客户端的终端主机下发策略。服务器控住端能够接受违规外联安全报警和安全日志。

(六)系统配置

(1)硬件需求。本新型违规外联管控极少占用主机资源。

(2)软件配置:系统模式:C/S;终端软件端:Linux操作系统;服务器控制端:Linux操作系统。

五、结论

在分析过内网违规外联行为特点后,经过深入了解当前内网违规外联管控方式的不足之处后,研究一种新型的管控违规外联的方式。本研究能够在技术层面上保障内网信息安全,并能准确的把握内网外联的薄弱环节,方便网管人员履行职能,把握内网安全态势。本次研究是将整个内网监测工作转换到每一台终端主机上,并能将违规外联的终端主机成为信息孤岛,实际上是缩小的信息安全管控范围,降低被黑客攻击的风险,减少了内网信息泄露的出口,保障了内网信息的安全性。

参考文献:

[1]孙娜.非法外联技术研究与实现[D].北京邮电大学,2006.

[2]张鸿雁,郭东伟.非法外联检测系统的设计与实现[J].工业技术经济,2005(05).

[3]赵永胜,谷利泽.基于路由表的主机非法外联监控技术研究与分析.

[4]TOM GB910:The Telecom Operations Map,version2.1.The TeleManagement.

[5]刘桂栋,庄毅,王雷.内网非法接入监控系统的设计与实现.2006南京通信年会.

[6]W.Richard Stevent,TCP/IP Illustracted Volune 1[M].Addison Wesley,2000.

[7]鲁士文.计算机网络协议与实现技术.清华大学出版社,2000.