WSNs中基于节点信任度的机会路由算法

2019-07-08杜可怡苏凡军

杜可怡 苏凡军

摘 要:针对机会路由的候选转发集中存在恶意节点导致网络性能下降问题,提出一种计算节点信任度的评估模型。使用贝叶斯公式计算节点的直接信任度,根据节点的代数连通度得到间接信任度,利用信息熵的概念得到综合信任度。为高效辨别出候选转发集中的恶意节点,预先设定信任度阈值[β]。提出一种基于节点信任度的机会路由算法TBOR。TBOR利用信任模型初始化候选集中每个节点的综合信任度,再利用信任度阈值判断潜在的恶意节点,并将信任度大于信任度阈值的节点添加到候选转发集。实验结果表明,TBOR能高效识别并剔除候选转发集中的恶意节点,具有较高的检测率,保证了数据可靠传输。

关键词:机会路由;信任模型;代数连通度;信任度;无线传感器网络

DOI:10. 11907/rjdk. 191005

中图分类号:TP312

文献标识码:A文章编号:1672-7800(2019)006-0070-05

Abstract: Aiming at the problem of network performance degradation caused by malicious nodes in the candidate forwarding of opportunistic routing, an evaluation model for computing node trust is proposed. The Bayesian formula is used to calculate the direct trust degree of the node, and the indirect trust degree is obtained according to the algebraic connectivity of the node, and the concept of information entropy is used. In order to efficiently identify malicious nodes in the candidate forwarding set, the trust threshold β is preset. A Node Trust based opportunistic routing in wireless sensor networks (TBOR) is proposed. The TBOR uses the trust model to initialize the comprehensive trust degree of each node in the candidate set, and then uses the trust threshold to determine the potential malicious node, and adds the node with the trust degree greater than the trust threshold to the candidate forwarding set. The experimental results show that TBOR can effectively identify and eliminate malicious nodes in the candidate forwarding set, which has a high detection rate and ensures reliable data transmission.

Key Words: opportunistic routing; trust model; trust; algebraic connectivity; wireless sensor network

0 引言

無线传感器网络是由布置在检测区域内的少量传感器节点以自组织和多跳形式形成的无线网络,其主要目标是以合作方式对监控区域进行数据信息的采集、分析并传输到sink节点[1]{Karl,2007 #46;Karl,2007 #46;Karl, 2007 #46}{Karl,2007 #46},拥有可用于大规模网络环境、自组织、网络拓扑结构可随时间动态变化等优点。但是由于无线传感器节点容易受到功率、存储、带宽和能量等多方面因素影响[2],使无线传感器节点在开放且复杂的环境下极易被俘获、破坏和攻击,导致不能有效保证无线传感器网络中通信节点之间的安全和数据传输的准确性。

机会路由(Opportunistic Routing)概念由Biswas等[3]于2004年在麻省理工学院(MIT)率先提出。然而,机会路由从源节点转发数据到sink节点的过程中,按照不同的路由策略,转发标准从有序的候选转发集中选择下一跳转发节点具有不确定性。因此,很多研究人员将机会路由应用于无线传感器网络[4],根据量纲不同分为网络编码、端到端最短路径及地理位置等路由策略。其中,EXOR[5]按照节点的期望传输次数(ETX)对候选转发集中的转发节点进行选择,并且将无线信道拥有的广播数据特性巧妙运用于无线传感器网络的机会路由中,一定程度上改善了无线网络数据传输的可靠性和稳定性,保证了网络中无线节点端到端链路的吞吐量。EEOR[6]和CBEEOR[7]路由算法考虑了减少网络能量消耗问题,以是否能够减少网络能量消耗为衡量标准选择下一跳转发节点。ROR[8]不仅考虑了无线传感器网络中节点能量的消耗,而且将节点到sink节点的距离作为转发节点的选择标准。

网络中存在各种影响网络安全性因素,导致大多数机会路由[4-11]受到严重影响,例如网络中存在的恶意节点被添加到机会路由候选转发节点集,恶意节点选择传递虚假消息给其它邻居节点等。因此,为高效且快速地解决机会路由安全性问题,提出对网络中的路由节点进行信任评估,建立能考虑多种度量标准综合计算节点信任度的模型,从而有效识别和判断候选转发集中潜在的恶意节点虚假信息,增强网络的稳定性和端到端数据传输的安全性。

Ganeriwal等[12]创新性提出了一种全面性管理网络中无线节点信任框架(RFSN),并将其应用于存在破获网络或传递虚假信息的无线传感器网络环境中。该框架利用无线节点服从信誉模型的性质,采用贝叶斯公式计算节点的信任度,利用看门狗机制检测节点的通信状态及行为,将此作为计算节点信任值的重要参数。虽然该框架对节点信任度的判断设计较完善,但是需要预先设定节点的信誉值。Feng等[13]提出一个可信的基于贝叶斯的信任管理机制BTMS,该机制是对RFSN的一种改进,不但能依据节点的通信行为对节点的信任值进行计算并评估,而且能利用时间滑动窗口对信任值进行更新。

文献[14]在机会路由中为排除网络的恶意节点建立了一种信任模型,由于可从节点之间进行相互通信搜集到节点的通信行为,包括源节点和目的节点之间数据成功通信的次数和失败的次数等,得到节点的直接信任度和推荐信任度。但直接信任度计算参数取值依赖专家经验,这不仅会影响信任模型的客观性,而且在一定程度上会破坏节点信任度的判断。文献[15]为了对候选转发集中节点的行为进行实时准确监测,采用了一种新的看门狗机制。虽然将节点的链路投递率、地理信息和信任值整合作为路由测度,但信任值计算并没有考虑推荐信息,还会对信任值评估产生破坏,影响路由的选择。Jiang等[16]提出了一种高效信任模型,该方案在计算节点直接信任度过程中,将网络节点传输的信息进行信任度评估,包括转发节点和接收节点的数据信任度和通信信任度;由于无线传感器节点自身存储的能量、计算性能和存储性能等有限,所以将节点的剩余能量和总能量作为评估信任度参数,从而综合各因素得到节点能量信任度;将3种因数综合得到的节点信任度更加客观,可以提高网络可靠性,使得传感器节点更加值得信任,并且推荐信任度对于信任度评估起到了不可缺少的作用。文献[17-19]对经典信任模型进行详细分析并作出深度总结,研究了评估和计算信任度的方法。

以上大多数研究都是将节点之间成功与不成功交互次数加入到信任模型,联合其它评判标准计算节点之间的信任度,但很少考虑节点之间的连通程度对节点信任度评估的影响。根据无线节点在网络环境下的分布情况和节点与节点之间通信的连通情况,按照一定的策略衡量节点连通度。连通度越好说明该节点与其它邻居节点进行通信的概率越大,是值得邻居节点信任的,是维持网络稳定和安全通信不可或缺的因素。

针对无线传感器网络中怎样有效而精确衡量和判断节点信任度问题,本文创新性地提出一种基于节点信任度的机会路由算法。该算法利用贝叶斯公式计算节点的直接信任度,并联合节点的连通度评估间接信任度,通过信息熵分别为直接信任度和间接信任度进行权值分配并加权求和,实现对节点综合信任度的计算。此外,为高效识别出候选转发集中的恶意节点,设置了信任度阈值。为了让节点信任度更加可靠,在实验仿真时设置时间周期,对节点信任度进行周期性更新。

本文将基于节点信任度的评估模型与传统机会路由ExOR路由算法相结合,提出一种基于节点信任度的机会路由算法TBOR(Node Trust Based Opportunistic Routing in Wireless Sensor Networks),并提出该路由算法的关键技术和伪代码。使用网络仿真软件NS2进行了大量实验,结果表明,TBOR能高效识别并剔除转发候选集中的恶意节点,具有较高的检测率,从而提高无线传感器网络节点安全性,保证节点通信可靠性,提高网络吞吐量,减少端到端时延。

1 节点信任度评估模型

1.1 直接信任度计算

2 TBOR路由算法

为实现对候选转发集中存在的恶意节点进行识别和隔离,更加有效地帮助源节点选择安全且可靠的候选转发节点,从而确定下一跳轉发节点,本文将建立的信任模型应用于传统的机会路由机制中,提出一种TBOR算法,实现步骤如下:

(1)根据每个节点到目的节点的期望传输次数ETX值,对网络中节点进行初始化候选转发集选择。如果邻居节点到目的节点的ETX值没有源节点到目的节点的ETX值大,则将该节点加入到初始化候选集;反之,则不将节点加入到初始化候选集。

(2)首先根据网络拓扑结构计算出初始化候选集节点的连通度,利用本文提出的计算节点信任度方法,初始化候选集中每个节点的综合信任度。在对综合信任度评估的同时,利用预先设定的信任度阈值[β]判断初始化候选集中潜在的恶意节点,并将符合条件的节点添加到候选转发集。对候选转发集中的节点进行优先级分配是基于节点到目的节点的ETX值进行非递减顺序排列的。节点的ETX值越小,说明节点在候选转发集中的位置越靠前,节点优先级越高,基于优先级的先后顺序选择下一跳转发节点。

(3)根据ExOR的协调转发机制进行数据包转发,算法如下:

基于节点信任度的机会路由算法(TBOR):

输入:发送节点到目的节点的ETX(s,d),发送节点的所有邻居节点到目的节点ETX(s,d),如公式(1)~(12)所示,信任度阈值[为β]。

输出:发送节点的下一跳转发候选集candSet(s,d)

begin

candSet(s,d)[←?]

if s==d then

return

end if

iniCandSet(s,d)[←?]

for all j∈N(s) do

if ETX(j,d) < ETX(s,d) then

IniCandSet(s,d) [←]IniCandSet(s,d)∪{j}

end if

end for

for all j∈IniCandSet(s,d) do

//计算信任值

calculating [Tdsj],[ Tindsj] and [Tsj] within [?t] according to formula (1)-(3)

//更新综合信任值

updating [Tsj] according to formula (8)

if ([Tsj<β])

node j cant enter the CandSet(s,d)

else

candSet(s,d) [←]CandSet(s,d)∪{j}

end if

end for

sort CandSet(s,d) by ETX from j to d

return CandSet(s,d)

end

3 仿真及分析

3.1 仿真实验参数设置

利用NS2仿真软件对TBOR路由算法有效性进行实验仿真。将100个节点随机部署在50m×50m的区域内,在网络中随机设置1~50个恶意节点,随机发起选择性攻击,进而影响其它节点性能。实验参数如表1所示。

将本文提出的TBOR算法与经典的路由协议ExOR路由算法从节点信任度的变化、安全性分析、网络吞吐量和端到端的时延方面分别进行分析和对比。

3.2 结果分析

3.2.1 节点信任度变化

如图1所示,增加正常节点和恶意节点随网络运行的时间周期,对综合信任度变化趋势进行对比。正常节点的综合信任度在前40个周期内上快速上升,随着周期的增加,上升趋势变得平缓,节点综合信任度最终保持稳定并无限趋向于1。而恶意节点综合信任度恰恰相反,在前10个周期内综合信任度初始化候选集大幅度下降。随着网络运行周期的增加,下降趋势比前10个周期稍微减小。大概在70周期之后,下降趋势趋于平缓,最后综合信任度无限接近于0。由实验数据可知,本文提出的基于节点信任度的评估模型可以有效识别出候选转发集中的恶意节点,从而将其剔除候选转发集,避免了恶意节点危害正常节点进行通信的可能性,从而保证网络节点的安全。

3.2.2 安全性分析

因为检测率对于节点的信任机制起到了不可或缺的作用,所以根据检测率的好坏进行安全评判。随着网络中恶意节点所占比例的增加,将检测出的恶意节点在所有恶意节点中的百分比作为检测率的衡量标准。如图2所示,固定横坐标于某个位置,其对应的纵坐标表示在恶意节点比例不变的情况下检测出的恶意节点数量比率。由于ExOR路由算法并没有设置识别恶意节点的机制,故不能高效地识别出候选转发集存在的恶意节点,减少恶意节点对正常节点的破坏;而将本文的信任模型应用于ExOR中,能有效检测出候选转发集中的恶意节点,及时防止恶意节点进一步传递虚假消息给其它节点,减少了恶意节点对网络中其它节点安全性能的影响。

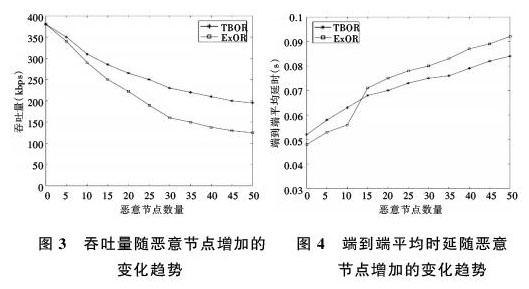

3.2.3 网络吞吐量

图3为TBOR和ExOR两种路由算法随着恶意节点数目的增加吞吐量变化趋势的对比情况。由于恶意节点的选择性攻击,导致节点因数据传输失败而导致数据丢失上升,使得两种路由算法丢失大量数据包,从而减少了网络吞吐量。在没有恶意节点情况下,两种算法的吞吐量差距很小,可以忽略两者的区别。但随着网络中设置恶意节点数目的增多,由于ExOR路由算法没有设置恶意节点检测机制,导致吞吐量急剧下降。而本文的TBOR路由算法可有效检测恶意节点,进而对候选转发集中的恶意节点进行识别并剔除,选择更安全的节点进行数据传输,维持网络的稳定性,降低了恶意节点引起的网络节点数据包丢失率,从而增加了整个网络的吞吐量。

3.2.4 端到端平均时延

图4对比了TBOR和ExOR两种路由算法在恶意节点不断增多的情况下,节点端到端平均时延的变化趋势。在无线传感器网络中,随着恶意节点数目不断增多,两种路由算法的时延都因网络中存在潜在的恶意节点而不断增加。TBOR路由算法节点信任度计算、判断及更新需要更多的计算消耗。 ExOR路由算法虽然不计算信任度,但是缺乏检测恶意节点攻击正常节点的机制,在恶意节点数目不断增加的情况下,恶意节点会对正常节点进行选择性攻击和破坏,不仅使正常节点丢弃源节点发送的数据包,而且诱惑其它节点也丢弃源节点数据包,从而导致数据包的重传,增加了端到端时延。

4 结语

本文将基于节点信任度的信任评估模型应用于机会路由ExOR中,提出一种基于节点信任度的机会路由算法TBOR。ExOR路由算法利用无线信道的广播特性,使TBOR算法性能得到了充分发挥。综合信任度计算不仅充分考虑了节点通信次数衡量的直接信任度,还联合节点的连通度更加精确地得到间接信任度,通过信息熵的概念为直接信任度和间接信任度分配权值,实时动态更新,最后通过加权求和得到节点的综合信任度,從而有效识别并剔除了候选转发集中存在的恶意节点,在一定程度上避免了正常节点被恶意节点进行选择性攻击和破坏的可能性,确保了无线传感器网络中节点通信和数据传输安全。

如果网络中存在潜在恶意节点且路由算法没有设置检测恶意节点机制,不仅会影响网络信任度、吞吐量、时延等性能,而且可能增加网络的能量消耗。因此,为了避免信任度高的节点每次都被选为通信节点而造成节点能量高速消耗问题,今后的研究要将节点能量作为评估节点信任度的重要参数之一,从而更加精确和快速地识别出网路中的恶意节点,尽可能减少因恶意节点造成的能量消耗。

参考文献:

[1] KARL HOLGER,WILLIG ANDREAS. Protocols and architectures for wireless sensor networks[M]. Hoboken:John Wiley & Sons, 2007.

[2] OKAZAKI ALEXANDRE MASSAYUKI, FROEHLICH ANTONIO AUGUSTO. Ant-based dynamic hop optimization protocol: a routing algorithm for mobile wireless sensor networks [M]. 2011 IEEE Globecom Workshops,2011: 1139-1143.

[3] BISWAS SANJIT, MORRIS ROBERT. Opportunistic routing in multihop wireless networks[J]. Microcomputer Information, 2004, 34(1): 69-74.

[4] 田克,張宝贤,马建,等. 无线多跳网络中的机会路由 [J]. 软件学报,2010,21(10): 2542-2553.

[5] BISWAS S,MORRIS R. Exor: opportunistic multi-hop routing for wireless networks[J]. Acm Sigcomm Computer Communication Review, 2005, 35(4): 133-143.

[6] MAO X F,TANG S J,XU X H,et al. Energy-efficient opportunistic routing in wireless sensor networks[J]. IEEE Transactions on Parallel and Distributed Systems, 2011, 22(11):1934-1942.

[7] SUBHASH K M,SRINIVAS T A,RAJESH K. Connectivity based energy efficient opportunistic robust routing for mobile wireless sensor networks[J]. Wireless Personal Communications,2015,84(1):729-744.

[8] BEN FRADJ H,ANANE R,BOUALLEGUE M,et al. A range-based opportunistic routing protocol for wireless sensor networks[M]. Wireless Personal Communications,2017.

[9] AZZEDINE B,AMIR D. Opportunistic routing in wireless networks: models, algorithms, and classifications [J]. ACM Computing Surveys,2014,47(2):1-36.

[10] FENG DAN, MA YAJIE, ZHOU FENGXING, et al. A trust-based opportunistic routing algorithm in ad hoc network[C].Proceedings of the IEEE International Conference on Software Engineering and Service Science, F, 2014.

[11] AMIR D,SANCHEZ M. Isabel, boukerche azzedine. modeling and analysis of opportunistic routing in multi-hop wireless networks [C]. Atlanta:Proceedings of the IEEE International Symposium on Modelling, Analysis & Simulation of Computer and Telecommunication Systems,2015.

[12] GANERIWAL SAURABH,SRIVASTAVA MANI B. Reputation- based framework for high integrity sensor networks[C]. Beijing:Proceedings of the IEEE International Conference on Software Engineering and Service Science,2014.

[13] FENG RENJIAN,HAN XIAONA, LIU QIANG, et al. A credible bayesian-based trust management scheme for wireless sensor networks[J]. International Journal of Distributed Sensor Networks, 2015(2): 10-15.

[14] WANG BO,HUANG CHUANHE, LI LAYUAN, et al. Trust-based minimum cost opportunistic routing for ad hoc networks [J]. Journal of Systems and Software, 2011, 84(12): 2107-2122.

[15] SALEHI MAHMOOD,BOUKERCHE AZZEDINE,DAREHSHOO- RZADEH AMIR,et al. Towards a novel trust-based opportunistic routing protocol for wireless networks[J]. Wireless Networks, 2016, 22(3): 927-943.

[16] JIANG JINFANG, HAN GUANGJIE, FENG WANG, et al. An efficient distributed trust model for wireless sensor networks [J]. IEEE Transactions on Parallel & Distributed Systems,2016, 26(5): 1228-1237.

[17] HAN GUANGJIE, JIANG JINFANG, LEI SHU, et al. Management and applications of trust in wireless sensor networks: a survey [J]. Journal of Computer & System Sciences, 2014, 80(3): 602-617.

[18] 張仕斌,方杰,宋家麒. 一种面向WSNs的可信数据融合算法研究[J]. 小型微型计算机系统,2014,35(10): 2347-2352.

[19] ISHMANOV FARRUH,MALIK AAMIR SAEED,KIM SUNG WON,et al. Trust management system in wireless sensor networks: design considerations and research challenges[J]. Transactions on Emerging Telecommunications Technologies,2015,26(2):107-130.

[20] FIEDLER M. Algebraic connectivity of graphs[J]. Czechoslovak Mathematical Journal,1973,23(23): 298-305.

[21] 印新棋,吴军,莫伟伟,等. WMNs中基于节点可信度的机会路由改进算法[J]. 计算机科学,2017,44(8): 151-156.

[22] 周治平,邵楠楠. 基于贝叶斯的改进WSNs信任评估模型[J]. 传感技术学报,2016,29(6):927-933.

(责任编辑:杜能钢)