基于令牌的无线移动网络隐私保护与认证协议

2019-05-16路亚

路 亚

(重庆电子工程职业学院人工智能与大数据学院 重庆 401331)

0 引 言

随着无线技术的发展,人们在享受无线技术带来便利的同时,对移动无线通信服务的要求逐步增加[1-3]。目前运营商的漫游设施使得用户位于本地区域之外地区的情况下也能享受网络服务。为了在提供漫游服务的同时确保更高的安全性,最初订购漫游的用户需要由外地服务器进行认证,而为了保证安全漫游,认证方案至关重要。

由于移动设备的快速发展以及定位机制,基于位置的服务LBS已经得到快速发展,如游戏、导航等许多移动LBS服务被设计并且在移动用户的日常活动中被频繁使用[4-5]。 而在连续确定用户的位置时会遇到一些关键的隐私问题,如果位置信息能够揭示某些个人信息、家庭住址等数据,隐私保护变得非常重要[6]。

隐私保护被视为用户匿名以及用户无法被追踪,这就必须通过确保攻击者无法检索用户信息来保护用户的隐私。 由于无线网络更容易受到各种网络攻击以及移动节点中电源资源受限的事实,所以开发安全且熟练的认证机制,在漫游服务中提供良好的匿名性成为关键解决方案[7]。保护机制包括空间混淆、混合区域、k-匿名、加密和位置虚拟等。

文献[8]提出一种三轮匿名漫游协议,基于伪身份的签密机制被用于根据撤销列表的撤销协议以及执行熟练的认证。由于使用了签密算法,存储在SIM卡中的伪身份的数量减少,该协议的认证熟练程度更高。文献[9]提出了一种隐私保护移动漫游认证方法,该方法在安全性和性能方面非常有效,适合用于全球移动网络。文献[10]提出一个使用蜂窝网络地理特征保护隐私框架,来保护最近邻查询的用户隐私。在所提出的技术中提供两层空间匿名性,使得位置服务提供者不能直接访问用户的位置。在该框架中,真实位置不是虚拟位置,降低了将用户信息暴露给网络攻击者的可能性。文献[11]提出了一种新的空间隐形机制,用于在服务基站(SeNB)的隐身处隐藏用户的位置,然后使用不同基站的相邻组中的一组虚拟位置作为中央eNB对SeNB进行匿名化,减少了向攻击者公开信息的机会。文献[12]提出了两种基于一次性假信令和Schnorr Zero Knowledge Protocols的匿名认证方案。该方案使得用户设备(UE)、基站和移动性管理实体能够彼此相互认证,然后UE的位置自身更新。该方案能够处理与安全风险和隐私风险相关的攻击,保护用户的位置隐私。

上述方法虽然能够实现用户隐私保护,但是计算延迟、包传递率和控制消耗等不能满足对准确性和快速性要求高的用户。针对这个问题,本文提出一种基于令牌的无线移动网络隐私保护和认证协议。在该协议中,令牌通过基站选择的虚节点在发送器和接收器之间传送消息,将令牌加密,使得只有发送方和接收方能够检索正在发送的消息。通过确保攻击者无法检索用户的敏感信息,保护用户隐私或用户匿名,该技术可以有效地保护用户的隐私并增强网络性能。

1 基于令牌的隐私保护与认证协议

本文协议传送消息的令牌进行加密,使用签名加密算法对包含查询UE的伪身份的身份验证请求进行签名。当服务基站(SeNB)通过安全通道从UE接收注册请求后,为UE生成伪身份及其对应的私钥。然后,UE使用签密向SeNB发送包含SeNB的ID、UE伪ID和哈希函数的查询请求消息。SeNB通过解密来检索消息。

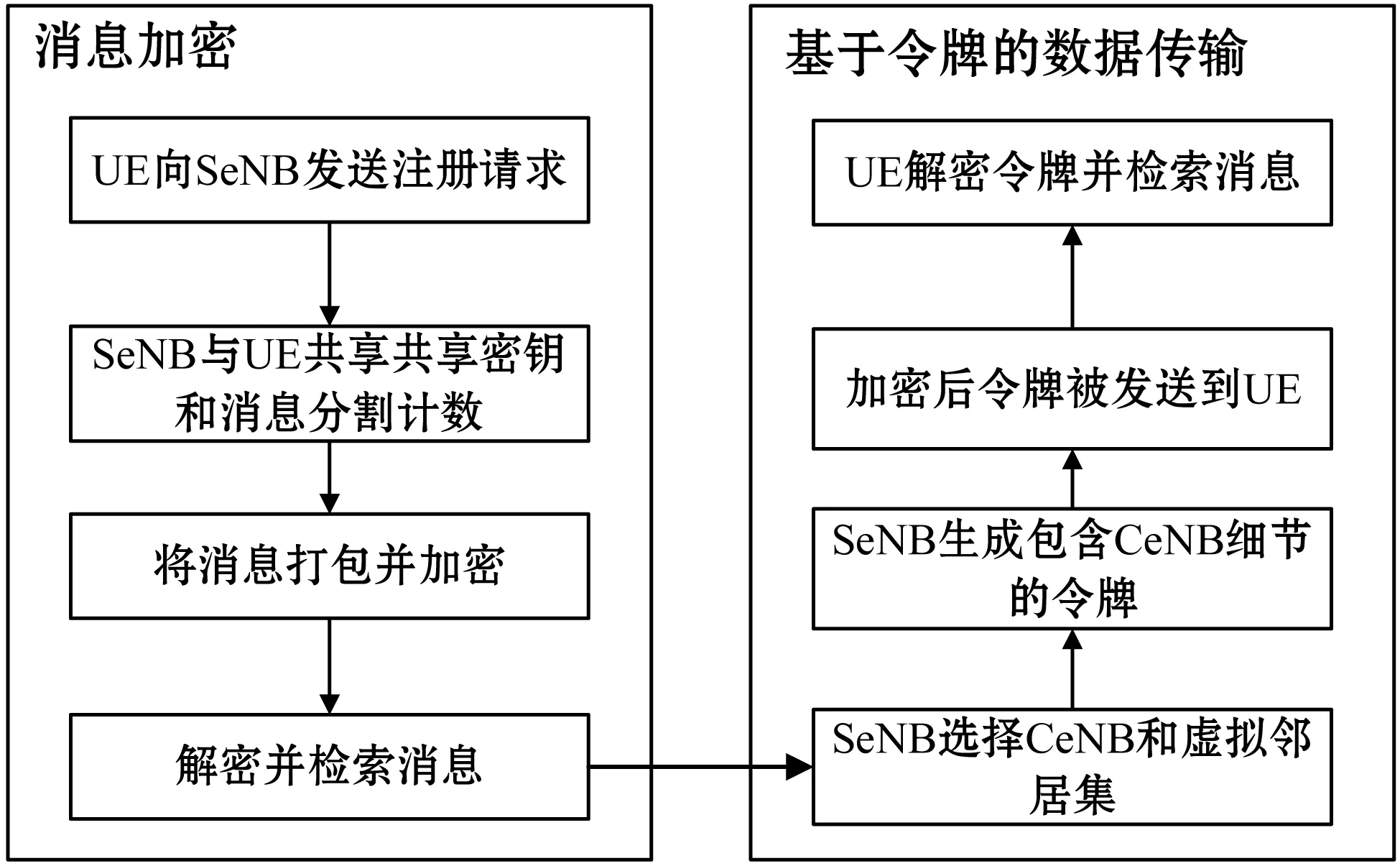

SeNB在整个时间间隔内选择中央基站CeNB(central eNB),并将时间间隔分成n个时隙。然后,SeNB生成包含CeNB的令牌,以及其在时隙TLK上的虚拟邻居{NeNB}k的匿名集合,其中k=1,2,…,n。整个信息被加密并发送回查询用户。图1显示了本文协议的框图。

图1 基于令牌的隐私保护与认证协议框架图

当需要在网络中通信数据时,UE向SeNB发送请求。该消息使用SeNB生成的对称密钥和消息ID进行加密,并与UE共享。UE还基于预先定义的分组分割计数将数据消息分割成多个分组。因此,对于试图获得正在传输信息的恶意节点攻击,本文加密包是安全的,该过程在算法1中描述。

表1是对算法1中符号进行说明。

表1 算法1中符号说明

算法1加密包安全算法

1) UE通过安全信道向SeNB发送注册/认证请求。

2) 在接收到请求时,SeNB生成伪UE、p、Kpri和Val值的ID,并通过安全信道与UE共享这些值。

3) 当UE从SeNB接收到响应时,UE将其MQR分成p个分组,即{m1,m2,…,mp}。

4) UE使用Kpri加密mi,然后通过第5步中式子附加Val:

6) 通过使用PSO的多路径,UE发送加密包{m11,m21,…,mp1}到SeNB。

7) SeNB收集所有到达的数据包,基于在Val消息ID上,对属于同一MQR的所有n个数据包进行分组。

算法1的过程中,用户在加密后将其消息发送到SeNB,这确保了来自外部入侵因素消息的安全性和隐私性。

在算法1中使用了PSO多路径UE发送加密包到SeNB。该算法通过鸟类之间的集体协作模拟觅食鸟类的行为,使群体达到最佳目标。由于PSO中的个体数量很少,因此计算很简单,其稳健性表明了解决复杂问题的优越性。在PSO中,每种可选的可行解决方案称为“粒子”,粒子的数量共存并协作以获得最佳解决方案,粒子通过跟踪以下两个最好进行自我更新:

Pbest:从粒子本身获得并称为个体极值;

Gbest:从当前种群获得并称为全局最优。

找到两个最佳值后,粒子的新速度和新位置按以下等式更新:

λi(t+1)=Ω×λid(t)+L1×rand()×[Pbest(t)-

σid(t)]+L2×rand()×[Gbest(t)-σid(t)]

(1)

式中:σid(t+1)=σid(t)+λid(t+1),1≤i≤D,D=初始化粒子群的数量,1≤d≤V,V=维度的搜索空间,1≤t≤Dmax,Dmax=所需的粒子群迭代,Ω=惯性权重,L1、L2为学习因子,rand()={0,1}范围内的随机数。

为了更新粒子的个体最优位置和最优位置,采用了目标适应度函数,得到了新的个体和全局最优值:

Pbest(i)(t+1)=

(2)

为了安全评估发送和接收节点的隐私,使用基于令牌的机制来保持匿名性。SeNB在其相邻节点中选择CeNB,然后选择一组虚拟节点以保持接收节点的ID为匿名。为了选择CeNB,提出了基于PSO的CeNB选择算法,过程如算法2所示。

算法2CeNB选择算法

1) 对于每个时间间隔,SeNB选择单独的CeNB。

2) SeNB考虑其所有相邻节点,然后估计DSN,Ndegree和RSS。

3) SeNB根据式(2)估计FF:

FF=α1RSS+α2Ndegree+α3DSN

(3)

4) SeNB选择具有最高FF的节点作为CeNB。

5) 选择CeNB和SeNB周围的节点作为伪邻居集。

6) 每个时间间隔由CeNB分成n个时隙。

7) 一旦在解密之后检索到MQR,则SeNB处的TPS为每个节点产生sc,1。

8) SeNB使用CPRNG1和sc,1创建Kc,t,1。

9) SeNB根据式(3)生成Tc,t:

Tc,t={t1v,Kc,t,10<1<λ}

(4)

10) 对于所有k=1,2,…,n,在时隙TLk上,Tc,t包括与{NeNB}k上的CeNB及其匿名的伪邻居集合有关的信息。

11) 加密并传输信息朝着UE。

T1c,t={EKpri(Tc,t)‖Val}i=1,2,…,p

(5)

12) 在接收到令牌时,UE用Kpri对其进行解密,并检索由SeNB发送的响应。

13) 对于下一个MQR,选择另一个CeNB。

其中:Tc,t表示令牌;DSN表示节点和SeNB之间的距离;Ndegree表示节点度;RSS表示接收信号强度;FF表示适应度函数;TPS表示令牌规划系统;MQR表示查询请求消息;sc,l表示随机种子;c表示节点;l表示集群级别;Kc,t,l表示对称密钥;CPRNGl表示密码伪随机数发生器;t表示时间间隔;α1,α2,α3表示{0,1}范围内的归一化常数。

通过这种方式,针对每个查询消息分别选择CeNB和伪邻居节点。 关于所选择的SeNB的信息包括在令牌内,因此不容易受到攻击。 由于匿名集在每个时隙随机变化,因此任何攻击者都无法追溯CeNB的位置。 在下一个查询期间,SeNB选择另一个合适的CeNB以及在时隙上设置的匿名性。

2 实验结果与分析

本文使用NS2来模拟本文提出的基于令牌的隐私保护和认证(TPPA)协议。将提出的TPPA协议的性能与文献[11]中保护隐私的最近邻居查询PPNNQ(Privacy-preserving nearest neighbor queries)协议进行比较。模拟设置和参数见表2所示。

表2 模拟参数设置

本文采用的性能指标有平均数据包传输率PDR(Average Packet Delivery Ratio)、平均端到端延迟E2E(Average end-to-end delay)和控制开销。

平均数据包传输率PDR:是成功接收到的包数与发送出去的包总数之比:

(6)

式中:Nrj表示每个目的地j接收的数据包数;Nsi为每个源i发送的数据包数。

平均端到端延迟E2E:

(7)

式中:Trij为节点i的第j个数据包的接收时间,Tsij为节点i的数据包j的发送时间;n为节点i发送或接收的数据包总数。

控制开销:定义为路由控制包的总数量,以接收到的数据包总数之比:

(8)

式中:Nprj是接收的路由分组的数量;Nri是接收的数据分组的数量。

在本文将进行两组实验:第一组模拟实验是cells下的攻击者数量不同时,两种协议的对比结果;第二组实验是cells下请求不同时,两种协议的对比结果。图2-图5是第一组模拟实验的性能结果。

图2是当攻击者数量变化时本文协议与PPNNQ 协议的平均端到端延迟E2E。可以看出,当攻击者从1增加到5时, PPNNQ的延迟从1.87 s增加到3.69 s,TPPA的延迟从0.30 s增加到2.26 s,与PPNNQ相比,TPPA具有更少的延迟。

图2 不同攻击者延时性能

图3给出当攻击者变化时,PPNNQ和TPPA的PDR性能。可以看出,当攻击者从1增加到5时, PPNNQ的PDR从0.60降低到0.15,TPPA的PDR从0.97降低到0.55,与PPNNQ相比,TPPA具有更高的PDR。

图3 不同攻击者数量的PDR性能

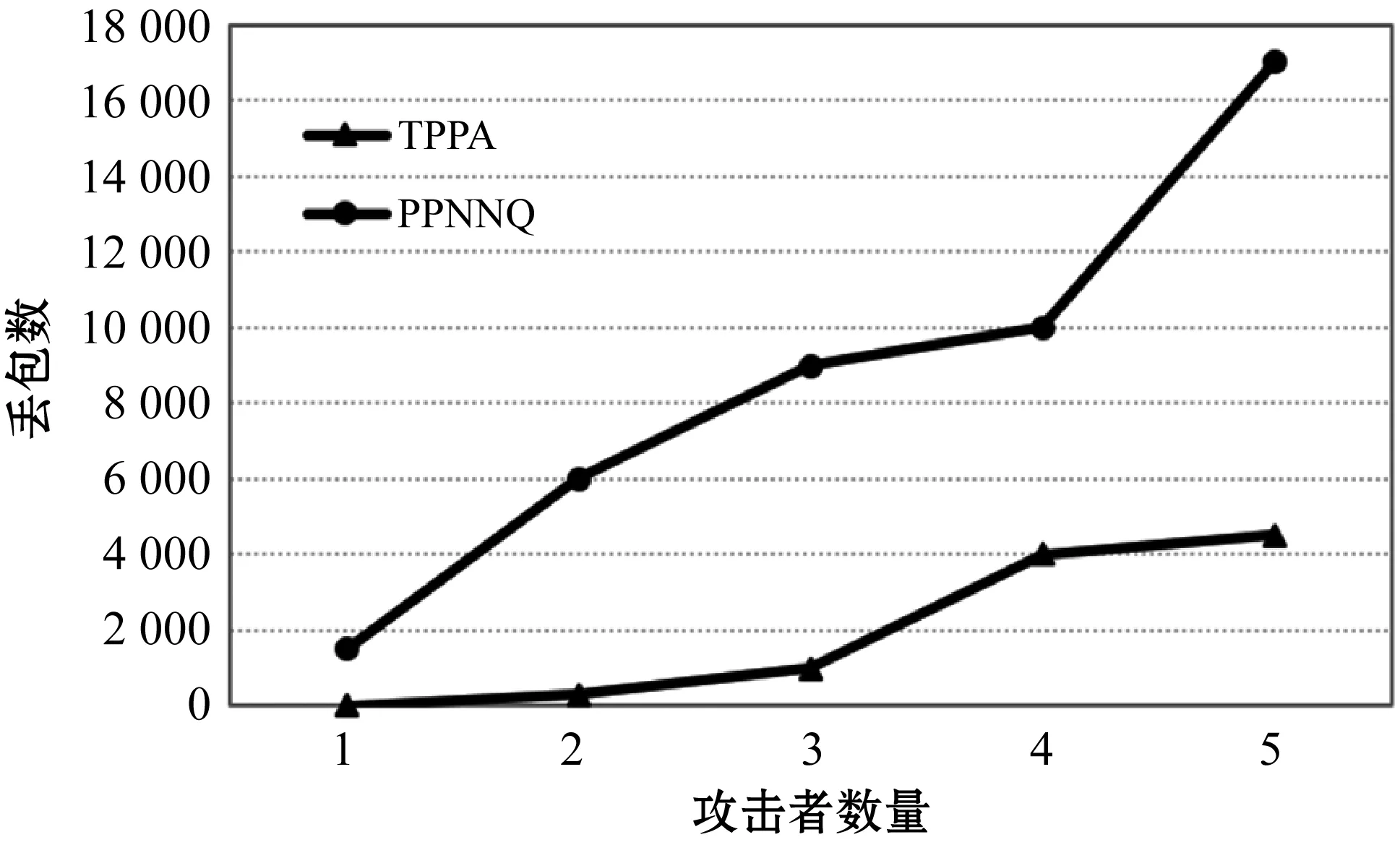

图4给出了当攻击者变化时测量的PPNNQ和TPPA的丢包数。可以看出,攻击者从1增加到5,PPNNQ的丢包数从1 949增加到16 647,TPPA的丢包数从38增加到4 120。因此TPPA比PPNNQ具有更少的丢包数。

图4 不用攻击者数量下丢包性能

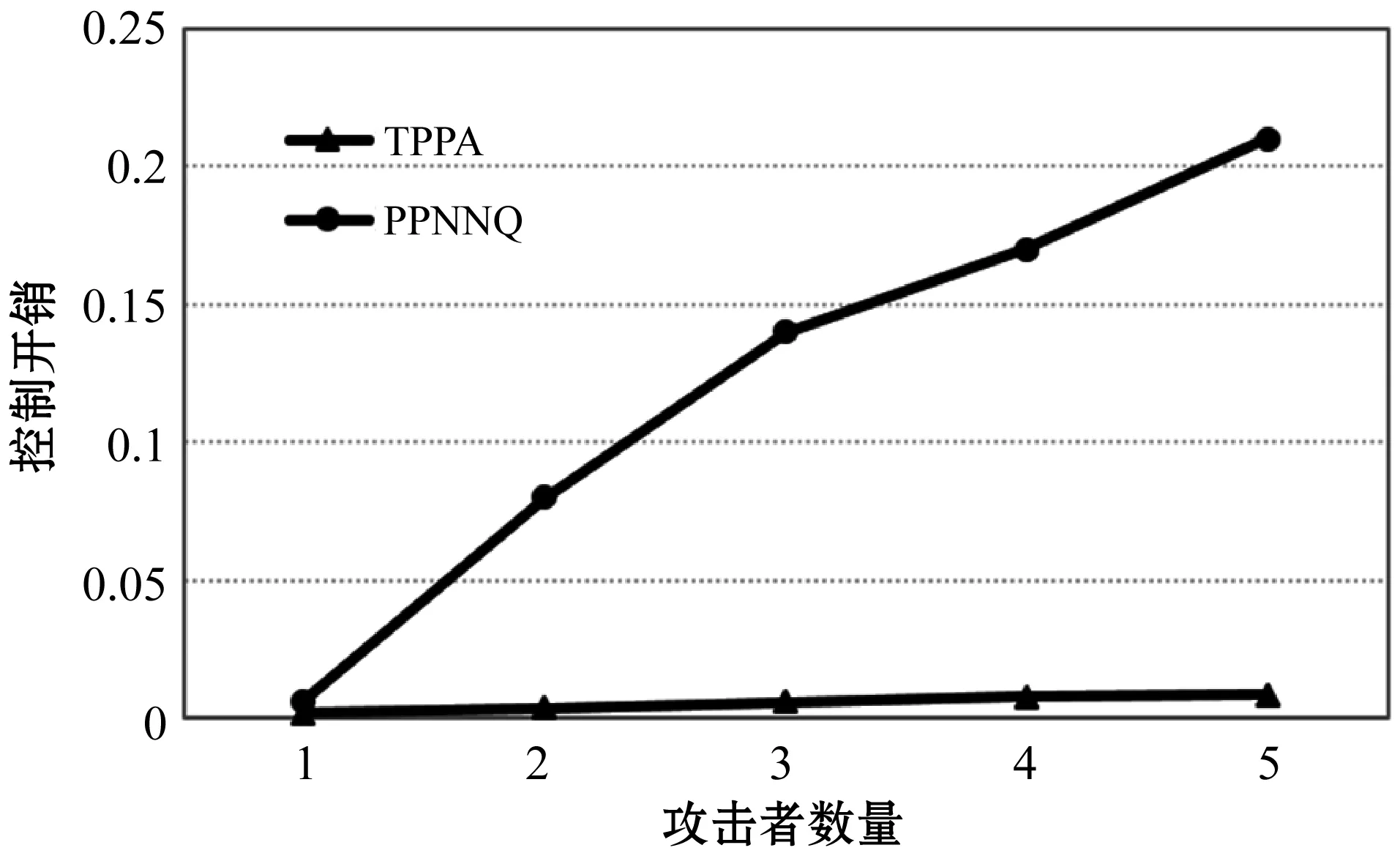

图5给出了当攻击者变化时测量的PPNNQ和TPPA的控制开销。可以看出,攻击者从1增加到5, PPNNQ的开销从0.01增加到0.21,TPPA的开销从0.05增加到0.01,TPPA的控制开销小于PPNNQ的控制开销。

图5 不同攻击者数量下控制开销

图6-图9给出了第二组模拟实验性能数据。

从图6中可以看出,请求从1增加到5时,PPNNQ的延迟从0.11增加到1.91,TPPA的延迟从0.004增加到0.59。与PPNNQ相比,TPPA具有更少的平均端到端延迟。

图6 不同请求数量下E2E性能

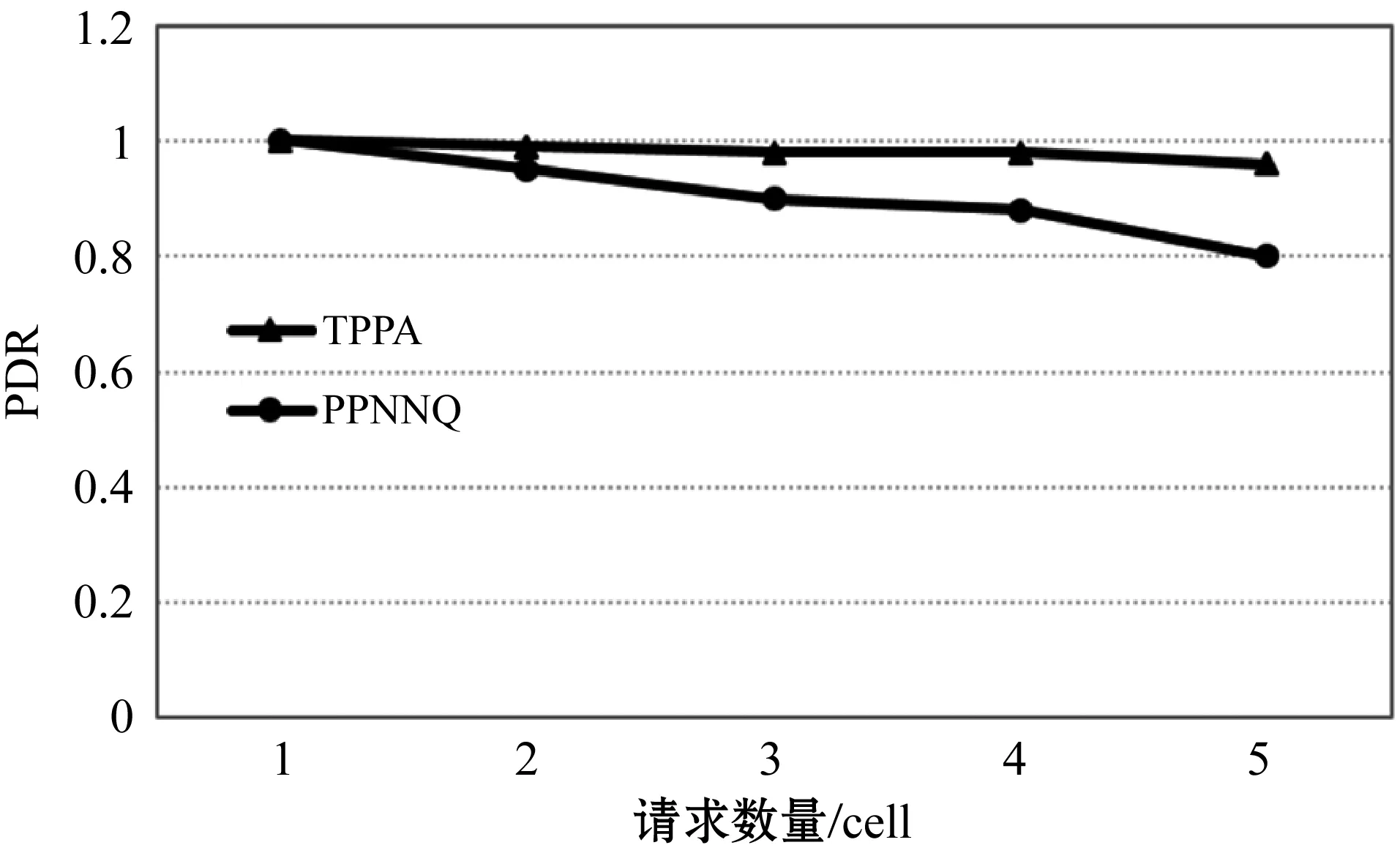

从图7可以看出,请求从1增加到5时,PPNQ的传输比从0.99下降到0.81,TPPA的传输比从0.99下降到0.97。因此,与PPNNQ相比,TPPA具有更高的PDR。

图7 不同请求数量下PDR性能

从图8可以看出,请求从1增加到5时,PPNNQ的丢包数从10增加到2 147,TPPA的丢包数从1增加到738。因此,与PPNNQ相比,TPPA的丢包数更少。

图8 不同请求数量下丢包数性能

从图9可以看出,请求从1增加到5时,PPNNQ的开销从3 900增加到6 907,TPPA的开销从1 044增加到3 070。因此,与PPNNQ相比,TPPA的控制开销更少。

图9 不同请求数量下控制开销性能

综上,从不同攻击者数量和请求数量的模拟实验中,本文协议在平均延时E2E、PDR、丢包数和控制开销方面的性能都优于PPNNQ协议。

为了验证本文方法的可复制性,将本文方法在100 m×100 m和2 000 m×2 000 m区域范围内进行实验,区域内cell的数量与1 000 m×1 000 m区域内成比例出现,取攻击者数量为5,得到本文TPPA与PPNNQ的性能比较如图10和图11所示。

图10 100 m×100 m区域范围的性能指标

图11 2 000 m×2 000 m区域范围的性能指标

从图10和图11中可以看出,在100 m×100 m区域和2 000 m×2 000 m区域范围内,本文算法的ESE、PDR和控制开销三种性能都要优于PPNNQ算法,说明本文算法的可复制性。与之前1 000 m×1 000 m范围内指标进行比较,100 m×100 m区域内性能稍微优于1 000 m×1 000 m区域。因为在该区域内,cell数量减少,数据中间传递次数减少,使得ESE和控制开销减少, PDR增加;相反随着区域的变大,2 000 m×2 000 m区域内性能指标稍微比1 000 m×1 000 m区域内差。

3 结 语

本文提出一种基于令牌的WMN隐私保护与认证TPPA协议。当用户设备需要与另一个节点通信时,首先向SeNB发送注册请求,SENB通过发送私密对称密钥、消息分割计数和具有值的隐私细节来进行响应。用户设备检索信息并将其消息分割成给定的分割计数的包。SENB在接收消息包时,根据PSO算法选择一个CeNB和一组虚拟邻居。SeNB然后生成令牌,该令牌包括CeNB,CeNB将作为用于UE通信的基站运行。接收令牌的UE通过解密来检索数据,然后相应地执行其进一步的通信。通过这种方式,维护了通信中所涉及的节点的隐私,并且只有经过身份验证的节点能够访问消息。实验表明,本文协议在隐私保护可靠性和减少通信开销方面都有所提升,其性能优于PPNNQ协议。