Windows Server高级攻击检测

2019-04-03河南许红军

■ 河南 许红军

编者按:根据统计分析,对于76%的攻击行为来说,主要以窃取数据敏感信息(例如密码,凭据等)作为主要目标,当黑客掌握了用户的凭据信息后,就可以进行诸如窃取用户邮件,盗取银行资金等行为,给用户数据安全造成很大的威胁。黑客除了利用恶意程序等方式获取凭据外,还可能利用一些看似合规的程序来达到目的。

高级攻击检测的作用

为了防御日益严重的安全威胁,很多企业都会部署各种类型的安全解决方案。但是常规的安全解决方法往往存在一些不足,比如部署繁琐、成本较高等。为了抗击不同的入侵行为,需要配置复杂的安全规则,为了满足实际的需要,往往要进行各种调优操作,这常常需要较长的适应过程方可实现。

针对上述情况,微软在Windows Server 2016中提供了高级的网络攻击分析解决方案(Advanced Therat Analytics,ATA)。其核心是以用户的凭据作为监控对象,围绕用户凭据在网络中的活动作为基本立足点,通过监控用户凭据在日常使用情况来发现异常行为。

例如某个用户日常只是使用自己的凭据信息登录邮箱,如果突然有试图使用该凭据来查看其他信息(如DNS记录等),就会被系统判定为异常攻击行为。通过将凭据日常使用和异常使用对比分析,就可以判断用户的哪些行为是不合规的,并生成报告信息发送给管理员。不管用户使用平板、手机等移动设备,还是传统的PC,只要涉及到凭据的登录行为,都会处于ATA的检测范围内。

对于ATA来说,完全可以和传统的安全检测产品进行结合,传统的安全检测产品获取的监控信息,可以作为ATA的监本数据源使用。

对于ATA来说,部署起来很简单。当部署完成后,无需进行复杂的规则配置,TAT会使用机器学习的方式,自动分析活动目录日志以及其他的监控信息,该过程是完全自动化的。

ATA可以帮助用户检测安全风险和漏洞,例如当用户计算机和活动目录的信任关系丢失,计算机密码被重置等,都会被ATA自动检测到。因为黑客非法获取用户凭据的方法(如暴力破解等)有很多,当这些攻击行为发生时,就会被ATA检测到,并形成相应的报告,记录诸如哪台主机试图通过何种方式来获取凭据,攻击的目标主机等信息。其他违规行为如非法登录、远程执行、未知威胁、可疑行为,密码共享等,也完全处于ATA监控之下。

ATA的工作方式

当部署了ATA之后,其工作方式分为四个阶段,第一个阶段是对现有信息(如活动目录安全日志、用户活动信息、Radius日志、syslog日志等)进行收集和分析;第二阶段可以利用上述信息来了解不同用户正常的活动行为特征,例如经常访问哪些设备等,来探索不同用户正常的使用边界;在第三阶段可以根据以上信息来检测用户的异常行为,例如某用户试图获取高权限的账户密码,访问不经常使用的设备等;第四个阶段就会生成警告信息,创建相应的报告,让管理员可以及时了解到基本的安全威胁信息。

ATA主要包含ATA Gateway和ATA Center组件,对于前者来说,可以直接部署在活动目录服务器中,来自动收集在活动目录中由用户凭据所产生的所有活动信息。当然,也可以将其部署到普通的Windows Server 2012/2016服务器,这需要利用端口镜像技术,在交换机上进行相应的配置。例如配置一个端口连接DC,另一个端口连接ATA Gateway主机,将两者配置为端口镜像模式。这样,就可以将域控的数据镜像到Gateway组件中。ATA Gateway还可以集成现有的安全解决方案,收集相应的日志信息。

对于后者来说,主要将收集到的数据存储到数据库中,这里使用的是MongoDB数据库。利用ATA Center,可以对ATA进行相应的配置,并且可以查看生成的警告信息。

ATA的部署实例

在本例中,采用的是端口镜像的方式,将ATA的两个组件分别部署在两台Windows Server 2012 R2/2016服务器上。

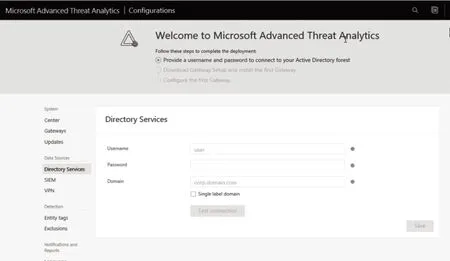

图1 ATA Center配置页面

首先需要准备好所需的域账户,在域控上打开ActiveDirectory用户和计算机窗口,在其中创建一个域账户(例如“Atauser”),该账户仅仅是一个普通的域账户,无需拥有额外的权限。因为普通的域账户是有权限读取Active Directory中相关的信息的。在ATA Center主机上运行Microsoft ATA Center Setup安装程序,在其安装界面中可以更改安装路径和数据库存储目录,默认使用自签名证书认证。

如果已经配置了证书,可以取消“Create selfsigned certificate”项,在“Center service SSL certificate”栏中选择对应的证书。安装之后自动打开ATA配置页面,在“Directory Services”面板中输入上述域账户和密码以及域名信息(如图1所示)。利用该域账户,ATA就可以发现和同步域中的所有的账户信息,了解在域中有哪些用户的凭据,通过各种数据的来源来分析用户的正常行为,进而发现和判断用户的异常行为,从而形成报告信息。点击“Test connection”按钮进行连接测试。

图2 配置ATA Gateway组件

点击“Save”按钮,ATA就可以发现域中的所有账户信息。ATA要想判断这些账户的正常行为,必须拥有合适的数据样本,样本信息需要通过Gateway组件来收集。在ATA Gateway主机上打开浏览器,访问ATA Center主机,例如输入“https://atacenter.xxx.com”,在弹出的认证窗口中合适的域账户和密码来访问ATA Center,其中的“atacenter.xxx.com”为ATA Center主机的域名。在打开页面中点击“Download Gateway Setup”链接,点击“Gateway Setup”按钮,执行下载和安装操作。

在上述ATA Center配置界面左侧选择“Gateways”项,在右侧显示已经存在的ATA Gateway服务器信息,包括其名称、类型、版本、服务状态、健康状态等。点击该ATA Center项目,在打开窗口中输入如描述信息(如图1),在“Port Mirrored Domain Controllers(FQDN)”栏中输入与之形成端口镜像的域控名称,例如“dc1.xxx.com”等,ATA Gateway从该DC上获取相应的流量数据。

在“Capture network adapter”栏中选择配置了端口镜像的网卡。在“Domain synchroniz”栏中确保选择“On”项,来执行数据同步操作,ATA Gateway可以从目标域名上捕获所需的信息,并将其存储到ATA Center的数据库,从而形成数据样本。

在右侧的“Entities recently learning”栏中显示收集的信息提示,包括域的数量、域控制器的数量、域中用户的数量、域中计算机的数量、域中组的数量等。

如果企业已经部署了其他的安全检测分析工具,也可以将其监控信息导入进来。在ATA Center配置页面左侧选择“Syslog Server”项,在右侧的“Syslog server endpoint”栏中输入对应产品的Syslog的服务的入口地址。之后在左侧选择“SIEM”项,在右侧的“syslog”栏中选择“On”项,可以通过ATA Gateway收集相关的数据。

如果存在VPN用户,可以在左侧选择“VPN”项,在右侧 的“Radius Accounting”栏中选择“On”项,那么ATA Gateway就会从Radius服务器中收集日志信息。

利用ATA检测可疑行为

经过以上操作,就已经完成了对ATA的配置操作。可以看出,管理员不需要进行复杂的规则的配置,就可以对域中用户的行为进行判断和分析。

例如,当某个用户想了解目标服务器的域名,就可以执行“nslookup”命令,对目标服务器进行域名解析。而如果仅仅是对单台的服务器进行域名解析,则可以视作正常的操作行为。如果该用户是出于某种目的(例如探测可以攻击的服务器),就可能会在“nslookup”命令提示符下执行“ls -d xxx.com”命令,来获取指定域中所集成的所有域名信息,进而得到网络中的计算机的列表。

之后就会针对不同的主机执行诸如探测漏洞、扫描甚至是攻击操作。这些行为已经远远超出了正常操作的范围。

实际上,管理员也会在DNS服务器上配置相关的安全项目,来拒绝这种批量的探测行为。用户的上述可疑行为实际上已经被ATA捕获并记录下来,在ATA管理页面右侧的“Suspicious activity”栏中已经显示探测到的异常行为,例如点击其中的“Reconnaissan using DNS”项,在左侧显示图形化的检测画面,显示究竟是哪台客户机发起的该可疑的探测行为。

选择该客户机,在打开面板中有显示其安装的操作版本、所述的域、发起探测的时间、账户名等参数,并且还会显示该探测行为执行的次数、是否被拒绝等信息。在该事件报告窗口中点击“Open”按钮,在弹出窗口中点击“Download Details”项,可以下载包含更加详细的检测信息的XLSX文件,让管理员可以对其进行更加深入的解读。

点击“Close”项,可以关闭该探测项目,但是如果其再次发生就继续警告,选择“Suppress”项,表示对其进行忽略处理,但是如果在7天之内连续出现则继续警告。选择“Close and exclude CLT”项,表示仅仅关闭并忽略。

点击工具栏中的“配置”按钮,在配置界面左侧选择“Exclusions”项,在右侧提供了很多的排除项目,可以根据实际需要进行选用,以便于执行一些安全测试之类的操作。