小型企业信息安全域的简单划分方法

2019-02-27

面对信息化浪潮,各家企业对于安全虽然越来越重视,但很多对安全的概念依然停留在网络端的硬件安全控制,并没有形成一套完整的信息安全管理体系,其针对公司内部不同业务子系统没有一种统筹的管理思路。

此外,伴随着业务系统的逐渐增多,各细分信息安全子系统互相之间的数据连接逐渐增多,安全边界较为模糊,迫切需要对企业内部信息安全网络进行重新规划。因此本文将提出一种安全域规划思路,希望对大家有所帮助。

规划目的

现在信息安全网络架构主要是以边界防护为主,如果进行划分,最好的方式是以边界防护设备作为安全域划分的界限,对不同域内的业务系统采取不同的信息安全防御原则和手段,同时加强控制域间通信,使信息安全网络南北和东西向防护架构更加清晰和流畅。

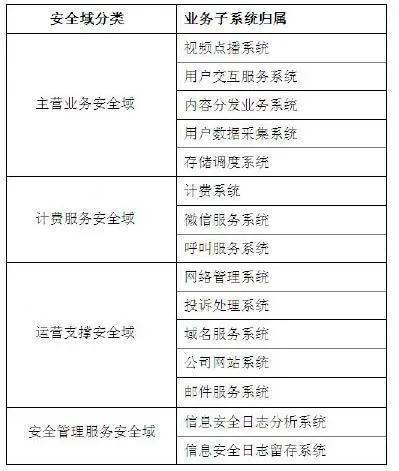

表1 安全域与业务系统归类

规划思路和原则

1.规划思路

信息安全域以应用功能为划分标准,将功能类似业务系统归入同一安全域之下。假设A企业为一个小型互联网视频网站,按照现有业务情况,将分出以下四个安全域分别是主营业务、计费服务、运营支撑和安全管理服务;具体安全域与业务系统归类如表1所示。

2.规划原则

本规划的原则是通过综合部署、调整和补充所需的安全技术措施,并设置低粒度的安全策略,建立更加有效的安全机制。

安全域规划涉及业务系统的各个层次、方面和服务,同时由于各业务系统是一个时刻在线的生产系统,为了保证安全技术保障体系的最终效果及顺利实施,本规划在设计时遵循以下原则。

(1)系统性:安全域规划中所有的安全措施包括但不限于防火墙、防病毒、入侵监测、网页防护等各种安全技术产品以及相关的各种安全技术,通过将产品和技术的有机结合,使各种技术和防护手段能够互相补充,相得益彰,对网络、系统、应用及数据所有层面进行防护。

(2)高扩展性:规划的安全域内部子系统均采用标准的技术、结构、系统组件和用户接口,支持所有流行的网络标准及协议;保证域内和跨域之间的数据通信可以通过技术手段予以实现。

(3)高可靠性和安全性:采用多层、主动的安全防护技术,并充分考虑系统的容灾能力,提高安全防护的可靠性,同时采用经过相应安全等级认证的产品和相应的安全技术机制,保证在现有安全域之下进行新的安全系统建设时不会引入新的信息安全风险。

(4)先进性和稳定性:安全域规划要确保系统的稳定性,保证业务的稳健运行,同时不能大规模降低系统的先进性,使系统保持较高的性能。

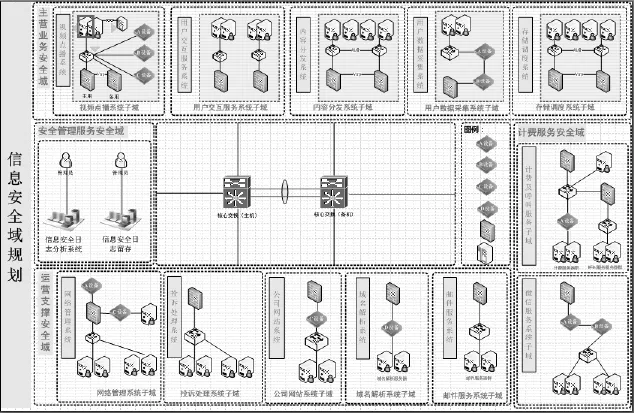

图1 信息安全规划示意图

(5)可管理性和维护性:尽量将各种安全产品、策略纳入统一管理之下,并运用有效的管理辅助手段,提高整个系统的可管理性,减少运行维护工作量。

(6)最小影响:安全域规划尽量不改变现有的网络结构,以及路由策略,最小化对系统稳定、持续生产的影响,保证各业务子域的信息安全防护系统的高内聚低耦合性。

(7)经济性:尽量利用现有安全设备,使用性价比较高、易运维的产品和技术,保证规划实施的经济性,从而降低整体成本。

(8)可操作性:按照“统一规范、分布实施”的策略,按照系统各部分的相互依赖和互动关系,考虑各种外部约束条件,科学、合理规划系统建设步骤,便于规划的顺利实施。

安全域规划及防护说明

1.信息安全规划示意图如图1所示。

2.主营业务安全域安全防护设计

本域中所包含的安全子域分别是视频点播系统、用户交互服务系统、内容分发业务系统、用户数据采集系统以及存储调度系统。各个系统主要安全控制措施包括如下:

(1)所有业务子系统均在网络边界位置放置独立的二代防火墙,其中视频点播系统和用户交互服务系统是双防火墙主备配置;其他业务系统可以采用单主用防火墙,另外可准备一台防火墙进行冷备。

(2)考虑到视频点播系统的性能要求,不适宜将过多的安全设备串接到系统内部,导致网络延迟增大,用户点播体验降低,因此在于用户相关的子域内采用将安全设备进行旁路接入的方式进行引流监控。对于存储系统而言,需要着重考虑灾备系统。

(3)各业务系统对外远程维护均通过安全设备进行控制,保证有效区分角色对业务系统控制,留存登录维护证据,便于追溯。

3.计费服务安全域安全防护设计

本域所包含的安全子域分别是计费服务系统、呼叫服务系统和微信服务系统。各个系统主要安全控制措施包括如下:

(1)所有业务子系统均在网络边界位置放置独立的二代防火墙,其中计费服务系统和呼叫服务业务联系紧密,对外策略均在计费服务系统防火墙上实现。

(2)计费服务系统虽然对外可以通过策略进行控制,但是也要防止内部人员恶意或无意导致的攻击,因此建议采用串接部署安全设备,同时控制监控频率,防止误报产生。微信服务系统由于对外提供服务,另外需要独立访问微信服务器,因此必须串接多种安全设备,保证有恶意行为时第一时间拦截。

(3)以上三种系统对外远程维护均可采用安全登录设备和SSLVPN设备登录相结合的方式,双设备密码多人管理控制,防止出现密码一人控制导致的密码泄露。

4.运营支撑安全域安全防护设计

本域所包含的安全子域分别是网络管理系统系统、投诉处理系统、域名服务系统、公司网站系统、公司邮件系统。各个系统主要安全控制措施包括如下:

(1)除域名服务系统外,业务子系统均在网络边界位置放置独立的二代防火墙,由于安全等级较低,因此采用单主用防火墙结构。

(2)除网络管理系统一般为内网管理系统外,其他四个系统均需对外提供服务,而且均与业务运营的持续性有较多关联,因此这四个系统中安全设备均为串接使用。其中域名服务系统即时性要求较高,所以需要谨慎测试后再串接入相应安全设备。

(3)由于业务系统安全等级较低,因此均采用SSLVPN方式来进行远程登录控制。

5.安全管理服务安全域

(1)信息安全日志留存系统着重解决的是对于四大安全域的所有安全设备的日志信息进行备份,备份周期为90日滚存,其目标是符合三级安全等级保护规则要求。

(2)信息安全日志分析系统着重解决网内安全设备的攻击信息汇总和分析,其主要目的是大幅减少现有安全维护人员的日常工作量,同时可根据分析结果有针对性调整安全防御的侧重点,做到有的放矢。

安全域规划要点说明

1.安全域规划的子域粒度要做到适度

本身信息安全域规划的先期目的是想通过规划将功能类似的业务子系统进行合并,采用类 似的安全防护手段,这样既可以保证维护的高效,也能控制成本。但是伴随着业务的增长,业务子系统也会发生裂变或是合并,这就导致如果前期划分的域到了后期不再适合业务需求,并且如果考虑不周全还会导致安全设备使用的偏差。

因此,在前期划分的时候应该先进行业务子系统的分级,直接确定一级业务系统,保证其在后期的业务裂变中不会出现降级现象,然后依次排序,形成树形的分级结构,可以合并的子域绝不分开,保证域分割的合理性。

2.安全域规划中子域间策略控制要规范

公司的业务系统虽然划分了安全域,但是其目的是增加每个安全域自身的内聚性,也就是说即使脱离企业对外大的安全防护控制,依然可以保护自身的信息安全。

但是现在企业中子域之间策略联系也非常密切,例如计费系统就会不停的被其他业务系统请求各种认证及计费数据,所以这就导致子域间的策略会非常的多,例如对于策略上必须的源地址、目的地址、端口、应用、域名、时间、动作等都需要有一个规范化的标注方式,策略两端地址粒度控制在一个IP地址以内等等。越是做的规范化就越能在安全事件的判断上缩短时间。