基于模糊理论的入侵检测

2018-08-13汪涛

汪 涛

(国家新闻出版广电总局724台 陕西 岐山 722400)

1 引言

早在1965年,美国著名自动控制专家L.A.Zadeh教授,便在权威杂志上发表了模糊集的文章,自此开创了此领域的先河[1],模糊集凭借其前卫、先进的思想,已经融入到数学的整个体系架构当中,比如模糊图论、模糊矩阵、模糊积分、模糊群、模糊概率、模糊系统等[2-11]。自此,模糊集理论在实际应用领域,取得了比较大的发展与进步[12-19]。而在其整个架构中,其应用最多的领域除了有模糊聚类分析、模糊综合决策之外,还有模糊控制、模糊模式识别等。

伴随计算机技术的不断发展与完善,计算机在通信网络方面所存在的安全问题日渐凸显,针对以往的网络安全措施而言(防火墙),已无法满足当前需要。为了能够更好的、更加全面的保护网络安全,社会中出现了各种杀毒软件,而且还专门开发出了各种有效的入侵检测系统。针对现阶段的入侵检测技术而言,人们应景对此展开了深入、系统化研究,取得了不错的研究成果,比如以特征检测为基础而设定的协议分析,以特征检测为基础而开展的行为异常检测。除此之外,近年来,入侵检测系统的智能化已经成为时下的研究重点与热点。而对于模糊推理系统而言,从总体上来讲,其与人的思维更为接近。2000年,Dicker—son便根据当时情况,指出了构建模糊入侵检测系统相关理念,而且还专门为此进行了网络数据检测实验,从中对其实用性及可行性进行了验证。以模糊理论为基础而开发的入侵检测系统,截止到今天,已经有8年的时间,关于此领域的研究,涉及到了与模糊数学理论相关的多个方面,比如模糊数据挖掘等。从总体上来讲,针对模糊理论而言,其应用于入侵检测系统,相比于非模糊应用,尽管能够为此方面带来许多益处,但是,模糊入侵检测系统所具有的模糊性特质,往往会使误警率维持在高位,因而对其长久发展造成了严重影响与限制。基于此问题,本文运用了两大现今技术,其一为协议分析,其二为模糊综合评判。以网络协议分析为基础,对各种网络服务所具有的优越性进行分析,能够更好的通过模糊综合评判,来达成或实现入侵检测的目的。

2 方法原理

(1)协议分析

针对TCP/IP协议来讲,其乃是整个计算机网络的关键所在,针对此协议而言,其由一组属于各个层次的协议构成。针对网络协议而言,其所具有的层次特性,为协议分析的正常开展提供了稳定性与可靠性。首先,针对数据包而言,需对其中的协议类型进行判断,然后,依据各协议所具有的不同特性,从中选择合理特征。针对文中而言,所采用协议分析主要由层组成:

其一,协议类型(protocol type),即tep udp iemp.

其二,服务类型(server),即(tcp)private other http ftp smtp;(icmp)eco_i;

其三,等连接标识(flag),即SF REG SO SH等。

(2)模糊综合评判原理

所谓模糊评判,实际即为结合所提供的实测值及评价标准,通过开展模糊变换,来评价事物的一种方法。而对于综合评判而言,即对由各种因素所影响的事物展开评价,从本质上来讲,就是以评判对象为对象,依据所提供的相关条件,分别对各对象赋予一个非负实数—评语结果,然后根据这种顺序,从中进行优选。针对模糊综合评判来讲,其步骤为:

针对因素集来讲,从本质上来讲,就是将那些对评价对象造成影响的各种因素当作其元素,由此而构建起的一个普通集合。

②构建权重集:对于各因素而言,因其核心程序存在一定的差异性,对此,为了能将各因素所具有的重要程度给体现出来,需要基于各因素,分别赋予其一个权数ai,各个权数经过规律性组成,便构成了集合

即权重集。

③构建评价集:针对评价集来讲,实际就是评价者根据实际情况,针对评判对象所作出的总评集合:

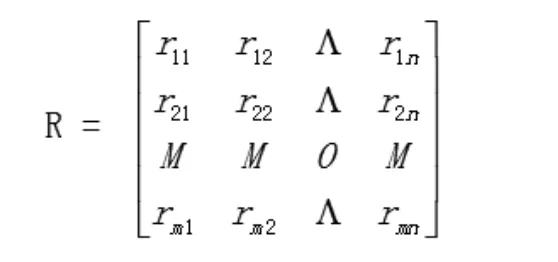

④将评判矩阵找出来:针对评判对象,依据因素集当中的第i个因素μi,开展系统化评判,除此之外,针对评价集当中的第j个元素vi,如果其隶属程度是rij,那么对于第i个因素μi而言,其评判结果便可以运用模糊集合来表示

单因素评价集由Ri表示,其实为整个评价集V上当中的一个典型的模糊子集,即:,模糊评判矩阵为:

⑤综合评判:针对单因素模糊评判而言,其仅仅能够将一个因素对整个评判结果所具有的影响给反映出来。从总体上来讲,其实远远不足的,最终目的即为开展综合评判,从中获取准确、详细的评判结果。针对模糊综合评判来讲,可用公式进行表示,在此公式当中,“Ο”所表示的是模糊关系框架下所生成的合成算子,而对于bj而言,实际就是进行模糊综合评判的一项重要指标。基于广义模糊运算条件下,即M(Λ,V),在整个运算模型中,“n”所表示的是 “与”运算,而“V”所表示的是“或”的运算,由于运算不同,与之相对应的模型含义也会存在差异。

(3)入侵检测算法

模糊入侵检测的算法思路为:

①依据判决输出方面所给出的具体要求,完成模糊集合的构建;

②将网络数据包提取出来,基于TCP/IP协议,可将其划分为三种类型,其一为tcp,其二为udp,其三为icmp;

③结合协议的相应服务类型,开展总体的分类工作,比如以udp为基础进行分类,即private and others;

④结合②中所给出的分类,来对网络传输标志flag实施划分,比如SF;

⑤结合某类容易遭受攻击的特征属性所对应的数据集,并以上述分类为参照,来权重赋值与之相关的各种因素,从中便可以将权重分配向量A的出来,用于切实满足各向量所对应的元素之和为1的基本条件,并且从中将其单因素确定下来,当作判决向量,最终,便能够经过单因素,对矩阵R进行判决;

⑥通过开展系统化的合成运算,能够从中获得评判向量结果B,结合模糊识别所持有的最大隶属原则,便能够从中得到最终判决结果,也就是所说的模糊集。

3 入侵检测算法的具体实现

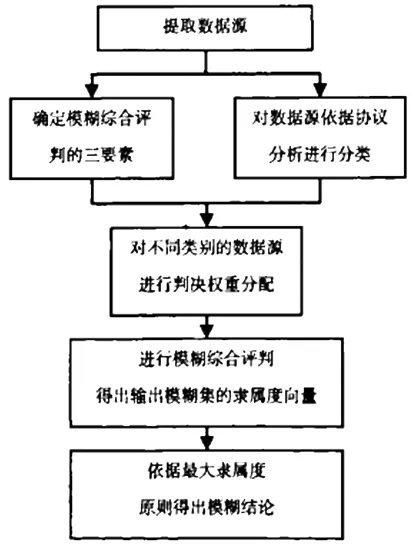

(1)实现原理,图l为算法的实现原理。

图1 文中提出算法的实现原理

(2)确定模糊数据参数的具体方法

无论是模糊综合评判的三要素,还是对因素权重进行评判的相关分配,均以诸多攻击数据的系统化统计所得。针对KDD Cup 1999 Data数据库来讲,其无论是在数据挖掘领域中,还是在知识发现领域,均为具有较高权威性的数据集合。比如早在1999年,所组织的2大竞赛,其一为分类器竞赛,其二为知识发现竞赛。针对分类器竞赛来讲,其基础背景就是入侵检测,通过此检测的运用,较好的且系统化的提供了与入侵检测相关的数据集,针对参赛者来讲,其运用此该数据,开展集中训练,另对各自所对应的分类器进行计算,从中将对分类器各项技术性能进行准确评估。首先,以KDD Cup 1999 Data数据库为基础,对其中的一些重要数据进行提取,比如kddcup.data-10-percent.gz,而在整个数据集当中,所记录的全部是某类型的攻击,然后,结合受攻击的具体类别与对象属性,完成统计图的绘制工作,最后结合所得出的统计结果,对模糊数据参数进行划分,并对界限加以明确,设定具体的参数赋值,完成上述步骤后,系统化修整这螳参数。

(3)实验仿真

①实验数据库介绍

基于KDD Cup 1999 Data数据架构中,主要可划分为5种数据类别:分别为R2L攻击数据、DOS攻击数据、正常数据,Probe攻击数据、U2L攻击数据。而针对KDD Cup 1999 Data数据来讲,其一共有多大41个属性,在这些属性当中,数值型属性占据其中的34个,而字符型属性则占其中的7个。比如Probe攻击类别当中的satan攻击。针对Satan攻击而言,从本质上来讲,就是以某些探测程式为轴心,针对同一主机,开展关于网络通信方面的扫描,以此种方式对主机当中的网络服务进行查找,另外,还能查找其中的主要弱点。结合专家建议与经验,对satan攻击所持有的相应特征属性向量加以明确。

②确定数据参数值

针对模糊综合评判来讲,其判决因素所对应的权重分配向量,以及与之相满足的单因素评判向量为:

1)基于tcp连接情况下,在整个A=(0 0.1 0.1 0.1 0.3 0.4)中;其实为一种典型的服务类型(service),无论是其中的哪一种,与之呈对应关系的单因素,所持有的评判向量均为(0.4 0.4 0.2);而对于网络传输而言,其核心标志为flag,如果是SF,那么与之呈对应关系的单因素,其评判向量就是(1 0 0),针对REJ而言,其评判向量是(0.1 0.4 0.5),除此之外的其它判断向量,均认定为(0.1 0.50.4);而对于向对应的变量为count,如果在取值上>400,那么此时的单因素评判向量就是(0.1 0.1 0.8),如果<400,那么就是(0.3 0.3 0.4);针对变量rerror—rate来讲,如果在实际取值时,其>0.7,那么经过单因素评判,其向量的取值区间为(0.1 0.1 0.8),如果是<0.7,那么其取值区间就是(0.8 0.1 0.1)。

2)udp连接下,A=(0 0.4 0 0.1 0 0.5);其具体的服务类型为(service),如果为prirate,那么与之相对应的单因素评判向量就是(O.1 0.2 0.7),另外的都设定为(0.4 0.4 0.2);flag为其网络传输的核心标志,其在判决中没有参与,因此,判决向量的取值范围是(0 0 O);如果是>0,那么与之相对应的单因素,对应的评判向量就是(0 01)。

③数据举例

1)数据记录(0 tcp other RFJ00 00000000 0000 000 0 511 1 0.09 0.00 0.91 1.00 0.00 1.00 0.00 255 l 0.001.00 0.00 0.00 0.06 0.00 0.94 1.00 satan.),则

A=(0 0.1 0.1 0.1 0.3 0.4)。

B=A*R=(0.13 0.2 0.61)。

那么最终所得出的判决结果为satan攻击。

2)数据记录(0 tcp http SF 290 516 0 0 0 0 0 1 0 0 0 0 00 0 0 0 0 6 10 0.00 0.00 0.00 0.00 1.00 0.00 0.40 255 2551.00 0.00 0.00 0.00 0.00 0.00 0.00 0.00 normal.),那么

A=(0 0.1 0.1 0.1 0.3 0.4)。

B=A*R=(0.73 0.14 0.13)。

那么最终所得出的判决结果就是正常数据。

4 入侵检测结果的评估

(1)入侵检测结果评估方法

怎样比较准确的对此模糊入侵算法的好坏进行评价,从本质上来讲,就是可以将入侵攻击所对应的检测率当作其评价尺度,还可以将其误报率当作具体的评价尺度。针对判决结果的输出来讲,其相比于实际结果,可以设定4个数值变量参数,分别时I,N,A与L,除此之外,初始值均可设置为0,见表l。

表1 入侵检测评估参数的赋值

针对此实验而言,其检测率是L/(L+I),而A/(N+A)为其误检率。

(2)评估结果

将corrected.gz数据库,当作开展实验的主要数据来源。

以下便是实验结果,如表2。

表2 论文提出的检测算法的实验结果

运用相同测试数据,并以模糊模式识别为基础所得到的实验结果,见表3。

表3 基于模糊模式识别的入侵检测结果

(3)结果分析

通过对上述实验结果进行比较,可得治,本文所探讨的入侵检测算法,能够得到比较准确的检测结果,即比较低的误警率以及比较高的检测率。相比于运用相同测试数据,并且以模糊模式识别为基础的攻击检测而言,误警率得到大幅降低。

5 结语

综上,本文所提出的算法,能够较好的实现有传统的模糊化所造成的误警率偏高问题的有效解决。因而可以尽早发现且最大程度减少虚报入侵情况。因此,入侵检测技术在实际当中,有着良好的实用价值。但需指出的是,要想得到更加理想的结果,需结合攻击类型的差异,从中选择更为适宜、准确的攻击特征属性,并且结合协议分析结果,权重分配综合评判当中的各种因素,并从中获得所需要的统计信息。所以,将模糊综合评判与协议分析有机融合在一起的入侵检测算法,能够使相关工作变得更加规范,从其所得出的检测结果可以看出,其乃是值得的渗入研讨的。