电子证据完整性校验技术综述

2018-08-11杨培林

◆杨培林

电子证据完整性校验技术综述

◆杨培林

(内蒙古警察职业学院 内蒙古 010051)

电子证据完整性是电子证据拥有证明力的一个重要原则,电子证据完整性校验技术是确保电子证据是完整有效的。电子证据完整性主要是通过Hash函数来校验,现今世界通行的Hash校验算法是MD系列和SHA系列。本文在总结Hash函数的特点、原理后,着重比较分析MD5和SHA-1两算法,阐述了在两算法被理论破解后,Hash函数目前的研究现状。最后,对Hash函数的研究进行展望,并说明下一步的研究方向。

电子证据完整性校验;Hash函数

1 研究背景

近年来,随着互联网时代的到来,我们感觉生活越来越便利,交流也越来越顺畅,任何时候任何地点只要有网络便可生活无忧。2017年8月4日,中国互联网信息中心(CNNIC)在北京发布第40次《中国互联网络发展状况统计报告》。《报告》中显示,截止2017年6月,我国网民规模达到7.51亿,互联网普及率为54.3%。网络是一把双刃剑,在给我们带来便利的同时,也带来了一些新的犯罪形式,在2017年最高人民检察院第九批指导性案例,全部为新型网络犯罪案件,包括:删改购物网站评价、智能手机诈骗、非法登录系统、盗窃域名等。还有许多新型网络犯罪,比如:利用手机抢红包的方式进行赌博、利用第三方支付平台的漏洞进行盗刷银行卡等。新型网络犯罪利用互联网平台大行违法犯罪之事,犯罪手法多、隐蔽性高、受害面广,成为影响互联网安全的一个毒瘤。司法机关在侦办网络犯罪案件遇到的最大的难题就是如何获取有用的电子证据?如何保全和固定电子证据?如何对电子证据完整性进行校验?前两个问题,司法领域的研究很多,本文不展开,本文关注第三个问题:如何对电子证据的完整性进行校验?

2 电子证据和证据保全

2.1 电子证据

电子证据本质上就是可以证明犯罪事实的电子数据,狭义上讲就是存储在电子设备或者在电子设备运行过程中产生的能证明犯罪案件事实的电磁记录物。在最高法、最高检、公安部《关于办理刑事案件收集提取和审查判断电子数据若干问题的规定》中,明确指出:电子数据是在案件发生过程中形成的,以数字化形式存储、处理、传输的,能够证明案件事实的数据。由于电子证据是产生于电子设备运行过程中,或者存储在电子设备中的电磁记录物,因此,它除了具有其他证据共有的特点外,还具有一些特有的特点,而这些特有的特点也造成电子证据在保全方面与传统证据的差别。具体来说,电子证据有如下的特点:

(1)电子证据取证难度大

网络犯罪的罪犯一般都是有一定的计算机知识,他们在明知是犯罪的情况下,必定要隐匿犯罪行为,擦除犯罪痕迹,这些都给司法机关提取电子证据增加难度。

(2)原始状态容易被破坏

电子证据由于是一些与案件事实相关的0和1的数字集合,极其容易修改它的原始状态,比如,电子证据的再次查看就会更改文件时间属性;电子证据的复制也是无法察觉出来,而且,由于电子证据的电磁特性,它存储的内容会随着时间自然消失。

(3)修改后的状态不易被发现

由于电子证据中的电子数据可以在任何的电子设备打开,所以,电子证据就极其容易被人篡改,甚至毁灭。

2.2 电子证据保全

电子证据的这些特有的特点,是我们对电子证据进行保全的依据。证据保全:是指用一定形式将证据固定下来,加以妥善保管,以便司法人员或律师分析、认定案件事实时使用。在2012年新修订的《民事诉讼法》中,证据保全是指在证据可能灭失或者以后难以取得的情况下,当事人可以在诉讼过程中向人民法院申请保全证据,人民法院也可以主动采取保全措施的行为。通过上面两个观点,我们可以看出电子证据保全就是指在电子证据提取后,为了防止电子证据被毁灭或破坏而采取一定的技术手段,把电子证据固定下来并妥善保管,以便后期司法人员分析、认定案件事实时使用。通过对证据保全概念的分析,我们可以看出,证据保全和电子证据保全二者是一般与特殊的关系。因此,电子证据保全原则除了合法性、及时性外,还有一些特有的指导原则,比如:存储环境封闭安全性、多副本性和完整性。这五条指导原则是一个整体,缺一不可。合法性和及时性在传统证据保全里就有,司法实践也比较好。存储环境封闭安全性、多副本性是电磁记录物保存的共识。

3 电子证据完整性及校验

3.1 电子证据完整性

电子证据完整性原则是表现电子证据证明效力的一个特有的原则。它包含两方面的意思:一是它自身的完整性,即电子证据的内容必须完整且没有被篡改;二是它所依附的电子设备的完整性。电子证据的完整性主要表现为:第一、记录该数据的设备必须处于正常的运行状态;第二、在正常运行状态下,系统对相关过程必须有完整的记录;第三、该数据记录必须是在相关活动的当时或即后制作的。电子证据从内容性质上来划分可以分为内容证据和附属证据,内容证据是指与案件事实呈主要事实相关的数据,比如网络赌博案中的涉案流水、抽头、分红等;而附属证据是指网络犯罪案件发生时的环境要素,包括IP地址、内容证据发生的时间等。电子证据的保全既包括内容证据也包括附属证据,只有这样才能保证电子证据的证明效力。

3.2 完整性校验技术

在司法活动过程中,需要检验保全过程中是否对原始数据进行过修改,需要对电子证据进行数据完整性校验。电子证据完整性校验是指用一种指定的算法对原始数据计算出一个校验值,然后再对校验或保全过程中的数据用同样的算法计算一次校验值,如果和原始数据计算的校验值一样,则表明数据是完整的。

在电子证据完整性校验技术方面,我国与世界各国技术相差无几。世界上完整性校验技术主要是通过Hash函数的运算,得到一串固定长度的输出,该输出就是散列值。简单地说,Hash函数就是一种将任意长度的消息压缩到某一固定长度的消息摘要的函数。常见的Hash算法有MD系列和SHA系列。

MD系列中的MD5和SHA系列中的SHA-1是目前应用最多的两种Hash算法,它们二者都是迭代散列结构,由Merkle-Damgard(MD)最早提出,现在的Hash函数基本上都是这种结构。散列函数将输入消息队列分为a个固定长度的分组,每个分组长为b位,最后一个分组不足b位,将其补充为b位。经过Hash函数运算后,输出一个固定长度为c位的散列值。

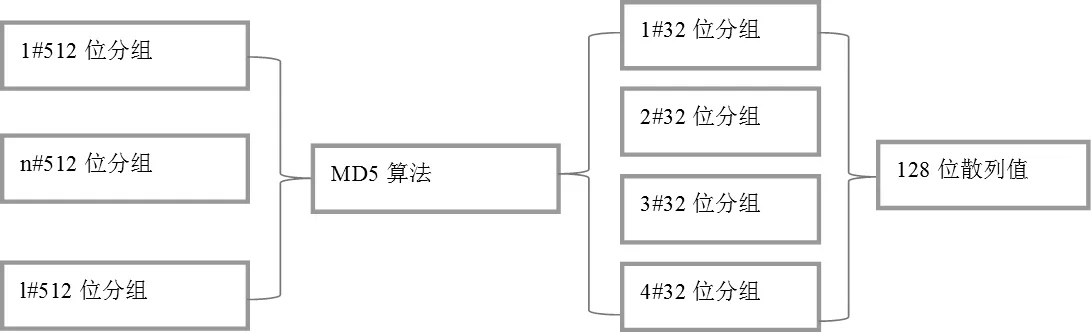

(1)MD5算法

MD5算法分组大小固定为512位,每个分组被划分为16个32位子分组,经过MD5算法处理后,输出4个32位分组,将这4个32位分组相连后生成固定输出128位散列值。算法示意图如图1(输入分组有多个,分别用1#...n#...l#来表示)。

图1 MD5算法示意图

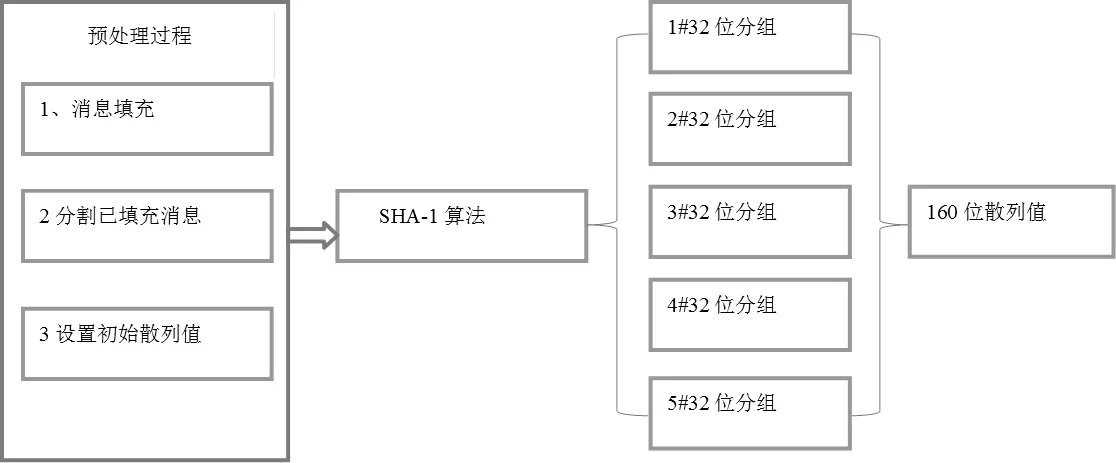

(2)SHA-1算法

SHA-1算法原理是:接收一段明文,然后以一种不可逆的方式将它转换成一段密文,也可以理解为提前取一串输入码(称为预映射),并把它们转化为长度较短、位数固定的输出序列即散列值(也称为信息摘要或信息认证代码)的过程。算法示意图如图2所示。

图2 SHA-1算法示意图

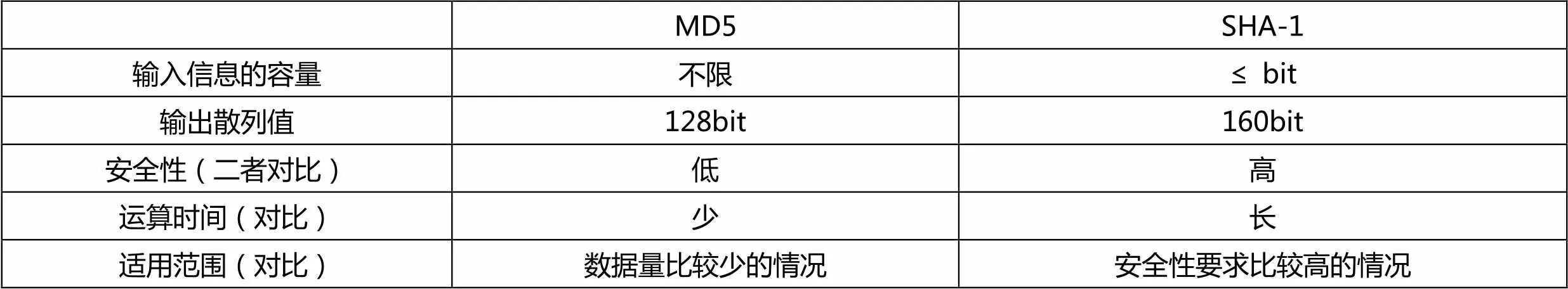

(3)MD5和SHA-1算法比较

MD5和SHA-1算法都是迭代散列结构,它们均需五步来实现算法,即填充消息、补足长度、初始化变量、数据处理和散列值输出。因此它们的算法过程有许多相似点,下面通过表1将两大散列算法进行综合比较。

表1 MD5和SHA-1算法综合比较

3.3 完整性校验技术现状

MD5和SHA-1算法是目前国际电子签名及许多其它应用领域的关键技术,广泛应用于金融、证券、通信领域和需要进行数据完整性校验的领域中。其中,MD5消息摘要在我国电子证据完整性校验中占有重要地位,而SHA-1也是美国政府广泛认可并推行的技术。但随着人们对Hash函数的研究,尤其是2004年,在美国加州圣巴巴拉召开的国际密码学会议上,来自山东大学的王小云教授做了破译MD5、HAVAL-128、MD4和RIPEMD算法的报告后,宣告了通行世界的密码标准理论上不再固若金汤。随后,国际密码学家Lenstra、Weger等利用王小云教授提供的MD5碰撞,伪造了符合X.509标准的数字证书,这就说明MD5的破译已经不仅仅是理论破译结果,而是可以导致实际的攻击。因为SHA-1与MD5是同构的,所以,SHA-1的末日也是可以预见的。

在通行世界十几年的密码标准轰然倒塌后,美国等发达国家已经在着手设计新的密码体系,同时,政府建议社会和企业的应用采用SHA-2标准。在2017年“侦查学与法庭科学国际学术研讨会”上,来自美国的电子取证专家李••A••雷柏表示:目前,美国在法庭科学中,对电子证据完整性校验主要是采用复合校验方式,复合校验是指对一条输入信息,通过分割成几段后,分别采用不同的校验技术进行运算,再把结果级联后输出一个固定位数的散列值。而我国台湾地区在电子证据完整性校验技术中使用的是SHA-2。

4 展望

目前,我国在电子证据完整性校验普遍采用的是MD5值校验,随着MD5密码标准的破解,我们急需设计一套新的完整性校验技术来保证电子证据不被篡改。现有的理论研究基本上都是在提高或者改善Hash函数的性能,比如:王永、陈燕、赵毅的《基于分段Logistic映射的并行Hash函数构造算法》,谭雪的《基于混沌动力学的Hash函数的研究》和赵林森、薛宁、刘景美的《一种改进的宽管道Hash结构模型》等。但是,我们是否可以设计一套新的杂凑函数,从根本上增强它的安全性,而不是对已有的Hash函数进行各种改善,或是通过增加它的运算复杂度来确保高的安全性,这将是作者以后研究的方向。

[1]中国互联网络信息中心. 第40次中国互联网络发展状况统计报告[EB/OL],2017.

http://cnnic.cn/gywm/xwzx/rdxw/201708/t20170804_69449.htm.

[2]中华人民共和国最高人民检察院.第九批指导性案例[EB/OL].2017. http://www.spp.gov.cn/jczdal/201710/t20171017_202593.shtml.

[3]中华人民共和国最高人民法院[EB/OL].2017. http://www.court.gov.cn/fabu-xiangqing-26431.html.

[4]何家弘.新编证据法学[M].北京:法律出版社,2000.

[5]何家弘.传说、传闻、传真及其他[C].证据学论坛,2002.

[6]秦玉海,麦永浩.电子数据检验技术与应用[M].北京:中国人民公安大学出版社,2015.

[7]Arjen Lenstra,Benne de Weger.《On the Possibility of Constructing Meaningful Hash Collisions For Public Keys》[J]. ACISP:2005(267-279).