基于ACK序号步长的LDoS攻击检测方法

2018-08-03吴志军潘卿波岳猛

吴志军,潘卿波,岳猛

基于ACK序号步长的LDoS攻击检测方法

吴志军,潘卿波,岳猛

(中国民航大学电子信息与自动化学院,天津 300300)

低速率拒绝服务(LDoS, low-rate denial of service)攻击具有极强的隐蔽性,对大数据中心和云计算平台构成潜在的安全威胁。在研究LDoS攻击期间网络流量变化的基础上,对数据接收端回传给发送端的ACK数据分组进行统计分析,揭示了其序号步长在LDoS攻击期间具有的波动特征。采用排列熵的方法提取该特征,提出了一种基于ACK序号步长排列熵的LDoS攻击检测方法。该方法通过采集发送端收到的ACK数据分组,对其序号进行采样并计算步长;再利用对时间敏感性较强的排列熵算法检测出步长突变时刻,达到检测LDoS攻击的目的。在实际网络环境中设计和搭建了测试平台并对所提方法进行了验证,实验结果表明,所提方法具有较好的检测性能,取得了较好的检测效果。

低速率拒绝服务;ACK序号步长;排列熵算法;检测

1 引言

低速率拒绝服务(LDoS, low-rate denial of service)攻击是一种面向TCP的DoS攻击方式[1-2]。区别于泛洪式攻击,LDoS攻击主要利用端系统或网络中常用的自适应机制所存在的安全漏洞,通过发送周期性的短脉冲数据流,使网络一直处于不稳定的状态,从而导致链路传输质量差、传输效率低,大大降低了被攻击目标的服务质量。

LDoS攻击是传统DoS攻击的变形。传统DoS攻击通过不断向被攻击目标发送高速数据分组,流量突变明显,单从流量分析可以较容易地检测出来。LDoS攻击则是以一定周期间歇性地发送攻击数据分组,大大降低被发现的概率。一个完整的LDoS攻击脉冲可由三元组(,,)组成[3-4]。其中,为LDoS攻击周期,理想的攻击周期应与TCP的超时重传(RTO, retransmission time out)相同,这样可以引起链路的重度拥塞,使TCP发送端一直处于超时重传状态,拥塞窗口(CWND, congestion window)始终处于最小值。虽然这种攻击效果最佳,但需要精确估计RTO大小,且实际网络复杂多变,所以一般会调整为一个定周期,使链路频繁处于快速重传状态,也能达到良好的攻击效果,本文采用的就是不变周期的攻击方式;为攻击脉冲宽度,是一次攻击数据分组持续的时间,一般取2~3个RTT(往返时延);为攻击脉冲的最大速率,一般接近链路瓶颈速率。

LDoS攻击数据流平均速率低,且完全隐藏在TCP流中,不易被察觉,故传统的DoS检测方法很难对LDoS攻击进行检测和防御。TCP主要依靠确认(ACK)机制才能使数据顺利传输,所以可以利用ACK流量来反映TCP的流量变化。因此,本文通过观测ACK数据分组,提取其序号步长变化为主要特征,提出一种基于ACK序号步长异常波动的LDoS检测方法,在实际网络环境真实平台下的实验验证,该方法具有良好的检测效果。

2 相关工作

LDoS攻击一经发现便引起了相关学者的关注和研究,尤其对LDoS攻击的检测手段更是重中之重。目前,对于LDoS攻击的检测方法大多是基于网络流量特征的,包括时域特征、频域特征、波形特征等。

基于时域特征的方法主要通过分析网络流量在时域上的变化,提取正常流量和异常流量的时域特征进行比较,从而判断是否存在LDoS攻击。例如,Kwok等[5]提出了HAWK检测方法,通过观测采样时间内高速脉冲的数量,若发现其数量超过阈值则判断存在攻击;Xiang等[6]提出了利用广义熵和信息距离作为度量指标来量化不同概率分布的网络流量之间的差异,计算广义熵值和信息距离来区分正常流量和LDoS攻击流量,以此进行低速率拒绝服务攻击的判定;Yuhei等[7]提出了一种利用路由器快速分组匹配的功能来检测DoS攻击,并证明了突发攻击流量的持续时间可以作为正常流量和LDoS攻击流量的区分特性。基于频域特征的方法结合了信号处理技术,通过对时间序列的频域转化,再利用一些经典滤波和检测算法对得到的频域特征加以处理,从而实现对LDoS攻击流量的检测和过滤。例如,Cheng等[8]提出了在频域利用归一化累积功率谱密度(NCPSD, normalized cumulative power spectrum density)检测LDoS攻击的方法,利用正常流量和攻击流量NCPSD之间的最大距离位置作为检测依据来判断LDoS攻击;何炎祥等[9]提出了一种基于小波特征提取的LDoS检测方法,利用离散小波变换将网络流量分为高、中、低3个频率分量,以此来寻找LDoS攻击流量;Paul等[10]基于费雪统计测试和西格尔统计测试来分析LDoS攻击流量的频谱特性,并表明当存在多个复合周期的LDoS攻击脉冲时,西格尔统计测试可以更有效地识别低速率拒绝服务攻击。基于相关检测的方法主要根据在发生LDoS攻击时,网络系统会产生一系列的一致性特征,此时通过一些相关算法就可从对LDoS攻击流进行检测。例如,Wei等[11]通过计算不同流量之间的皮尔逊相关系数,设定判定阈值来检测DDoS攻击。Bhuyan等[12]利用一种局部秩相关检测(PRCD, partial rank correlation detection)的方法来检测低速率和高速率DDoS攻击,一旦从PRCD估计中根据预设阈值发现恶意流量,就请求边缘路由器停止将该流量转发到下游路由器,实验表明该方法具有较高的检测准确度。

目前的检测方法基本都是从复杂的背景流量中检测出隐藏的LDoS攻击流量,但由于LDoS攻击流具有低速率和高隐蔽的特点,现有的检测方法在准确性、实时性、简易性方面都存在一些不足。而LDoS在影响正常TCP流量的同时也会对ACK流量产生一定影响,许多学者基于ACK流量的变化也提出了一系列检测方法。例如,Chen等[13]提出了通过分析网络存在LDoS攻击时3种流量的异常变化,即ACK流量异常分布、ACK流量异常波动、数据量大小异常变化,制定相应的判决准则对LDoS攻击进行检测。本文在对ACK流量分析的基础上发现,等时间间隔内,接收端每次确认的数据量(即相邻2个时刻ACK序号的差值)在正常情况和受到LDoS攻击时存在较大差异,可以将这种差异作为检测LDoS攻击的特征。因此,提取网络存在LDoS攻击时ACK序号步长的波动特征,结合排列熵算法判定步长突变时刻并区分正常波动和异常波动,进而判断出LDoS攻击是否存在及其攻击时刻。

3 基于ACK序号步长分析的攻击检测方法

通过对正常网络和存在LDoS攻击时ACK数据分组的采样分析发现,ACK序号步长的波动程度存在明显差异,且在遭受LDoS攻击的瞬间,步长存在突变行为。针对这种波动差异,可以用熵值的方法对其进行度量并加以区分,故本文运用对时间敏感性较强的排列熵算法,设定相应阈值来检测步长突变点,以确定LDoS攻击的时刻。

3.1 ACK序号步长特征分析

在数据传输过程中,ACK序号为接收端期望收到发送端下一个分组段的第一个数据字节的序号,TCP中接收端一般采用累积确认的方式。即接收端不必对收到的分组逐个发送ACK确认,而是在收到几个分组后,对按序到达的最后一个分组发送确认[14]。这样一个字节号为的ACK意味着直到的字节(但不包含)已经被成功接收。从发送端收到的ACK来看,当前ACK序号与上次ACK序号之差可以代表每次被确认的数据量,正常传输中,每次被确认的数据量基本是恒定的,而受到LDoS攻击后,由于要频繁进入快速重传和快速恢复阶段,接收端会回传重复的ACK让发送端重传数据,此时ACK序号差值将会发生很大变化。具体交互过程如图1所示。

图1 正常情况和受到LDoS攻击后快速重传交互示意

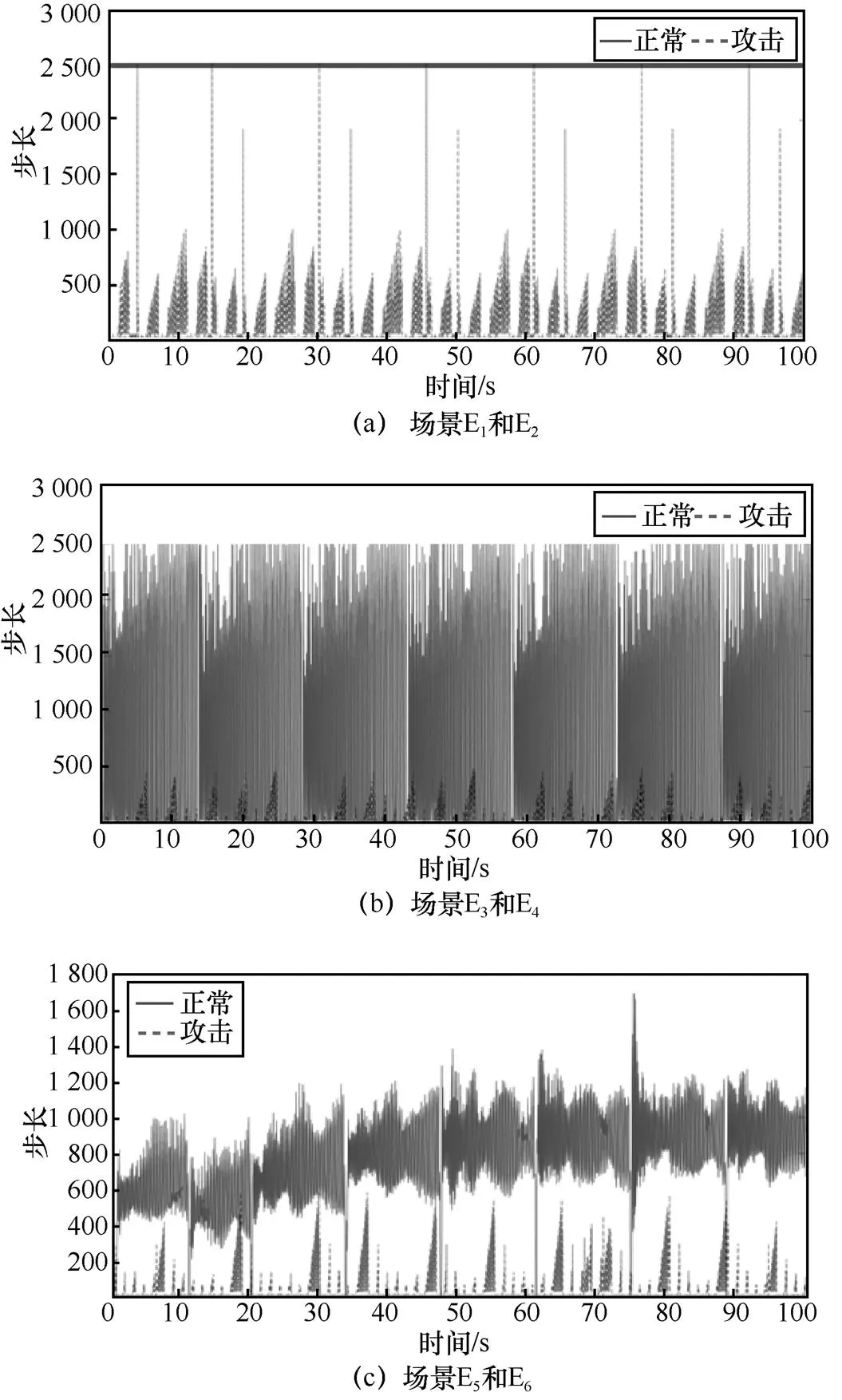

为便于接下来的分析与研究,针对6种场景展开研究。

E1:仅存在单条TCP流且没受到任何攻击。

E2:仅存在单条TCP流且受到LDoS攻击。

E3:存在多条相同RTT的TCP流相互竞争,并添加适当非LDoS攻击突变,但不受到LDoS攻击。

E4:存在多条相同RTT的TCP流相互竞争,且受到LDoS攻击。

E5:存在多条不同RTT的TCP流相互竞争,并添加适当非LDoS攻击突变,但不受到LDoS攻击。

E6:存在多条不同RTT的TCP流相互竞争且受到LDoS攻击。

从图2可以得到以下结论。

1) 在仅有一条TCP流的情况下,正常传输数据时ACK序号步长波动幅度很小,即等时间间隔内接收端接收的数据量比较稳定,而受到LDoS攻击后,ACK序号步长波动的较为剧烈且呈现一定的周期性。

2) 在多条TCP流的情况下,分为以下2种情况介绍。①当存在多条相同RTT的TCP流同时传输数据时,由于相同的RTT使各路径相互竞争较为激烈,ACK序号步长波动幅度较大,波动剧烈;②当存在多条不同RTT的TCP流同时传输数据时,由于各路径的时延不同,各路径之间的竞争不如相同RTT时激烈,ACK序号步长波动幅度较小,但波动剧烈,呈现不规则状态。链路受到LDoS攻击后,无论场景E4和E6,此时发送端反复进入快速重传阶段,接收端每次接收的数据量始终比较少,ACK序号步长的波动幅度整体降低,但相比场景E3和E5(不存在LDoS攻击时)排列得更加规则,具有明显的差异,故将其定义为ACK序号步长的异常波动。

图2 6种网络场景的ACK序号步长波动对比

根据上述分析结果,可以利用ACK序号步长波动的差异性进行LDoS攻击的检测。由于实际网络环境中都是多条TCP流共存,仅有一条TCP流的情况属于特例。因此,在后续研究中,本文主要针对多条TCP流的场景(E3~E6)的ACK序号步长异常波动进行检测分析。

3.2 LDoS攻击检测

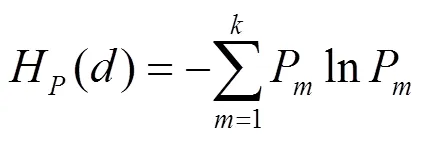

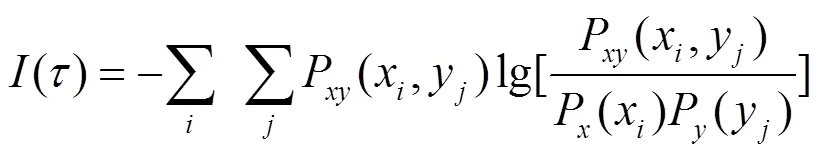

由上述分析可知,受到LDoS攻击时ACK序号步长的波动范围和规则程度均与正常网络环境下相比有较为明显的差异,呈现出一种混乱无序和规则有序相互突变的现象,采用排列熵值可以清晰地描述这种异常突变。事件分布越无序,熵值越大;事件分布越有序,则熵值越小。

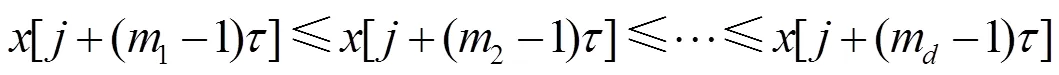

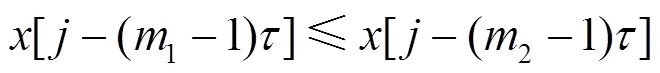

本文目标主要是在LDoS攻击的早期时刻检测出ACK序号步长的异常波动,从而发现LDoS攻击。文献[13]采用“移动极差”(MR, moving range)来分析一组序列的波动程度,移动极差需要计算一个观测窗口内最大值与最小值的差,涉及具体数值的计算且易受到极端值的影响。故这里采用一种基于熵值的突变检测算法——排列熵(PE, permutation entropy)算法。排列熵算法是一种衡量一维时间序列复杂度的平均熵参数[15],它不涉及具体数值的计算,只关心相空间重构后相邻2个数值的大小关系,避免了极端值的影响,对突变具有较好的识别性。

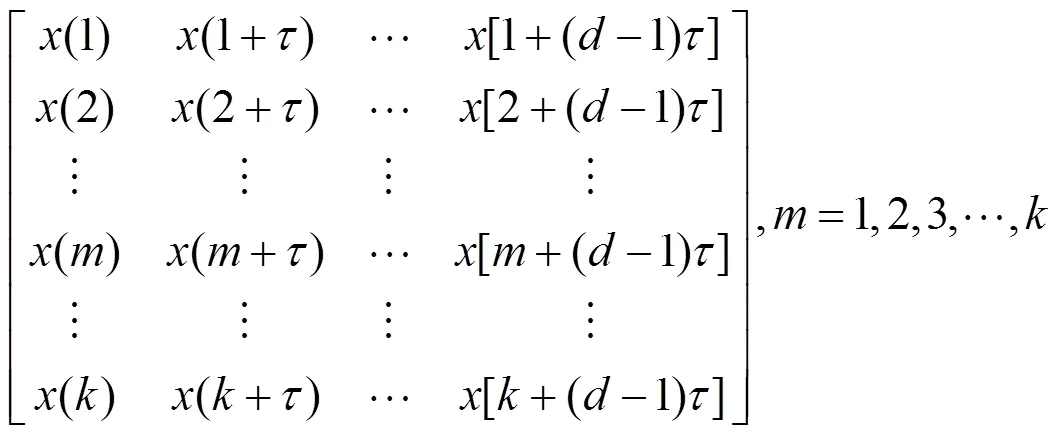

对其进行相空间重构,得到矩阵为

基于上述分析,采用ACK序号步长波动特征的LDoS攻击检测流程如图3所示。

4 实验及结果分析

为了验证采用排列熵算法检测LDoS攻击的性能,本文在实际网络平台中搭建了测试环境,对所提LDoS攻击检测方法进行了测试。

图3 基于ACK序号步长波动特征的LDoS检测流程

4.1 实验环境

本文方法的网络测试环境是参考美国莱斯大学的Knightly教授指导的研究团队设计的网络环境[1-2],它是一个哑铃形状的拓扑结构,如图4所示。该测试环境由7台计算机、一个交换机、一个路由器和一个服务器组成。其中,交换机与路由器之间的瓶颈链路为10 Mbit/s。主机1~主机3为合法用户,链路带宽均为100 Mbit/s,单向时延均为20 ms。傀儡机4~傀儡机6在控制机7的控制下发送LDoS攻击流量,攻击参数为:攻击速率=10 Mbit/s,攻击脉宽=200 ms,攻击周期=1.2 s。

图4 实验环境

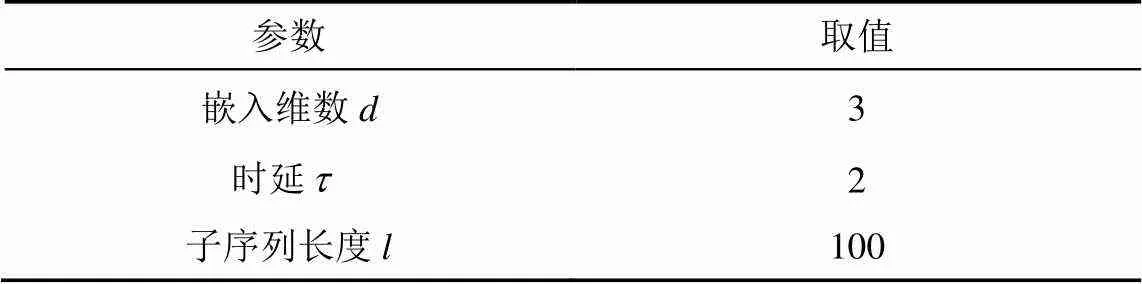

实验环境所用检测算法的相关参数如表1所示。

表1 测试环境所用检测算法相关参数

4.2 实验内容

基于ACK序号步长波动特征的LDoS攻击检测实验主要包括2个内容。

1) 对单条TCP流是否受到LDoS攻击进行检测。

2) 对多条TCP流是否受到LDoS攻击进行检测。

为了比较其他攻击对ACK序号步长的影响,在实验1)和实验2)中还加入了传统泛洪拒绝服务(FDoS, flood DoS)攻击进行对比实验。

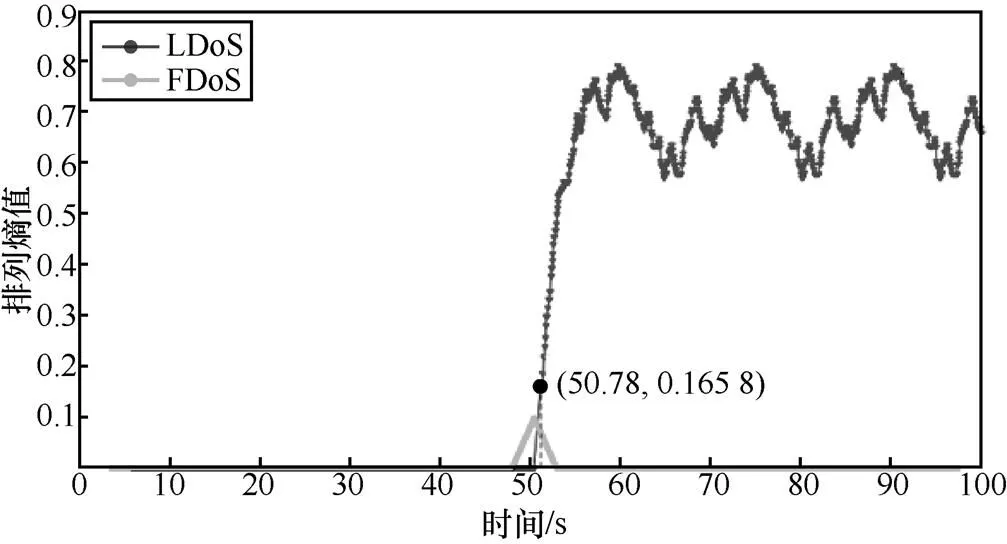

1) 单条TCP流

实验首先验证本文检测方法在只有一条TCP流存在下受到LDoS攻击时的检测效果,即仅让主机1与服务器建立TCP连接,控制机控制傀儡机按照预设参数在50 s时发起LDoS攻击和FDoS攻击。利用表1中参数的排列熵算法对得到的ACK序号步长序列计算其排列熵,计算结果如图5所示。

图5 单条TCP流正常状况下和受到LDoS攻击时ACK序号步长排列熵

在正常情况下,由于接收端接收窗口的限定,接收端每次接收的数据量基本恒定,回传给发送端的ACK序号步长波动范围规则有序,故其排列熵值一直处于最低的0状态,直到50 s时遭受DoS攻击。当受到FDoS攻击时,由于FDoS攻击使网络流量瞬间激增,链路发生严重拥塞,致使网络进入瘫痪状态。因此ACK流量在50 s处发生突变,ACK序号的步长开始混乱,其排列熵值在50 s处突变增大,之后由于链路瘫痪,ACK数据分组不再回传,ACK序号步长一直为0不再波动,所以排列熵值降到0,代表链路再次进入平稳状态(其实此时是空白链路,没有数据交互)。当受到LDoS攻击时,LDoS攻击也会导致ACK流量突变,排列熵值在(50.78, 0.165 8)时产生熵值跳变点,之后由于不断的快速重传,ACK序号步长波动剧烈,其排列熵值一直处于较高状态,与FDoS攻击相比具有明显差别,基于此可以区分2种攻击类型。而且预测LDoS攻击时刻与实际遭受攻击时刻相差0.78 s,在允许误差范围之内。该方法可在早期判断出攻击时刻,具有一定时效性。

2) 多条TCP流

针对多条TCP流共存情况下受到LDoS攻击时验证本文方法的有效性,分为2种情况:①多条路径具有相同RTT;②多条路径具有不同RTT,即让主机1~主机3同时与服务器建立TCP连接,共用瓶颈链路传输数据,攻击流量同样在50 s时发起。由于DoS攻击会降低一个路由域内所有节点的服务质量,各链路均表现出一样的异常特征,因此选取其中一条链路,得到一个观测窗口内的ACK序号步长序列。

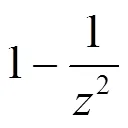

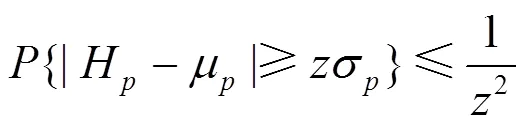

依据切比雪夫不等式来设置ACK序号步长排列熵的阈值,对于ACK序号步长的排列熵样本,无论其服从何种分布,都满足切比雪夫不等式,即

图6 相同RTT的TCP流共存时ACK序号步长的排列熵

图7 不同RTT的TCP流共存时ACK序号步长的排列熵

由图6和图7可知,正常情况下,由于各TCP流之间存在相互竞争,导致ACK流量分布不均,ACK序号步长波动混乱,其排列熵数值较高。受到DoS攻击后,DoS攻击会使各链路表现出相同的拥塞状态,ACK流量反而比正常情况下排列得更有序,所以熵值波动范围比正常情况时要低。当受到FDoS攻击时,接收端立刻进行ACK重传,ACK序号步长突降为0,其排列熵值发生突变,之后由于链路严重阻塞,导致不再有ACK数据分组的回传,ACK序号步长持续为0,排列有序,排列熵值也一直处于0状态;受到LDoS攻击时,由于快速重传机制的影响,使ACK序号步长不会降至最低,而是在一定范围内波动,其排列熵值相比FDoS攻击时要大,但基本不会超过阈值。所设阈值可以有效预测LDoS攻击时刻,具有相同RTT的TCP流共存时预测LDoS攻击发生在51.25 s,与实际受到攻击时刻相差1.25 s;具有不同RTT的TCP流共存时预测LDoS攻击发生在51.37 s,与实际受到攻击时刻相差1.37 s。2个时间差在允许误差范围之内,可以实现在攻击初期及早发现攻击时刻的目标。而且阈值可以明显区分正常时与受到LDoS时ACK序号步长排列熵的变化情况。

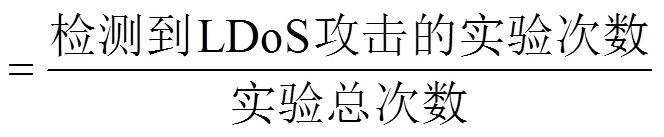

针对不同网络场景进行100次实验,统计各检测性能指标,得到本文方法的检测性能指标和误差结果如表2所示。

表2 不同网络情况下的检测性能指标和误差结果

由表2可知,单条TCP流时,网络场景最为简单,不存在其他链路的影响,所以检测率最高,可达100%,误报率、漏报率和预测攻击时刻误差也均比较低;多条TCP流时,由于TCP流之间存在相互竞争的影响,相同RTT的检测率为96.0%,误报率为3.0%,漏报率为4.0%,预测攻击时刻误差为1.25 s。不同RTT的检测率为98.0%,误报率为7.0%,漏报率为2.0%,预测攻击时刻误差为1.37 s。误差均在可承受范围之内。

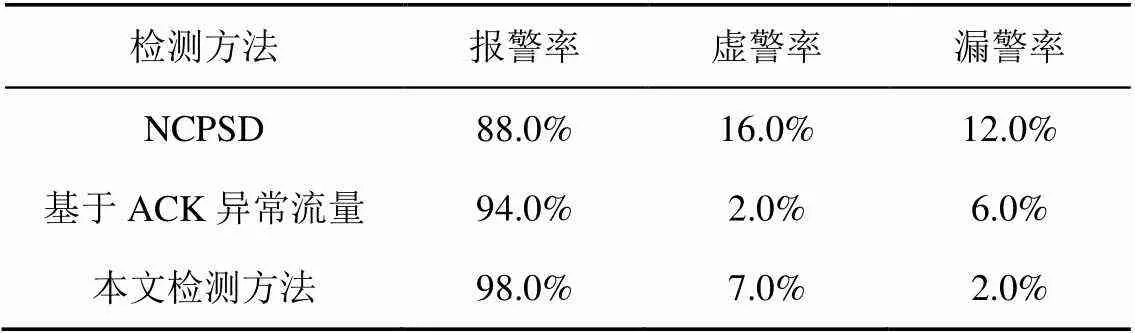

4.3 比较分析

根据现实场景,主要利用多条不同RTT的TCP进行对比实验,对比传统经典检测算法NCPSD[5]和基于ACK异常流量[8]的检测方法,并对各检测性能指标进行了统计,如表3所示。

表3 各检测算法性能比较

由表3可知,相比传统基于频域的检测方法,本文检测方法可获得更高的报警率,同时虚警率和漏警率也比较低。基于ACK流量异常的检测方法,需要统计较长时间内的ACK流量数据,在LDoS攻击中期检测效果较为理想,而在LDoS攻击初期存在一定的误报率。本文检测方法可在LDoS攻击初期实现及时检测,降低了攻击初期的漏报率。

5 结束语

本文分析了网络数据传输过程中ACK数据分组序号步长的意义,研究了正常情况和存在LDoS攻击时ACK序号步长的波动差异,并利用排列熵算法进行特征提取,最后设计了判决准则,实现了对LDoS攻击的检测。排列熵算法具有计算简单、抗噪性强、顽健性高的特点,可以有效地发现早期的信号异常突变,具有较好的实时性和稳定性。实验结果表明,基于ACK序号步长排列熵的LDoS攻击检测方法可以准确判断是否发生攻击,并可以在LDoS攻击的初期阶段较准确地找到攻击发起时刻,使相关网络管理人员可以及早地发现攻击,避免造成更大损失,为后续的防御和过滤起到了重要作用。

[1] KUZMANOVIC A, KNIGHTLY E W. Low-rate TCP-targeted denial of service attacks and counter strategies[J]. IEEE/ACM Transactions on Networking, 2006, 14(4): 683-696.

[2] KUZMANOVIC A, KNIGHTLY E W. Low-rate TCP-targeted denial of service attacks: the shrew vs. the mice and elephants[C]//ACM SIGCOMM 2003 Conference on Applications, Technologies, Architectures, and Protocols for Computer Communication. 2003: 75-86.

[3] 文坤, 杨家海, 张宾. 低速率拒绝服务攻击研究与进展综述[J]. 软件学报, 2014, 25(3): 591-605.

WEN K, YANG J H, ZHANG B. Survey on research and progress of low-rate denial of service attacks[J]. Journal of Software, 2014, 25(3): 591-605.

[4] 何炎祥, 刘陶, 曹强, 等. 低速率拒绝服务攻击研究综述[J]. 计算机科学与探索, 2008, 2(1): 1-19.

HE Y X, LIU T, CAO Q, et al. A survey of low-rate denial-of-service attacks[J]. Journal of Frontiers of Computer Science and Technology, 2008, 2(1): 1-19.

[5] KWOK Y K, TRIPATHI R, CHEN Y, et al. HAWK: halting anomalies with weighted choking to rescue well-behaved TCP sessions from shrew DDoS attacks[C]//International Conference on NETWORKING and Mobile Computing. 2005: 423-432.

[6] XIANG Y, LI K, ZHOU W. Low-rate DDoS attacks detection and trace back by using new information metrics[J]. IEEE Transactions Information Forensics and Security, 2011, 6(2): 426-437.

[7] YUHEI H, JIA Y Z. SATOSHI N. Method for detecting low-rate attacks on basis of burst-state duration using quick packet-matching function[C]//IEEE International Symposium on Local and Metropolitan Area Networks. 2017: 1-2.

[8] CHENG C M, KUNG H, TAN K S. Use of spectral analysis in defense against DoS attacks[C]//IEEE Global Telecommunications.2002: 2143-2148.

[9] 何炎祥, 曹强, 刘陶, 等. 一种基于小波特征提取的低速率DoS检测方法[J]. 软件学报, 2009, 20(4): 930-941.

HE Y X, CAO Q, LIU T, et al. A low-rate Dos detection method based on feature extraction using wavelet transform[J]. Journal of Software, 2009, 20(4): 930-941.

[10] PAUL C, MYONG K, ALEXANDER V. Spectral analysis of low rate of denial of service attacks detection based on fisher and Siegel tests[C]//IEEE International Conference on Communications(ICC). 2016: 1-6.

[11] WEI W, FENG C, XIA Y, et al. A rank correlation based detection against distributed reflection DoS attacks[J]. IEEE Communications Letters, 2013, 17(1): 173-175.

[12] BHUYAN M H, KALWAR A, GOSWAMI A, et al. Low-rate and high-rate distributed DoS attack detection using partial rank correlation[C]//Fifth International Conference on Communication Systems and Network Technologies. 2015: 706-710.

[13] CHEN K, LIU H Y, CHEN X S. Detecting LDoS attacks based on abnormal network traffic[J]. KSII Transactions on Internet and Information Systems, 2012, 6(7):1831-1853.

[14] FALL K R, RICHARD S W. TCP/IP详解卷1: 协议[M]. 北京: 机械工业出版社, 2016.

FALL K R, RICHARD S W. TCP/IP illustrated volume 1: the protocols[M]. Beijing: China Machine Press, 2016.

[15] FENG F Z, RAO G Q, WEI S A. Application and development of permutation entropy algorithm[J]. Journal of Academy of Armored Force Engineering, 2012, 26(2):34-38.

[16] 饶国强, 冯辅周, 司爱威. 排列熵算法参数的优化确定方法研究[J]. 振动与冲击, 2014, 33(1): 188-193.

RAO G Q, FENG F Z, SI A W. Method for optimal determination of parameters in permutation entropy algorithm[J]. Journal of Vibration and Shock, 2014, 33(1): 188-193.

[17] 王海燕, 盛昭瀚. 混沌时间序列相空间重构参数的选取方法[J]. 东南大学学报(自然科学版), 2000, 30(5): 113-117.

WANA H Y, CHENG Z H, Choice of the parameters for the phase space reconstruction of Chaotic time series[J]. Journal of Southeast University(Natural Science Edition), 2000, 30(5): 113-117.

[18] 刘永斌. 基于非线性信号分析的滚动轴承状态监测诊断研究[D]. 合肥: 中国科学技术大学, 2011.

LIU Y B. Nonlinear signal analysis for rolling bearing condition monitoring and fault diagnosis[D]. Hefei: University of Science and Technology, 2011.

Detection method of LDoS attack based on ACK serial number step-length

WU Zhijun, PAN Qingbo, YUE Meng

School of Electronic Information & Automation, Civil Aviation University of China, Tianjin 300300, China

Low-rate denial of service (LDoS) attack is a potential security threat to big data centers and cloud computing platforms because of its strong concealment. Based on the analysis of network traffic during the LDoS attack, statistical analysis was given of ACK packets returned by the data receiver to the sender, and result reveals the sequence number step had the characteristics of volatility during the LDoS attack. The permutation entropy method was adopted to extract the characteristics of volatility. Hence, an LDoS attack detection method based on ACK serial number step permutation entropy was proposed. The serial number was sampled and the step length was calculated through collecting the ACK packets that received at the end of sender. Then, the permutation entropy algorithm with strong time-sensitive was used to detect the mutation step time, and achieve the goal of detecting LDoS attack. A test-bed was designed and built in the actual network environment for the purpose of verifying the proposed approach performance. Experimental results show that the proposed approach has better detection performance and has achieved better detection effect.

low-rate denial of service, ACK serial number step-length, permutation entropy, detection

TP302

A

10.11959/j.issn.1000−436x.2018126

2017−12−26;

2018−05−08

国家自然基金委员会与中国民航局联合基金资助项目(No.U1533107);天津市自然基金重点资助项目(No.17JCZDJC30900)

The Joint Foundation of National Natural Science Foundation and Civil Aviation Administration of China (No.U1533107), The Major Program of Natural Science Foundation of Tianjin (No.17JCZDJC30900)

吴志军(1965−),男,新疆库尔勒人,博士,中国民航大学教授、博士生导师,主要研究方向为网络空间安全。

潘卿波(1992−),男,山西太原人,中国民航大学硕士生,主要研究方向为网络信息安全、低速率拒绝服务攻击的检测。

岳猛(1984−),男,河北沧州人,博士,中国民航大学讲师,主要研究方向为信息安全、云计算、低速率拒绝服务攻击的检测。