智能电网入侵检测综述

2018-06-29蒋南允程光

蒋南允 程光

摘 要:在智能电网中,高级量测体系通过集成计算和网络组件用来监视并控制电力设备,使电网满足现代化的需求。但两者的融合使得一旦信息通信技术存在的缺陷被攻击利用,电力设备原本因为其封闭性而被未暴露的漏洞也将被发掘利用,最后导致灾难性后果。论文首先介绍了当前电网存在的安全问题,高级量测体系的概念和作用,然后阐述了其安全需求,并详述近年来入侵检测方法在高级量测体系中的应用和发展,最后对其防护模型进行了探讨。

关键词:智能电网;高级量测体系;流量检测

中图分类号:TP393.08;TM711 文献标识码:A

A Review of intrusion detection in smart grid

Abstract: In the smart grid, AMI (Advanced Metering Infrastructure) monitors and controls power equipment by integrated computing and network components in order to make the power grid meet modern requirements. However, the combination of the two parts above leads to a severe result that once the deficiencies of information and communication technology is attacked and applied in an improper way, the loopholes of power equipment which was not exposed due to its closure previously will be explored and utilized, which may result in disastrous consequence. The paper later expounds the AMIs demands for security and expatiates the application and development of intrusion detection techniques in AMI network. Finally, the author discusses its defense model.

Key words: smart grid; advanced metering infrastructure; intrusion detection

1 引言

发生在美国、加拿大等国的大规模停电事件表明传统电网架构已经过时,其现有的管理和工作模式越来越不能满足用户在用电高峰期的需求[1-4]。因此在20世纪初,美国和欧洲各国相继开展智能电网相关研究,以便提高电网安全稳定性和能源利用率[5]。对一个国家来讲,智能电网可以增强电网安全稳定、节能减排和控制温室效应;对用户来说,利用电网提供的分时电价功能,在低电价用电,在高电价、用电高峰时通过存储的分布式电能(沼气、太阳能、风能等)向电网或周围用户供电,实现自身经济利益的同时,减少电网高峰负荷。从技术角度上理解,智能电网是将计算机和信息通信技术与电网基础设施高度集成,从而增强电网对设备的监视、控制和预测用电能力[6]。

电网用户的用电等信息最早是利用人工抄表的方式采集的。随后自动抄表技术的出现解决了电量采集人力成本高等问题,但其单向通信的特点并不适用于上述智能电网的使用场景[7]。因此智能电网通过具备双向通信能力的高级量测体系(Advanced Metering Infrastructure,AMI)与用户互动,相比传统电网仅上传月用电量来进行计费, AMI以分钟为单位收集用户的用电信息,提高了电网对设备的监控能力,还为用户提供分时电价,需求管理等功能[8]。但相关研究[9]证明AMI的双向通信能力一旦被攻击利用,将导致攻击影响扩大等后果。

例如2009年美国某地电网公司智能电表被入侵导致窃电,造成了每年4亿美元的损失[11]。2010年“震网”事件表明工业控制系统存在的漏洞会导致严重后果,2015年乌克兰电力二次系统发生恶意软件入侵和DDoS攻击,导致大停电 [10]。由此可见,当前的网络防护技术并不适用于结构复杂、实时性强的电网系统[12]。从2009年开始,国外相继对AMI网络存在的问题和检测防护方法展开相关研究,主要聚焦于当前网络攻击能对电网造成巨大危害的三类问题:恶意代码入侵、DDoS攻击和电量欺骗。

2 AMI网络模型和安全需求

2.1 AMI網络模型

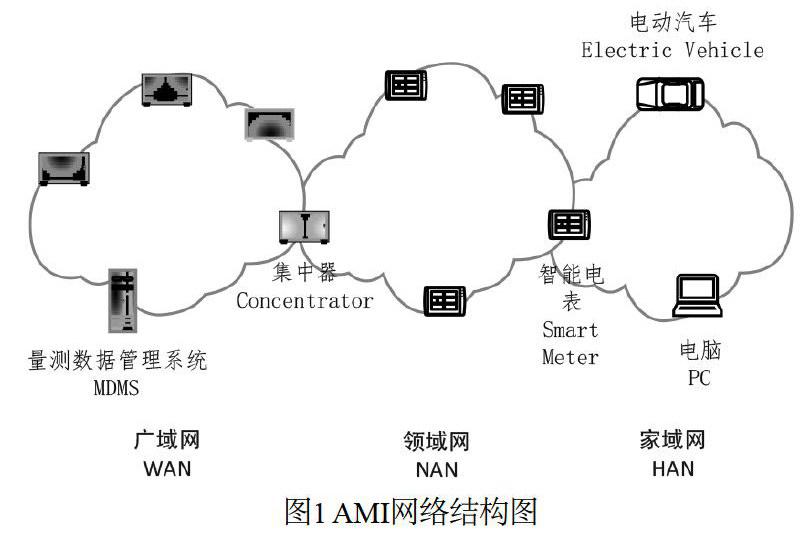

高级测量体系(Advanced Metering Infrastructure,AMI)一般由智能电表、集中器、电网计量管理服务器和其通信网络组成;工作模式为,智能电表采集用户用电信息和用电需求,上传至小区的数据集中器,服务器主动向集中器请求电量数据或集中器按照预设的时间间隔将数据上传至计量服务器。同时,服务器还可以向用户分发电价信息,电表控制命令[13]。其网络结构一般由三种不同类型的网络组成,并按层级结构分布,分别是广域网(Wide Area Network,WAN)、邻域网(Neighborhood Area Network,NAN)和家域网(Home Area Network,HAN)[12-15]。如图1所示。

2.2AMI体系的安全需求

AMI体系中有几个关键特征使得其容易受到攻击:(1)通信体系复杂不同于互联网,部分通信链路带宽有限;(2)接入了百万计的低计算、低存储、低防护能力的设备;(3)存储用户敏感数据;(4)攻击AMI能严重影响电网运行;(5)篡改电力消费数据的经济价值[15]。因此,有几种核心信息需要受到保护[12]:(1)智能计量数据;(2)控制数据;(3)电价信息。

根据以上关键目标,安全需求可以分类四类[16]。

机密性:用电数据涉及用户隐私,相关敏感数据应只能被授权的实体获取。

完整性:传输的数据必须是真实有效的,不能被任意非授权实体篡改,对计量数据篡改可以导致窃电,篡改低电价信息可以导致用户端大量设备同时启动,影响电网供电,从而导致部分用户停电。

有效性:利用大量电表或其它设备发起DDoS攻击可以导致电网受攻击设备资源耗尽不可用,因此AMI中传输的数据必须能被授权的实体在任意时刻获取到。

不可否认性:任何实体不能否认做过或未做过的事。

3 AMI网络攻击和检测方法

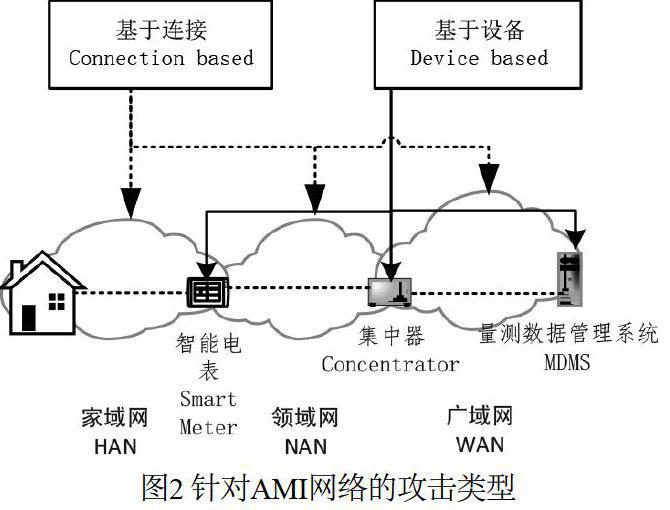

针对AMI网络的攻击按攻击位置可分为两类[17]:一是基于连接的攻击,主要攻击三层通信网,攻击类型包括窃听、无线干扰、数据篡改和协议失效等;二是基于设备的攻击,主要攻击电表、集中器和计量管理系统,攻击类型有恶意接入点、中间人攻击、DoS攻击、重放攻击和服务非法使用等,如图2所示。

当前入侵检测有基于误用、基于异常和基于规范三种检测方法[18]。基于规范的检测成本高,目前多采用基于误用和基于异常的检测方法。基于误用的检测方法依靠匹配样本特征代码库进行检测,无法检测未知的攻击,而AMI是一个新兴的系统,新类型的攻击方法在快速增长中,所以该方法不适用于当前环境。而基于异常的检测方法主要刻画用户的正常行为模型,使用统计或机器学习方法对当前的活动行为进行比较,不符合正常模型的即为异常行为,该方法能检测到未知的攻击。本文主要描述了当前AMI网络存在的主要问题和其异常入侵检测方法。

3.1恶意代码入侵及检测

由于智能电表处于用户端,缺少物理防护,恶意用户很容易对电表进行长时间的渗透测试,同时电表生产商为了快速占有市场会忽视电表安全问题,部分渗透实验证实了智能电表可以被蠕虫攻击,然后再感染附近的电表[19,20]。被感染的电表可进一步向电网内部发起攻击,从而造成更大的危害[9]。互联网中的恶意代码检测一直是一个难点,幸运的是由于智能电表的业务特点,并不需要上传可执行代码,而电表软件和固件的更新,通常采用人工现场操作或者电表端下载可执行代码。因此针对恶意代码的检测可以扩展到对可执行代码的检测。

Park Y等人[21]根据信息熵和ARM指令的统计特征,检测可执行代码。Choo E等人[22]采用反汇编技术得到34个ARM基本指令分布图,随后采用K-MEANS算法和皮尔逊系数区分可执行代码。由于ARM指令相当有规律并且长度定长,因此两种方法的精度非常高,可用于电表的检测,但存在如下缺陷,即通过被感染控制的软件置换字节可以绕过该类型的攻击。

电网计量管理系统多采用X86架构的计算机系统,而X86架构的指令则是不定长的,因此上述方法并不能直接用于X86 可执行代码的检测。Babu V等人[23]采用四种不同的方法提取了四个不相关的特征,使用SVM对数据进行训练测试。在实验平台上的证明该方法检测精度最高可达99.861%,误检率在0.319%和0.796%之间。

3.2 DDoS攻击

DDoS攻击主要用来耗尽目标的计算、内存和网络资源,一旦计量系统和网络中的智能电表受到攻击,会严重影响电网正常业务展开,造成大量用户停电[24]。DDoS攻击可以利用电表和网络协议漏洞展开攻击,该文[25]利用无线Mesh网络DSR(Dynamic Source Routing)协议的路由维护阶段的漏洞,对该网络协议设计了相应的攻击方法,仿真实验证实该方法效果优于一般的泛洪攻击。

DDoS攻击的防护可以分为两个阶段:一是攻击防护,即在攻击发起之前,防護方法包括完善系统和协议的安全等级、防火墙、资源分配和审计;二是攻击检测,包括对攻击源的检测和正确的响应措施[26]。

Wang K等人[27]提出采用贝叶斯蜜罐博弈模型,解决传统蜜罐技术检测动态攻击能力弱的缺点,实验验证该模型能提高检测效率,同时减少能源消耗。

3.3 电量数据欺骗

在传统电网中,攻击者可以通过在电表中加入磁铁或电阻等物理手段减少电表计量的电量造成窃电。由于其产生的巨大经济利益,导致该现象屡禁不止,相比传统电表,智能电表的引入给攻击者增加了新的攻击平面,攻击者可以破解智能电表密码,篡改存储电量或者中断网络通信,使用中间人攻击等方式修改计量报文等方法[14]。

由于电网用户的用电量随着时间(季节、假日和周末)住宅位置和用户性质(商用和家用)等因素变化而变化,Wang Y等人[29]根据以上因素提取特征,然后使用SVM对用户正常数据和异常数据进行分类。庄池杰等人[31]和田野等人[32]使用年、季度和月份提取统计特征,再使用PCA降维和机器学习方法进行窃电检测,但两者缺少对低电价增加用电量,高电价窃电,使得当天或当月总电量不变这种窃电方法的检测能力。Jokar P等人[30]除了使用各个用户每2小时的用电量数据,还采集了小区总用户用电量数据来减少误检率,随后模拟六类恶意用户的行为习惯,构造了相应的恶意电量数据,最后使用K-MEANS和SVM算法进行检测,其检测效果明显优于其它算法,并能检测到上述总电量不变的窃电行为。

由于智能电网提倡用户合理利用可再生能源减少电网用电高峰负荷,该类型用户可以将多余的电量供给附近用户,形成一个小型的微电网,因此可以篡改用电侧用电需求,用户供电侧能提供的电量和电能链路状态,引起电力系统震荡,最终造成停电[28]。针对该攻击的检测方法有待进一步研究。

4 入侵检测防护架构

当前,针对AMI网络的攻击通常采用入侵检测系统(Intrusion Detection System,IDS)进行防护,IDS是在网络或系统中监控并收集系统各种状态信息,并对收集的信息进行分析判断是否有异常情况的发生。

4.1 檢测利用的信息

检测利用的信息一般可以分成三类[33,34]。

系统信息:电表的状态报告、网关的CPU和内存使用率、设备的固件和软件的完整性。

网络信息:领域网网络碰撞率、丢包率、节点响应时间、通信速率、路由表的完整性、节点身份和物理位置对应等。

策略信息:授权的协议、设备、传输模式、路由更新和固件升级等。

4.2 IDS架构介绍和未来展望

AMI是一个层级的网络,根据在AMI网络中部署的位置可以将IDS分为中央IDS 、嵌入式传感器IDS 和专用传感器IDS[33,34]。

中央IDS:主要部署于数据收集中心,根据AMI网络的层级架构,中央IDS部署于WAN网络中电网计量管理系统与AMI网络设备的通信链路之间,这样可以监控到计量管理系统与所有智能电表的双向网络流,该方案部署相对简单,成本较低,但监控不到NAN网络中的流量,比如利用第3节提到的DDoS攻击方法,当存在多台电表被控制时,利用无线网状网的协议漏洞,可以向集中器发起DDoS攻击,由于中央IDS检测不到该攻击行为,因此无法及时做出有效的应对措施。解决方法是部署一些传感器分布在NAN网络中。

嵌入式传感器IDS:通过在电表或集中器中嵌入传感器监控设备的状态,包括固件、CPU、内存读写和通信数据,使得电表或集中器具备了入侵检测能力[35]。但由于电表硬件资源相当有限使得嵌入式传感器IDS的检测能力受到限制。

专用传感器IDS:通过在目标网络中部署独立的传感器检测网络状态,因此部署的数量相比嵌入式传感器IDS大大减少,成本更低,且更强的计算和存储能力使其可以具备更复杂的检测能力,例如基于规范的入侵检测方法[36]。但缺少对设备本身状态的监控能力。

对电网的AMI网络来讲,IDS从设计上需考虑两点原则。一是检测安全事件的高准确率,电网一旦检测到安全事件,往往需要人工排查,误报率过高会增加人力成本。二是系统的低开销和健壮性,即不能对当前业务系统正常操作产生影响。因此,混合型的IDS架构更适合AMI网络的检测防护,即在网络中部署中央IDS并结合嵌入式IDS或专用IDS。

5 结束语

本文就智能电网AMI的网络结构、当前面临的威胁、检测和防御方法进行了介绍,国内关于智能电网网络安全的研究相对国外起步较晚,随着智能电网的安全建设上升到国家战略层面,其面临的威胁也会加大,因此针对AMI网络安全的研究刻不容缓。本文通过介绍AMI当前存在的威胁和安全需求,结合近年来的流量检测方法,对其防护架构进行了探讨。

基金项目:

本课题得到国家高技术研究发展计划(863计划)(项目编号:2015AA015603);江苏省未来网络创新研究院未来网络前瞻性研究项目(项目编号:BY2013095-5-03);江苏省“六大人才高峰”高层次人才项目(项目编号:2011-DZ024);中央高校基本科研业务费专项资金资助和江苏省普通高校研究生科研创新计划资助项目(项目编号:KYLX15_0118)资助。

参考文献

[1] Task-Force U C P S O. Final Report on the August 14, 2003 Blackout in the United States and Canada: Causes and Recommendations[J]. 2004.

[2] Van der Vleuten E, Lagendijk V. Transnational infrastructure vulnerability: The historical shaping of the 2006 European “Blackout”[J]. Energy Policy, 2010, 38(4): 2042-2052.

[3] LU J, JIANG Z L E I, Hongcai Z H, et al. Analysis of Hunan Power Grid Ice Disaster Accident in 2008 [J][J]. Automation of Electric Power Systems, 2008, 11(005).

[4] Tang Y, Bu G, Yi J. Analysis and lessons of the blackout in Indian power grid on July 30 and 31, 2012[C]//Zhongguo Dianji Gongcheng Xuebao(Proceedings of the Chinese Society of Electrical Engineering). Chinese Society for Electrical Engineering, 2012, 32(25): 167-174.

[5] 张文亮,刘壮志,王明俊, 等.智能电网的研究进展及发展趋势[J]. 电网技术, 2009, 33(13): 1-11.

[6] McDaniel P, McLaughlin S. Security and privacy challenges in the smart grid[J]. IEEE Security & Privacy, 2009, 7(3).

[7] 唐志伟,孙菡婧,陈奇志.高级量测体系和需求响应下的互动配网[J].电力系统及其自动化学报, 2011, 23(5):31-34.

[8] LaPlace C, Uluski R W. Realizing the smart grid of the future through AMI technology[J]. by Elster, 2009, 1.

[9] McLaughlin S, Podkuiko D, McDaniel P. Energy theft in the advanced metering infrastructure[C]//International Workshop on Critical Information Infrastructures Security. Springer, Berlin, Heidelberg, 2009: 176-187.

[10] 湯奕,陈倩,李梦雅,等.电力信息物理融合系统环境中的网络攻击研究综述[J].电力系统自动化, 2016, 40(17): 59G69.

[11] FBI: Smart Meter Hacks Likely to Spread. Available at http://krebsonsecurity.com/2012/04/fbi-smart-meter-hacks-likely-to-spread/.

[12] Mo Y, Kim T H J, Brancik K, et al. Cyber–physical security of a smart grid infrastructure[J]. Proceedings of the IEEE, 2012, 100(1): 195-209.

[13] 栾文鹏.高级量测体系[J].南方电网技术, 2009, 3(2): 6-10.

[14] Jiang R, Lu R, Wang Y, et al. Energy-theft detection issues for advanced metering infrastructure in smart grid[J]. Tsinghua Science and Technology, 2014, 19(2): 105-120.

[15] Grochocki D, Huh J H, Berthier R, et al. AMI threats, intrusion detection requirements and deployment recommendations[C]//Smart Grid Communications (SmartGridComm), 2012 IEEE Third International Conference on. IEEE, 2012: 395-400.

[16] Cleveland F M. Cyber security issues for Advanced Metering Infrasttructure (AMI)[C]// Power and Energy Society General Meeting - Conversion and Delivery of Electrical Energy in the, Century. IEEE, 2008:1-5.

[17] Bou-Harb E, Fachkha C, Pourzandi M, et al. Communication security for smart grid distribution networks[J]. IEEE Communications Magazine, 2013, 51(1):42-49.

[18] Berthier R, Sanders W H, Khurana H. Intrusion Detection for Advanced Metering Infrastructures: Requirements and Architectural Directions[C]// First IEEE International Conference on Smart Grid Communications. IEEE, 2010:350-355.

[19] FBI: Smart Meter Hacks Likely to Spread. Available at http:// krebsonsecurity.com/2012/04/fbi-smart-meter-hacks-likely-to-spread/.

[20] IOActive's Mike Davis to Unveil Smart Grid Research at Black Hat USA, IOActive Press Release, Seattle, WA, USA, Jul. 2009.

[21] Park Y, Nicol D M, Zhu H, et al. Prevention of malware propagation in AMI[C]// IEEE International Conference on Smart Grid Communications. IEEE, 2013:474-479.

[22] Choo E, Park Y, Siyamwala H. Identifying malicious metering data in advanced metering infrastructure[C]//Service Oriented System Engineering (SOSE), 2014 IEEE 8th International Symposium on. IEEE, 2014: 490-495.

[23] Babu V, Nicol D M. Detection of x86 malware in AMI data payloads[C]//Smart Grid Communications (SmartGridComm), 2015 IEEE International Conference on. IEEE, 2015: 617-622.

[24] Asri S, Pranggono B. Impact of Distributed Denial-of-Service Attack on Advanced Metering Infrastructure[J]. Wireless Personal Communications, 2015, 83(3):1-13.

[25] Yi P, Zhu T, Zhang Q, et al. A denial of service attack in advanced metering infrastructure network[C]// IEEE International Conference on Communications. IEEE, 2015:1029-1034.

[26] Guo Y, Ten C W, Hu S, et al. Modeling distributed denial of service attack in advanced metering infrastructure[C]// Innovative Smart Grid Technologies Conference. IEEE, 2015:1-5.

[27] Wang K, Du M, Maharjan S, et al. Strategic Honeypot Game Model for Distributed Denial of Service Attacks in the Smart Grid[J]. IEEE Transactions on Smart Grid, 2017, PP(99):1-1.

[28] Lin J, Yu W, Yang X, et al. On False Data Injection Attacks against Distributed Energy Routing in Smart Grid[C]// Ieee/acm Third International Conference on Cyber-Physical Systems. IEEE, 2012:183-192.

[29] Wang Y, Tanbo T, ?byholm T, et al. Support vector machine based data classification for detection of electricity theft[C]// Power Systems Conference and Exposition. IEEE, 2011:1-8.

[30] Jokar P, Arianpoo N, Leung V C M. Electricity Theft Detection in AMI Using Customers Consumption Patterns[J]. IEEE Transactions on Smart Grid, 2015, 7(1):216-226.

[31] 莊池杰,张斌,胡军,等.基于无监督学习的电力用户异常用电模式检测[J].中国电机工程学报, 2016, 36(2):379-387.

[32] 田野, 张程, 毛昕儒,等.运用PCA改进BP神经网络的用电异常行为检测[J].重庆理工大学学报, 2017, 31(8).

[33] Grochocki D, Huh J H, Berthier R, et al. AMI threats, intrusion detection requirements and deployment recommendations[C]// IEEE Third International Conference on Smart Grid Communications. IEEE, 2012:395-400.

[34] Cárdenas A A, Berthier R, Bobba R B, et al. A Framework for Evaluating Intrusion Detection Architectures in Advanced Metering Infrastructures[J]. IEEE Transactions on Smart Grid, 2014, 5(2):906-915.

[35] Tabrizi F M, Pattabiraman K. Flexible Intrusion Detection Systems for Memory-Constrained Embedded Systems[C]// European Dependable Computing Conference. IEEE Computer Society, 2015:1-12.

[36] Berthier R, Sanders W H. Specification-Based Intrusion Detection for Advanced Metering Infrastructures[C]// IEEE, Pacific Rim International Symposium on Dependable Computing. IEEE, 2012:184-193.