支持访问目的与信誉度标注的隐私保护方法*

2018-05-09陶灵灵黄志球张梦娇

陶灵灵,黄志球,曹 彦,张梦娇

1.南京航空航天大学 计算机科学与技术学院,南京 210016

2.软件新技术与产业化协同创新中心,南京 210016

1 引言

随着信息技术的不断发展,用户、企业、研究人员、立法者对于隐私越来越关注,隐私泄露已经成为制约信息进一步发展的关键问题。用户在使用互联网上的各种便捷服务的过程中,需要向服务提供商提供一定的个人隐私信息。这些服务在满足用户的功能性需求的同时也需要满足用户的非功能性需求,如满足用户的隐私偏好。由于互联网的开放性和动态性,用户提供必要的个人隐私信息之后,不知道相关服务如何使用这些信息。众所周知,网络上很多不良服务会有意获取用户的隐私信息来谋取利益。很显然,这些服务在用户心中的信誉度较低。因此,用户隐私信息应当尽量避免被信誉度较低的服务收集和使用[1]。

为了处理日益突出的隐私问题,工业界已经有很多隐私保护的技术和标准。万维网联盟(World Wide Web Consortium,W3C)提出了隐私偏好平台(platform for privacy preferences,P3P)[2],提供了一套较完整的框架来定义隐私策略,提供了标准的、机器可读的隐私策略定义语法,可以进行自动分析以及清楚地体现服务提供方的隐私策略。企业隐私授权语言(enterprise privacy authorization language,EPAL)[3]是一种形式化语言,可以根据良好细粒度的授权权利编写企业隐私策略,来控制计算机系统中数据处理实践。还有一些方法是密封隐私信息,如TRUSTe[4]、BBBOnline[5]、ESRB 和 CPAWebTrust[6]等。上述方法有一个共同的问题,就是当用户释放隐私数据后,这些技术与方法均无法让用户知道他们的隐私信息是如何被处理的。服务提供方根据他们的隐私策略获取到用户的隐私信息,但是无法保证服务提供方有意或者无意地违反他们的隐私策略,从而泄露用户的隐私信息。

传统的访问控制模型,例如强制访问控制(mandatory access control,MAC)[7]、自主访问控制(discretionary access control,DAC)[8]、基于角色的访问控制(role based access control,RBAC)[9],这些模型都不是为执行隐私策略设计的,几乎不满足隐私保护需求,尤其是目的绑定的(也就是隐私数据收集后只能用于特定目的,不能被用于其他目的)、有条件的、申明义务的隐私需求。目的、条件、义务来源于经济合作与发展组织(organization for economic co-operation and development,OECD)隐私保护指导方针[10]。这个指导方针是最著名的隐私信息保护原则集合,很多其他的指导方针、数据保护法律、公共隐私策略都是基于此。在OECD数据质量原则、数据规约原则、使用限制原则中均涉及目的。目的还在隐私保护立法中被广泛使用。美国健康保险携带和责任法案(health insurance portability and accountability act,HIPPA)[11]中明确陈述了目的。这些传统的访问控制模型可以作为保护个人可识别信息[12](personal identifiable information,PII)的出发点。因此,一个基于角色的隐私访问控制模型[13](privacy-aware role based access control,P-RBAC)被提出来。这个模型继承于传统的RBAC模型,可以表达复杂的隐私相关的策略,这些策略包含了目的、义务和条件。这个模型可以方便地应用到已经使用RBAC模型的系统中。基于目的隐私保护访问控制(purpose based access control,PBAC)模型[14]考虑的是目的的层次关系,一个隐私数据可以绑定多个使用目的,进行更细粒度的隐私保护访问控制。

本文的主要贡献如下:

(1)提出了一种以目的绑定和期望信誉度标注为中心的隐私信息访问控制模型。该模型通过多隐私数据项组合的期望使用目的绑定和期望信誉度绑定,对数据使用者的使用目的进行限制,并对信誉度提出要求,不需要指定数据的使用者,增加了策略灵活性。

(2)对XACML(extensible access control markup language)标准组件进行扩展,给出了隐私策略执行系统的执行流程、目的信誉度分析器分析算法,从而有效地按照用户的隐私需求进行访问控制。

本文组织结构如下:第2章介绍了基于目的的隐私访问控制模型;第3章提出了基于期望目的信誉度的访问控制模型,并给出了该模型的隐私访问控制流程以及授权算法;第4章进行了案例分析与实验;第5章介绍相关工作;最后是总结和展望。

2 基于目的的隐私访问控制

本文首先介绍使用目的以及使用目的之间的层级关系,可以根据使用目的来进行访问控制决策。基于一般化到专门化的原则,把使用目的组织成一个层级结构。

2.1 目的与目的层级关系

定义1(目的和目的树)一个目的描述了数据使用者对数据的收集和访问的理由;目的可以被组织成树状结构,把这种结构称作目的树。假设P是所有目的的集合,则树中的每个节点代表P中的一个目的,树中的每条边代表一个层级关系,也就是表示两个目的之间一般到专门的关系。让pi和pj是目的树中的两个目的,如果pi到pj存在一条由上到下的边,那么称pj是pi的专门化,或者说pi是pj的一般化。

图1给出了目的树的一个例子。本文的后续章节会用到下面两个符号。

Fig.1 Purpose tree图1 目的树

符号(Ancestors和Descendants)设PT为一个目的树,P是PT中所有目的的集合。设pi是PT中的一个目的。Ancestors(pi)代表在PT中取pi所有祖先节点的集合,且包括pi本身;Descendants(pi)代表在PT中取pi所有子节点的集合,且包括pi本身。

2.2 期望使用目的与隐私数据期望使用目的标注

在这个访问控制模型中,期望使用目的既支持正向隐私策略,又支持反向隐私策略。一个期望使用目的集包含两部分:期望允许目的集和期望禁止目的集。对于相同隐私数据,期望允许目的集和期望禁止目的集可能存在冲突的情况,可以根据禁止优先原则来解决这种冲突。

下面给出期望目的集的形式化定义。

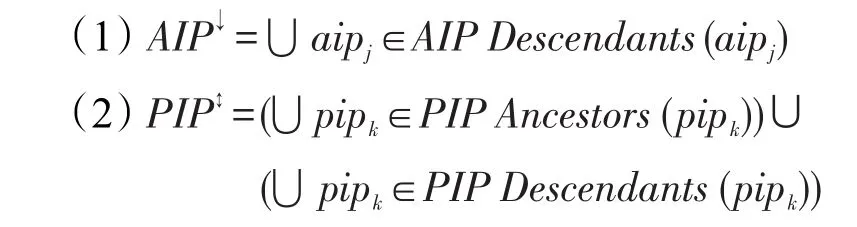

定义2(期望目的集)设PT为一个目的树,P是PT中所有目的的集合。一个期望目的集IP,由一个二元组 <AIP,PIP>组成。其中AIP⊆P,是所有期望允许目的的集合;PIP⊆P,是所有被禁止的目的集合。下面定义两种期望使用目的蕴含:

例1 假设IP=<AIP={Admin,Direct},PIP={D-Email}>是按照图1中的目的树定义的,则:

AIP↓=Descendants(Admin)∪Descendants(Direct)={Admin,Profiling,Analysis}∪{Direct,D-Email,D-Phone,Special-Offers,Service-Updates}

PIP↕=Descendants(D-Email)∪Ancestors(D-Email)={D-Email,Special-Offers,Service-Updates}∪{D-Email,Direct,Marketing,General-Purpose}

从上述例子可以容易地看出,AIP↓代表当一个节点被允许,那么它的所有子节点也被允许。PIP↕代表当一个节点不被允许,那么它的所有子节点和父节点都不被允许。

2.3 请求使用目的决策

一个请求目的是在一次请求中对于某个隐私数据的访问目的。下面给出请求目的的形式化定义。

定义3(请求目的)设PT为一个目的树。一个请求目的,记为AP,是访问隐私数据项的目的,它也是PT中的一个节点。

根据请求目的和期望目的集的关系,系统可以做出一个请求决策。也就是说,如果请求目的被期望允许目的集蕴含,且不被期望禁止目的集蕴含,这个请求才能被授权。在这种情况下,请求目的是和期望目的兼容的;当其中任何一个条件不被满足,请求就被拒绝。这种情况下,请求目的和期望目的不兼容。

定义4(请求目的兼容)设PT为一个目的树。IP=<AIP,PIP>,作为在PT上定义的期望目的。AP为在PT上的请求目的。称AP和IP在PT上兼容,记为AP⇒PTIP,当且仅当AP∉PIP↕,AP∈AIP↓同时成立。

例2设PT是图1中的目的树,IP和AP分别为在PT上定义的期望目的和请求目的。假如IP=<{General-Purpose},{Third-Party}>。如果AP=Marketing,则AP⇏PTIP,因为 Marketing∈PIP↕。如果AP=Admin,则AP⇒PTIP,因为 Admin∉PIP↕,Admin∈AIP↓同时成立。

3 基于期望目的信誉度的访问控制

3.1 期望信誉度与请求信誉度

定义5(服务信誉度)服务信誉度是服务在保护用户隐私数据的能力、历史表现等多方面的综合评价指标。将服务隐私保护信誉度量化到区间[0,9],数值越大表示信誉度越高,9表示具有最高信誉度。

对服务信誉度评价的过程中,既应该考虑服务自身的质量,也应该考虑用户的使用评价。

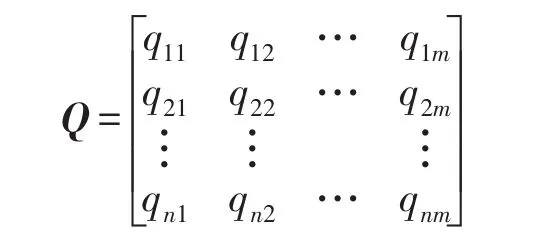

假设有n个服务S={s1,s2,…,sn},其中每个服务有m个QoS属性Q={q1,q2,…,qm},每个服务的属性表示为qij(i表示第i个服务,j表示第j个属性),n个服务的m个属性可以表示为:

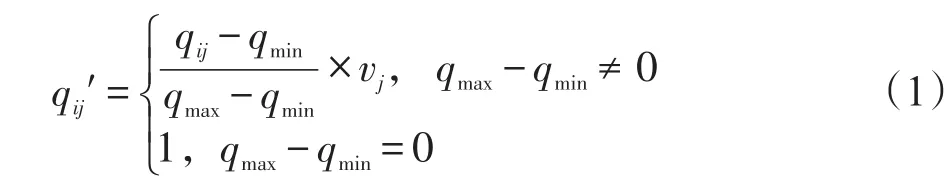

在QoS属性中,有些属性值越大,服务质量越低(负属性),如增大开销、时间延迟等;有些属性值越大,服务质量越高(正属性),如机密性、可靠性等。需要对这些值进行规范化处理,引入一个向量T={t1,t2,…,tm},其中ti(0<i<m)的值为1或-1,分别表示正属性和负属性。Q中的每一个元素可以使用式(1)进行规范化:

式中,qmin和qmax分别表示Q中的某一列的最小值和最大值。

使用规范化后的属性值计算服务的QoS综合值,如式(2):

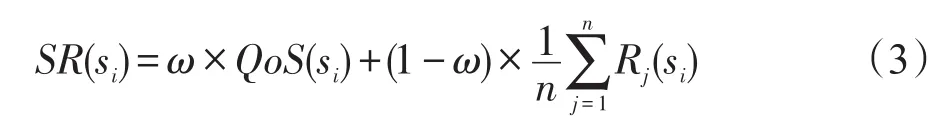

计算服务的QoS综合值并且获取用户对服务做出的评价后,计算服务信誉度,如式(3):

式(3)中,SR(si)为服务si的信誉度值;QoS(si)是其QoS综合值;Rj(si)为用户j对服务si的评价值,值域为[0,1];ω为权值,值域为[0,1],若ω=0,表示不考虑服务客观质量,若ω=1,表示不考虑用户评价。在实际系统中,管理员根据情况对ω合理取值。最后把计算的信誉度值量化到[0,9]。

如果隐私数据项对应的隐私策略中允许的访问目的包括或者蕴含当前请求的访问目的,并且当前请求服务的信誉度值比对应期望信誉度值要高,那么这个请求才会被允许。将期望使用目的所要求的服务的最低信誉度值称为期望信誉度值。将当前访问请求的服务对应的信誉度值称为请求信誉度值。下面给出期望信誉度值和请求信誉度值的形式化定义。

定义6(期望信誉度值)一个期望信誉度值记为IR,是一个变量,根据用户的隐私偏好进行取值,表示一个期望目的对于隐私数据请求方信誉度值的要求,取值范围为[0,9]。IR=0,代表期望目的对于隐私数据请求方的信誉度值要求极低,表明此使用目的对于隐私数据的危害极小;IR=9,代表期望目的对于隐私数据请求方的信誉度值要求极高,表明此使用目的对于隐私数据的危害极大。

定义7(请求信誉度值)一个请求信誉度值记为AR,是一个变量,根据当前请求方的信誉度值进行取值,取值范围为[0,9]。

3.2 隐私信息集划分和信息集层次关系

本节定义了隐私信息以及隐私信息集,同时提出了一个通用的层次隐私信息集模型,建模了现实系统中信息集之间的层次关系。

定义8(隐私信息集)设pi是单个隐私信息,隐私信息集表示由多个隐私信息组成的集合,记为PI,可以被表示成PI={p1,p2,…,pn}。

在服务过程中,服务提供者收集的用户隐私信息都是一组隐私信息集。服务收集到单个隐私信息,一般不会对用户造成隐私威胁。例如,当服务收集到用户年龄时,在不知道用户姓名的情况下,该服务收集到的信息并不能识别出用户的身份,不会对用户造成不利。但是当多个隐私信息组合成为隐私信息集后,服务对于隐私信息集的收集和使用会不同程度地对用户造成不利结果。因此用户在定义自己的隐私偏好时,可以规约单个隐私信息或者隐私信息集所期望目的集,以及每个期望目的所需要最低信誉度值要求。

在现实中,信息一般都被组织成一个层次结构。例如,典型的文件系统,文件根据不同的文件类型,存储在具有层次关系的文件夹中;XML数据元素被存储在树型结构的XML文档中。下面给出一个通用的信息层次模型。

定义9(层次隐私信息集模型)一个层次信息模型记为HIM,被表示成一个四元组<THIM,IHIM,TIHIM,SIHIM>,其中:

(1)THIM是类型的集合。

(2)IHIM是信息的集合。

(3)TIHIM:IHIM→THIM是为每一个信息集指派一个类型的函数。当TIHIM(PI)=t,称隐私信息集是t类型的一个实例,可以表示成PI→t。

(4)SIHIM:IHIM→IHIM是为一个信息集指派一个父信息集的函数。当SIHIM(PI1)=PI2,称PI2是PI1的父信息集,或者说PI1是PI2的子信息集,可以表示成PI1⇒PI2。

辅助函数Nodes(HIM)返回HIM中所有的类型和信息集,也就是Nodes(HIM)=THIM∪IHIM。例如,一个SOAP消息PI1是一组隐私信息集,它是一个基于XML schema的XML文档。这个XML schema可以看成是一个类型t,也就是说PI1→t。当然,一个SOAP消息可以嵌套一组隐私信息集PI2,也就是说PI2⇒PI1,即PI2是PI1的子隐私信息集。

3.3 期望使用目的信誉度标注

本文的访问控制模型是基于隐私数据集及其相关联的期望使用目的集,并且期望使用目的集中的目的与期望信誉度相关联。本节给出期望使用目的信誉度标注的定义,并且给出标注的原则。

定义10(期望目的信誉度标注)设PT为一个目的树,P是PT中所有目的的集合,IP是定义在P上的期望目的集,也就是说IP={<AIP,PIP>,AIP⊆P,PIP⊆P}。一个期望目的信誉度标注是一个四元组<AIP,AIR,PIP,PIR>,其中AIR={IR1,IR2,…,IRn},表示一个期望信誉度值集合,n等于AIP中元素个数,并且与AIP中元素一一对应,代表AIP中每一个期望允许使用目的对应的期望信誉度值;PIR={IR1,IR2,…,IRm},表示一个期望禁止信誉度值集合,m等于PIP中元素个数,并且与PIP中元素一一对应,代表PIP中每一个期望禁止使用目的对应的期望信誉度值。

下面给出隐私信息集标注原则:

(1)一组隐私信息集中的隐私信息越多,期望信誉度值越高。

(2)一组隐私信息集的使用目的越一般(也就是在目的树中越靠近根),期望信誉度值越高。

在现实系统中,期望使用目的和期望信誉度值一定是用户根据自己的隐私需求定义的。因此需要一种可以方便用户定义这两者的形式化隐私偏好语言。本文假设已经可以自动提取隐私信息集、期望使用目的集以及对应的期望目的信誉度集。

下面给出期望使用目的信誉度标注步骤:

(1)提取业务系统中的隐私数据集。

(2)根据用户的隐私偏好对隐私数据集标注期望使用目的集。

(3)根据用户的隐私偏好对相应的期望使用目的标注期望信誉度值。

用户定义的各条隐私偏好相互之间可能会有冲突,冲突不是本文要解决的主要问题,如何解决这些冲突问题,具体可以参考文献[15]。

3.4 请求控制流程

隐私访问控制流程共包括8个功能组件:策略执行点(policy enforcement point,PEP)、策略决策点(policy decision point,PDP)、目的信誉度分析器(purpose reputation analysis point,PRAPS)、策略管理点(policy administration point,PAP)、策略信息点(policy information point,PIP)、策略库(policy repository)、环境处理器(context handler)和信息管理器(information manager,IM)。其中策略库用于存储访问控制策略,本文就是存储包含期望使用目的以及期望信誉度值的访问控制策略。策略管理点对策略库中的策略进行管理,例如策略的搜索、新增、删除、修改。策略决策点负责隐私授权决策的产生。策略执行点负责授权决策的执行。在决策过程中,策略信息点负责收集一些决策需要的相关信息,如请求者的信誉度值。环境处理器负责管理各个组件间的数据交换。信息管理器负责管理请求者的信誉度值,并提供信誉度值查询功能。目的信誉度分析器提供使用目的和信誉度值的分析。图2给出了隐私策略执行系统的流程,其中实线部分是XACML的标准组件[16],虚线部分表示本文扩展的部分。

在隐私策略执行系统中,各个组件相互协作交互,共同完成隐私授权决策。具体的运行流程如下:

(1)策略管理点向策略库中添加隐私信息访问控制策略。

Fig.2 Privacy policy execution system图2 隐私策略执行系统流程

(2)隐私信息请求者向策略执行点发起访问请求,策略执行点获得该请求,然后将请求转发给环境处理器。环境处理器将请求转换为标准格式,并将转化后的结果发送给策略决策点,让其进行评判。

(3)策略决策点获取请求后,一方面根据请求中的隐私集在策略库中查找相应的策略,另一方面向环境处理器查询当前请求者的信誉度值。

(4)环境处理器向策略信息点查询相应信誉度值。策略信息点会向信息管理点中的信誉度管理器进行查询,并根据信誉度管理器返回的信誉度值返回给环境处理器。环境处理器再把结果返回给策略决策点。

(5)策略决策点把请求目的、策略中的期望允许使用目的集与期望禁止使用目的集以及对应的期望信誉度值集合,交给目的信誉度分析器。分析器分析请求目的和信誉度是否符合期望,将分析结果发送给策略决策点。

(6)策略决策点根据目的信誉度分析器的结果进行授权决策,并将决策结果发送给环境处理器,环境处理器获得决策结果后,将其转换成策略执行点的标准格式,发送给策略执行点。

(7)由策略执行点判断授权结果是否有错误,若没有错误,则进行授权决策,并将结果返回。

下面给出目的信誉度分析器的分析算法的详细步骤。

(1)设S是隐私数据集pi的请求者,请求目的为ap,获取S的信誉度值ar。

(2)获取隐私数据集pi策略中的期望目的集及其对应的期望信誉度集<AIP,AIR,PIP,PIR>。

(3)若ap∈AIP且ar≥AIR,则授权访问;若ap∈PIP且ar≤pir,则拒绝访问。其他情况,拒绝访问。

算法伪代码如下所示:

1.Input:S,ap,pi

//S是请求者,ap为请求目的,pi为隐私数据集

2.Output:true,false

//true代表授权访问,false代表拒绝访问

3.ar:=getReputaion(S);//获取服务S的信誉度

4.<AIP,AIR,PIP,PIR>:=getIntentPR(pi);

//获取隐私信息集pi相关策略的期望目的信誉度集

5.if(ap∈AIP&&ar≥AIR){return true;}

//进行授权判断

6.else if(ap∈PIP&&ar≤PIR){return false;}

7.else{return false;}

4 案例分析与实验

通过在线商城服务(Online_Shop)对本文提出的方法进行案例分析。Online_Shop采用Eclipse BPEL Designer工具开发,利用Apache服务组合引擎作为容器执行。由扩充了目的信誉度分析器的XACML2.0隐私策略执行系统进行策略决策,并对分析算法进行实验分析。

4.1 案例分析

Online_Shop根据用户的购物需求,提供下单、支付、配送一站式服务,组合了在线下单服务(Order Service)、网上支付服务(Pay Service)、物流配送服务(Ship Service)。本文使用Java语言实现了在线商城BPEL(business process execution language)程序,模拟了在线商城服务,用户与服务的交互情景如图3所示。

Fig.3 Service interaction scenario图3 服务交互情景

用户首先向Online_Shop发送自己的购物请求,Online_Shop根据用户的功能需求和非功能需求选择合适的服务进行Web服务组合。Online_Shop根据购物请求向Order Service发出下单请求,如果Order Service响应下单成功,继续向Pay Service发出支付请求,如果Pay Service响应支付成功,继续向Shop Service发出物流请求,最终完成一站式的购物服务。

Table 1 User privacy requirement表1 用户隐私需求表

假设某用户Alice需要在Online_Shop上购买一件商品,他的隐私需求如表1所示。各个服务的请求目的与隐私数据集如表2所示。

Table 2 Request information表2 请求信息表

Order Service、Pay Service、Ship Service请求的隐私信息集为Online_Shop请求的隐私信息集的子集,都可以直接使用用户为{name,phone_number,address,credit_number}定义的隐私需求。假设策略信息点采集到Online_Shop服务的信誉度为8,当Online_Shop服务以purchase目的请求信息集时,目的信誉度分析器分析到purchase目的在用户的期望允许目的集中,并且不在期望禁止目的集中,当前服务的信誉度值大于等于用户要求的值,策略决策点将允许本次请求,并且将决策回复给环境处理者,环境处理者再把结果返回给策略执行点。最后,由策略执行点判断授权结果是否有错误,若没有错误,则进行授权决策,并将结果返回给Online_Shop。当Online_Shop以marketing目的对隐私信息集{phone_number}进行请求时,目的信誉度分析器分析到marketing在用户的期望禁止目的集中,并且当前服务的信誉度值小于用户要求的信誉度值,因此该请求被禁止。Order Service等服务请求决策过程类似,本文不再重复阐述。

从本案例中可以发现,使用隐私使用目的信誉度访问控制方法对用户隐私信息进行控制,解决了传统访问控制模型由于缺少隐私相关属性无法细粒度进行隐私访问控制的问题,并且不再需要用户重复为不同的服务定义隐私需求,改善了策略灵活性。

4.2 实验

通过仿真实验,对目的信誉度分析器的性能进行评估,并与相关技术进行对比分析。实验环境为:Intel Core i5四核2.7 GHz,8 GB内存,64位Windows 7操作系统,选用Eclipse 4.5.0为集成开发工具,JDK版本为1.8。

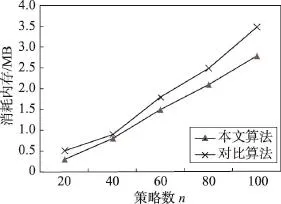

在相同实验环境下,通过用户隐私需求中策略数n对算法执行时间与内存占用情况进行统计,并与文献[17]中的分析算法进行比较。

信誉度分析器分析算法的时间复杂度为O(n2),计算量主要体现在获取隐私信息集相关策略上,策略越多,计算所需要的时间越长,占用的内存也越大。由图4可见,在相同策略数且策略数较少的情况下,本文算法所需要的时间相比稍长,随着策略数的增多,计算时间差距越小。当策略数达到100条时,计算时间仅差3 ms。经过分析,时间差主要体现在信誉度查询上,考虑信誉度的策略定义更为灵活,因此本文算法的计算时间是可以接受的。由图5可见,本文算法相比对比算法更节省内存,当策略数达到100条时,内存差为1.3 MB。

Fig.4 Comparison of algorithm time图4 算法时间对比

Fig.5 Comparison of memory footprint图5 内存占用对比

5 相关工作

相关工作主要分为两类:一类是扩展了基于角色的访问控制模型,增加了使用目的、义务、保留时长等隐私相关的属性,将数据操作的权限扩充为对隐私数据操作的权限;另一类是针对不同的数据模式,保护数据的查询隐私,并保证数据查询的效率。

第一类的工作主要有:文献[18]提出了基于角色的访问控制(RBAC),该模型把权限授权给角色,再把角色授权给个体,这样个体就拥有了角色的相关权限,该工作是访问控制隐私保护研究的基础。文献[19]提出了隐私敏感的基于角色的访问控制模型(P-RBAC),该模型继承于RBAC模型,可以表达高复杂性的隐私相关的策略,并且考虑了目的和义务,解决了隐私策略和访问控制策略不在一个模型中执行的问题,并且处理了策略之间的冲突问题。文献[20]根据数据最大可用、最小隐私暴露原则设计了针对Web服务的隐私保护访问控制模型,满足了数据使用者的隐私策略和数据提供者的隐私偏好。文献[21]提出了在分布式计算环境中基于目的的访问控制模型,形式化定义了适用于分布式环境的隐私策略,并且给出了策略冲突检测算法。以上方法通过增加隐私相关的属性,用户可以定义自己的隐私偏好,但是这些方法都要求用户明确数据的使用者。在Web服务组合环境下,组合过程对于用户是透明的,用户无法明确定义数据的使用者。因此本文通过用户定义期望信誉度来有效解决这一问题。

第二类的工作主要有:文献[22]通过对data purpose的概念分层,用二元组数据结构描述data purpose的层次数据模式,减少了隐私策略冗余,进而提出分离隐私与非隐私属性的查询重写算法,实现了查询返回结果的最大化。文献[23]构建了针对XML数据模式的隐私访问控制模型,解决了由路径传递引起的查询隐私数据泄漏问题。文献[17]提出了针对层级数据模型的基于目的访问控制模型,目的信息与数据元素相关联,并且讨论了数据标注的粒度。以上方法针对单一数据模式提出了基于purpose的访问控制模型,在Web服务环境下隐私数据往往是多种数据混合模式,本文通过隐私信息集的定义解决了此类问题。

6 总结和展望

本文首先针对传统访问控制模型策略必须指定数据使用者,不够灵活的问题,提出了一个基于期望使用目的和期望信誉度的访问控制模型,给出了模型中期望信誉度值、请求信誉度值、期望目的信誉度标注的形式化定义;同时给出了隐私信息集的定义,并对其层次关系建立了层次隐私信息集模型。其次给出了期望使用目的信誉度标注的原则;最后给出了请求控制的流程,以及信誉度分析器的分析算法,并给出了案例分析与实验。

本文的下一步工作是提出一种可以方便用户定义期望使用目的与信誉度的形式化隐私偏好语言,从用户的隐私偏好中自动提取隐私信息集、期望使用目的集以及对应的期望目的信誉度集。

[1]Peng Huanfeng,Huang Zhiqiu,Fan Dajuan.A service-composition oriented privacy protection method[J].Journal of Chinese Computer Systems,2015,36(8):1671-1676.

[2]Reagle J,Cranor L F.The platform for privacy preferences[J].Encyclopedia of Cryptography&Security,2000,24(2):940-941.

[3]Karjoth G.Enterprise privacy authorization language[J].European Psychiatry,2003,29(4):121-124.

[4]Benassi P.TRUSTe:an online privacy seal program[J].Com-munications of theACM,1999,42(2):56-59.

[5]Bennefield R M.BBB online[J].U S News&World Report,1997,12(1):36-39.

[6]Kovar S E,Burke K G,Kovar B R.Consumer responses to the CPA WEBTRUST™assurance[J].Journal of Information Systems,2000,14(1):17-35.

[7]Blanc M,Guerin K,Lalande J F,et al.Mandatory access control implantation against potential NFS vulnerabilities[C]//Proceedings of the International Symposium on Collaborative Technologies and Systems,Baltimore,May 18-22,2009.Washington:IEEE Computer Society,2009:195-200.

[8]Li Ninghui,Tripunitara M V.Discretionary access control[C]//Proceedings of the IEEE Symposium on Security and Privacy,Oakland,May 8-11,2005.Washington:IEEE Computer Society,2005:96-109.

[9]Sandhu R S,Ferraiolo D F,Kuhn D R.The NIST model for role-based access control:towards a unified standard[C]//Proceedings of the 1st ACM Workshop on Role-Based Access Control,Berlin,Jul 26-27,2000.New York:ACM,2000:47-63.

[10]Bayraktar A.OECD(organisation for economic cooperation and development)and environment[J].Endocrinology,2010,138(10):200-207.

[11]Fleisher L D,Cole L J.Health insurance portability and accountability act is here:what price privacy[J].Genetics in Medicine,2001,3(4):286-289.

[12]Alfedaghi S S,Albehairy S A.Personal identifiable information and laws:the case of financial services[J].Journal of Computer Research and Development,2011,3(5):126-138.

[13]Ni Qun,Trombetta A,Bertino E,et al.Privacy-aware role based access control[C]//Proceedings of the 12th ACM Symposium on Access Control Models and Technologies,Sophia Antipolis,Jun 20-22,2007.New York:ACM,2007:41-50.

[14]Yang Naikuo,Barringer H,Zhang Ning.A purpose-based access control model[C]//Proceedings of the 3rd International Symposium on Information Assurance and Security,Manchester,Aug 29-31,2007.Washington:IEEE Computer Society,2007:143-148.

[15]Ke Changbo,Huang Zhiqiu.Privacy requirement description and checking method in cloud computing[J].Journal of Computer Research and Development,2015,52(4):879-888.

[16]Kolter J,Schillinger R,Pernul G.Aprivacy-enhanced attributebased access control system[C]//LNCS 4602:Proceedings of the 21st Annual IFIP WG 11.3 Working Conference on Data and Applications Security,Redondo Beach,Jul 8-11,2007.Berlin,Heidelberg:Springer,2007:129-143.

[17]Byun J W,Bertino E,Li Ninghui.Purpose based access control of complex data for privacy protection[C]//Proceedings of the 10th ACM Symposium on Access Control Models and Technologies,Stockholm,Jun 1-3,2005.New York:ACM,2005:102-110.

[18]Sandhu R S.Role hierarchies and constraints for latticebased access controls[C]//LNCS 1146:Proceedings of the 4th European Symposium on Research in Computer Security,Rome,Sep 25-27,1996.Berlin,Heidelberg:Springer,1996:65-79.

[19]Ni Qun,Lin Dan,Bertino E,et al.Conditional privacy-aware role based access control[C]//LNCS 4734:Proceedings of the 12th European Symposium on Research in Computer Security,Dresden,Sep 24-26,2007.Berlin,Heidelberg:Springer,2007:72-89.

[20]Li Min,Sun Xiaoxun,Wang Hua,et al.Privacy-aware access control with trust management in Web service[J].World Wide Web,2011,14(4):407-430.

[21]Wang Hua,Sun Lili,Bertino E.Building access control policy model for privacy preserving and testing policy conflicting problems[J].Journal of Computer&System Sciences,2014,80(8):1493-1503.

[22]Liu Yimin,Wang Zhihui,Zhou Haofeng et al.Privacy-aware data purpose based access control for relational database[J].Journal of Frontiers of Computer Science and Technology,2010,4(3):222-230.

[23]Liu Yimin,Wang Zhihui,Wang Wei.Research and implementation of purpose-based privacy access control policy in XML data mode[J].Computer Applications and Software,2013,30(2):148-151.

附中文参考文献:

[1]彭焕峰,黄志球,范大娟.一种面向服务组合的隐私保护方法[J].小型微型计算机系统,2015,36(8):1671-1676.

[15]柯昌博,黄志球.云计算环境下隐私需求的描述与检测方法[J].计算机研究与发展,2015,52(4):879-888.

[22]刘逸敏,王智慧,周皓峰,等.基于Purpose的隐私数据访问控制模型[J].计算机科学与探索,2010,4(3):222-230.

[23]刘逸敏,王智慧,汪卫.XML数据模式下基于purpose的隐私访问控制策略研究与实现[J].计算机应用与软件,2013,30(2):148-151.