数据中心资源池用户身份识别与权限控制

2018-02-26马志程杨仕博邵诗韵马勇

马志程 杨仕博 邵诗韵 马勇

摘要 资源池采用基于角色的权限控制模型,实现系统管理员、审计管理员和安全管理员三权分权管理,解决了系统的资源使用、管理和治理的行为制约平衡的难题。制定用户、终端和服务器身份标识的设计规则,简化各个组成部分身份标识细则,提升管理效率。描述身份鉴别流程通过加密和安全的通信通道来保护验证凭证,提升资源池安全性。

【关键词】资源池 虚拟化 身份识别 权限控制

1 引言

云计算是一种按使用量付费的模式,这种模式提供可用的、便捷的、按需的网络访问,进入可配置的计算资源共享池(资源包括网络,服务器,存储,应用软件,服务),这些资源能够被快速提供,只需投入很少的管理工作,或与服务供应商进行很少的交互。美国政府在2010年到2015年在云计算的支出年增长率为40%,在2015年达到70亿美元。云计算中应用服务没有固定的安全边界,用户对资源的可控性减弱,很难规划统一的安全防护措施。因此需要设计相应的安全机制和体系结构来保护用户数据的机密性、完整性、可用性。访问控制技术保护合法用户访问云资源,保障信息安全。

传统的访问控制模型包括自主访问控制、强制访问控制和基于角色的访问控制。基于角色的访问控制模型与企事业的岗位可以很好的对照与绑定,系统为每个用户分配相应的角色,每个角色按照岗位职责获得一定系统访问权限。Sandh[7,8]提出RBAC96等一系列的访问控制模型,这些访问策略几乎都是静态的授权模式,不适用于动态的云计算环境。本文从数据操作属性出发分为三类:访问、管理和审计,从体系上保证了数据操作管控的完整性,是其他基于角色访问控制方法的有效补充。通过客户端、用户、服务器的身份鉴定和完整认定流程,进一步增强了资源访问的安全性,并在管理复杂性和安全性上某种程度达到了平衡。

2 三权分离管理安全设计

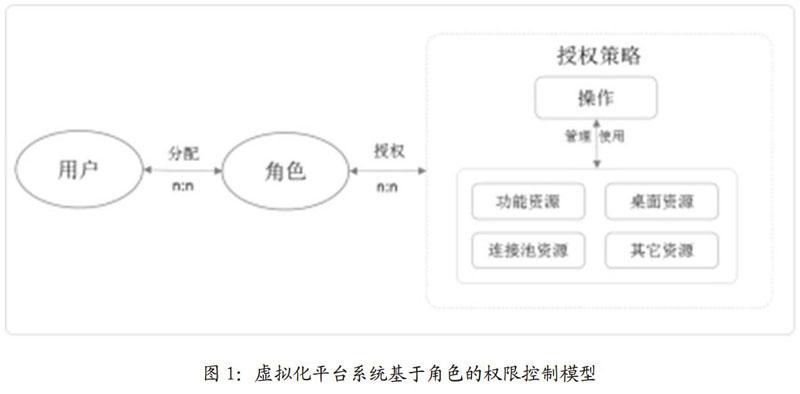

如图1所示,资源池采用基于角色的权限控制模型,禁止超级特权用户,实现三员(系统管理员、审计管理员、安全管理员)分权管理。

系统将资源与操作相结合形成相应的授权策略,并将授权策略授权给角色,建立以上三种类型的角色(包括:系统管理员角色、审计管理员角色、安全管理员角色);将角色分配给相应的用户,实现用户对资源的权限控制与分配。对资源的操作分为管理和使用两种方式,实现对系统资源管理和使用的权限分离。

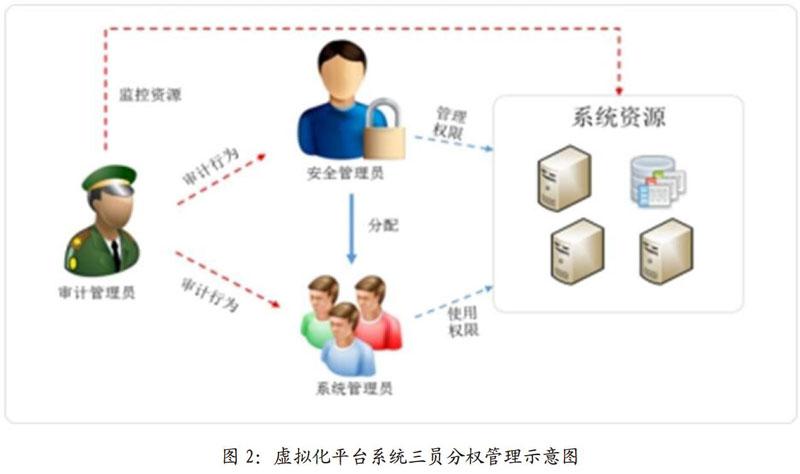

结合以上三类管理员的模式,将系统的资源使用和管理进行分离及三类管理员的行为进行相互制约;虚拟化平台系统在初始化时禁止初始化超级管理员用户,初始化三个管理员主要包括系统管理员、审计管理员、安全管理员。如图2所示。

安全管理员:负责对虚擬化平台系统中系统管理员的创建及资源权限的分配,安全管理员自身不具备对资源使用的权限;安全管理员对资源权限的分配是根据管理员的安全域进行限制(如安全级别资源池),安全管理员不能为自身分配权限。

系统管理员:由安全管理员创建、维护,系统管理员只能对虚拟化平台系统的资源拥有使用的权限,不具备相应的管理权限;其使用资源的权限范围由安全管理员分配。

审计管理员:负责对系统安全管理员及系统管理员的行为进行审计,并对虚拟化平台系统资源的运行状态进行监控,不能使用虚拟化平台系统资源,也不能对虚拟化平台系统资源进行分配和管理。

3 身份鉴别安全设计

3.1 身份鉴别策略

虚拟化平台系统对宿主服务器、终端、虚拟桌面用户、管理员等主体均创建唯一的身份标识和强制认证措施,对指定用户可采用数字证书等强制认证机制和双层多因子认证机制,通过限定登录IP/MAC地址等机制限制指定用户的终端机位置。

3.2 身份标识符

3.2.1 用户身份标识符

虚拟化平台系统与现有认证体系集成,关于虚拟桌面用户与管理员身份标识符设计如下:

(1)用户身份的生成与来源,由系统管理员在现有认证体系中统一生成,且在集团公司整个身份认证系统中唯一存在;

(2)虚拟化平台系统用户身份的管理与维护,由系统管理员在现有认证体系中统一进行增加、修改、查询、禁用等操作,流程上没有删除用户身份的操作;

(3)用户身份相关的所有操作,包括用户的生成、修改权限、修改密码、修改配置与描述信息、用户禁用等操作,均在现有认证体系中统一完成,并生成审计日志信息。

3.2.2 宿主服务器身份标识符

虚拟化平台系统宿主服务器采用以服务器硬件特征值作为种子生成的长度为10位由小写英文字母与阿拉伯数字组合的唯一序列作为身份标识符。

3.2.3 终端机身份标识符

虚拟化平台系统终端机采用以终端设备硬件特征值作为种子生成的长度为32位由小写英文字母与阿拉伯数字组合的唯一序列作为身份标识符。

3.3 用户身份鉴别

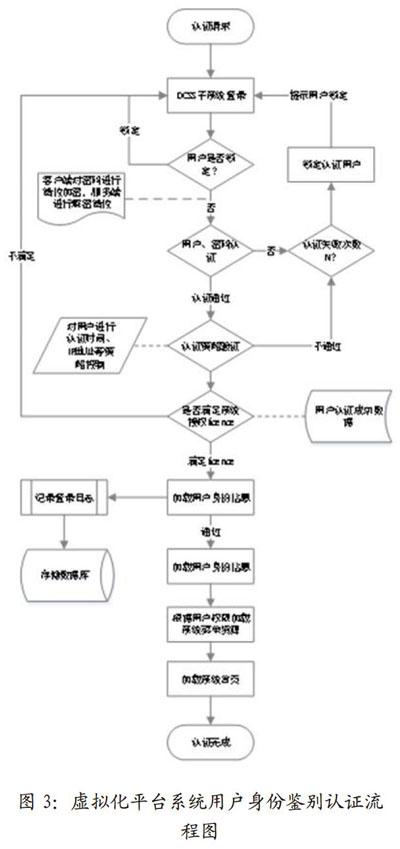

虚拟化平台系统对用户身份鉴别认证流程设计如图3所示。

(1)当最终用户若干次尝试登录失败后,禁用该用户帐户或将事件写入日志;

(2)强制定期修改密码,设置密码复杂度,保证密码安全,初始密码登录N(如:5)次后,未修改就失效,用户不能再登录。

(3)提供账户禁用功能,预防当系统受到威胁时遭受进一步攻击;

(4)将用户/密码与数据存储进行比对,只返回认证结果,不支持密码直接取出校验;

(5)对密码长度、复杂度进行校验;

(6)用户在输入登录信息后,用户密码通过SHA-1等加密方式加密传输到后台处理程序,保证密码不是以明文的方式传输到后台,使用SSL对数据流加密;

通过加密和安全的通信通道来保护验证凭证。限制验证凭证的有效期,以防止因重复攻击导致的欺骗威胁。减少Cookie超时时间限制攻击者利用窃取的Cookie来访问站点的时间。

4 结束语

本文从数据操作属性出发分为三类:访问、管理和审计,从体系上保证了数据操作管控的完整性,是其他基于角色访问控制方法的有效补充。通过客户端、用户、服务器的身份鉴定和完整认定流程,进一步增强了资源访问的安全性。需要进一步考虑仿冒用户通过验证后,通過分析其行为特点,判断数据操作可能带来的危害,建立动态数据保护机制。

(通讯作者:邵诗韵)

参考文献

[1]Tian L,Lin C,Ni Y.Evaluation of userbehavior trust in cloud computing[C].Computer Application and SystemModeling (ICCASM), 2010 InternationalConference on. IEEE, 2010,7:V7-567-V7-572.

[2] Feng D G,Zhang M,Zhang Y,etal. Study on cloud computingsecurity [J]. Journal ofsoftware, 2011, 22 (01): 71-83.

[3] HUANG J,FANG O.Context and rolebased access control for cloudcomput ing [J]. Journal of ComputerApplications,2015,2: 023.

[4] Curry S,Darbyshire J,Fisher D W,etal. Infrastructure security: Get tingto the bottom of compliance in thecloud [J]. RSA Security Brief, 2010.

[5] Kaur P J,Kaushal S.Securityconcerns in cloud computing[M].HighPerformance Architecture and GridComputing. Springer, Berlin, Heidelberg,2011:103-112.

[6] Lin G Y,He S,Huang H,et al. Accesscontrol security model basedon behavior in cloud computingenvironment [J]. Journal of ChinaInstitute of Communications,2012,33(03):59-66.

[7] Tianyi Z,Weidong L,Jiaxing S.Anefficient role based access controlsystem for cloud computing [C].Computer and Information Technology(CIT),2011 IEEE 11th

Internat ionalConference on. IEEE, 2011: 97-102.

[8]Sandhu R S,Coyne E J,FeinsteinHL,etal.Role-basedaccess control models [J].Computer, 1996, 29 (02): 38-47.