每次处理2个像素像素扩展度为1的(2,2)视觉密码方案

2017-11-08赵腾飞曹宇王洪君

赵腾飞+曹宇+王洪君

摘要: 为了解决传统视觉密码像素扩展度高的问题及分存图像占用存储空间过大问题,提出每次处理2个像素像素扩展度为1的(2,2)视觉密码方案。方案中,秘密图像为黑白二值图像,每次处理2个像素,得到的2个分享份额图像为黑白噪声图像, 叠加分享份额恢复秘密图像。该方案解密过程简单,恢复秘密图像无变形,像素扩展度为1。

关键词: 视觉密码; 像素扩展度; 分享份额

中图分类号: TP309.7

文献标志码: A

文章编号: 2095-2163(2017)05-0070-03

Abstract:To slove the problem of conventional visual cryptography that the size of share image is substantially expanded and the pictures occupy excessive space, a (2,2) visual cryptography scheme of once dealing two pixels and pixel expansion 1 is proposed.In the proposed scheme,the secret picture is the binary image, by once dealing with two piexls,generates two shares which are noise image.The shares are superposed to reconstruct the secret picture. The decryption process is simple, the secret image is recovered without distortion, and the pixel expansion is 1.

Keywords: visual cryptography; pixel expansion; share

0引言

随着计算机技术的飞速发展,更多的计算机应用正陆续涌现,与之相生的就是信息量的大幅度增加,秘密数据的安全性受到威脅,因为攻击者随时可能会侵入系统窃听通信通道。因此需要研发一种方法,防止攻击者获得信息。Shamir[1] 和Blakley[2] 提出的共享方案是向参与者分发秘密信息。秘密只能通过这些参与者的合作才能解密。秘密共享的普通概念是共享密钥,秘密传播方案也正广泛地用于秘密传播。但是大多数秘密共享方案都是基于密码学,所以加密和解密过程需要高昂的计算成本。

Naor 等人[3]于1994年欧洲密码学年会上提出了“视觉密码”概念,甫经提出,就吸引了广大学者的高度关注,对其随即展开了广泛的研究。视觉密码是一种基于秘密分享的技术,其加密的安全性体制是 “一次一密”模式,与传统密码不同的是视觉密码的解密不需要任何的数学计算和密码学知识,只需人的视觉系统即可解密,使用者无需涉猎任何密码学及数学知识,因而在使用上获得了最大便利。秘密图像加密是以像素为基本单位进行操作,得到若干个分享份额,而后将分享份额分享给n个参与者,秘密图像的恢复只需将其中k(k≤n)个参与者的分享图像打印到透明胶片上并进行叠加,通过人的视觉系统就可以识别出秘密图像,而不需要引入复杂的数学运算和计算机辅助。少于k幅分享图像时,则以任何方式均不能恢复原秘密图像。目前,关于视觉密码的研究大致包括:二值图像、灰度图像[4]、彩色图像视觉密码方案[5]。

Thomas, Babu[6]和Yang[7]在秘密分享时采用了随机选择基本矩阵的某一列进行分享,而不是整个矩阵。分享图像中每个像素只对应于原秘密图像的一个像素,使得分享图像和原图像大小相同。Lin等人[8]又设计了一种像素不扩展的多秘密视觉密码方案,每次处理 8×8、16×16、32×32或128×128的像素块,产生具有相同大小的像素块。

基于此,本文则给出一种新的视觉密码方案,一次处理2个像素像素扩展度为1的(2,2)视觉密码方案,产生2幅噪声图像,并且像素扩展度为1,2幅分享图像的叠加可以恢复秘密图像。编码过程中每次以一个1×2的像素块作为输入,在分享图像中相应产生一个1×2的子像素块作为输出。实验结果证实了如上论述方案的有效性。

1每次处理2个像素像素扩展度为1的(2,2)视觉密码方案[JP]

1.1加密规则

文中设计方案每次处理1×2像素块,相应的分享图像也是1×2像素块,以1×2像素块为基本处理单位,以随机数 r>0.33和r<=0.33为2种情况的分界点,应遵循规则如下:

定义[HT5”SS]1代表黑色素,0代表白色素,分享图像像素分别为A1和A2,恢复图像A。

1)如果原始秘密像素为[0 0](2个白色素),选取基础矩阵两种情况:

① 加密之后,2个分享图像像素块分别为A1 [0 1] (白黑)和A2[0 1](白黑);

② 加密之后,2个分享图像像素块分别为A1 [1 0 ](黑白)和A2[1 0](黑白)。

[JP4]解密之后,恢复图像像素块为A[1 0](黑白)或[0 1](白黑);[JP]

2)如果原始秘密图像像素块为 [0 1](白黑),选取基础矩阵两种情况:

① 加密之后,2个分享图像像素块分别为A1[0 1](白黑)和A2[0 1](白黑);

②加密之后,2个分享图像像素块分别为A1[1 1](黑黑)和A2[1 1](黑黑);

[JP4]解密之后,恢复图像像素块为A[0 1](白黑)或[1 1](黑黑)。[JP]endprint

3)如果原始秘密图像像素块为 [1 0](黑白),选取基础矩阵两种情况:

① 加密之后,2个分享图像像素块分别为A1[1 0](黑白)和A2[1 0](黑白);

② 加密之后,2个分享图像像素块分别为A1[1 1](黑黑)和A2[1 1](黑黑)。

[JP4]解密之后,恢复图像像素块为A[1 0](黑白)或[1 1](黑黑)。[JP]

4)如果原始秘密图像像素块为[1 1](黑黑),选取基础矩阵两种情况:

① 加密之后,2个分享图像像素块分别为A1[0 1](白黑)和A2[1 0](黑白);

② 加密之后,2个分享图像像素块分别为A1[1 0](黑白)和A2[0 1](白黑)。

解密之后,恢复图像像素块为A[1 1](黑黑)。

1.2加密算法的实现

上一节给出加密编码和解密应遵循的基本规则,但是在算法实现的过程中还应考虑分享图像和秘密图像选取的原则。研究中利用随机数r在每次处理2个像素的时候来选随机择取方案,以保证最终分享图像仅为毫无规律的黑白噪声图像,通过单独的分享图像无法获取秘密图像的任何信息。

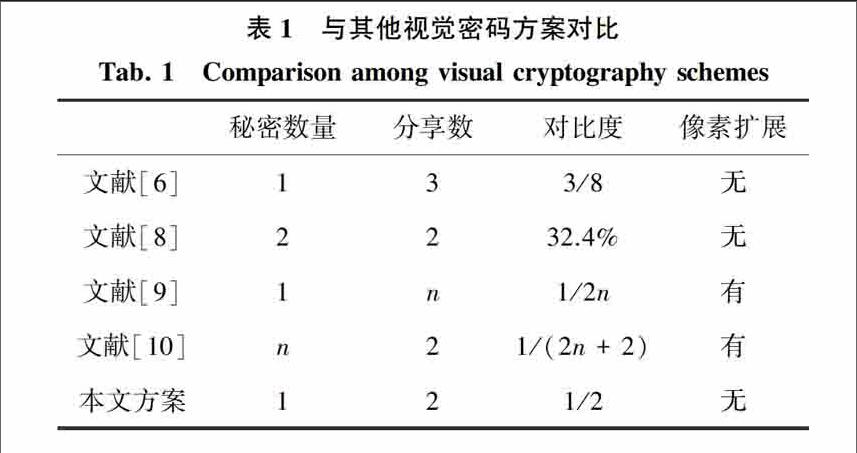

图1给出了4个分享实例,秘密图像为白白,分享图像1为白黑、或黑白,分享图像2为白黑、或黑白,叠加结果为白黑、或黑白;秘密图像为黑白或白黑,分享图像1为黑白、或白黑、或黑黑,分享图像2为黑白、或白黑、或黑黑,叠加结果为黑白、或白黑或黑黑;秘密图像为黑黑,分享图像1为白黑、或黑白,分享图像2为黑白、或者白黑,叠加结果为黑黑。

1.3实验结果

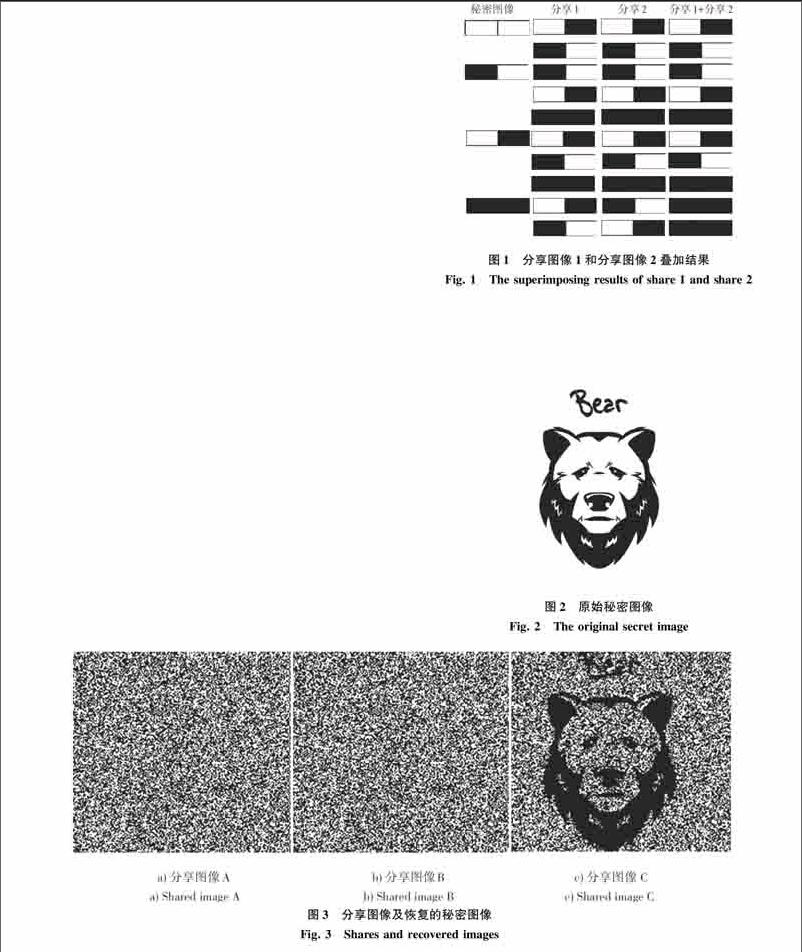

实验中选用的图像为图2所示的368×276的黑白二值图像,择取软件为MatlabR2014b,操作系统为Windows7 64位。实验结果如图3所示。

1.4实验分析

研究中,每次处理1×2个像素块,通过以上方案进行试验,得到图3的结果,当单独通过图a)或图b),则不管使用任何方法均将无法推算出另一幅图的像素序列或涉及到任何秘密图像的相关信息,当将a)和b)进行叠加(a)和b)叠加没有顺序)得出图c),图c)与原始图像相比扩展度为1,已经是最小扩展度,并且没有失真,而且图案上面”Bear”的字样清晰可见。经过多次随机数变更尝试,以随机数r>0.33和r≤0.33的分界点为2种方案能够将分享图像中的阴影部分消除,秘密分享过程中尽量对分享图像的像素排列展开随机变换,使得对于相同的输入所产生的输出也不尽相同。这样通过分析分享图像中黑白像素的排列顺序也不能得知原图像任何颜色信息,方案的安全性得到了充分的保障。实践过程中可以随机选择一种编码方案。表1即清晰展示了本文方案和其他方案的比较结果。2结束语

本文提出了每次处理2个像素像素扩展度为1的(2,2)视觉密码方案,通过实验结果证明了本方案的有效性并且恢复图像清晰,每次处理2个像素在设计上提高了算法的效率,具有较大灵活性和理想的继续可扩展性等特点。生成的分享图像无阴影,加密随机性强,其安全体制属于“一次一密”,保密性堪称优良。未来的后續研究是有意义的分享图像,将一个秘密图像藏于2幅或更多幅图像之中,由像素扩展的方案演变到像素不扩展,实现了对分享图像的伪装,将在此方案基础上进一步研究更大像素块的分享方法。

参考文献

SHAMIR A. How to share a secret[J]. Communications of the ACM, 1979, 22(11): 612-613.

[2] [JP3]BLAKLEY G R. Safeguarding cryptographic keys[C]//Proc. AFIPS 1979 National Computer Conference.New York:IEEE, 1979: 313-317.[JP]

[3] NAOR M, SHAMIR A. Visual cryptography[C]//SANTIS A. Advances in Cryptology—EUROCRYPT'94. EUROCRYPT 1994. Lecture Notes in Computer Science. Berlin /Heidelberg: Springer, 1994:1-12.

[4] 宋涛, 王道顺, 李顺东,等. 具有优化对照度的灰度图像的可视分存方案[J]. 中国图象图形学报, 2011, 16(3):364-369.

[5] 易枫, 王道顺, 罗平,等. 两种新的彩色图像(n,n)分存方案[J]. 通信学报, 2007, 28(5):30-35.

[6] MONOTH T, BABU A P. Achieving optimal contrast in visual cryptography schemes without pixel expansion[J]. International Journal of Recent Trends in Engineering, 2009, 1(1):468-471.

[7] YANG C N. New visual secret sharing schemes using probabilistic method[J]. Pattern Recognition Letters, 2004,25(4): 481-494.

[8] LIN T L, HORNG S J, LEE K H,et al. A novel visual secret sharing scheme for multiple secrets without pixel expansion[J]. Expert Systems with Applications, 2010, 37(12):7858-7869.

[9] 甘明,甘志,陈克非. 具有掩盖图像的可视秘密共享方案[J]. 计算机应用与软件,2005,22 (7): 1-2,88.

[10]付正欣,郁滨,房礼国. 具有伪装图案的操作式多秘密视觉密码[J]. 计算机科学, 2011,38(6):90-92.

[11]KANDAR S, MAITI A. K-n secret sharing visual cryptography scheme for color image using random number[J]. International Journal of Engineering Science & Technology, 2011, 3(3):34-39.

[12][JP2]PAL J K, MANDAL J K, DASGUPTA K. et al. A (2,n) visual cryptographic technique for banking applications[J]. International Journal of Network Security & Its Applications, 2010, 2(4):118-127.[JP]

[13]王洪君,牟晓丽,鲁晓颖,等. 像素不扩展的(2,3)视觉密码方案[J]. 吉林大学学报(信息科学版),2014,32(1):82-87.

[14]LIN S J, LIN J C, FANG W P. Visual cryptography(VC) with non-expanded shadow images:Hilbert-curve approach[J]. Intelligence and Security Informatics,2008.ISI 2008.IEEE International Conference on. Taipei: IEEE,2008:271-272.endprint