煤层气自动化网络安全性分析

2017-10-13霸振华北油田山西煤层气分公司山西晋城048000

霸振(华北油田山西煤层气分公司,山西 晋城 048000)

煤层气自动化网络安全性分析

霸振(华北油田山西煤层气分公司,山西 晋城 048000)

随着智慧煤层气田建设推进,煤层气行业的管理和控制网络更加深入融合,平台也愈加开放,进而为外界病毒入侵生产控制系统提供了便利,给企业平稳生产运营带来重大安全隐患。为保障基于企业网络业务的持续性、稳定性,我们需要在管理和控制网络采取相应的安全防护措施,建立有针对性的安全防护体系。

工业控制系统;网络安全;病毒入侵;煤层气;自动化

近日全球多个国家和地区的机构及个人电脑遭受到了一款新型勒索软件攻击,并于5月12日国内率先发布紧急预警,外媒和多家安全公司将该病毒命名为“WanaCrypt0r”(直译:“想哭勒索蠕虫”),常规的勒索病毒是一种趋利明显的恶意程序,它会使用加密算法加密受害者电脑内的重要文件,向受害者勒索赎金,除非受害者交出勒索赎金,否则加密文件无法被恢复,而新的“想哭勒索蠕虫”尤其致命,它利用了窃取自美国国家安全局的黑客工具EternalBlue(直译:“永恒之蓝”)实现了全球范围内的快速传播,在短时间内造成了巨大损失。

该病毒主要针对微软公司全系列操作系统,如:Win⁃dowsXP、 Windows7、 Windows8、 WindowsServer2008、 Win⁃dowsServer2003、WindowsVista和已关闭自动更新的win10用户;其会使带有下列扩展名的文件受到不同程度的破坏,如:.lay6、.sqlite3、 sqlitedb、.accdb、.java、.class、.mpeg、.djvu、.tiff、.backup、.vmdk、.sldm、.sldx、.potm、.potx、.ppam、.ppsx、.ppsm.pptm、.xltm、.xltx、.xlsb、.xlsm、.dotx、.dotm.docm、.docb、.jpeg、.onetoc2、.vsdx、.pptx、.xlsx.docx;并通过像445端口这样的文件共享和网络打印机共享端口的漏洞展开传播攻击。作为油田企业,我们公司的多台办公电脑受到该病毒的攻击,很多珍贵文件遭到了的破坏;令人更加毛骨悚然的是,我们自动化工控网络距离病毒入侵也仅是咫尺之遥,因为我们的自控系统使用的均是微软操作系统,服务器、工程师站、操作员站包含大量数据库类型文件、java开发文件和Office办公文件,而这些文件均在被攻击类型之列。

1 煤层气自动化控制网络建设

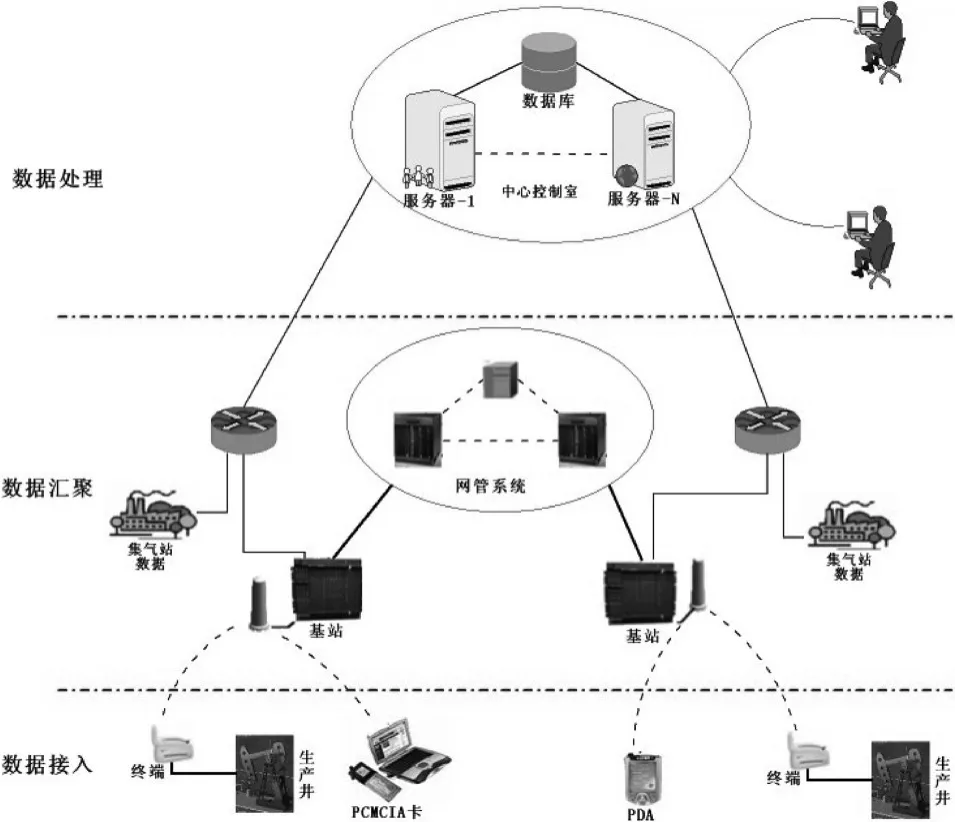

煤层气自控系统以煤层气公司的中心控制室为一级单元,集气站的各个值班室为二级单元,以气井、集气站各个检控点为三级单元,构成一个三级SCADA自动化监控管理系统,包含了中央处理厂的DCS系统、FGS系统、SIS系统和视频监控等子系统,实现数据的自动采集和设备设施的远程控制,完成整个煤层气生产过程的集中调度;通过数据的存储和网络共享管理,实现后期的智能分析和决策应用。

煤层气田的SCADA自动化监控管理系统结构图如下:

图1.1 SCADA监控系统设计图

其中煤层气田通信网络呈星型结构。气井至集气站之间的采用无线网络通信;各集气站至中央处理厂使用光缆进行传输;中央处理厂至晋城总部之间以及晋城至任丘,通过租用地方电路进行通信,其租用带宽可按生产及办公需要确定。

煤层气田通信系统网络结构图如下:

图1.2 通讯拓扑图

而目前由煤层气事业部研发推广使用的总控平台,已经将自动化控制系统和ERP、A2、A5等系统进行的有机整合,实现了数据共享,并提供了手持数据终端接口和手机APP应用,方便用户的信息掌握和移动办公。当人们在享受这一切所带来的方便快捷的同时,不得不冷静的思考一个问题:我们的网络安全吗?回答是否定的。

2 煤层气自动化控制网络安全风险

目前煤层气自动化控制网络的安全风险大致可以分为三大类:物理风险、管理风险和意识风险。

其中物理风险主要包括:(1)光缆、通信基站、通信机房的人为及物理破坏会使得整个通信网络出现故障,造成数据通讯中断;(2)对于自控阀门、仪器仪表的内部电流脉冲等的冲击会突破机柜接线端子的隔离栅保护影响机柜和自控网络;(3)病毒会通过手机APP等互联网应用入侵自控网络;(4)共享接口会成为局域网内部病毒入侵的有利渠道;(5)大量使用的Win⁃dows操作系统的弱安全性会成为黑客攻击的主要目标。

管理风险主要包括:(1)办公网和自控网的双网融合,为病毒之间相互传播提供的可能;(2)个人电脑和监控电脑的登陆密钥过于简单,易于被攻破,尤以单井和集气站的监控电脑为例,为了方便记忆选择使用简单的相同密码,存在非常大的安全隐患;(3)办公电脑和监控电脑的USB插孔的随意使用,很容易通过移动设备植入病毒;(4)为维持正常的生产运行,自控网络往往长时间不间断运营,缺少必要的维护与升级;(5)存在与西气东输和地方政府的数据接入通讯,增加外方病毒和黑客入侵攻击的可能。

意识风险主要是指人们在认识和知识面上存在差距,使得企业对控制类系统的安全存在认识上的误区:一是认为企业网与互联网之间已经安装了专业防火墙,控制网络是安全的;二是认为控制系统没有直接连接互联网,控制系统是安全的;三是认为黑客或病毒不懂控制系统。而实际情况是,尽管在企业网内部安装了功能较完备的网络安全防护产品,施行了各类网络安全技术,建立了信息安全管理体系,但控制系统的安全问题却越来越严峻,主要原因是对许多控制网没有有效的隔离手段,而企业推广应用的一些安全产品又不能直接安装到这些系统上去。目前,针对企业控制网络的安全事件存在以下共同点:

a.“软”目标。大多数DCS系统中的计算机,很少或没有机会安装全天候的病毒防护和更新版本,同时控制器的设计都以实时的I∕O功用为主,并不提供加强的网络连接防护功能。

b.多个网络端口切入点。在多个网络安全事件中,事由都源于对多个网络端口进入点疏于防护,而且控制系统维护人员(非IT人员)在维护与维修过程中的监管也不到位。

c.疏漏的网络分割设计。许多控制网络都是“敞开的”,不同子系统之间都没有有效的隔离,尤其是基于OPC以及MOD⁃BUS等通讯的工业控制网络。

3 煤层气自动化控制网络有效降低安全风险的措施建议

针对煤层气自动化控制网络存在上述的诸多安全风险,从确保工控网安全平稳运行角度出发,建议应从如下方面做好工作:

(1)断开工业控制系统同公共网络之间的所有不必要连接。

(2)对确实需要的连接,系统运营单位要逐一进行登记,采取设置防火墙、单向隔离等措施加以防护,并定期进行风险评估,不断完善防范措施。

(3)严格控制在工业控制系统和公共网络之间交叉使用移动存储介质以及便携式计算机。

(4)采取虚拟专用网络(VPN)、线路冗余备份、数据加密等措施,加强对关键工业控制系统远程通信的保护。

(5)对无线组网采取严格的身份认证、安全监测等防护措施,防止经无线网络进行恶意入侵,尤其要防止通过侵入远程终端单元(RTU)和手持终端进而控制部分或整个工业控制系统。

(6)建立控制服务器等工业控制系统关键设备安全配置和审计制度。

(7)严格账户管理,根据工作需要合理分类设置账户权限。

(8)严格口令管理,及时更改产品安装时的预设口令,杜绝弱口令、空口令。

(9)定期对账户、口令、端口、服务等进行检查,及时清理不必要的用户和管理员账户,停止无用的后台程序和进程,关闭无关的端口和服务,对于某些共享端口要谨慎使用。

(10)密切关注产品漏洞和补丁发布,严格软件升级、补丁安装管理,严防病毒、木马等恶意代码侵入。关键工业控制系统软件升级、补丁安装前要请专业技术机构进行安全评估和验证。

(11)对于涉密数据以及其他重要敏感数据的采集、传输、存储、利用等,要采取访问权限控制、数据加密、安全审计、灾难备份等措施加以保护,切实维护个人权益、企业利益和国家信息资源安全。

(12)完善管理制度,加强人才培养,推进素质提升,多管齐下保证办公网和工控网的双网安全。

4 结语

在推进智慧油气田建设的背景前提下,我们一方面要关注信息资源的共享共建,加速“互联网+煤层气”业务实施,另一方面还要切实做好工业控制网络的安全评价和有效防控,真正让煤层气勘探开发和生产运行控制在智慧、安全的环境中进行。

[1]韩晓波.企业工业控制网络安全技术探讨及实现[J].化工自动化及仪表,2012(4).

[2]程光江洁欣.信息与网络安全[M].北京:清华大学出版社,2008:10~18.