基于Hash链的非对称密钥RFID认证协议*

2017-10-12赵太飞

赵太飞,尹 航,王 晶

(西安理工大学 自动化与信息工程学院,陕西 西安 710048)

基于Hash链的非对称密钥RFID认证协议*

赵太飞,尹 航,王 晶

(西安理工大学 自动化与信息工程学院,陕西 西安 710048)

安全认证协议是解决RFID系统安全威胁的有效手段,针对一些基于Hash链的认证协议存在的安全和效率问题,提出了一种基于Hash链和非对称密钥的改进协议。将非对称密钥应用到标签和后台数据库之间的数据加密可以提高系统的安全性;后台数据库用解密后的ID值建立动态索引,提高了后台数据库检索效率。与现有协议进行对比分析,结果表明该协议可以抵抗常见攻击,能够有效提高后台数据库的检索效率和标签认证效率。

RFID;认证协议; Hash;非对称密钥

Abstract: Security authentication protocol is an effective method to solve the security threats of RFID system. Aiming at some problems existing in the safety and efficiency of authentication protocols, we proposed an improved asymmetric key protocol based on Hash chain. The security of the system can be improved by applying an asymmetric key in data encryption between a tag and a backend database. The dynamic index is created by decrypted ID of the backend database, which improves the retrieval efficiency of the database. Compared with the existing protocols, the improved asymmetric key protocol can resist many common attacks and improve the efficiency in the background database retrieval and tag authentication.

Key words:RFID; authentication protocol; Hash; asymmetric keys

0 引言

射频识别技术(Radio Frequency Identification,RFID)可以利用射频信号实现短距离的无线通信。与传统条形码技术相比它具有应用灵活、无需精确对准、抗污染、安全性高等优点[1],在物流、仓储、供应链管理、汽车防盗、溯源系统、自动收费等领域得到广泛应用[2-3]。在其快速发展的同时也面临着许多安全问题和实际攻击,如根据标签实现对目标的追踪;标签中数据泄露导致攻击者获取用户的隐私信息等。特别针对某些特定场景,如RFID溯源系统,如何保证电子标签中存储信息的隐私安全,避免被跟踪以及如何对标签进行安全、高效的认证是一个值得研究的问题。

1 RFID系统及安全问题

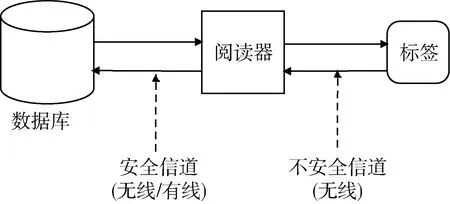

一个典型的RFID系统如图1所示,由后台服务器、阅读器以及电子标签组成。后台服务器包含本地数据库和一些处理器;阅读器向标签发送查询请求,获取标签内容并将接收到的信息发送到后台服务器以检查标签的合法性;标签包括一个微芯片和天线, 具备一定的计算和存储能力,可通过射频信号进行通信。根据能量来源,RFID系统可以分为有源电子标签(主动型)和无源电子标签(被动型)两种。RFID系统各部分间的信息交互都是由阅读器发起的,标签从不发起任何的通信。阅读器和后台服务器之间的信道可以是有线或无线的,并且假定是安全的。通常假设存在适当的访问控制策略,去管理阅读器访问后台服务器。假定阅读器和标签间的信道(也被叫做前向信道)是不安全的,大多数RFID安全研究的重点就是确保这个无线信道的安全性[4]。

图1 RFID系统组成图

引起RFID系统安全问题的主要原因有以下两点:(1)阅读器和标签之间采用开放的通信链路,攻击者可以监听两者间无线传输的所有信息,用各种方法侵犯用户的隐私[5];(2)受成本以及某些特殊应用场景所限,标签本身很难具备足够的安全能力,如溯源系统多采用体积较小、计算能力有限的无源标签,不能应用很复杂的加密机制。

RFID系统的安全威胁主要表现为非法阅读器对标签敏感信息的窃取以及恶意篡改。标签面临两方面的隐私威胁:位置追踪和私密信息泄漏[6]。目前针对RFID系统的常见攻击有重放攻击、假冒攻击、复制攻击和去同步攻击等[7-9]。

2 相关认证协议

RFID技术的更广泛应用被其存在的安全问题所约束,这个问题吸引了越来越多的关注,相关安全问题的研究也在广泛地进行。目前针对RFID系统的安全方案可以分为:使用物理方法限制或完全破坏标签、访问控制、标签认证和标签加密[10]。其中认证安全机制,特别是基于Hash函数的认证协议,因操作简单、易实现、能量消耗相对较低,越来越受到人们的青睐。文献[11]提出的Hash-Lock协议、文献[12]提出的随机化Hash-Lock协议以及文献[13]提出Hash链协议等被广泛应用。

Hash链协议[13]是基于共享秘密的询问—应答协议。协议中标签采用自更新机制,有较高安全性。但该协议不能完成标签对阅读器的认证,受假冒、重传攻击威胁,需要消耗数据库更多的计算资源。

文献[14]针对Hash链协议只完成单向认证的缺陷,提出了一种改进的双向认证协议。该协议完成标签对阅读器的认证,实现双向认证;利用标签密值与协议构造访问计数器的自更新特性抵抗重传攻击和假冒攻击。但协议在标签数量大且存在恶意认证时,数据库检索命中率降低,导致系统认证效率降低。

3 改进协议的认证方案

本文针对一些基于Hash链改进协议在后台数据检索效率不高的缺陷,利用构建标签、数据库的访问计数器值和密值的自更新特性[14],并结合非对称密钥对其进行改进:标签中存储的是用非对称密钥中公钥加密后的ID值SID,即使该值泄漏,非法用户也无法得到ID值,不能获取以ID为索引的其他信息,提高了系统的安全性。针对某些特定场景,如艺术品溯源系统,可以根据不同艺术家分配不同的密钥对,同一艺术家不同作品的标签可采用同一对密钥进行加解密。数据库收到SID值用私钥进行解密,得到ID。可直接检索到以ID为索引的一组值(ID,kj,Sj),计算哈希值,与收到标签发送的哈希值去进行对比。不用逐个计算得到哈希值后再与收到的值进行匹配直至认证成功,提高了检索效率。

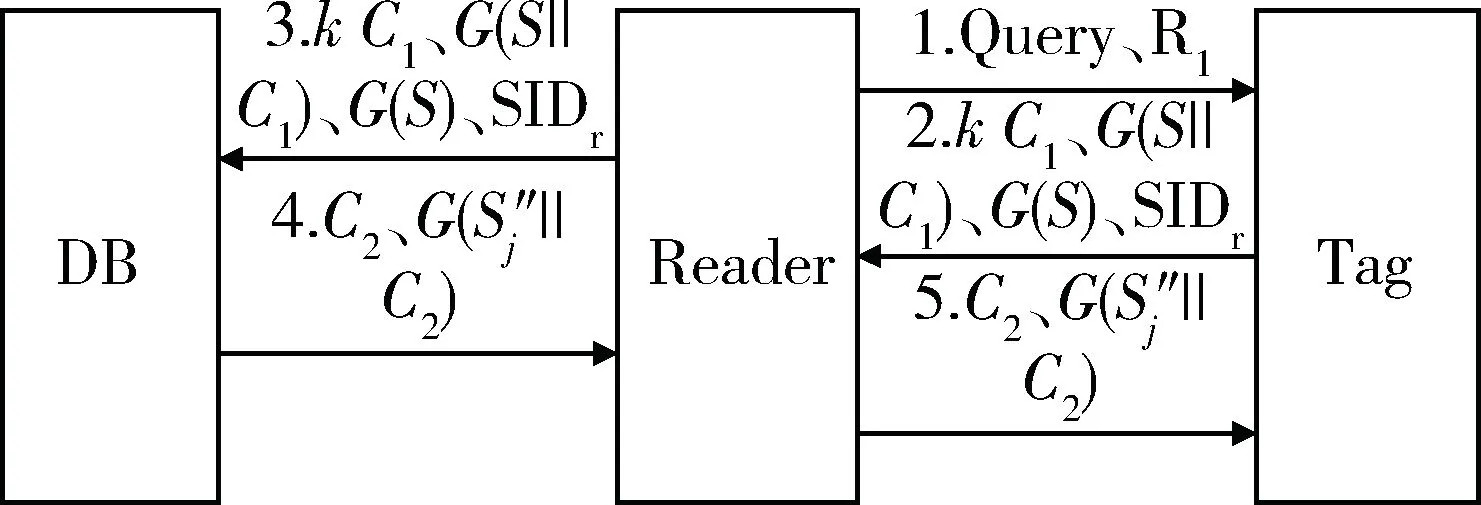

协议执行之前首先为系统选择两个复杂度与碰撞都较低的哈希函数和一个非对称加密算法,并产生公钥与私钥;标签需要写入初始密值S和访问计数值k,以及用公钥加密后的ID值SID。后台数据库存储的是以ID为索引的一组值(ID,kj,Sj),其中Sj、kj与S、k相等。有关协议中的参数与符号说明如表1所示。具体认证步骤如图2所示。

图2 协议认证过程

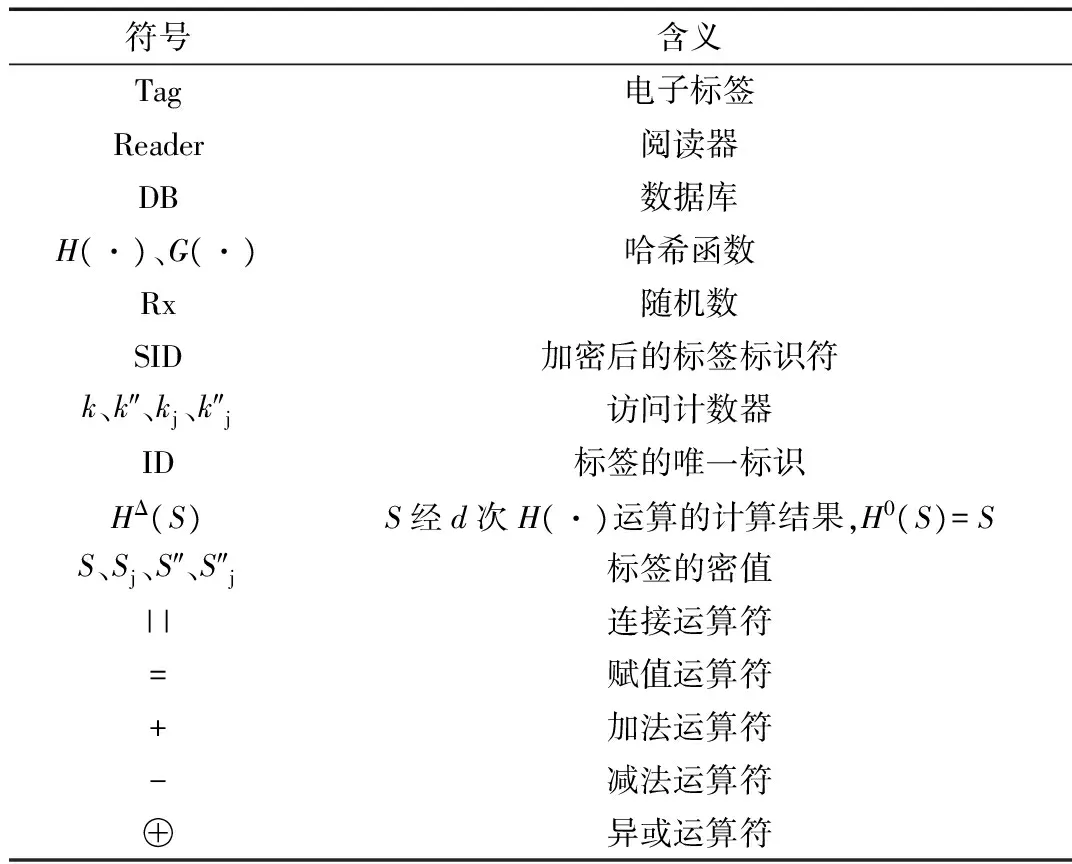

符号含义Tag电子标签Reader阅读器DB数据库H(·)、G(·)哈希函数Rx随机数SID加密后的标签标识符k、k″、kj、k″j访问计数器ID标签的唯一标识HΔ(S)S经d次H(·)运算的计算结果,H0(S)=SS、Sj、S″、S″j标签的密值||连接运算符=赋值运算符+加法运算符-减法运算符⊕异或运算符

(1)RFID阅读器向标签发起认证请求,并将产生的随机数R1发送给标签。

4 协议分析

4.1协议的安全性分析

综合评价一个认证协议,除了要考虑成本、效率的因素外,还要看它是否能够保护RFID系统的信息隐私安全,安全性也是认证协议的首要目标[15]。本协议具有以下优势:

(2)抗去同步化攻击。在认证过程中,阅读器和标签之间采用开放的无线通信链路。攻击者可以对标签发起恶意访问,造成标签和后台数据库数据不同步。每次认证中后台数据库都会根据标签传来的计数器k值去对数据库中存储的信息进行同步更新,可有效避免去同步化攻击。

(3) 哈希函数的不可逆性可以防止信息被窃取和跟踪[16]。协议中采用随机数与密值的哈希运算来认证标签,哈希函数的不可逆性避免了私密信息泄露。前向信道传输的都是变化的值,避免被追踪。

(4)效率高。标签和后台数据库之间采用非对称密钥对ID进行加密,可大大提高系统安全性,防止信息泄漏,有效抵抗如假冒、拒绝服务等多种攻击。协议中标签置入的是加密后的ID值,将解密运算放到后台数据库进行处理,不需要标签具有大容量和高速计算处理能力,因此也不会提高标签成本。标签在每次认证过程中,数据库根据解密后的ID值只进行1次检索任务,大大提高检索效率。

4.2协议的性能分析

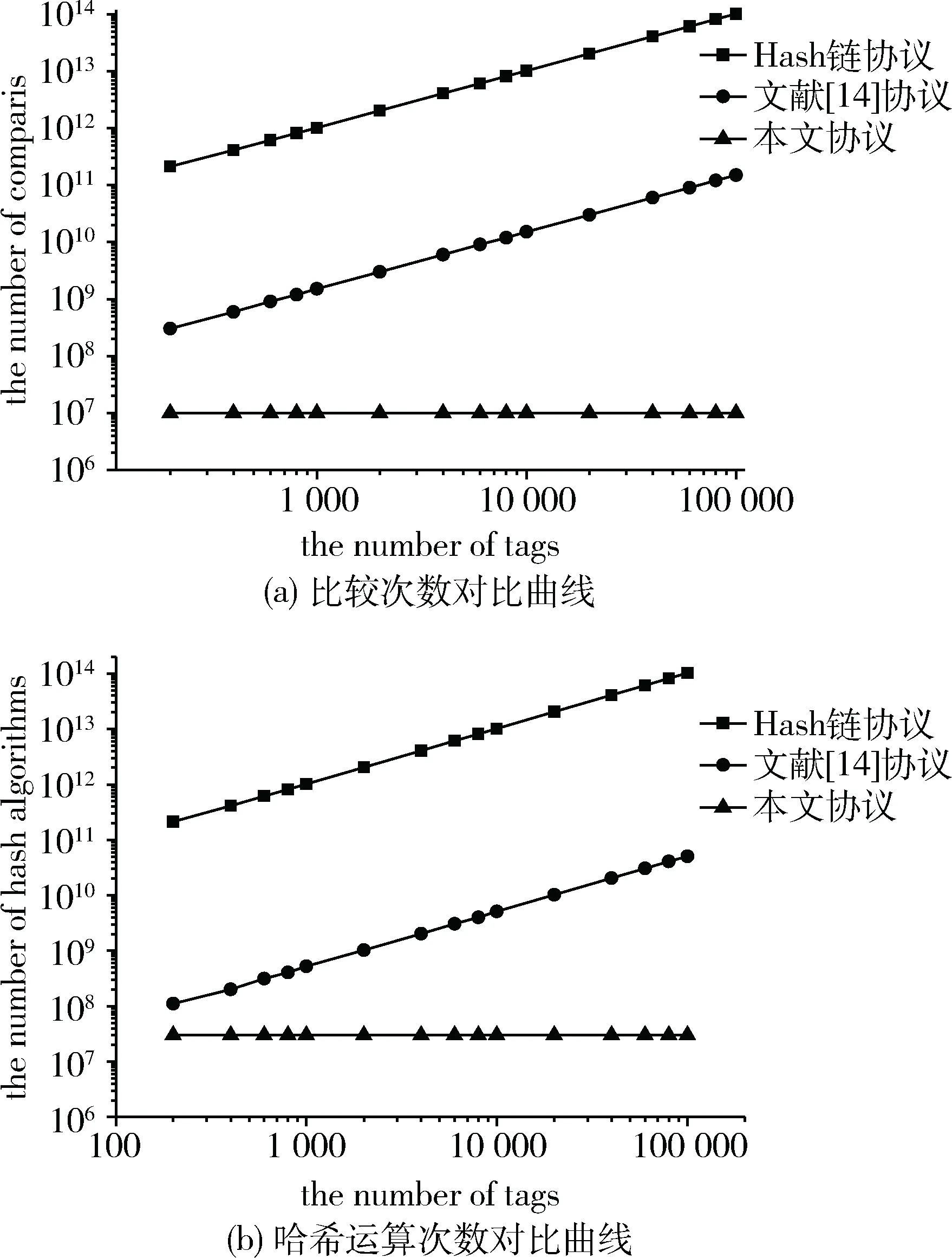

使用MATLAB对Hash链协议及文献[14]提出的协议进行仿真,并与本文协议进行对比。采用协议认证过程中的Hash运算次数以及比较次数作为性能指标。由于本文协议每次认证都要进行解密操作,较另外两种协议多出解密的计算量,这样不能很好地对比出性能差异。为了更直观、准确地看出性能差异,本文将解密计算作等效处理。电子标签常用的ucode编码体系的码长为128位,因此本文对128位的数据经过多次测算后将后台数据库的1次解密运算近似等效为8次哈希运算,再与本文协议中用到的哈希运算次数相加得到等效哈希运算次数进行对比。

仿真时三个协议采用相同的数据量及设置:都假定标签数量为x,后端服务器也有x条对应的标签数据,并且对每个标签完成随机50次以内的认证,标签与后端服务器数据是同步的。再模仿恶意攻击的情况:随机抽取200个标签,并对其进行随机20次以内的恶意访问,造成标签与后端数据库数据的不同步,然后随机发起2 000 000次的访问会话。标签数量x的取值为:200、400、600、800、1 000、2 000、4 000、6 000、8 000、10 000、20 000、40 000、60 000、80 000、100 000,经仿真可以得到如图3的性能对比曲线。

图3 协议性能对比

通过性能对比可以看出,在认证次数相同的前提下,与Hash链协议及文献[14]协议相比,在增大标签数量时,本文协议的比较次数以及哈希运算次数相对平稳,有更好性能。本文协议采用解密后的ID值进行检索,可直接定位到以ID为索引的一组值,对该值进行哈希运算后与接收到的哈希值进行对比即可完成对标签的认证,认证过程中的对比次数只与认证次数有关,哈希运算次数与认证次数及恶意访问次数有关。在标签数量较大的情况下,本文协议表现出明显的性能优势。

5 结论

本文提出了一种基于Hash链的非对称密钥RFID认证协议。该协议能有效地抵抗常见攻击,如假冒攻击、重传攻击、去同步化等攻击,标签存储的是加密后的ID,并将耗时的解密操作放到后台数据库,降低了对标签上宝贵计算资源的使用。同时,用解密后的ID值建立动态索引,提高了后台数据库检索效率,并结合访问计数器的Hash链定位功能,提高了认证效率。

[1] 李玉娜.RFID技术在食品安全追溯平台中的应用研究[J]. 微型机与应用,2015,34(7):90-91.

[2] 彭昭,刘威,马选斌,等.RFID系统安全与隐私问题研究[J].微电子学与计算机,2007, 24(8):129-131.

[3] 吴代文,熊永华.基于秘密身份的高安全性RFID网络协议[J].电子技术应用,2015,41(12):102-104.

[4] TAN C C, Wu Jie. Wireless network security[M]. Berlin: Springer, 2013.

[5] CHOI E Y, LEE S M, LEE D H. Efficient RFID authentication protocol for ubiquitous computing environment[C].International Conference on Embedded and Ubiquitous Computing. Springer-Verlag, 2005:945-954.

[6] 李晓东.射频识别技术中的隐私安全问题及策略[J].微电子学与计算机, 2005, 22(9):137-140.

[7] RIEBACK M R, CRISPO B, TANENBAUM A S. The evolution of RFID security[A]. RFID technology[C].2006: 62-69.

[8] GARFINKEL S L, JUELS A, PAPPU R. RFID privacy: an overview of problems and proposed solutions[J].Security & Privacy IEEE, 2005, 3(3):34-43.

[9] Xiao Yang, Shen Xuemin, Sun Bo, et al. Security and privacy in RFID and applications in telemedicine[J].IEEE Communications Magazine, 2006(4): 1-4.

[10] 李敏.用于RFID的轻量级算法及认证协议研究与实现[D]. 上海:复旦大学, 2013.

[11] WEIS S A,SARMA S E, RIVEST R L, et al. Security and privacy aspects of low-cost radio frequency identification systems[J]. Lecture Notes in Computer Science, 2004, 2802:201-212.

[12] LEE K. A two-step mutual authentication protocol based on randomized hash-lock for small RFID networks[C]. International Conference on Network and System Security.IEEE, 2010:527-533.

[13] OHKUBO B M, SUZUKI K, KINOSHITA S. Hash-chain based forward-secure privacy protection scheme for low-cost RFID[C]. Proceedings of the 2004 Symposium on Cryptography and Information Security, 2004: 719-724.

[14] 裴小强,卫宏儒.基于Hash链的RFID安全双向认证协议[J].计算机应用, 2014,34(S1):47-49,54.

[15] JUELS A. RFID security and privacy: a research survey[J]. IEEE Journal on Selected Areas in Communications, 2006, 24(2):381-394.

[16] 李杨,王超,樊秀梅.一种基于Hash函数的RFID双向认证方法[P].中国CN102916956A, 2013-02-06.

Asymmetric key RFID authentication protocol based on Hash chain

Zhao Taifei, Yin Hang, Wang Jing

(Faculty of Automation and Information Engineering, Xi’an University of Technology, Xi’an 710048, China)

TP393.0

A

10.19358/j.issn.1674- 7720.2017.18.002

赵太飞,尹航,王晶.基于Hash链的非对称密钥RFID认证协议[J].微型机与应用,2017,36(18):4-7.

国家自然科学基金资助项目(U1433110); 陕西省教育厅产业化培育项目(2013JC09); 西安市碑林区科技计划资助项目(GX1617)

2017-03-28)

赵太飞(1978-),通信作者,男,博士,教授,主要研究方向:网络通信与自组织网络技术。E-mail:zhaotaifei@163.com。

尹航(1992-),男,在读硕士研究生,主要研究方向:嵌入式软件。

王晶(1993-),女,在读硕士研究生,主要研究方向:嵌入式软件。