云计算网络中边界节点识别方法改进研究

2017-02-27朱亚东

朱亚东

(江苏联合职业技术学院 南京工程分院,南京 211135)

云计算网络中边界节点识别方法改进研究

朱亚东

(江苏联合职业技术学院 南京工程分院,南京 211135)

目前,云计算网络为人们的生产和生活提供了各种应用和服务,网络边界节点的识别问题一直较难解决;传统的网络中边界节点类型复杂,边界部署成本高,较多感知模型和静态场景难以实现;为此,提出一种改进的云计算网络中边界节点识别方法,通过制定边界部署规则确定边界节点部署数量及要求,对边界节点感知漏洞进行修补,保证边界节点对网络区域内的全覆盖识别,最后设计出云计算网络识别模型,实现了云计算网络中边界节点正确识别;仿真实验表明,提出的边界节点识别方法在稳定性、识别率和识别数量上都比传统方法有优越性,具有应用价值。

云计算;网络;边界节点;识别

0 引言

云计算革命是网络技术的一次重大变革,该技术使物联网与感知网的执行和通信理念应用范围更加宽阔[1-3]。云计算网络作为一个在其上能够运行多个应用服务能力的平台,比传统的网络更加方便和快捷[4-6]。

传统的网络中边界节点类型复杂,边界部署成本高,较多感知模型和静态场景难以实现[7-8]。由于对云计算网络特征层次数量提取过多,导致无法对单一的边界节点进行识别,在运行一段时间后,识别稳定性开始下降[9-11]。

为此,提出一种改进的云计算网络中边界节点识别方法,通过制定边界部署规则确定边界节点部署数量及要求,对边界节点感知漏洞进行修补,保证边界节点对网络区域内的全覆盖识别,最后设计出云计算网络模型,实现了云计算网络中边界节点正确识别。仿真实验表明,提出的边界节点识别方法在稳定性、识别率和识别数量上都比传统方法有优越性,具有应用价值。

1 边界规则部署

边界规则部署主要包括线条STRIP、等边三角形TRIANGLE、正方形SQARE、菱形RHOMBUS等等[12]。

云计算网络边界部署一般设定节点感知模型,一个边界节点的感知能力取决于云计算节点距离半径rs。网络节点有效面积APN体现云计算网络的任一单个节点对网络部署提出的支持度,也体现了整个云计算网络部署的有效性,通常用公式对一个支持区域进行程度评价,其计算公式为:

(1)

公式(1)中,Ap为云计算网络中节点在目标区域内的部署面积,Nn为组成此云计算网络支持区域所需节点数量,Np为整个网络中一个节点中相关单位数量。

云计算网络边界节点部署优化即在部署区内,保证区域内各点覆盖程度。每个节点用最佳的拓扑模型,实现云计算最高效部署。Rs为节点部署半径,α为部署形状边长。用公式表示正方形和六边形的边界节点覆盖面积为:

(2)

通过公式可以发现,在对云计算网络边界节点进行部署过程中,正方形的部署效率最高。

以上是对云计算网络边界节点覆盖部署确定。在确定了覆盖方法后就要对随机临界节点密度进行分析。在实际工作情况下,对于完全静态的边界节点部署,固定区域内要实现完全的覆盖。因此,设定该区域为一正方形网络,边长设定为l,面积为L=l×l。假定有N=λL个边界节点在区域网络内任意分布。当N大时,静态网络边界在该区域上的节点数量为nA,则用公式表示为:

(3)

对云计算网络区域部署需要的节点数量密度必须达到条件,且这些条件都是在实验理想状态下。现实的区域节点部署存在较大的随机性,现实中存在感知空洞,因此必须对边界节点的感知空洞进行分析。

假设边界节点感知半径与网络通信距离相等时,以节点A,B,C三个位置构成等边三角形时,则该区域中心存在EFG感知空洞。

如果整个云计算网络中区域完全覆盖,即A,B,C3个节点围成的区域任意一点距离都要小于边界感知半径。所有任意边界节点距离都要距离3个节点距离最远。因此,感觉半径与通信距离之间既是边界关系。

各个边界节点被识别的概率与网络适应度大小成正比,设网络中边界节点群体大小为N,个体的i的适应度为Fi,边界节点个体被选中的概率Pi用公式表示为:

(4)

边界节点识别漏洞修补算法对应函数包括区域覆盖率。由于云计算网络边界节点感知区域相互覆盖,无法以单一的模型和公式进行模拟计算,考虑采用估计算法进行整个区域的边界节点识别。用公式表示为:

(5)

其中在区域内边界节点函数定义用公式可以表示为:

(6)

点(x,y)在A边界节点上是独立的。为了计算Ix(x,y),对于每个任一节点,其监测的边界识别的点在任意一个感知的范围内。在实际的操作环境下,设时间复杂性为O,随机的数量L加强,识别结果更加准确。在满足节点设定距离约束下移动距离越小,修补识别边界节点的适应度值越高。函数用公式表示为:

(7)

其中:L为第i个云计算网络中边界节点的距离,C为修补节点覆盖洞,β为加权值。

2 云计算机网络边界节点识别的实现

对云计算机网络边界节点的各个功能模块进行实现,能够较好地实现节点识别的目标。

在对网络边界节点识别系统设计时,首先对网络节点进行还原,对没有加密的数据边界节点采用透传的方法进行识别,依据设定的方法进行辨别,合理的则通过,不合理的就舍弃。

通过网络边界后,对合法的数据进行IPS分组,IPS就开始对云计算网络数据进行识别,以为IPS具备很大的并行治理水平,在平衡器效用下,数据被区分到各个节点的IPS治理,经过IPS分析模块后,网络负载进行平衡并对节点边界进行分配。

经过检测后,合法的网络数据进入云计算内网,网络入侵节点边界识别能够更好保护云计算内网安全。

图1 边界节点识别系统图

当云计算网络数据通过边界节点进行IPS后,IPS应依据个注入网络数据的包头及数据流实行区分,不一样类型的数据把被送往不一样的识别器里实行滤波。个过滤节点临界均要实行并行处理。

边界节点识别处理模块分为开启部分及运行部分两块。在云计算机网络临界开启部分包括漏洞特性库信息,它包含有攻击及扫描信息,经过扫描全部最新临界信息,网络数据治理模块就能够在前一次数据攻击里的临界,一直维持最新的临界节点数据信息。网络临界节点又包含主机讯息,有操纵系统、服务信息、使用软件讯息及攻击主机等。

网络数据模块就可以分辨出合法的边界节点并允许该云计算机进行网络边界节点识别。而在全体云网络里,临界节点重点在网络管理控制平台里,网络临界防护系统中的安全设备在管理控制平台里均有对应的代理。

运用部分重点管理IPS和网络数据间的协调,为了确定流量,IPS要和云计算机网络临界节点间协同,知道数据转换,IPS要和特性及漏洞实行转换,为云计算机供应回复,数据处理模块向漏洞特征库发送请求,按照一定流程进行边界节点识别。

云计算机网络中边界节点识别使用摆渡方法,把云网络里的最新漏洞特性及攻击边界讯息放入网络。供应临界补丁自动更新服务。

经过设定的有效安全临界节点辨别,使用适合的安全方法,配合采用云计算机网络平台,保证网络临界节点稳定可靠辨别。

(8)

云计算机网络识别边界节点消耗能量代价用公式表示为:

(9)

网络数据边界识别时延函数用公式表示为:

(10)

图2 识别系统模块图

尽管在云计算机网络中边界识别是从局部最优进行考虑出发,但该算法能够解决全局最优的一个IPS难点问题,保证了网络边界节点识别。

3 仿真实验

为验证改进识别方法的有效性及可行性,需要进行仿真实验证明。实验在MATLAB环境下进行。

测试系统配置:服务器中央处理器intel(R)core(TM) i8 CPU5.00 GHz

测试服务器内存:8.00 GB

测试服务器软件配置:

WINDOWS7 专业版操作系统

物联网客户端配置:内存2GB CPU个数:1

物联网服务端配置:内存2GB CPU个数:4

环境设置如表1:

表1 边界节点识别环境设置

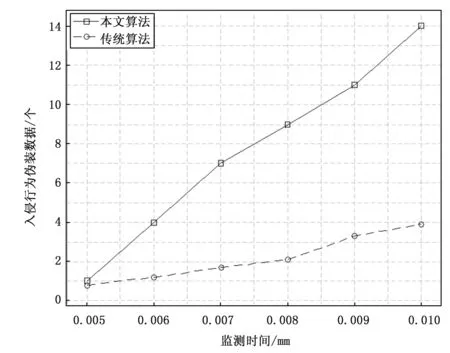

先对本文设计的方法和传统方法边界节点识别的速度趋势进行比较,具体实验情况如图3所示。

图3 两种方法网络边界节点识别趋势图

通过图3能够发现,利用传统算法和本文算法分别对云计算网络中边界节点进行识别,本文提出的算法在相同识别时间内识别边界节点数量显著优于传统方法,且伴随时间的增长,改进算法的识别趋势成几何倍的增长且一直优于传统方法。

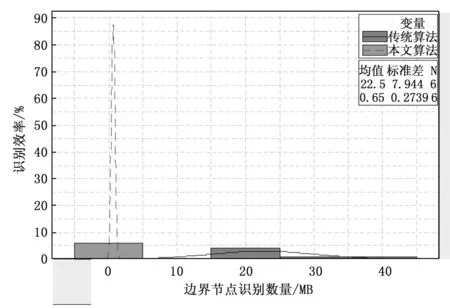

云计算网络边界节点识别稳定性比较图主要是针对两种方

法在进行运算过程中,稳定性能的体现,是实际工作的基础。

根据图4可知,传统算法由于对云计算网络特征层次特征数量过多提取,对单一的节点特征重复进行识别,在运行20秒后,识别稳定性开始下降,而使用本文算法识别稳定性好,能够适应实际工作需要。

整理分析上面阐述实验中的数据,得到数据如表1和表2所示。

表2 传统算法的实验数据表

表3 本文算法的实验数据表

图5 两种方法调制网络通信滤波频率比较图

对比上面阐述的实验数据可知,用本文算法对云计算网络边界节点进行识别,准确性提升有效,可以满足检测的需求。

通过图5可以发现,本文方法在同等信号量的情况下,可避免传统计算方法的缺陷,使边界节点识别率升高。对网络边界节点识别频率是传统方法的9倍。

实验表明,本文方法比传统方法云计算网络边界节点识别综合性能大大提高,改善了原有识别过程时间长,效率低,精度差等缺点。本文算法解决了弊端。提高了云计算网络边界节点识别时效性。

4 结论

传统的网络中边界节点类型复杂,边界部署成本高,较多感知模型和静态场景难以实现。为此,提出一种改进的云计算网络中边界节点识别方法,通过制定边界部署规则确定边界节点部署数量及要求,对边界节点感知漏洞进行修补,保证边界节点对网络区域内的全覆盖识别,最后设计出云计算网络模型,实现了云计算网络中边界节点正确识别。仿真实验表明,提出的边界节点识别方法在稳定性、识别率和识别数量上都比传统方法有优越性,具有应用价值。

[1] 程 诚,孔蒙蒙,胡光岷,等.基于面翻转三维传感器网络边界节点识别算法[J].计算机应用,2014,34(12):3391-3394.

[2] 汪 伟,张效义,胡赟鹏.基于无线传感网的分布式协作调制识别算法[J].计算机应用研究,2014,31(5):1524-1527.

[3] 刘 阳,季新生,刘彩霞.一种基于边界节点识别的复杂网络局部社区发现算法[J].电子与信息学报,2014(12):2809-2815.

[4] 姚 霖,刘 轶,李鑫鑫,等.词边界字向量的中文命名实体识别[J].智能系统学报,2016,11(1):37-42.

[5]丁荣贵,王金安,孙 华,等.项目利益相关方社会网络边界确定方法研究[J].软科学,2015(8):124-128.

[6] 王晓磊,杨岳湘,何 杰.基于流量统计的P2P网络关键节点识别[J].计算机应用研究,2015(5):1445-1449.

[7] 李海涛.基于DTW约束的动作行为识别[J].计算机仿真,2014,31(11):227-230.

[8] 丁德武,彭秀芬.基于交叠社团相似性的生物网络关键节点识别[J].计算机与应用化学,2014,31(10).

[9] 王建波,邵文权,张艳丽,等.电压差特征引起电压暂降的故障类型识别[J].西安工程大学学报,2015,29(5):617-622.

[10] 吴鹏飞,李光辉,朱 虹,等.基于无线传感器网络和线性神经网络的事件边界检测方法[J].模式识别与人工智能,2015(4):377-384.

[11] 苏 静,谭毓银.多节点多车联动下的物联网标签动态识别仿真[J].计算机仿真,2014(5):319-322.

[12] 夏 怒,李 伟,罗军舟,等.一种基于波动类型识别的路由节点行为预测算法[J].计算机学报,2014,37(2):326-334.

Cloud Computing Network Improvement Study Method for Identifying Boundary Nodes

Zhu Yadong

(Jiangsu Union Technical Institute Nanjing Engineering Branch, Nanjing 211135, China)

Cloud computing network to people's production and life currently provides a variety of applications and services, network boundary node identification has been difficult to solve. Node type complex, in the traditional network boundary deployment cost is high, the more perception model and static scene is difficult to implement. Therefore, an improved cloud computing network, the method for identifying the boundary node deployment by setting rules of boundary nodes deployed number and requirements, to repair boundary nodes perception loopholes, guarantee a complete coverage of boundary nodes within the network area on recognition, cloud computing network model, the final design for cloud computing boundary nodes in a network to identify. The boundary nodes on the simulation results show that the proposed identification method on the stability, the number of recognition rate and recognition are better than the traditional method has the superiority, has practical value.

cloud computing; network; boundary node; identify

2016-07-08;

2016-09-13。

江苏省教育科学“十二五”规划课题(B-b/2015/03/067)。

朱亚东(1976-),男,江苏阜宁人,硕士,副教授,主要从事计算机网络方向的研究。

1671-4598(2017)01-0167-03

10.16526/j.cnki.11-4762/tp.2017.01.047

TP391

A