一种基于终端行为信誉度的网络访问管理方案及其实现*

2017-02-09马朝阳

张 炜 马朝阳

(1.海军702厂 上海 200434)(2.舟山监修室 舟山 316000)

一种基于终端行为信誉度的网络访问管理方案及其实现*

张 炜1马朝阳2

(1.海军702厂 上海 200434)(2.舟山监修室 舟山 316000)

基于信誉度模型对网络访问管理问题进行研究,通过评估用户网络行为对网络安全的影响程度控制其访问。在给出了基于信誉度的网络访问管理方案基础上,提出了针对用户行为对网络安全的影响进行信誉度评估的方法,以及信誉度的分级计算的依据;然后给出了基于信誉度的网络访问管理系统模型设计方案;最后针对提出的网络访问管理方案,对模型进行了总体设计。论文提出的基于信誉度的网络访问管理方案,增加了对用户行为的管理,可使网络安全管理变得动态、实时,网络运行更加安全、稳定。

网络安全; 网络访问管理; 信誉度

Class Number TP309

1 引言

由于网络架构的复杂性,用户需求的多样性和攻击行为的多发性,网络安全管理比其他方面实现起来更为复杂和困难,需要得到更多的关注与研究。网络访问管理是安全管理的一方面,它是对需要访问网络的用户的管理与控制,包括认证、准入、授权、审计、计费等一系列流程。现在的园区网中,对用户访问网络行为的管理主要还是通过基于主机或网络的数据包获取,然后进行简单的记录分析和策略比对来实现。但是由于园区网络中很多上网电脑的公用性以及匿名性,单纯地对网络数据包记录和分析的方法很难把收集到的网络行为数据与产生这些网络行为数据的实体(具体的自然人)进行对应,特别是在公用上网电脑较多的网络环境中。这样的情况下,就算能及时捕获到非法的、对网络产生威胁的行为数据,依然无法根据这些数据及时地定位到产生这些网络行为的自然人,而且当数据包捕获后也没有相应的方法对这些行为的网络影响和危害程度进行评估,并根据评估结果采取不同的措施,只能简单地对行为进行阻止。当具备不可控的元素时,网络管理的难度就大大增加。因此,本文基于信誉度评价模型,根据用户的网络行为对网络安全和性能的影响,将网络行为事件进行统一分类、定位,并对这些事件进行危害程度的评估,实现用户管理的动态性和实时性,对于提高网络安全管理水平具有重要的应用价值。

2 国内外研究现状

为了保证园区网络的安全,信息技术发达国家的研究主要针对的是防范来自恶意代码的攻击、个人的非法使用网络等方面。防外部攻击的产品主要是防火墙、入侵检测、漏洞扫描、防病毒软件等,防内部攻击的产品主要集中在身份认证上[1]。技术相对完善的产品有[2]:Websense Enterprise、BlueCoat、SurfControl、8e6上网行为管理解决方案,其中Websense和SurfControl是软件产品,BlueCoat和8e6是硬件产品;BlueCoat是串接设备,其他几个都是旁路的。旁路产品主要功能是监视[3],能做到一定程度的控制;而串接设备的控制和管理力度比较深、能力比较强,同时能够监视用户。但是这些产品都偏重于对网页行为的监控,而对其他应用协议关注相对较少。随着中国国内各种IT应用的Web化,各种工具如QQ、网易泡泡、阿里旺旺、百度Hi、电驴、迅雷等应用越来越多,但是目前国外主流互联网管理厂商和网络安全厂商的产品,都仅能做到对少量的国内应用的控制[1]。

目前许多研究在试图通过控制接入用户行为提高园区网的安全性时,提出了众多解决方案来分析用户行为。这些方案虽然对于用户接入控制起到了一定的作用,但与实现园区网络安全和资源优化配置的目标还有很长的距离。网络中的不安全、不规范因素,均是由于网络的使用者有意或者无意的不恰当行为引发的。因此为保证园区网的合理使用,必须控制用户行为,而为了控制用户行为,必须识别用户行为。

用户的行为是否构成危害(有意或者无意的)直接表现了用户的信誉,而用户造成的危害的数量,以及危害造成后果的严重程度,度量了用户的信誉,因此,本文将用户危害行为的识别和控制在网络管理系统中构建为一个模型,称为用户行为信誉度模型,简称信誉度模型。目前信誉度模型多用于电子商务领域中描述用户在网络交易中的信誉,或者在网络中评价每个资源用户的信誉。

目前,对于服务选择和发现问题的研究主要基于信任机制,有许多学者、专家在这一领域有新的理解和发现,QoS感知的服务选择方法也是当今面向服务架构领域研究的热点。

Ardagna在文献[4]中提出一种自适应的服务组合方法,此方法不仅考虑了用户在功能属性上的需求,同时考虑了非功能属性上,即QoS的需求,并对其中五种QoS指标进行分析和测量,最终得到服务信誉度的结果。在第一次选择失败的情况下,可以通过与服务提供者之间的协调对服务选择进行再次优化,以寻求满足用户特定QoS要求的服务。此方法具有较好的灵活性和自适应性,再次优化也起到了一定的弥补作用,然而在这个方法中,忽略了对服务提供者的声明真实性的度量,因此被夸大的服务QoS信息很有可能误导服务选择的过程,因此不能达到较高的用户满意度。

文献[5]给出了基于用户评价相似度的推荐信任计算方法,对服务使用者的历史评价信息进行分析,计算不同用户评价间的相似度,此方法体现出不同用户对于同一服务质量的评定标准的差异,即用户主观偏好的差异,但其缺少对服务运行环境的考量,即用户在不同网络状况或不同运行平台上使用同一服务对用户评价产生的影响。显而易见的是,运行于畅通网络和终端环境的Web服务更容易获得用户的满意评价,反之,则更可能获得不满意的评价。

Min.L在文献[6]中提出一个面向SOA的服务信任管理模型,基于分布式环境的特点对每个服务建立信任关系,同时采用多等级的服务信誉度评估方法,使信誉度评估更加灵活。但是由于没有对评价信息中包含的用户主观偏见和客观上下文环境进行分析,导致用户评价中可能掺杂了许多异常用户的评价,而导致信任关系偏离正确值,使其信誉度计算不够准确。

总的来说,在Web服务的研究领域当中,传统的Web服务评估模型通常只从一个角度分析服务的信誉度,如仅从服务使用者的角度分析,或者仅从服务发布者的角度分析,然而这使得服务信誉度的评估值比较片面、不够客观,最终服务选择的满意率较低。其中,主要存在了两方面的问题[5,7~8]:

一方面,由于用户及服务使用者在使用服务过程中会受到网络环境等因素的影响,例如用户上下文因素,忽略了对这部分外界因素影响的考虑将导致评价的结果包含偏见,缺乏真实性。对于网络中存在的一部分异常用户,他们以某种概率提供或极高、或极低的不符合正常标准的服务评价,来干扰正常服务评价体系,甚至有些企图掩饰自己的这种行为,这对于准确计算服务信誉度提出了较大的挑战。并且对于Web服务的主要消费者——计算机,使用服务过程中评价的产生和统计提及的较少,缺乏对计算机隐式评价指标的归纳和总结。因此,如何根据网络中服务使用者提供的服务评价信息衡量服务评价的质量和用户对服务的信任,从而准确计算服务信誉度成为一个突出的问题。

另一方面,Web服务质量(Quality of Service,QoS)是Web服务的一种非功能属性,它体现了Web在功能性以外的重要特性,是服务选择的重要参考标准之一,通常包含可靠性、响应时间、可用性和服务费用等多方面的指标。然而,在对服务质量的研究当中却缺乏对服务质量体系结构的具体分析,以及对服务质量声明的真实性检测。由于服务发布者受到利益的驱使,为了增加其发布的服务被选择的机会,常常发布高于实际服务质量的QoS信息,因此,服务使用者无法直接判断出QoS的真实性而受到了蒙蔽,从而使得服务选择满意度下降。如何根据Web服务提供者声明的QoS信息,分析其声明的真实性和质量从而体现用户对服务的信任,并进一步计算服务信誉度是研究服务信任领域中另一项课题。

因此,在网络安全管理中,对用户终端行为安全度量与评估的重要依据——信誉度评价模型是本文的主要内容。通过对现有的信誉度评估方法进行全面的分析,对信任等不确定性概念要有恰当、合理的表述,并充分表现其真实性和客观性,并可根据终端行为的变化对其信誉度进行动态调整,实现网络安全管理策略的动态调整。

3 基于信誉度的网络访问安全管理方案

信誉度表示用户在网络中受到信任的程度或者说是其行为合法与否的程度,如果用户的合法行为较多,那么他的信誉度相对来说就比较高,受到的信任程度越高,如果用户总是进行非法行为,那么他的信誉度相对来说就比较低。信誉度具有以下主要特点:

1) 主观性:虽然一般情况下信誉度能够真实客观地反映一个实体的信誉程度,但它具有很强的主观性,而这种主观性很可能被恶意实体所利用。

2) 动态性:信誉度是根据实体某个时间内的历史行为并按照一定的标准计算得出的,因此信誉度会随着时间的推移而发生变化[7]。

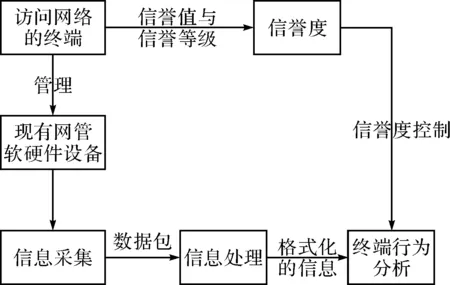

在现有网络管理软硬件的基础上给出了一个基于信誉度的网络访问管理方案,它在网络中已有的应用管理系统中获得用户管理信息和用户访问网络行为信息,对信息进行格式化处理,然后根据制定的策略进行行为分析,通过融入信誉度评估实现对用户行为的控制。该方案将多种网络安全技术和网络管理系统进行融合,以满足当前网络管理的需要。方案示意图如图1所示。

图1 基于信誉度的网络访问安全管理方案

1) 方案中的相关概念

为了更好地理解提出的网络访问管理方案,在这里定义一些与方案相关的概念:

(1)网络管理者(Network Manager)

负责维护和管理网络的主体,它可以是人,也可以是网络管理系统中负责做决策的一段程序、一台机器或一个系统[8]。

(2)网元(Network Element)

网络中存在的具有一定功能的节点[9],它是网络管理信息产生源,也是执行网管管理指令的客体,它包括路由器、交换机、防火墙、PC等硬件设备,也包括Sysfog日志、Netflow流量监控、SNMP管理软件等软件系统,总之,网元就是网络中能产生网络管理信息或接受网管管理指令的一切软硬件资源。

(3)网络管理信息(Network Management Information)

由网元主动或被动产生的网络状态和运行信息,网络管理者可以从这些信息中获得所需要的内容,并根据这些内容做出决策命令。

(4)用户网络行为(Users Network Behavior)

网络中的用户使用网络资源而对网络和其他用户造成一定影响的一系列活动。我们可以从网络管理信息中关联、推导出用户的行为。推导出用户行为的目的是为网络管理者决策提供依据。

(5)网络管理指令(Network Management Command)

网络管理者依据用户网络行为对网络或他人的影响程度,根据系统定义的策略表对网络中相关的设备或系统发出相应的指令,对网络用户的行为作出相应的反应。

(6)合法行为与非法行为(Lawful Act and Illegal Act)

用户的行为肯定会对网络产生一定的影响,这些行为有的会对网络产生危害,这些危害包括给网内其他用户带来一定的安全威胁、对园区网中的设备造成破坏、对园区网中的带宽不公平的占用、对园区网中的服务器资源的非法访问、访问非法网站、在论坛、博客中发表不当言论等等。在本文中,把不会对网络产生危害的行为定义为合法行为,把对网络产生危害的行为定义为非法行为。

(7)信誉度(Creditworthiness)

信誉度表示用户在网络中受到信任的程度或者说是其行为合法与否的程度,如果用户的合法行为较多,那么他的信誉度相对来说就比较高,受到的信任程度越高,如果用户总是进行非法行为,那么他的信誉度相对来说就比较低。

2) 方案的详细描述

基于信誉度的网络访问管理方案的详细描述如下:

(1)首先保证用户身份的可定位。赋予每个用户一个园区网内唯一的上网通行证,在接入网络之前,必须通过已部署的接入认证系统进行身份验证,才能够进行后来的网络访问行为,为用户行为的跟踪留下准确的身份标识。此功能的实现已经有比较成熟的技术和产品,只需要在网络中部署并配置好具有认证、授权、审计等功能的设备即可。

(2)采用合适的数据包捕获方式获取各种管理信息和访问信息数据,对获取到的数据进行统一的格式化处理。

(3)明确用户行为与信誉度的关系。用户行为可以改变用户信誉度,当用户从事合法行为,用户的信誉度就会被保持或者升高;当用户从事非法行为时,其信誉度就会下降。同时,用户的信誉度决定了用户的行为权限,信誉度越高,其访问权限越高,行为规范中的规定的其合法行为就会越多,非法行为就会越少;信誉度越低,其访问权限越低,行为规范中规定的其合法行为就会越少,非法行为就会越多。

(4)定义用户行为管理的过程并将信誉度施加到用户行为管理过程中。用户行为管理用户行为管理即通过数据包分析获得用户的身份信息和行为信息,然后对行为信息进行合法性分析与判断,根据制定好的策略通过信誉度评估的方法控制用户访问行为。

3) 信誉度的具体计算过程

本文使用信誉值(Value of Creditworthiness)和信誉等级(Grade of Creditworthiness)来衡量信誉度,式(1)和式(2)给出了针对用户一次行为信誉值变化(增加或减少)的计算方法。

当用户行为合法时:

ΔVc=G·E·A·P

(1)

当用户行为非法时:

(2)

ΔVc为本次行为所增加的信誉值,由上面几个变量的乘积得出。

G(Grade of Creditworthiness)表示用户信誉等级,当用户行为合法时,等级越高,信誉值增加的越多,当用户行为非法时,等级越高,信誉值降低的越慢。

E(Extent of Influence)表示用户行为对网络的影响和威胁程度,影响程度越大,信誉值变化越大。

A(Area of Influence)表示用户行为影响的网络范围,范围越广,信誉值变化越大。

P(Persisting Time)表示用户此行为持续的时间,即系统捕获到的本次发生的用户行为从开始发生到系统处理的时间长度,时间越长,对网络的影响越大,信誉值变化越大。对于参数P可以根据实际行为持续时间由系统确定。其他三个参数的赋值可以使用以下两种方法:专家调查法赋值、经验公式模拟法赋值[10]。

4 访问控制模块设计与实现

访问控制模块是判定整个网络管理系统是否安全的关键,它的每个访问要素都对用户的信誉度产生影响,并反映在用户的信誉度数值上,从而决定用户是否有权进行当前的操作。

在一个园区网中,要想实现对用户访问行为详细精准的控制,其管理方案必须具备较强的感知能力、控制能力、取证能力和告知能力[11]。

1) 访问控制模块工作流程

在网络访问管理方案中,需要从现有的系统进行信息收集,对信息进行处理,然后进行行为关联、分析,对用户信誉进行计算,最后由策略决定用户未来的访问权限、控制用户行为,根据这一流程得到访问控制模块流程图如图2所示。

图2 访问控制模块总体流程图

2) 访问控制规则的数据结构

访问控制模块直接关系到整个系统的开关,制定了以下结构。

在规则数据中,首先定义了以下数据:

(1)用户名;用户信誉度ta(u);信誉度修改时间T;登录次数m;成功访问次数n;

(2)角色激活信誉度tac(r);角色;

(3)被访问对象o;对象信誉度tac(o);用户角色r;访问时间;访问地点;

(4)被访问对象o;访问权限p;角色权限限制;权限激活信誉度tac(p);信誉度抑制机制;

3) 访问控制规则匹配流程

(1)当系统截取用户的系统调用后,首先检测链表中是否有对应此次调用的访问规则,如果不存在则之间通过;否则转到步骤(2)。

(2)获得当前的用户名,然后计算用户的信誉度,并根据他的信誉度分配角色。

(3)比较角色信誉度和对象信誉度,判定是否有权访问。

(4)提取用户访问的时间,判定是否在访问时间内。

(5)提取用户的访问地点,判断是否允许当前用户的地点。

(6)比较用户的角色与角色权限限制,判定是否满足。

(7)比较角色信誉度和权限信誉度,判定用户是否可以执行相应的操作。

(8)根据访问计算用户信誉度。

访问规则匹配流程图如图3所示。

图3 访问控制匹配流程图

这里应用R-RBAC模型,在文献[12]中提到用户可以在短时间内与系统进行多次交互,这样就应该考虑到一些用户刷高信誉度的问题,即用户成功访问资源后,在短时间内联系访问,把自己的信誉度提升很高,等有了足够的权限再对资源进行破坏。为了防止这种情况,这里制定了“信誉度修改时间限制”Tc。即用户成功访问系统资源,并且提高信誉度后,在Tc时间内,再次成功访问资源后,用户的信誉度Tau(u)将不再增加。但是用户的登录次数m和成功访问次数n将增加,由于

(3)

(4)

所以用户在过了T时间后,用户登录可获的最大信誉度将增加。

但是在把R-RBAC中的所有约束条件应用到此模块时,并不是每次都访问全部的约束条件,只要有一个约束条件不满足,就终止继续判定,这样能较少地反馈系统中的信息,从侧面保护系统的资源。所以我们的计算公式也要修改。

首先判定用户角色信誉度和对象信誉度,当用户的信誉度小于被访问对象信誉度时可以直接把用户的信誉度降低:

(5)

其次是时间判定,如果时间不是在正确的访问时间,可以根据时间条件的权重以及减弱因子来降低用户的信誉度:

ta(u)=ta(u)-λ1×β1,β1≤t

(6)

第三步是地点的判断,如果地点不是在正确的访问地点,可以根据地点条件的权重以及减弱因子来改变用户的信誉度,但是此时要加上用户时间正确访问所得的信誉度:

ta(u)=ta(u)+λ1×α1-λ2×β2,α1≤t,β2≤t

(7)

同样还有权限角色的限制和权限信誉度的限制条件,每一项条件的判定都要对用户的信誉度产生影响。当用户的成功访问系统资源后,用户的信誉度将得到此次最大的提升:

(8)

此时用户的成功访问次数n增加1。

通过计算公式可知:用户的信誉度越高,能够访问的资源就越多,相应的权限也就越大,为了限制信誉度高的用户非法使用权限,这里又引入了“信誉度抑制机制”。此变量抑制高信誉度用户的分配信誉度,即用户到达访问资源的最低限制,但是受权限角色限制时,此机制会增大用户信誉度的变化值。例如:用户r的信誉度已经取得的访问对象o的权限,并且访问的时间和地点都正确,但是当前用户角色的权限只是“读”,而用户申请“写”时,此机制就增大用户信誉度变化量。另外,此值会根据系统资源的重要性分配不同的大小。资源越重要,此值就越高。当然用户的信誉度值是在0~100之间的数值,所以每次信誉度改变的时候要判断其在这个范围之中。

5 结语

本文的主要工作是对基于信誉度对终端行为安全度量和评估技术的研究,重心放在对基于信誉度的网络访问管理和访问控制模块的设计上。但是目前网络管理系统功能还不够完备,其中显著的就是缺乏对于网络中接入终端的管理;并且其现有功能实现也不够深入,例如性能管理就不能实现通过识别到的网络状态调整网络参数来优化网络性能。针对这些问题,已经出现了部分解决方案,例如使用行为管理系统来弥补网络管理系统对于终端用户管理的不足,但是这种管理的仍然存在诸多缺点。虽然本文基于信誉度的访问控制研究,为更加有效地进行网络管理提供了一定的思路,但仍需要在细化信誉度评价模型和危害评估方面开展进一步的研究。

[1] 周珍娟.网络安全技术发展现状探讨[J].电脑知识与技术,2010,31:8757-8758. ZHOU Zhenjuan. Discussion on the development of network security technology[J]. Computer Knowledge and Technology,2010,31:8757-8758.

[2] Eldar A. Info Security Product Guide[EB/OL]. http://www.infoseeurityProduetsguide.eom,2015-5-4.

[3] 徐强,孙乐昌,张萍.入侵检测技术的发展研究一从IPS到IMS[J].计算机与信息技术,2007,21:53-55. XU Qiang, SUN Lechang, ZHANG Ping. The development of Intrusion Detection Technology — from IPS to IMS[J]. Computer & Information Technology,2007,21:53-55.

[4] Ardagna D, Pernic B. Adaptive service composition in flexible processes[J]. IEEE Trans. on Software Engineering,2007,33(6):369-384.

[5] 梁军涛,蒋晓原.一种基于推荐的Web服务信任模型[J].计算机工程,2007,33(15):70-71. LIANG Juntao, JIANG Xiaoyuan. A Trust Model for Web services Based on Recommendation[J]. Computer Engineering,2007,33(15):70-71.

[6] Min L, Mark E, et al. Patterns: Service-Oriented Architecture and Web Services[M]. New York: IBM Press,2004:1-4.

[7] Beth T, Borcherding M, Klein B. Valuation of Trust in Open Network[C]//Proceedings of the European Symposium on Research in Security. Brighton: Springer-Verlag,1994:3-18.

[8] Wang Y. Vassileva. Trust and Reputation Model in Peer-to-Peer Networks[C]//Proc. of IEEE Conference on P2P Computing, NEW York: IEEE,2003:150.

[9] 刘萍.基于角色的访问控制(RBAC)及应用研究[D].成都:电子科技大学,2005:10-22. LIU Ping. Role Based Access Control (RBAC) and Its Application[D]. Chengdu: University of Electronic Science and Technology,2005:10-22.

[10] Beulah K A, Ivana V, Gregorvon L, et al. Reputation-Based Grid Resource Selection[EB/OL]. https://www.researchgate.net/publication/244239765_Reputation-Based_Grid_Resource_Selection,2003-1-1.

[11] 王慧强,赖积保,朱亮.网络态势感知系统研究综述[J].计算机科学,2006,10:5-10. WANG Huiqiang, LAI Jibao, ZHU Liang. Survey of Network Situation Awareness System[J]. Computer Science,2006,10:5-10.

[12] 雷建云,崔国华,章丽平,等.可计算的基于信任的授权委托模型[J].计算机科学,2008,10:73-75. LEI Jianyun, CUI Guohua, ZHANG Liping, et al. Trusted Authorization Delegation Model based on Trust[J]. Computer Science,2008,10:73-75.

Introduction and Implementation of Network Access Management Solution Based on Terminal Behavior Credibility

ZHANG Wei1MA Zhaoyang2

(1. No.702 Factory of Navy, Shanghai 200434)(2. Zhoushan Repair Room, Zhoushan 316000)

Based on the creditworthiness model, the network access management is researched in the paper. The main idea is that we can control users’ access and manage users’ behavior by assessing impacts which come from users’ behavior on the network security. Firstly, the method of the network access management based on the creditworthiness is given and the process of evaluating creditworthiness is given too. Afterwards, a framework about network access management based on the creditworthiness is designed. Finally, the overall design of the model and function structure is given and the database in the model and the interface between modules are designed briefly. The proposed network access management method based on the creditworthiness can increase the management level of the users’ behavior and make the network security management more dynamic, real-time and stable.

network security, network access management, creditworthiness

2016年7月11日,

2016年8月21日

张炜,男,硕士,高级工程师,研究方向:信息化建设、信息系统安全。马朝阳,男,研究方向:网络系统安全。

TP309

10.3969/j.issn.1672-9722.2017.01.025