面向路由器的漏洞探测技术研究

2016-12-05刘龙龙张建辉

刘龙龙,张建辉,杨 梦

(国家数字交换系统工程技术研究中心 河南 郑州450000)

面向路由器的漏洞探测技术研究

刘龙龙,张建辉,杨 梦

(国家数字交换系统工程技术研究中心 河南 郑州450000)

随着国内信息技术的迅猛发展,网络的规模和应用场景不断扩大和延伸,不论家庭路由器还是核心骨干网路由器的使用率在不断提高,但随之而来的是各种安全性问题,近年来关于路由交换设备的安全漏洞问题被频频曝光。文章中探讨了目前路由器面临的安全问题,提出并实现了基于漏洞库匹配的路由器漏洞探测技术,最后验证证明该方法具有发现路由器漏洞的能力。

路由器;安全漏洞;漏洞探测;路由协议

路由器是网络通信过程中的重要网络设备,其用来连接不同的网络或网段,是网络通信的交通枢纽。如果某个网络的核心路由器遭到恶意攻击,那么将会造成整个网络通信的瘫痪,因此路由设备的安全问题关系到整个网络的安全性。因此,路由交换设备的安全性问题近年来越来越受到社会各界的关注。统计表明,目前路由设备的安全性不容乐观,不论家用路由器还是企业骨干网核心路由器都爆出过安全漏洞问题。因此,如果通过技术手段探测出路由器交换设备上潜藏的安全漏洞,将会成为安全领域的一个重要研究方向。

1 路由器安全现状

研究发现路由器面临的安全性问题主要有:DOS攻击、网络监听、会话劫持、未授权访问、信息窃取以及路由伪装等。而目前恶意攻击者对路由器实施攻击时采用的技术主要有:口令破解、协议漏洞攻击、重定向攻击、绕过过滤以及SNMP攻击和IP碎片攻击等[1]。概括起来讲,路由器面临的安全性问题可分为三大类:一类是路由器通信协议漏洞造成的安全性问题,一类是路由器自 身软件或硬件造成的安全问题,另一类是网络设备管理员不当的管理配置造成的安全性问题。

1.1路由器通信协议漏洞

路由协议制定之初,没有过多的考虑安全性问题,而且当初只是为了用于进行学术研究。但随着信息技术的发展和网络环境的越来越复杂,当初设计的通信协议就暴漏出了许多缺陷,这些缺陷给路由器安全带来了很大的安全隐患。

1)OSPF协议漏洞

OSPF协议是一种链路状态路由协议,参与通信的每个路由器都拥有一个完整的路由表,该路由表记录着整个网络的拓扑信息,路由器之间通过周期性的泛洪LSA来更新路由信息[2]。OSPF协议设计时考虑了一定的安全性,比如分层路由机制、可靠泛洪机制以及加密验证机制,但是面对日益恶劣的网络环境,其已不足以确保其安全性,目前OSPF协议仍存着安全问题。

OSPF协议通过周期性的泛洪LSA来更新每个路由器的路由表拓扑信息。OSPF路由器通告LSA时不但会通告自身的链路状态信息,也会转发从相邻路由器获得的LSA信息,而这一特性恰恰可成为恶意攻击者发起进攻的出发点[3]。OSPF协议没有端到端的认证机制,因此路由器间互相通告的LSA信息面临被篡改伪造的危险,如果恶意攻击者攻破并控制网路中的其中一台路由器,攻击者不仅可以篡改该路由器产生的LSA信息,也可以篡改从相邻路由器接收的LSA信息,那么攻击者对局部的攻击就可以扩散影响到整个网络[4]。

2)RIP协议漏洞

RIP协议默认不使用任何认证机制,这种情况下通过抓包分析发现路由器间传递的数据报文包含完整的路由信息,在实际网络环境中如果恶意攻击者截获了没有采取认证机制的报文,那么攻击者就可以通过分析报文信息对特定目标发动攻击[5]。但是实践证明不论是采取明文还是MD5认证机制,恶意攻击者都可以通过缜密的技术手段加以破解。因此,有关文档就建议对路由器进行内部协议配置时,最好使用OSPF协议取代RIP协议[6]。

RIP协议默认不使用任何认证机制,这种情况下通过抓包分析发现路由器间传递的数据报文包含完整的路由信息,在实际网络环境中如果恶意攻击者截获了没有采取认证机制的报文,那么攻击者就可以通过分析报文信息对特定目标发动攻击[7]。但是实践证明不论是采取明文还是MD5认证机制,恶意攻击者都可以通过缜密的技术手段加以破解。因此,有关文档就建议对路由器进行内部协议配置时,最好使用OSPF协议取代RIP协议[8]。

3)BGP协议漏洞

研究表明,BGP协议的路由表更新机制存在安全漏洞,容易遭受到DDOS(分布式拒绝服务)攻击,而且BGP协议无法验证路由信息的真实性和完整性,这样存在前缀劫持的风险。由于BGP协议在传输层使用面向连接的TCP协议进行数据传输,而TCP协议自身又存在着安全漏洞,比如TCP协议存在会话被劫持和篡改的漏洞,那么这就会对BGP协议的安全性带来威胁[9]。恶意攻击者会利用TCP协议的安全漏洞窃取BGP协议的路由信息,进而会删除、篡改、重播BGP路由信息,从而造成路由震荡,其直接影响会造化整个网络通信的中断。因此,如果BGP协议的路由信息遭到泄漏,那么将对整个网络造成严重的危害[10]。

1.2路由器自身软件系统漏洞

路由器作为专用的计算机,其自身同样需要相应的操作系统进行软硬件资源管理,典型的代表有思科公司研发的IOS (Internet Operation System,网际互联操作系统),该系统用于支持路由器的管理和运行[11],并提供相应的用于安全维护的管理规则。但是,即使是经过严密安全考虑和设计的思科IOS也存在着公开发布的安全漏洞。目前来看,其安全漏洞主要体现在堆缓冲区溢出造成的漏洞以及服务客户端造成的漏洞。

1.3不当的管理配置造成的漏洞

网络管理员对设备的错误或不当配置也可能产生受攻击的漏洞。如默认的口令密码、弱口令,开启了存在隐患的网络服务,如SNMPv1/v2,配置了默认的Community string、CDP协议等[12]。攻击者通过字典攻击技术,通过远程访问方式(TELNET,FTP,SSH,HTTP(s)等)猜测和暴力破解路由器的用户名和口令,或者利用其他手段获得配置文件通过对口令破解得到用户名与口令,从而获得路由器的控制权限,远程控制与管理路由器,危害整个网络的安全性[13]。

2 路由器漏洞探测技术的实现及验证

2.1漏洞探测技术实现原理

漏洞探测技术的基本原理为:先使用端口扫描技术探测路由器上处于激活状态的端口,然后根据端口状态可探测出目标路由器上开启了那些服务。最后,向目标路由器特定端口发送具有特征码信息的数据包,根据路由器反馈的信息检索漏洞库查看是否有匹配的漏洞信息存在[14]。在扫描过程中,漏洞扫描器向特定服务的端口发送特征信息数据包以激发可能存在的安全漏洞,或者漏洞扫描器根据反馈的数据包信息探测出目标路由器运行的IOS版本,然后再根据反馈信息与漏洞扫描器提供的漏洞特征库进行一一匹配,查看是否有相应的符合匹配特征的漏洞[15]。

文中实现的漏洞探测技术主要探测的是路由器IOS相关的安全漏洞,其实漏洞扫描的过程其实也是对目标路由器进行相应安全评估的过程,为下一步漏洞利用技术提供必要的目标信息。

Cisco IOS漏洞探测技术是基于网络检测技术来检验IOS系统是否有存在可利用的漏洞。文中设计的 IOS漏洞扫描工具采用的是漏洞库匹配方式实现的,并利用Python脚本语言实现了对当前已知的主要的8种 Cisco IOS漏洞的扫描探测,具体漏洞信息如表1所示。

表1 思科路由器漏洞及其描述

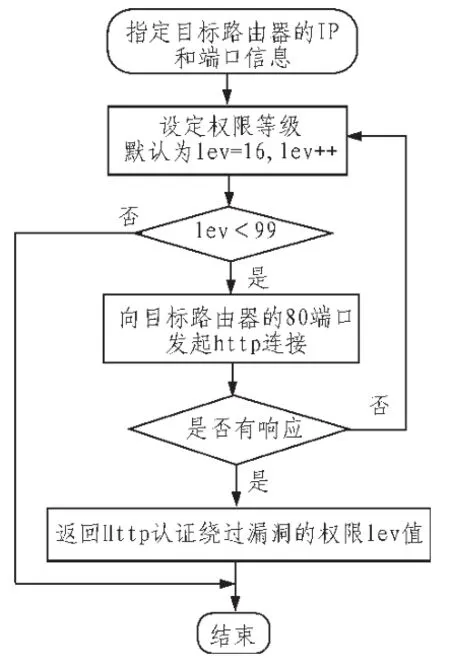

下面主要介绍对Cisco IOS HTTP认证漏洞(即表1中第1号漏洞)的扫描探测,并利用Python脚本语言编写了对路由器进行漏洞扫描的程序,图1为扫描程序的具体流程。

图1 漏洞扫描程序流程示意图

2.2测试验证

2.2.1测试环境

为测试对思科IOS的漏洞扫描技术是否达到功能指标,搭建了下面的实验测试环境,如图2所示。

图2 测试环境示意图

测试环境中各网络设备和主机的接口 IP地址、软硬件平台版本信息如表2所示。

2.2.2测试结果及说明

在实验主机上运行 Cisco IOS漏洞扫描平台,针对测试环境中各网络设备进行远程扫描。在搭建测试环境过程中,对 R2路由器的 IOS选择具有 Cisco HTTP认证绕过漏洞的版本类型,如果漏洞扫描平台运行正常,会返回R2存在漏洞及漏洞类型等信息。

通过测试 Cisco IOS漏洞扫描平台返回了 R2(Cisco 3845)路由器具有认证绕过漏洞信息。为验证测试结果,我们在IE浏览器中访问R2的G0/1端口,返回如图3所示的结果,表明认证绕过漏洞触发成功。点击Web界面中的“Show interface”链接可以显示路由器各接口信息;点击“Showtechsupport”链接直接输出包括路由器running-config在内的重要信息。

表2 测试平台信息

图3 扫描结果

通过上述的验证测试工作,表明了本文实现的漏洞探测技术对网络设备具备一定的漏洞挖掘能力,可以用于路由交换设备的漏洞挖掘。

3 结束语

路由交换设备的安全性越来越受重视,相关的研究也越来越多,各类漏洞挖掘测试工具也在逐步的开发中。但是对于路由交换设备漏洞挖掘的研究国内外目前都处于起步阶段,未来仍然需要开展深度研究,我们认为未来研究的重点主要包括两个方面:第一,设备漏洞挖掘的理论体系和标准化方法的研究;第二,虽然基于漏洞库的漏洞扫描技术已经被证明是设备漏洞挖掘的一种有效方法,但提高挖掘效率和改进测试方法仍然是需要不断深入研究的课题。

[1]中国互联网信息中心中国互联网络发展状况统计报告[Z]. 2006.01.

[2]刘奇旭,张玉清.基于Fuzzing的 TFTP漏洞挖掘技术[J].计算机工程,2007,33(20):142-144.

[3]曾颖.基于补丁比对的Windows下缓冲区溢出漏洞挖掘技术研究[D].郑州:解放军信息工程大学,2007.

[4]张保稳,罗铮,薛质等.基于全局权限图的网络风险评估模型[J].上海交通大学学报,2010,44(9):1197-1200.

[5]付钰,吴晓平,叶清.基于改进 FAHP-BN的信息系统安全态势评估方法[J].通信学报,2009,30(9):135-140.

[6]杨峰,段海新.全球25个最危险的编程错误[J].中国教育网络,2009(4):28-29.

[7]刘欣.互联网域间路由安全监测技术研究[D].国防科学技术大学,2008.

[8]齐庆功.浅析一些路由协议的漏洞及防范[J].辽宁科技学院学报,2005,7(2):5-7.

[9]谢希仁.计算机网络[M].5版,北京:电子工业出版社,2008.

[10]韩璐,宋晓虹,张宁,等.浅析路由器技术[J].中国科技信息,2006(21):126-127.

[11]倪勇.OSPF路由拓扑发现与异常检测技术[D].北京:国防科学技术大学研究生院,2008.

[12]丁振国,刘斌.MDS算法与Web口令的安全传输[J],计算机与现代化,2004(7):37-40.

[13]房莉.Cisco路由器的安全与加固[J].黑龙江科技信息,2007 (22):9.

[14]李鹏,王绍棣,王汝传,等.携带数字签名的OSPF路由协议安全研究[J].南京邮电学院学报,2005,25(2):86-90.

[15]王达.路由器配置与管理完全手册-Cisco[M].武汉:华中科技大学出版社,2011.

Research on router oriented detection of vulnerability technology

LIU Long-long,ZHANG Jian-hui,YANG Meng

(National Digital Switching System Engineering Technology Research Center,Zhengzhou 450000,China)

With the rapid development of the information technology,the network scale and the application scenario continues to expand and extend,irrespective of the home router core or backbone routers use rate in continuous improvement,but consequent is various security issues,in recent years on the routing and switching equipment of security vulnerabilities are frequently exposed.In this paper,the security problem of the router is discussed,and the router vulnerability detection technology based on vulnerability database is proposed and implemented.

router;security vulnerabilities;detection of vulnerabilities;routing protocol

TN915.08

A

1674-6236(2016)22-0009-03

2016-03-28稿件编号:201603372

国家自然科学基金创新群体项目(61521003)

刘龙龙(1990—),男,河南许昌人,硕士。研究方向:网络安全。