可实现固定用户安全访问移动终端外包数据的非对称代理重加密系统

2016-11-03郝伟王绪安杨晓元吴立强

郝伟,王绪安,杨晓元,吴立强

(1. 武警工程大学电子技术系,陕西 西安 710086;2. 武警工程大学网络与信息安全武警部队重点实验室,陕西 西安 710086)

可实现固定用户安全访问移动终端外包数据的非对称代理重加密系统

郝伟1,2,王绪安1,2,杨晓元1,2,吴立强1,2

(1. 武警工程大学电子技术系,陕西 西安 710086;2. 武警工程大学网络与信息安全武警部队重点实验室,陕西 西安 710086)

为实现固定用户安全共享移动终端的加密数据,提出了跨加密系统的非对称代理重加密系统。在该系统中,计算能力有限的移动终端使用相对简单的基于身份的加密系统,而服务器和固定用户使用较复杂的基于身份的广播加密系统。该系统基于密文转换机制,使移动终端简单的IBE密文被代理者转换成复杂的IBBE密文,同时代理者不会得知明文的任何信息。该方案的安全性可以归约到底层的IBE和IBBE方案的安全性。理论和实验分析表明,该方案可实现移动终端只需很少的资源便能让固定用户安全地共享其加密数据。

代理重加密;基于身份的加密;基于身份的广播加密;安全共享

1 引言

云计算技术的迅速发展,令智能平板、手机等移动设备被广泛应用于数据外包系统中(如云存储[1])。用台式计算机等固定设备的用户和使用移动设备的用户之间,利用网络可相互访问各自的外包数据,即访问由第三方存储的数据。为阻止不可信的存储服务器获得外包数据的信息,一般要将外包的数据进行加密[2]。资源充足的固定用户通常喜欢使用基于身份的广播加密[3](IBBE,identityp-based broadcast encryption)加密自己的数据,好让大批用户同一时间共享自己的数据。然而,资源有限、计算能力偏弱的移动设备通常使用基于身份的加密[4](IBE,identity-based encryption)加密自己的信息,这样可以避免繁琐的公钥证书发布问题。

目前,文献[5]实现了装有IBE加密系统的移动设备可直接访问固定用户的IBBE文件。但是,安装有IBBE加密系统的固定用户如何直接访问IBE文件的问题尚未解决,即资源受限的移动终端用户(如手机用户)用节约资源的IBE加密过的外包数据[6],如何被资源丰富的固定用户(如台式机用户)利用耗能且方便IBBE[7]直接访问。

该问题在单兵的野外侦察中是非常普遍的。指挥所里的每个官兵都有自己唯一的身份信息,为了保证数据的安全,他们使用装有IBBE的加密系统的台式计算机办公。这样,指挥所里的指挥员Alice就能让其他同事同时安全地共享他的数据。然而,在外执行侦察任务的侦察兵Bob为了便于侦察,只能携带小巧的智能设备收集情报。但是由于其计算能力不足和内存有限的问题,Bob只能用节约资源的IBE将收集到的情报加密后上传于云端进行存储。然而实际情况是指挥所里的其他官兵还需要共享Bob上传的信息,进行实时分析。但是,信息已被加密成IBE形式的密文,Bob又不便于先解密自己的IBE密文,然后再用IBBE加密发给办公室里的战友。目前存在的代理重加密技术[8]没有一个可以将密文从一个简单的加密系统代理重加密到另一个复杂的加密系统。亟需的方法是将Bob的密文直接转换成Alice可以解密的密文。

因此,本文根据实际需要,利用密钥隐藏技术[5],基于文献[3]的IBBE方案和文献[4]Boyen的IBE方案,提出了可实现固定用户安全访问移动终端外包数据的跨加密系统的非对称代理重加密系统(APRE, asymmetric proxy re-encryption)。

2 预备知识

2.1 系统模型

系统结构如图1所示。该系统中有下面5个参与方。

1) 管理器(admin):生成公共参数及私钥。

2) 云存储提供商(CSP):向数据拥有者提供存储服务。

3) 数据拥有者(data owners):用IBE加密自己的数据,然后外包给CSP。

4) 数据共享者(data consumers):若拥有管理器发布的正确私钥,就能够解密IBBE密文。

5) 代理者(proxy):若有数据拥有者产生的转换密钥,就能将IBE加密的密文转换成IBBE加密的密文。

在APRE系统中,数据拥有者用IBE加密自己的数据,数据共享者用IBBE加密自己的数据。忽略IBE系统中的数据共享者和IBBE系统中的数据拥有者,主要关注代理重加密机制。当数据拥有者想将存储在CSP中的IBE数据转换成由数据共享者的身份加密形成的IBBE数据时,数据拥有者不用解密IBE密文,他用自己的私钥和数据共享者的身份信息生成一个转换密钥RK,然后将RK发送给代理者。代理者从CSP中下载数据拥有者的数据,然后用RK将IBE形式的密文转换成数据共享者可以解密的IBBE形式的密文。在整个数据转换过程中,CSP和数据共享者都不必参与,而且数据拥有者仅需在发送数据的过程中在线即可。当数据拥有者自己想解密数据时,他将数据从云端下载,然后解密。

2.2 安全模型

系统中管理器是可信的,CSP和代理者是半可信的。

由于在上述应用情景中固定端的用户都是可信的,因此该APRE系统不需要保证已授权用户和代理者的合谋攻击。但是,APRE系统需要保证它可抵抗来自非授权用户和代理者的合谋攻击。

图1 系统模型

攻击者有2个限制条件:1) 不能询问挑战密文的私钥;2) 如果攻击者拥有某一密文的解密密钥,他不能询问可以使挑战密文转换成该密文的重加密密钥。APRE的安全性通过挑战者和攻击者之间的游戏定义。具体定义与普通的代理重加密方案相同,只是在挑战阶段有所不同。

挑战阶段:攻击者A输出2个相同长度的明文信息M0和M1。注意2个限制条件:1) 对于ID=ID*,攻击者不能进行Reveal(ID)询问;2)攻击者对于任意的ID,最多只能询问一次RKReveal(ID*→S)或Reveal(ID)。挑战者投掷硬币b∈{0,1},然后在公钥ID*下加密Mb,再将密文CTID*返回给A。

定义1 如果所有概率多项式时间内的攻击者在上述游戏中至多拥有可忽略的获胜优势,那么这个APRE系统是安全的。

3 方案构造

该APRE方案涉及2个加密系统,即IBE加密系统和IBBE加密系统。IBE系统中的用户为数据拥有者,IBBE系统中的用户为数据共享者,数据拥有者生成IBE形式的共享文件并将其存放于云端,当数据共享者想共享数据拥有者的云端数据时,数据拥有者利用自己的身份信息及想共享云端数据的数据共享者的身份集生成重加密密钥,并将其发送给云服务器即代理者,云服务器利用重加密密钥将IBE文件转换成IBBE文件,这样数据共享者便可利用自己的私钥将共享文件解密。该APRE方案建立在一个双线性群映射系统中,即(p,G, GT)←G (1λ)。当输入安全参数λ,G(1λ)产生循环群G和 GT。该APRE方案由以下算法构成。

系统初始化(system setup):管理器调用算法Setup生成系统公钥PK、主密钥MSK,公钥PK包括IBE系统和IBBE系统中的所有公钥,即PKIBE和PKIBBE。MSK秘密保存,PK公开。

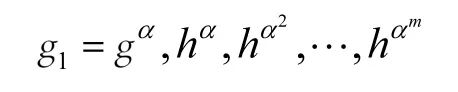

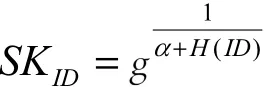

(PK, MSK)←Setup(1λ):选择一个素数阶即q阶双线性群G,生成元为g。选择随机数h∈G,α∈Zp。选择一个散列函数H:{0,1}*→Z,一个编码函数F1:GT→G(该函数定义为:对于任意的x∈Zp,输入元素e (g, gx)∈GT,输出gx∈G)。令m为广播加密中接收者的最大个数,计算

用户注册(user registration):当身份为ID的新用户要加入系统时,首先,管理器检查他是否为有效用户。若是有效用户,那么管理器会给他产生一个私钥。在APRE系统中,不管用户是IBE系统中的还是IBBE系统中的,管理器都会执行以下算法给用户提供一个私钥。

SKID←KeyGen(PK, MSK, ID):输入公钥PK、主密钥MSK、用户身份ID,该算法将用户身份ID散列为H( ID)∈Zp,最终输出

无论在IBE还是IBBE系统中,只要用户的身份是ID,那么用户的私钥就是相同的。令SKIBE,ID表示身份为ID的用户在IBE系统中的私钥,SKIBBE,ID表示他在IBBE系统中的私钥,那么有如下关系:SKID=SKIBE,ID=SKIBBE,ID。这一特点也缓解了管理器的负荷。

共享文件产生(sharing file creation):当IBE系统中的一个数据拥有者想与该系统中某一身份为ID的用户共享数据,或者一个IBE系统中的数据拥有者想用自己的身份ID保护自己的数据时,数据拥有者执行以下操作:首先用某个对称加密系统中的一个随机对称会话密钥(SSK, symmetric session key)将数据加密,然后再用共享者的身份ID,或数据拥有者自己的身份ID,将SSK加密,最后将密文上传于CSP。具体如下。

CTID←Encrypt(PKIBE,ID, M):输入公钥PKIBE、用户身份ID、明文M∈GT,选择一个随机数r∈Zp,计算

输出CTID=(C0, C1),该CTID形成了存储在CSP中的共享文件。

重加密密钥产生算法(ReKeyGen):当具有对CSP端的IBE文件有访问权的移动用户(身份为ID),想授权办公室里的其他用户(身份集为S)访问该IBE加密文件时,该移动用户必须先执行下面的算法,从而生成一个重加密密钥,并将其给代理者。

输出RKID→S=(SK,E, C1′, C2′)。在生成重加密密钥过程中,仅当发送该密钥时,用户(身份为ID)才需在线,并且CSP和办公室里的用户(身份集为S)都没有参与。

代理重加密(ReEnc):移动用户将RKID→S发给代理者,后者用它将移动用户的IBE形式的密文CTID重加密,最终形成办公室用户的IBBE形式的密文CTS。但在代理者重加密之前,需先将共享文件从CSP上下载,具体如下。

CTS←ReEnc(PK, RKID→S,CTID):输入公钥PK、IBE密文CTID、重加密密钥RKID→S,计算

最后,输出CTS=(C0′, C1′, C2′,E, C1)。

共享文件解密(sharing file decryption)包括以下两点。

1) 原始共享文件解密

M←DecryptIBE(PKIBE,CTID,SKID):输入公钥PKIBE、密文CID、私钥SKID,计算

2) 重加密后的共享文件解密

当身份集S中的某用户身份为IDj,想查看存储在CSP中的共享文件,代理者将相应的文件返回给该用户,该用户首先解密IBBE密文获得对称密钥,然后使用对称密钥最终解密文件。具体如下。

M←DecryptReEnc(PK, CTS, SKS):输入公钥PK,身份为IDj(IDj∈S)的用户的私钥SKIDj,代理重加密密文,即IBBE密文CTS=(C0′, C1′, C2′,E, C1),计算

4 方案分析

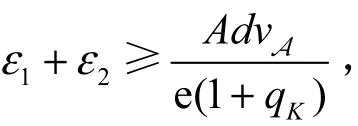

4.1 安全性分析

从定理1可以看出,如果攻破IBE方案安全性的可能性可忽略,同时攻破IBBE方案安全性的可能性也可忽略,那么攻破APRE方案安全性的可能性也可以忽略,即该APRE方案抵抗来自定义1中定义的任何概率多项式时间的攻击者。

在该APRE方案中的IBBE方案是文献[3]中IBBE方案的变形,原IBBE方案的安全性已在文献[3]得到了证明。变形后的IBBE方案与原方案不同的是,随机数是用散列函数处理过的,同时将加密明文的对称密钥放到了分母上,但这并不影响原IBBE方案的安全性。该APRE方案中的IBE方案只是将文献[4]中的方案稍作改动后形成的,即只是将原方案中私钥的指数的分母替换成了H( ID)。将H作为一个随机预言机,通过控制被询问的私钥中的随机值,仍然可以获得一个安全的IBE方案。

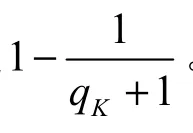

现在分析引入代理重加密后的APRE方案的安全性。针对攻击APRE方案的A,构造攻击IBE方案或IBBE方案安全性的算法B,它可以与A交互。根据定义1,不得不回答A的RKReveal(ID→S)询问。因此,需要调用IBE方案的密钥产生预言机,将获得的密钥送给算法ReKeyGen,从而得到重加密密钥。由于IBE方案的安全性定义禁止为挑战身份产生解密密钥,如果攻击者A询问挑战身份ID*的重加密密钥(安全性定义允许),那么算法B终止模拟。为了克服这个问题,让B以一个判定型概率输出正确的密钥,以一个补充型概率输出随机的密钥。那么,与文献[9]类似,创建一个表(β∈{0,1},ID,S,RK),β=1表明B输出一个正确的密钥,β=0表明B输出一个随机密钥。需要证明,从A的角度看,正确的重加密密钥和随机的重加密密钥是不可区分的。

算法B首先运行IBBE方案[3]的初始化算法,得到公钥PK。算法B也包含表(β,ID,S,RK),初始化时为空。算法B按如下步骤与攻击者A交互。

设置 攻击者A公布要攻击的身份ID*。

初始化 算法B将公钥PK给A。

阶段1 攻击者A提出以下询问。

1) Reveal(ID≠ID*)。相应地,算法B产生一个解密密钥,它投掷一个随机数β∈{0,1},使β=1的概率为θ。当β=0,或者表中存在(0,*,ID,*)时(*表示通配符),那么B中止。否则,B调用IBE方案的密钥产生预言机,输入ID,输出ID的私钥,并将其返回给A。最后,算法B将(β,*,ID,⊥)写入表中。

2) RKReveal(ID→S)。算法B像在Reveal阶段一样投掷一个随机数β∈{0,1}。如果β=1且ID≠ID*,或者(1,S,*,⊥)存在于表中,算法B询问IBE方案的密钥产生预言机,得到ID的私钥,将该私钥输入给算法ReKeyGen,产生从ID到S的重加密密钥RK,B将RK给A。否则,B返回一个随机重加密密钥RK=(D, R0, R1, R2),其中D是G中的一个元素,(R0, R1, R2)可以看成是某个消息的IBBE密文。最后,B将(β,ID, S, RK)存入表中。

挑战阶段 攻击者A输出2个明文M0和M1。如果对任意的S′和RK′,表中都有记录(1,ID*,S′,RK′),那么算法B终止。否则,B将挑战信息(ID*, M0,M1)送给IBE方案的加密预言机,并将挑战密文返回给A。

阶段2 除了定义1中禁止的询问外,其他操作都重复阶段1中的操作。

猜测阶段 攻击者输出它的猜测b′∈{0,1},同时B也输出同样的比特。

现在分析B攻破IBE方案安全性和IBBE方案安全性的概率上界。如果B没有终止并且一直输出正确的密钥,那么它就完美地模拟了真实的方案。

然后,分析A区分一个正确密钥与一个随机密钥的概率。随机重加密密钥的形式是(D,R0,R1,R2),其中DR←?G,正确重加密密钥的形式是(SKID·F( k),E,C1′,C2′),其中(E,C1′,C2′)是一个与k相关的IBE密文。可以看出,SKID被F( k)随机化了。区分这2个密钥的唯一方法就是区分(R0,R1,R2)与(E,C1′,C2′)。然而,这等同于攻破IBBE方案的安全性。因此,A区分一个正确密钥与一个随机密钥的概率是可以忽略的。

攻击者可以成功区分出挑战密文的明文信息的概率,与攻破IBE方案的安全性的概率相同。

4.2 效率分析

4.2.1 理论分析

由于指数运算和双线性配对在非对称加密系统中开销较大,因此主要关注它两的开销即可。由于办公用户的计算能力强,这里也就忽略办公用户解密IBBE密文的开销,主要考虑移动设备的计算开销是否满足实际需求。

从表1可以清楚地看到代理重加密机制的效率。拥有IBE密文正确的解密密钥的数据拥有者,仅用一个指数运算和一个配对运算便能解密密文,这使能力有限的移动用户花费较小的代价就可以获得明文信息。此外,转换过程中代理者也仅用一个指数运算和一个配对运算。可见,该APRE方案的实用性相对较好。

表1 APRE方案各阶段的功耗

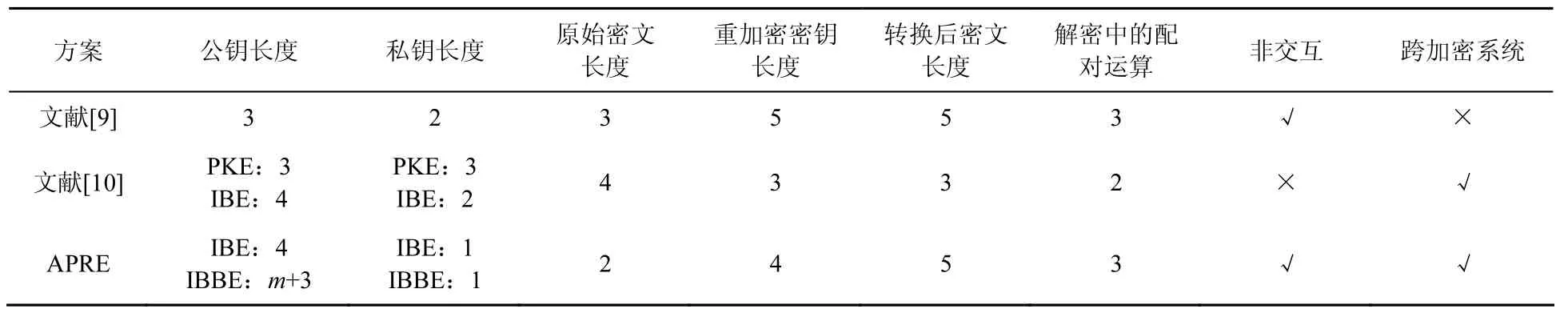

表2 相关方案的比较

表2将APRE方案与其他代理重加密方案在方案的效率、是否需要交互等方面进行了比较。文献[9]中的方案是基于IBE构造的,它有固定长度的公私钥、原始密文、转换密钥等,但它仅可以在单系统中进行一对一的密文转换。文献[10]允许跨加密系统转移密文,然而,数据拥有者和数据共享者在转换过程中需要交互。与文献[9]和文献[10]相比,APRE方案支持一对多的跨加密系统的密文转换,而且,管理器和数据共享者都不需要参与重加密密钥的生成。这些特点都说明APRE方案的实用性。

4.2.2 性能分析

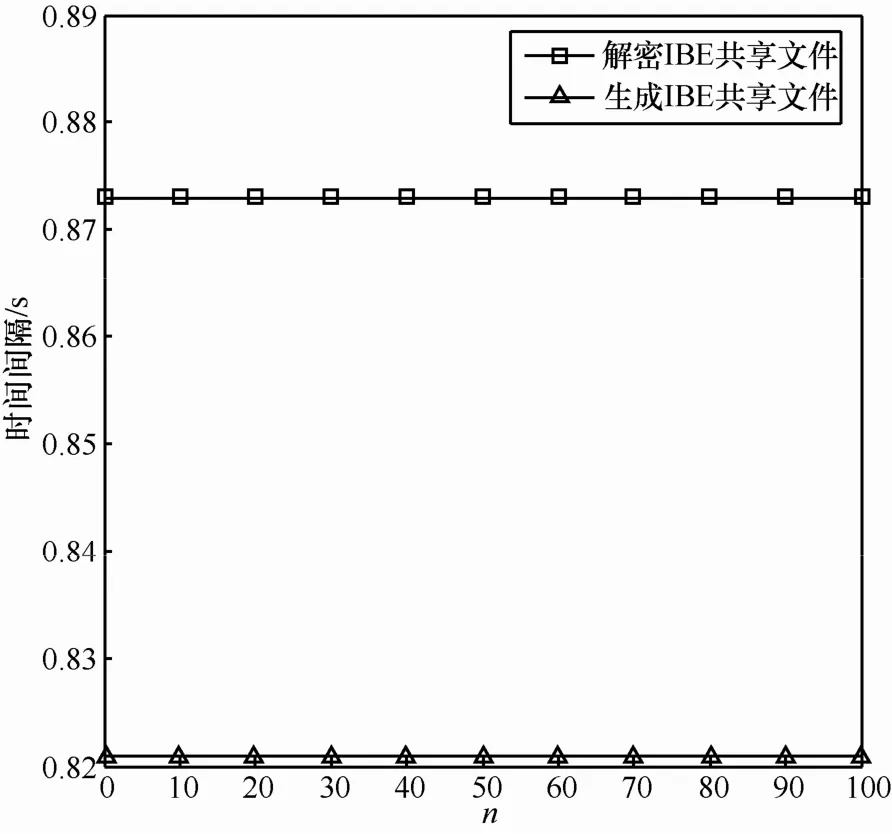

由于该系统是针对固定用户方便快捷地访问移动设备的外包数据而设计的,而且目前固定用户使用的台式机的配置都相当高,它们进行双线性群的操作也就相对较快,因而实验过程中忽略固定用户在各阶段的耗时情况,主要针对移动设备的计算效率进行实验。基于文献[11]的实验结果,在使用Intel四核i3-2130处理器,运行频率为3.40 GHz的台式计算机模拟固定用户,移动设备由装有安卓v4.1.2操作系统的三星Galaxy S3模拟,用斯坦福的PBC库[12]进行双线性群的操作的环境下,一次配对运算的耗时为0.682 s,一次GT中元素的模指数运算的耗时为0.139 s,估算出移动设备的加密、解密及生成重加密密钥的耗时情况。在APRE方案中,产生重加密密钥效率的高低主要取决于参数n,也就是IBBE系统中允许访问代理重加密密文的用户数。在实验中,分别取n=10,20,30,…,100,观察移动设备的加密、解密及生成重加密密钥的耗时情况。

图2表示移动用户加密原文件生成IBE共享文件和解密IBE共享文件的耗时。能够看出,移动用户生成IBE共享文件的耗时为0.873 s,解密IBE共享文件的耗时为0.821 s,而且移动用户加、解密的耗时不随着IBBE系统中有访问权的用户数n的增加而增大。这对计算能力受限的移动用户来说是完全可以承受的,而且随着移动设备的不断更新换代,其加、解密的耗时会越来越低。因此,该APRE方案完全可适用于计算资源受限的移动用户。

图3表示移动用户生成重加密密钥RKID→S的耗时。可以看出,生成重加密密钥所需的时间,随着IBBE系统中具有访问代理重加密密文的用户数n的增多而线性增长,当n为100时,生成重加密密钥所的耗时达37.573 s。这从第2节的重加密密钥产生算法也可以看出,随着n的增加,群G中元素的运算个数就会随之增多,进而生成重加密密钥的耗时就会增大。这表明,当IBBE系统中具有访问代理重加密密文权限的人数不是特别大的情况下,移动用户完全可以承担生成重加密密钥的开销。因此,该APRE系统完全可以适用中小型企业。

图2 移动用户生成和解密IBE共享文件的耗时

图3 移动用户生成重加密密钥的耗时

5 结束语

使用现存的IBE方案的变形方案及IBBE方案的变形方案,用密钥隐藏技术,本文提出了一个非对称代理重加密方案,可以为2个能力不对等的计算设备进行加密数据的转换,更有利于移动用户外包数据,方便实现与固定用户的数据共享。该方案可以将简单的IBE密文通过代理重加密转换成复杂的IBBE密文,便于将计算受限的设备产生的数据转换成计算资源充足的设备能够解密的数据。虽然,与现存的其他跨加密系统的方案一样,本文方案也不能抵抗代理者与被授权的数据接收者的合谋攻击,但是它有很好的实用性。存在的不足是移动用户在重加密密钥的产生过程中,功耗随着共享数据的用户数的增大而线性增长,这使该APRE方案不适用于共享者人数太大的情况。

[1] CHU C K, CHOW S M, TZENG W G, et al. Key-aggregate cryptosystem for scalable data sharing in cloud storage[J]. IEEE Transactions on Parallel and Distributed Systems, 2014, 25(2):468-477.

[2] LEE B. Unified public key infrastructure supporting both certificate-based and id-based cryptography[C]//The International Conference on Availability, Reliability, and Security. 2010:54-61.

[3] DELERABLÉE C. Identity-based broadcast encryption with constant size ciphertexts and private keys[C]//The 13th International Conference on Theory and Application of Cryptology and Information Security. 2007: 200-215.

[4] BONEH D, BOYEN X. Efficient selective-id secure identity-based encryption without random oracles[C]//The International Conference on the Theory and Applications of Cryptographic Techniques. 2004: 223-238.

[5] DENG H, WU Q H, QIN B, et al. Asymmetric cross-cryptosystem re-encryption applicable to efficient and secure mobile access to outsourced data[C]//The 10th ACM Symposium on Information, Computer and Communications Security. 2015: 393-404.

[6] HWU J S, CHEN R J, LIN Y B. An efficient identity-based cryptosystem for end-to-end mobile security[J]. IEEE Transactions on Wireless Communications, 2006, 5(9):2586-2593.

[7] DENG H, WU Q, QIN B, et al. Tracing and revoking leaked credentials: accountability in leaking sensitive outsourced data[C]//The 9th ACM Symposium on Information Computer and Communications Security. 2014: 425-434.

[8] ATENIESE G, FU K, GREEN M, et al. Improved proxy re-encryption schemes with applications to secure distributed storage[J]. ACM Transactions on Information and System Security(TISSEC), 2006, 9(1): 1-30.

[9] CHU C K, TZENG W G. Identity-based proxy re-encryption without random oracles[C]//The 10th International Conference on Information Security. 2007: 189-202.

[10] MATSUO T. Proxy re-encryption systems for identity-based encryption[C]//The First International Conference on Pairing-Based Cryptograph. 2007: 247-267.

[11] SHAO J, LU R, LIN X. Fine-grained data sharing in cloud computing for mobile devices[C]//Computer Communications (INFOCOM). 2015: 2677-2685.

[12] [EB/OL]. http:// crypto. stanford. edu/ pbc.

郝伟(1990-),男,内蒙古包头人,武警工程大学硕士生,主要研究方向为公钥密码理论与应用。

王绪安(1981-),男,湖北荆州人,博士,武警工程大学副教授,主要研究方向为密码学与信息安全。

杨晓元(1959-),男,湖南湘潭人,武警工程大学教授、博士生导师,主要研究方向为密码学、信息安全、网络安全。

吴立强(1986-),男,陕西蓝田人,硕士,武警工程大学讲师,主要研究方向为格密码学与可证明安全。

Asymmetric proxy re-encryption system achievable for office user to securely sharing outsourcing data of mobile terminal

HAO Wei1,2, WANG Xu-an1,2, YANG Xiao-yuan1,2, WU Li-qiang1,2

(1. Electronic Department Engineering, College of Chinese People's Armed Police, Xi'an 710086, China;2. Key Laboratory of Network & Information Security Engineering, College of Chinese People's Armed Police, Xi'an 710086, China)

In order to realize the office users securely share encrypted data of the mobile terminal, an asymmetric cross-cryptosystem proxy re-encryption system is proposed. In this system, mobile terminals who have the limited computing power use relatively simple identity-based encryption system, while the server and office users use more complex identity-based broadcast encryption system. This system is based on the ciphertext conversion mechanism,which enables the simple IBE ciphertext of mobile terminal to be converted into the complex IBBE ciphertext by proxy while the proxy know nothing of the plaintext. The security of this scheme can be reduced to the safety of the IBE and IBBE scheme. Theoretical and experimental analysis indicate that the scheme is useful for the mobile terminal to consume less resources to make the fixed users share the data encrypted by mobile terminal, and it is more practical.

proxy re-encryption, identity-based encryption, identity-based broadcast encryption, securely sharing

s: The National Natural Science Foundation of China(No.61272492, No.61572521), The Natural Science Foundation of Shaanxi Province(No.2014JM8300), The Basic Research Program of Engineering University of Chinese People's Armed Police (No.WJY201422, WJY201523)

TP309

A

10.11959/j.issn.2096-109x.2016.00099

2016-08-07;

2016-09-03。通信作者:杨晓元,15229343424@163.com

国家自然科学基金资助项目(No.61272492,No.61572521);陕西省自然科学基金资助项目(No.2014JM8300);武警工程大学基础研究基金资助项目(No.WJY201422,No.WJY201523)