一种可信安全的层次式基于身份加密系统

2016-08-09王小峰陈培鑫苏金树

王小峰,陈培鑫,周 寰,苏金树

(国防科学技术大学计算机学院,湖南长沙 410073)

一种可信安全的层次式基于身份加密系统

王小峰,陈培鑫,周寰,苏金树

(国防科学技术大学计算机学院,湖南长沙 410073)

本文提出一种可信安全的层次式基于身份加密系统T-HIBE,通过层次式分布化的用户私钥产生,以及私钥用户盲因子、用户私钥编号因子和PKG私钥编号因子技术,解决了层次式私钥生成机构的密钥托管和私钥安全传输问题,支持系统高效的用户身份一次认证和可追责性.基于标准的BDH难题假设,文章证明了基本T-HIBE机制和完全T-HIBE机制分别具有IND-sID-OWE和IND-sID-CCA安全性.

层次化基于身份加密;密钥托管;密钥安全传输;认证可追责;抗串谋

1 引言

针对传统非对称加密机制的公钥随机化问题,Shamir[1]提出基于身份的加密机制(IBE,Identity Based Encryption).通过将用户的身份信息(如姓名、邮件、IP地址等)直接作为用户的公钥,无需通过数字证书绑定用户身份和公钥,从而避免了管理公钥证书带来的开销.Boneh[2]基于双线性对映射,提出了第一个实用的IBE方案.进一步Horwitz和Gentry等人提出层次化的HIBE(Hierarchical IBE)方案,通过高层级用户为低层级子孙用户生成私钥,有效解决了IBE中私钥生成机构PKG(Private Key Generator)负载过重,规模扩展受限等问题.

由于用户私钥由私钥生成机构PKG生成,(H)IBE机制在具体应用时必须面对以下三个问题:

(1)PKG的可信问题,即密钥托管问题,PKG生成并保存用户的私钥信息,可能破坏用户私钥的保密性.

(2)密钥传输问题,用户必须采用安全信道从PKG获取私钥,增加了系统的部署代价.

(3)密码系统的效率和身份认证可追责问题,为解决PKG可信问题,现有解决方案大多提出分布式PKG方式,但如果多个PKG各自认证用户,将大大增加系统开销;如果采用单个PKG认证共享方案,则可能存在单个PKG虚假身份认证导致非法用户私钥获取的可能性.

针对以上三个问题,目前的研究主要集中在IBE领域,而HIBE密码系统缺少针对PKG密钥托管、密钥安全传输、身份认证效率和可追责问题的系统解决方案.

本文提出一种可信安全的层次式基于身份加密系统T-HIBE(Trustworthy HIBE),它既能解决系统的密钥托管和私钥安全传输问题,支持高效的用户身份一次认证和可追责性,又能实现IND-sID-CCA(不可区分选择身份-选择密文攻击)安全的抗串谋HIBE机制.论文具体贡献如下:

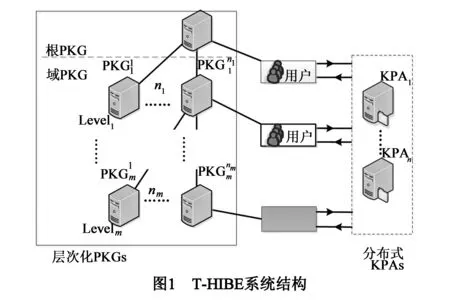

(1)提出分布式基本T-HIBE机制,通过层次式PKG和多个KPA(Key Privacy Authority)共同为用户产生私钥,解决了层次式PKG的密钥托管问题.

(2)基于简单的BDH和DL难题假设,使用Fujisaki-Okamoto填充技术,实现了IND-sID-CCA安全的完全T-HIBE机制.

(3)设计了高效的T-HIBE安全机制,增加私钥用户盲因子,使得只有掌握秘密值的合法用户才能得到私钥,无需私钥传输安全信道;采用PKG一次认证,多个KPA检查PKG签名,避免了多个机构认证用户身份的开销;通过用户私钥编号因子和PKG私钥编号因子共同组成用户私钥编号,实现了PKG用户身份认证和密钥产生的可追责.

2 相关研究

密钥托管问题是(H)IBE系统的固有问题,解决方法可分为两类:用户选择秘密值方法[3,4]和分布式方法[5~8].用户选择秘密值方法是用户在申请私钥前选择秘密值用于修改PKG颁发的私钥,使得PKG不知道用户实际使用的私钥,但该方法牺牲了IBE将用户身份作为公钥的优势.分布式方法将系统对单个机构的信任分散到多个机构,防止单个机构解密用户密文或泄漏用户私钥.Boneh[2]最先采取(t,n)门限思想缓解IBE中的密钥托管问题,可抵抗t个PKG的串谋攻击.Kate[5]实现了利用秘密共享机制的分布式PKG,为Internet上的用户实现分布式私钥生成.上述分布式方法中,系统中每个机构独立检验用户身份,且需通过安全信道传输密钥部件,增加了系统的通信和计算开销.Lee等人提出串行的分布式结构[8],用户私钥由PKG颁发并由多个KPA顺序地加固密钥隐私,解决了密钥托管问题,同时降低了系统的用户身份验证开销.但是该方法无法保证PKG验证用户身份的真实性.文献[9]基于遮蔽技术,提出一个解决密钥托管和身份认证可追责的IBE方案,但是该方案仅具有CPA(Chosen plaintext attack)安全性,安全性不够强.

目前针对IBE系统安全性的研究较多[10,11],但由于HIBE和IBE在密钥产生和加解密算法上的不同[12],上述针对IBE的解决方案无法直接用到HIBE机制中.Gentry[13]提出第一个完全防串谋HIBE机制,该机制被证明为基于随机预言机模型下的CCA安全.Waters首次提出了双系统加密方式,实现了一个基于简单假设下的完全安全HIBE机制[14],并在此基础上进行改进[15],有效减小系统的密文长度.但两者专注密码机制本身,没有考虑密码应用的密钥传输、身份认证及可追责问题.而本文提出的T-HIBE密码系统既能实现IND-sID-CCA安全的完全抗串谋HIBE机制,又能解决密钥托管、密钥安全传输、身份高效认证和可追责性的问题.

3 预备知识

3.1符号说明

3.2双线性映射

满足以下性质的映射关系e:G1×G1→G2称为双线性映射:

(1)双线性.∀P,Q∈G1以及∀a,b∈uq,有e(aP,bQ)=e(P,Q)ab=e(P,aQ)b=e(bP,Q)a.

(2)非退化性.∃P,Q∈G1,s.t. e(P,Q)∈G2不是G2的单位元.

(3)可计算性.∀P,Q∈G1,存在计算e(P,Q)∈G2的有效算法.

3.3难题假设

(1)DL问题(离散对数问题)

输入:已知加法群G1的生成元为P,a∈uq,则输入P,aP.

输出:计算值a.

(2)BDH问题

输入:群G1、G2的描述,双线性映射e:G1×G1→G2,G1的生成元P,以及群元素aP、bP、cP(a,b,c∈uq)

输出:计算值e(P,P)abc

3.4安全性定义

密码体制的形式化安全定义依赖于攻击游戏的描述.攻击游戏通常包括两个实体:敌手A以及挑战者C.

单向加密(OWE,One Way Encryption)安全.给定敌手A一个随机公钥Kpub以及密文C=Enc(Kpub,M),A给出明文的猜测M′.如果不存在敌手A可以在多项式时间内以不可忽略的优势得到M′=M,则称该密码体制是OWE安全的.

IND-sID-CCA(选择身份-选择密文攻击)安全.敌手A和挑战者C之间进行如下安全游戏:

(1)C输入安全参数K进行系统初始化,并将系统公共参数提供给A.

(2)A选择两个等长的明文M0、M1,以及要攻击的公钥ID0,发送给C;C以等同的概率选择b∈u{0,1},加密得到C=Enc(ID0,Mb).

(3)A向C提交两种类型的服务请求:私钥查询服务(IDi),C返回;解密服务(IDi,C),C返回M=Dec(IDi,C).此处须满足条件IDi≠ID0,M≠Mi,i=1,2;否则,终止该游戏.

(4)A给出b∈{0,1}的猜测b′.

如果不存在敌手A可以在多项式时间内以不可忽略的优势得到b′=b,则称该密码体制是IND-sID-CCA安全的.

4 T-HIBE系统结构

T-HIBE机制包括四个算法:Setup(系统初始化)、KeyGen(私钥生成)、Encryption(加密)和Decryption(解密).

Setup系统初始化,输入系统安全参数,产生各个机构的主密钥和系统参数.

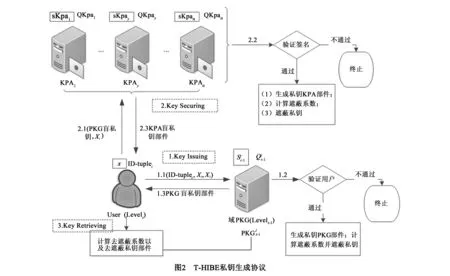

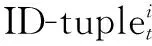

KeyGen为用户生成私钥,用户与层次化PKG和KPAs的交互协议如图2所示,包括PKG密钥颁发(Key Issuing),KPA私钥加固(Key Securing)和私钥恢复(Key Retrieving)三个步骤:

(2)Key Securing:用户将PKG盲私钥部件和签名、盲因子X1提交给每个KPA;KPA通过验证签名来共享PKG用户身份认证,然后产生KPA盲私钥部件并将结果传输给用户.

(3)Key Retrieving:用户收到所有KPA响应后,计算私钥编号,通过去遮蔽因子得到自己的私钥.

Encryption输入接收方ID、系统参数和消息,输出密文.

Decryption输入密文、系统参数和接收方私钥,输出消息.

5 T-HIBE机制设计

基于层次分布的T-HIBE结构,本节首先提出一个满足系统设计目标且具有IND-sID-OWE安全的基本T-HIBE机制;在基本T-HIBE基础上,文章进一步通过使用Fujisaki-Okamoto[16]数据填充技术,实现具有IND-sID-CCA安全的完全T-HIBE机制.

5.1基本T-HIBE机制

基本T-HIBE机制包括Setup(系统初始化)、KeyGen Protocol(私钥生成协议)、Encryption(加密)和Decryption(解密)四个算法.

(1)根PKG初始化执行步骤.

(a)P运行群生成器IG生成阶为q的群G1、G2,以及双线性映射e:G1×G1→G2.

(b)选择任意生成元P0∈G1.

(c)取s0∈uq,计算Q0=s0P0.

(e)公开PKG参数(G1,G2,e,P0,Q0,H1,H2),保留s0∈q作为根的PKG私钥.

(2)域PKG初始化执行步骤.

(a)计算Pt=H1(ID1,…,IDt).

(3)KPA初始化执行步骤.

KPAy(1≤y≤n)选择秘密值sKpay∈uq,计算并公开QKpay=sKpayP0.

(c)随机选择x′∈uq,计算.

(d)计算Pt=H1(ID1,…,IDt).

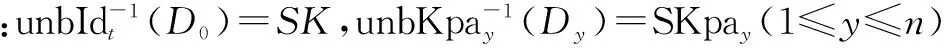

(g)用隐藏系数遮蔽私钥部件SK,得到D0=bIdt·SK.

(3)KPAy(1≤y≤n)收到用户的请求后,执行下述动作:

(b)计算隐藏系数bKpay=H3(sKpayX1).

(c)计算P1=H1(ID1),Pt=H1(ID1,…,IDt).

(d)计算KPAy私钥部件:SKpay=sKpay(P1+Pt).

(e)用隐藏系数遮蔽私钥部件SKpay,得到Dy=bKpay·SKpay.

(f)将Dy发送给用户.

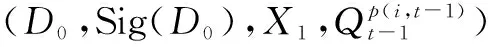

(b)计算KPAy(1≤y≤n)的去遮蔽因子

unbKpay=H3(xQKpay)=H3(xsKpaxP0)

=H3(sKpayxP0)=H3(sKpayX1)

=bKpay

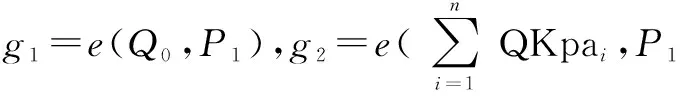

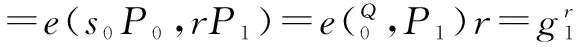

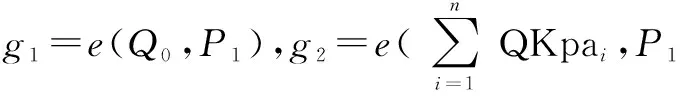

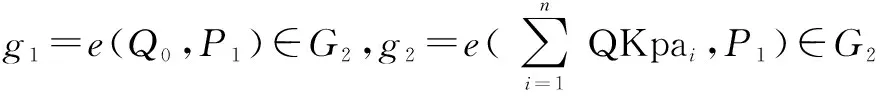

Encryption假设使用ID-tuplet=(ID1,…,IDt)作为公钥对明文M∈M进行加密,执行如下步骤:

(1)计算Pi=H1(ID1,…,IDi),1≤i≤t.

(2)选择r∈uq.

(3)计算密文:

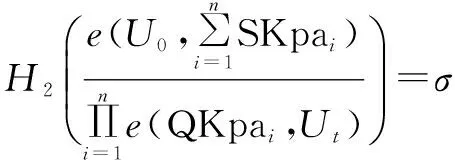

Decryption记密文C=[U0,U2,…,Ut,V]∈是使用ID-tuplet=(ID1,…,IDt)加密所得,用户接收密文后,计算

正确性验证:

故使用ID-tuple加密的密文C,使用用户私钥进行解密运算,可以得到明文M.

5.2完全T-HIBE机制

基本T-HIBE机制满足基于随机预言机的IND-sID-OWE安全性.为了抵御对T-HIBE密码机制的复杂攻击,本小节在基本T-HIBE机制的基础上进一步提出完全T-HIBE机制,使用Fujisaki-Okamoto填充技术[2]使得T-HIBE机制能够达到基于随机预言机的CCA安全.完全T-HIBE机制描述如下:

Setup与基本T-HIBE大致相同,增加选择两个单向散列函数:H4:{0,1}n×{0,1}n→n,H5:{0,1}n→{0,1}n.

KeyGen与基本T-HIBE机制相同.

Encryption使用ID-tuplet=(ID1,…,IDt)作为公钥对明文M∈M进行加密,执行如下步骤:

(1)计算Pi=H1(ID1,…,IDi),1≤i≤t.

(2)选择σ∈u{0,1}n.

(3)计算r=H4(σ,M).

(4)计算密文

C=[rP0,rP2,…,rPt,

Decryption记密文C=[U0,U2,…,Ut,V,W]∈是使用ID-tuple(ID1,…,IDt)加密所得,用户接收密文后,

(1)计算

(2)计算W⊕H5(σ)=M.

(3)计算r=H4(σ,M),使用r和(ID1,…,IDt)对M进行T-HIBE加密,检验结果是否与[U0,U2,…,Ut,V]一致.如果不一致,则拒绝密文.

(4)输出解密C得到的明文M.

6 T-HIBE安全性分析

为了证明基本T-HIBE机制的安全性,首先介绍基本公钥加密机制BasicPub以及基本HIBE加密机制BasicHIBE.BasicPub最初介绍于文献[2],本文采用的机制与其大致相同,包括KeyGen(密钥生成)、Encryption(加密)和Decryption(解密)三个步骤:

KeyGen

(1)运行群生成器IG,输入安全参数K,输出阶为q的两个群G1、G2,以及双线性映射e:G1×G1→G2.随机选择群生成元P0∈G1.

(2)随机选择s∈uq,计算Q0=sP0.

(3)随机选择群元素P1∈uG1.

(4)选择哈希函数H2:G2→{0,1}n.

BasicHIBE加密机制与本文提出的基本T-HIBE机制基本相同,区别在于没有KPA和盲因子的使用.各算法的描述如下[10]:

Setup没有KPA的初始化,其余初始化步骤相同.

KeyGen没有与KPAi相关的密钥部件,不使用遮蔽因子对私钥部件进行遮蔽,即密钥生成获得的完整私钥部件为:

Encryption计算密文C=[rP0,rP2,…,rPt,M⊕H2(gr)],其中g=e(Q0,P1).

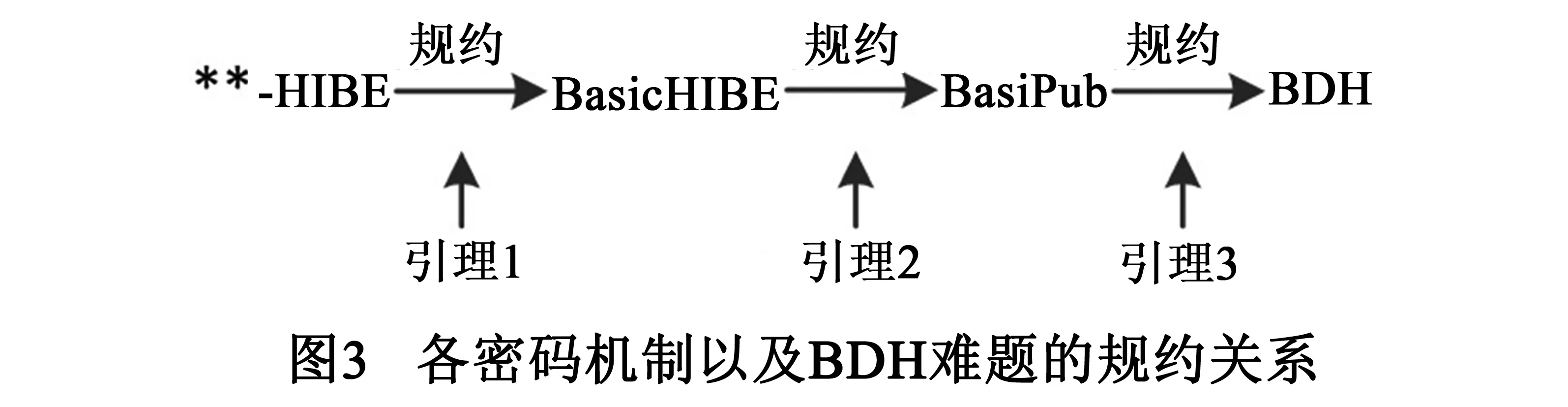

定理1说明攻破基本T-HIBE机制的任务可以规约到解决BDH难题的能力,其证明可以表述为引理1、2、3的证明.如图3所示,引理1、2、3分别证明了各密码机制之间以及BDH难题的规约关系.

引理1假设存在敌手A可以以一个不可忽略的优势ε在IND-sID-OWE模式下攻破基本T-HIBE机制,则存在一个算法B可以以不小于ε的优势在多项式时间内攻破BasicHIBE.

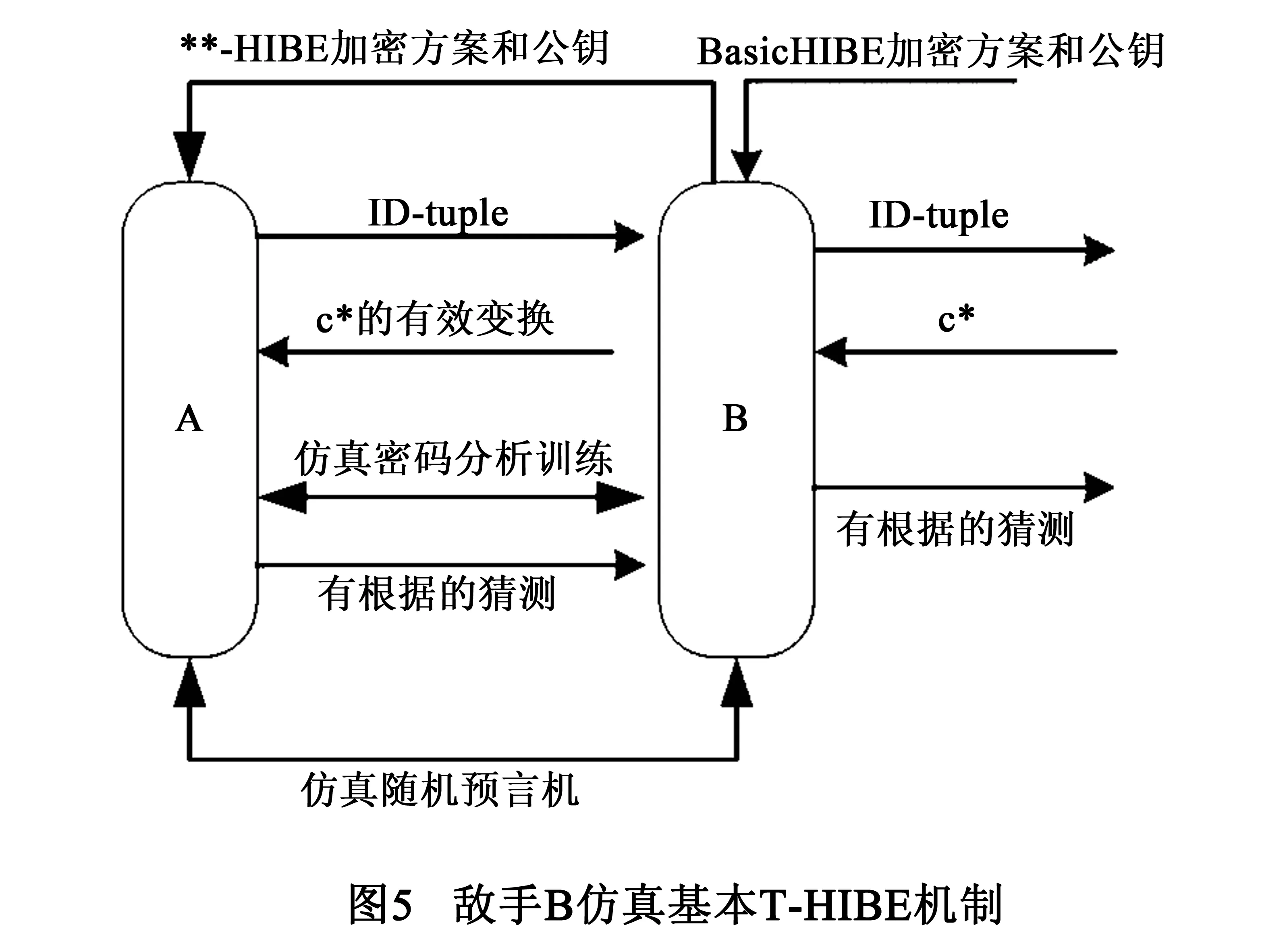

证明敌手A对基本T-HIBE机制的攻击如图4所示,并在多项式时间内以不可忽略的优势输出明文的有根据猜测M′,使得M′=M.敌手B与HIBE的挑战者进行攻击游戏,为了获得攻击优势ε,使用如图5所示的方法进行基本T-HIBE机制的仿真,具体包括如下四个步骤.

Setup初始化阶段,敌手A向基本T-HIBE机制挑战者查询公共参数,敌手B仿真挑战者为A返回公共参数.

(1)敌手B从HIBE挑战者处获取公共参数Kpub=(G1,G2,e,P0,Q0,H1,H2,H3).

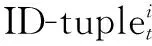

KeyGen私钥查询阶段,敌手B需要维护一个用户秘密值表Blist,用于存放敌手A查询的ID-tuplet的秘密值,该表初始化为空.敌手A向基本T-HIBE机制的挑战者查询ID-tuplet的私钥时,敌手B执行相应动作:

(1)敌手B计算Pt=H1(ID1,…,IDt),在Blist中查询Pt.

(a)如果Pt在Blist中,返回ID-tuplet的秘密值x∈q;否则,随机选择x∈uq,将(Pt,x)加入Blist中.

(b)计算用户的盲因子X1=xP0,私钥编号因子X2=xPt.

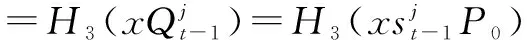

(c)计算bID=unbID=H3(xst-1P0)=H3(xQt-1).

(2)敌手B仿真PKG为敌手A提供预言服务:

(a)向BasicHIBE挑战者查询ID-tuplet的私钥(St,{Qi}i=1,…,t-1).

(b)向BasicHIBE挑战者查询ID-tuplet-1的私钥(St-1,{Qi}i=1,…,t-2).

(c)选择x′∈uq,计算Dx′=x′bID,R=x′x(St-St-1)=x′xst-1Pt.

(d)计算SK=St+R.

(e)计算D0=bIDSK.

(f)选取sfake∈uq,利用sfake签名用户的盲私钥部件Sig(D0)=sfakeD0.

(g)将(Dx′,D0,Sig(D0),{Qi}i=1,…,t-1)作为基本T-HIBE机制私钥的PKG部件发送给敌手A.

(3)敌手B接收敌手A进行私钥加固的请求,仿真KPA为A提供预言服务:

(c)将{Di}i=1,…,n发送给A.

敌手A收到敌手B的所有私钥部件后,可提取完整的私钥.

Challenge挑战阶段,敌手A向基本T-HIBE机制挑战者请求使用公钥ID-tuple0加密的挑战密文,敌手B执行相应动作.

(1)敌手B向BasicHIBE挑战者请求ID-tuple0加密的挑战密文C=[U0,U2,…,Ut,V]∈.

根据第5节对基本T-HIBE机制的描述可知,明文M经过加密可得到密文

C=[rP0,rP2,…,rPt,M⊕H2(g1r)⊕H2(g2r)]

敌手B将BasicHIBE的密文部件V=M⊕H2(gr)经过变换得到V′=M⊕H2(gr)⊕H2((g′)r),其中g=g1,g′=g2.可知敌手B正确模拟了基本T-HIBE机制的加密步骤,即B返回给敌手A的密文是使用ID-tuple0加密的有效密文.

Guess敌手A输出明文的有效猜测M′.敌手B将M′作为攻击的猜测明文,提交给BasicHIBE挑战者.

由引理的假设可知,敌手A在多项式时间内以不可忽略的优势ε提交的猜测明文M′=M,故敌手B可以在多项式时间内以不可忽略的优势ε攻破BasicHIBE.

引理2假设一个可以进行无限次私钥查询的NHID-OWE(Non chosen adaptively OWE)敌手A具有攻破BasicHIBE的优势ε,并且哈希函数H1是一个随机预言机.则存在一个OWE敌手B,具有至少为ε的优势,在A的多项式时间内攻破BasicPub.

引理2和引理3的证明与文献[10]的A.3引理1一致,本文不加以赘述.

定理2假设存在敌手A可以在多项式时间内以不可忽略的优势在IND-sID-CCA模式下攻破完全T-HIBE机制.那么则存在算法B可在多项式时间内以不可忽略的优势在IND-sID-CPA模式下攻破基本T-HIBE机制.

证明完全T-HIBE机制在基本T-HIBE机制的基础上使用Fujisaki-Okamoto填充技术[16].定理2的证明可见参考文献[16].

定理3T-HIBE中,用户只能计算出自己私钥的隐藏系数.

证明由于秘密值x由用户生成,由DL难题假设得到已知X,P∈G1,计算x使得X=xP是困难的,所以秘密值不会被泄漏.PKG的私钥为s,其公共参数包括Q,P∈G1,其中Q=sP,因此已知Q,P的情况下,根据DL难题,计算s是困难的,故PKG私钥不会泄露.由以上的推导可知,已知Q,X的情况下,不能计算出s和x,则不能计算出sxP.因此,隐藏系数的计算方法可以保证只有私钥对应用户和PKG能够计算出隐藏系数(去隐藏系数),即unb=H(xQ)=H(xsP) =H(sxP)=H(sX)= b.由于用户秘密值x以及PKG私钥s的保密性,隐藏系数b不会被泄漏.而每个用户仅仅知道自己的秘密值x,所以用户只能计算出自己私钥所对应的隐藏系数.

定理3说明经过遮蔽的用户私钥传输不需要安全信道传输,即T-HIBE解决了密钥安全传输问题.

引理4T-HIBE机制下,PKG为非法用户生成私钥,无法计算合法用户的私钥编号.

引理5利用已有私钥信息,用户无法计算出编号不同的良构的用户私钥.

定理4在T-HIBE机制下,PKG为非法用户生成私钥的行为可追责.

前面是对两种T-HIBE机制的安全性证明,表1对T-HIBE和相关工作进行了对比分析,n为系统中私钥产生机构数目,t为门限值,身份验证开销由参与用户身份验证的机构数量表示.可以发现完全T-HIBE机制在解决密钥托管问题、密钥安全通道需求、PKG身份认证开销和可追责、安全性方面具有系统优势.T-HIBE密钥托管问题由分布式密钥生成机制解决,用户需获得所有n个私钥生成机构的私钥构件才能计算得到自己的私钥,即系统的容忍度为(n-1)/n.T-HIBE无需安全通道即可实现私钥的安全传输由定理3证明,PKG用户认证的可追责性由定理4证明,而基本T-HIBE机制的IND-sID-OWE安全性和完全T-HIBE机制的IND-sID-CCA安全性则分别由定理1和定理2证明.

表1 方案对比分析

7 总结

本文提出一种可信安全的层次式基于身份加密系统T-HIBE.通过层次式分布化的用户私钥产生、私钥用户盲因子和用户私钥编号,解决了层次式私钥生成机构的密钥托管和私钥安全传输问题,支持系统高效的用户身份一次认证和可追责性.基于标准的BDH难题假设,文章证明了基本T-HIBE机制和完全T-HIBE机制分别具有IND-sID-OWE和IND-sID-CCA安全性.同时文章在理论上证明了T-HIBE机制有效解决了密钥托管问题,能够实现无安全通道的私钥安全传输以及PKG用户认证的可追责性.

[1]Samir A.Identity-based cryptosystems and signature schemes[A].Advances in Cryptology-Crypto (LNCS 0196)[C].Berlin:Springer-Verlag,1984.47-53.

[2]Boneh D,Franklin M.Identity-based encryption from the Weil pairing[A].Advances in Cryptology-Crypto (LNCS 2139)[C].Berlin:Springer-Verlag,2001.213-229.

[3]Al-Riyami S S,Paterson K G.Certificateless public key cryptography[A].Advances in Cryptology-ASIACRYPT (LNCS 2894)[C].Berlin:Springer-Verlag,2003.452-473.

[4]Gentry C.Certificate-based encryption and the certificate Revocation problem[A].Advances in Cryptology-EUROCRYPT (LNCS 2656)[C].Berlin:Springer-Verlag,2003.272-293.

[5]Kate A,Goldberg I.A Distributed Private-Key Generator for Identity-Based Cryptography[R].Centre for Applied Cryptographic Research (CACR 2007-33).2007.

[6]Chen L,Harrison K,Soldera D,Smart N P.Applications of multiple trust authorities in pairing based cryptosystems[A].Proceedings of the International Conference on Infrastructure Security (LNCS 2637)[C].Berlin:Springer-Verlag,2003.260-275.

[7]Wang J,Bai X,Yu J,Li D.Protecting against key escrow and key exposure in identity-based cryptosystem[A].Proceedings of the 4th International Conference on Theory and Applications of Models of Computation-TAMC (LNCS 4484)[C].Berlin:Springer-Verlag,2007.148-158.

[8]Lee B,Boyd C,Dawson E,Kim K,Yang J,Yoo S.Secure key issuing in ID-based cryptography[A].Proceedings of Australasian Information Security Workshop-AISW[C].Dunedin,New Zealand:IEEE Press,2004.69-74.

[9]曹丹,王小峰,王飞,胡乔林,苏金树.SA-IBE:一种安全可追责的基于身份加密方案[J].电子与信息学报,2011,33(12):2922-2928.

CAO Dan,WANG Xiao-feng,WANG Fei,HU Qiao-lin,SU Jin-su.SA-IBE:A secure and accountable identity-based encryption scheme[J].Journal of Electronics & Information Technology,2011,33(12):2922-2928.(in Chinese)

[10]葛爱军,马传贵,程庆丰.标准模型下CCA2安全且固定密文长度的模糊基于身份加密方案[J].电子学报,2013,41(10):1948-1952.

GE Ai-jun,MA Chuan-gui,CHENG Qing-feng.CCA2 secure fuzzy identity-based encryption with constant size ciphertexts in the standard model[J].Acta Electronica Sinica,2013,41(10):1948-1952.(in Chinese)

[11]明洋,王育民.标准模型下可证安全的通配符基于身份加密方案[J].电子学报,2013,41(10):2082-2086.

Ming Yang,Wang Yu-min.Provably secure identity-based encryption scheme with wildcard in the standard model[J].Acta Electronica Sinica,2013,41(10):2082-2086.(in Chinese)

[12]Lewko A B,Waters B.Why proving HIBE systems secure is difficult[A].Advances in Cryptology-EUROCRYPT (LNCS 8441)[C].Berlin:Springer-Verlag,2014.58-76.

[13]Gentry C,Silverberg A.Hierarchical id-based cryptography[A].Advances in Cryptology-ASIACRYPT (LNCS 2501)[C].Berlin:Springer-Verlag,2002.548-566.

[14]Waters B.Dual system encryption:realizing fully secure IBE and HIBE under simple assumptions[A].Advances in Cryptology-CRYPTO (LNCS 5677)[C].Berlin:Springer-Verlag,2009.619-636.

[15]Lewko A,Waters B.New techniques for dual system encryption and fully secure HIBE with short ciphertexts[A].Theory of Cryptograpy Conference (LNCS 5978)[C].Berlin:Springer-Verlag,2010.455-479.

[16]Fujisaki E,Okamoto T.Secure integration of asymmetric and symmetric encryption schemes[J].Journal of cryptology,2013,26(1):80-101.

王小峰男,1982年4月出生,江苏海安人.2009年在国防科技大学计算机学院获博士学位,现为国防科技大学计算机学院助理研究员,主要从事可信网络系统、密码应用、网络安全、智能数据处理研究.

E-mail:xf-wang@nudt.edu.cn

陈培鑫男,1987年6月出生,广东普宁人.2009、2012年毕业于国防科技大学计算机学院,获学士、硕士学位,现为博士研究生,主要从事基于身份的加密、域间路由安全相关研究.

E-mail:chenpeixin@nudt.edu.cn

A Trustworthy and Secure Hierarchical Identity-Based Encryption System

WANG Xiao-feng,CHEN Pei-xin,ZHOU Huan,SU Jin-shu

(College of Computer,National University of Defense Technology,Changsha,Hunan 410073,China)

The paper proposes a trustworthy and secure HIBE (hierarchical identity-based encryption) system named T-HIBE.It generates private keys in a hierarchical and distributed manner.By using the user blinding index,user private key index and PKG private key index,T-HIBE can achieve the trustworthy private key generation and secure private key distribution.Moreover,the T-HIBE system needs one single user authentication whose accountability is traceable.Based on the standard BDH assumption,we prove that the basic T-HIBE and full T-HIBE have the IND-sID-OWE and IND-sID-CCA security respectively.

HIBE;key escrow;secure key transmission;accountable authentication;collusion resistant

2015-01-13;

2015-03-25;责任编辑:孙瑶

国家自然科学基金(No.61103194,No.61202119);国家863高技术研究发展计划(No.2011AA01A103)

TN918

A

0372-2112 (2016)07-1521-09

��学报URL:http://www.ejournal.org.cn

10.3969/j.issn.0372-2112.2016.07.001