基于对等网协议的BotNet 防御系统的设计

2016-06-29方新丽

方新丽

摘要:BotNet(僵尸网络)具有安全隐蔽、稳定可靠的特性,如今已成为网络攻击的工具,给网络安全来严峻的考验。为了更好地防御僵尸网络带来的危害,保证网络的安全,首先分析了基于对等网协议的BotNet的发展历程和工作过程,根据其工作特性,设计出一个基于对等网协议的BotNet防御系统[1]。

关键词:对等网;协议;BotNet;网络安全;防御系统;设计

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2016)13-0030-02

Abstract: botnet has a secret, stable and reliable characteristics, now has become a tool of network attacks, to network security to a severe test. In order to better defend against the harm of Botnet, to ensure the safety of the network, the first analysis of the characteristics and development of BotNet status, the characteristics and working principle of BotNet, design a BotNet defense system.

Key words: peer to peer network; protocol; BotNet; network security;defense system; design

1 概述

对等网(P2P)是一种最简单的网络形式,组建成本少,实现的连接技术简单,适合用在校园、单位或家庭。采取分散的网络管理方式,其中的每一台计算机具有双重身份,既是客户机享受网络服务,又作为服务器提供网络服务。

BotNet是一种由受恶意代码控制的计算机组成的网络,控制者通过传播僵尸程序感染大量的主机,使它们成为受控的僵尸肉机(bot),它们会接收并执行控制者出于恶意而发出的各种攻击命令。比如向指定地址发送大量垃圾邮件,非法盗用他人的密码,传播恶意软件、操纵在线投票等。但是BotNet又不同于计算机病毒、木马等这些传统的恶意代码:传统的恶意代码受到代码本身控制,攻击行为是提前设置好的;而BotNet的攻击行为是由控制者通过发送控制命令给受控主机并让其来执行的。

根据相关研究数据显示,我国被僵尸网络感染的主机在逐年上长升,BotNet已成为网络安全的重要威胁之一。因此,为了更好地维护网络安全,应该提前做好防御工作,这就使得设计一个BotNet的防御[2]系统变得尤为重要。

2 基于对等网的BotNet的分析

2.1 基于对等网的BotNet的发展历程

最早的BotNet[3]是基于IRC协议(实时网络中继聊天协议)的,控制者先要建立一个IRC服务器(类似于命令与控制中心),僵尸肉机通过运行IRC客户端程序与服务器连接 ,并接收其发出的命令。这种BotNet的拓扑结构是集中式的,IRC服务器作为整个网络的中心,一旦被发现,只需关闭它就能导致网络瘫痪。

还有一种基于HTTP协议的BotNet,它与基于IRC协议的BotNet很相似,都具有集中式的拓扑结构,处于网络中心的服务器很容易被检测出来 ,BotNet就变得很危险。两者的区别是遵循的协议不同,而且前者不但具有防止防火墙过滤的功能,还可以借助WEB的掩护,不易被发现。

为了使BotNet具有更好的隐蔽性,出现了基于对等网协议(P2P协议)的BotNet。这种网络的拓扑结构是网状的,没有担任控制中心的服务器,各僵尸主机之间采取点对点的直接相通讯方式,更方便快捷。

2.2 基于对等网的BotNet的分类

根据形成过程的不同,基于对等网的BotNet可以分为三种类型:

第一种是寄居式类型。这种基于对等网的BotNet是在一个安全的对等网上发展形成的,从宿主网络中选择一些易受感染的主机作为僵尸肉机(bot),命令的传播和控制使用的是宿主网络的对等协议。构建简单,通信方便并且可以借助于宿主网络隐藏自己,但是会受宿主网络规模的影响。

第二种是半寄居式类型。网络的构建方式类似于寄居式的,以宿主网络为基础,并使用其中的对等协议。所不同的是,僵尸肉机(bot)既可选择宿主网络中的主机,也可以是网络之外的主机。这样就可以在一定程度上避免受宿主网络规模的限制,但是构建过程相对复杂一些。

第三种是自主式类型。这种类型不同于以上两种,它会建立自己的网络系统,其中的所有主机都是僵尸肉机,使用自己的对等网协议进行通信。这样就可以完全不受宿主网络的限制,缺点是没有宿主网络作掩护,很容易被跟踪检测出来。

2.3 基于对等网的BotNet的工作过程

对于基于对等网的BotNet来说其工作[4]过程大致如下:

首先是控制者(僵尸主人)在网络上查找易受感染的主机,并向其发送恶意代码,使其受到感染成为受控的僵尸肉机。同时已经形成的僵尸肉机会根据收到的恶意代码中的节点列表,向相邻的节点发出建立连接的信息,最终使这些邻接点也成为僵尸肉机,继续下去,数量也会随之增加。接着,控制者就可以随时将控制命令和一些非法的执行命令发送给僵尸肉机们,这些僵尸肉机就会无条件地去执行这些命令,做出一些影响网络安全的恶意行为。

3 基于对等网协议的BotNet的防御系统的设计

3.1 防御系统的设计

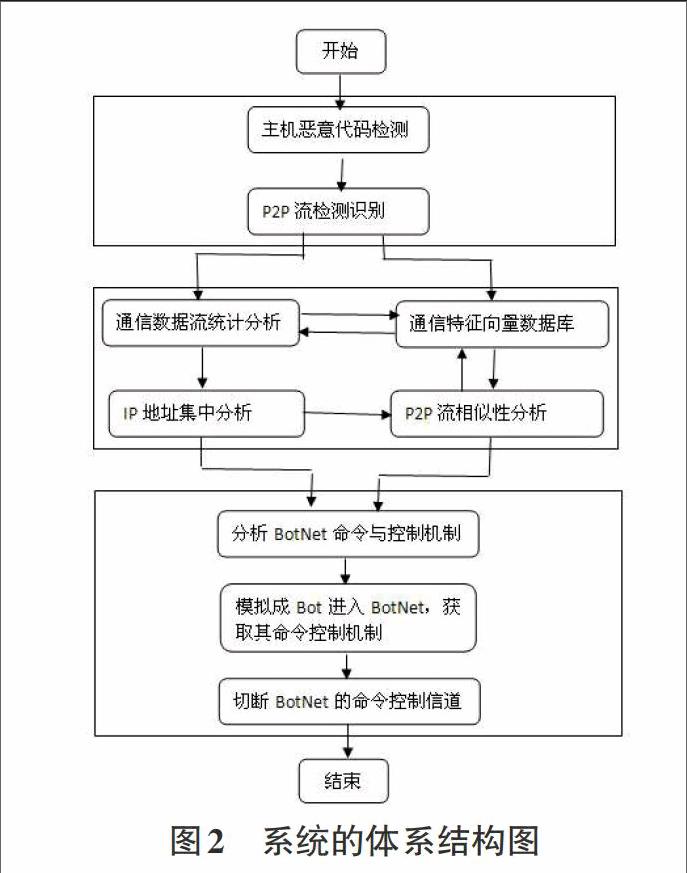

根据基于对等网协议的僵尸网络的工作特性,本文设计了一个防御系统,其体系结构分为三层:检测[5]层,分析层和反制层。

检测层是一些检测程序,主要功能是利用相关的检测技术对与僵尸网络主机行为相似的特征进行监测[6],确定其具有对等网(P2P)特征后,并将其产生的通信数据流(P2P流)上传给分析层时行 分析判断。

分析[7]层是对检测层上传过来的P2P流进行统计分析,判断这些P2P流是否具有一定的IP地址集中,同时它们是否也具有相似性。如果同时满足这两个条件,就可以判定这是基于对等网协议的僵尸网络的数据流,这时就可以将它们发送给反制层登记备案。

反制层是系统中的最后一层,也是最关键的一层,它对分析层发送来的P2P通信流先进行备案,接着分析僵尸网络的命令控制机制,模拟假冒成一个僵尸肉机(bot)进入僵尸网络,以便仔细地观察并获取其更加详细的信息。然后使用相关方法(如IP-Traceback)[8]去定位僵尸控制者的网络地址及物理地址,进而再采取一些技术手段,干扰僵尸网络命令控制信息的正常发送,切断其命令控制信道,达到反制的效果。

防御系统的模型如下图1所示。

系统的体系结构如图2所示。

3.2 系统设计的关键技术及实用价值

在防御系统[9]中使用的技术主要有蜜罐技术、虚拟机技术、蜜罐与流量分析相结合的技术,也可以使用一些基于网络的检测技术和方法。

大部分的僵尸网络防御是通过采用一些传统的技术方法,比如防火墙技术[10]、DNS阻断技术等来加强网络的安全等级,提高网络主机的安全防御能力,降低其成为僵尸肉机的可能性。本文设计的防御系统是通过无效化或切断BotNet的命令与控制通道,达到彻底摧毁BotNet的目的,具有更强的优势。

4 结束语

由于经济利益的推动,基于对等网协议的BotNet也在不断的演变进化,完善其攻击特性,给网络安全带来更大的、不可预知的威胁,而相关的检测技术尚不完善,本文研究设计的防御系统,能进入僵尸网络内部进行反制,无效化僵尸网络的命令与控制通道,从根本上起到防御的效果,具有较强的实用性。

参考文献:

[1] 张斯捷,苏旸.基于域的P2P僵尸网络防御体系[J]. 计算机工程与设计,2013,34(7):2291-2295.

[2] 李亚,王峰,李平.一种基于模糊逻辑的P2P僵尸网络防御模型[J].清华大学学报:自然科学版,2013,53(8):1104-1109.

[3] 方滨兴,催翔,王威.僵尸网络综述[J].计算机研究与发展,2011,48(8):1315-1331.

[4] 马文娟.僵尸网络工作机制浅析[J].电脑知识与技术,2010,6(12):2900-2901,2908.

[5] 梁其川,吴礼发.一种新颖的P2P僵尸网络检测技术[J].电脑知识与技术,2009,5(22):6186-6188.

[6] 王海龙,龚正虎,侯婕.僵尸网络检测技术研究进展[J].计算机研究与发展,2010,47(12):2037-2048.

[7] 王峰,李平,朱海.一种新型的P2P僵尸网络检测模型[J].软件导刊,2012,11(9):148-149.

[8] 陈周国,祝世雄.计算机网络追踪溯源技术现状及其评估初探[J].信息安全与通信保密,2009(8):179-182.

[9] 江健,葛建伟,段海新. 僵尸网络机理与防御技术[J].软件学报,2012,23(1):82-96.

[10] 冯丽萍,韩琦,王鸿斌,等.P2P僵尸网络的有效免疫措施[J].计算机应用,2012,32(9):2617-2619,2623.