基于可视化的Web漏洞分析

2016-06-28喻潇,王捷,刘畅

喻 潇,王 捷,刘 畅

(国网湖北省电力公司电力科学研究院,湖北 武汉 430077)

基于可视化的Web漏洞分析

喻 潇,王 捷,刘 畅

(国网湖北省电力公司电力科学研究院,湖北 武汉 430077)

从基于可视化的角度详细分析Web漏洞,通过逻辑匹配、构造参数请求、执行结果、对比、报文交互记录等分析方法,再辅以可导出的场景文件,使得信息安全人员能够更及时、准确地掌握漏洞,从而提高信息安全人员解决Web漏洞的效率。

可视化;Web漏洞;信息安全

0 前言

随着Web安全问题的日益严重,为提前发现潜在的信息安全隐患[1],及时开展安全加固,保障Web应用的正常开展,一般来说,网络安全人员都会借助扫描工具来测试评估网站系统、业务应用等风险性,如何发现漏洞、识别漏洞以及定位漏洞存在于Web页面的具体位置,以及什么样的验证场景可以确定漏洞真实存在,是网络安全人员面对扫描结果时最棘手的问题。

1 现状分析

对于大部分Web安全人员而言,扫描工具输出的报告大都不易理解,大量漏洞存在于URL、弱点参数以及扫描器自身所构造的各种请求等问题,导致安全人员必须进行二次解读,无法第一时间识别漏洞风险分布,及时修复安全漏洞,Web应用安全得不到有效保障。同时,由于Web网站和应用环境的不同,加上安全漏洞的种类繁多,扫描工具必然也存在一定的误报率,为保证漏洞发现的准确性,增强扫描报告内容的高可信度,扫描工具必须清晰表明:漏洞是如何被发现的、具体详情如何、什么样的场景存在该漏洞以及如何重现漏洞发现场景进行二次验证等情况。

2 可视化漏洞分析

基于以上问题,依据信息安全漏洞种类的不同,从漏洞确认的判断角度,通过逻辑猜测匹配、构造参数请求、执行结果、对比、报文交互记录等分析方法,再辅以可导出的场景文件,从漏洞发现的每一步直至全过程交互进行统一呈现展示,实现让漏洞的发现过程通俗易懂,简单透明,进而为漏洞下一步可能面临的误报确认,形成一种可视化的场景,达到让阅读报告的安全人员能够更及时、准确地分析漏洞这一目的。包含以下方面:

1)判断标准

Web漏洞的形成有很多因素,根据漏洞的表现形式和产生原因不同,给出针对每种漏洞是否存在的判断标准,可以让用户明确知道该漏洞产生的原因以及外在的表现形式。

2)执行详情

除了解漏洞的形成以及表现形式外,还需要构造产生漏洞的充分必要条件,展示触发这个漏洞的具体操作和方法,让漏洞以更加直观的形式展示,最终达到与判断标准相符的目的。

3)过程报文

漏洞的探索和发现不是一蹴而就的,是一个有强烈依赖关系的发包探测、规则匹配的逻辑过程。过程报文[2]还原了整个探测过程中的收发包情况,探测方对被探测Web站点都发送了哪些请求,对方服务器是如何应答的,过程报文都一一记录,为分析漏洞和网站实时响应提供有利数据。

以下给出了针对不同漏洞类型,具体阐述利用可视化漏洞的分析。

2.1 特征值匹配

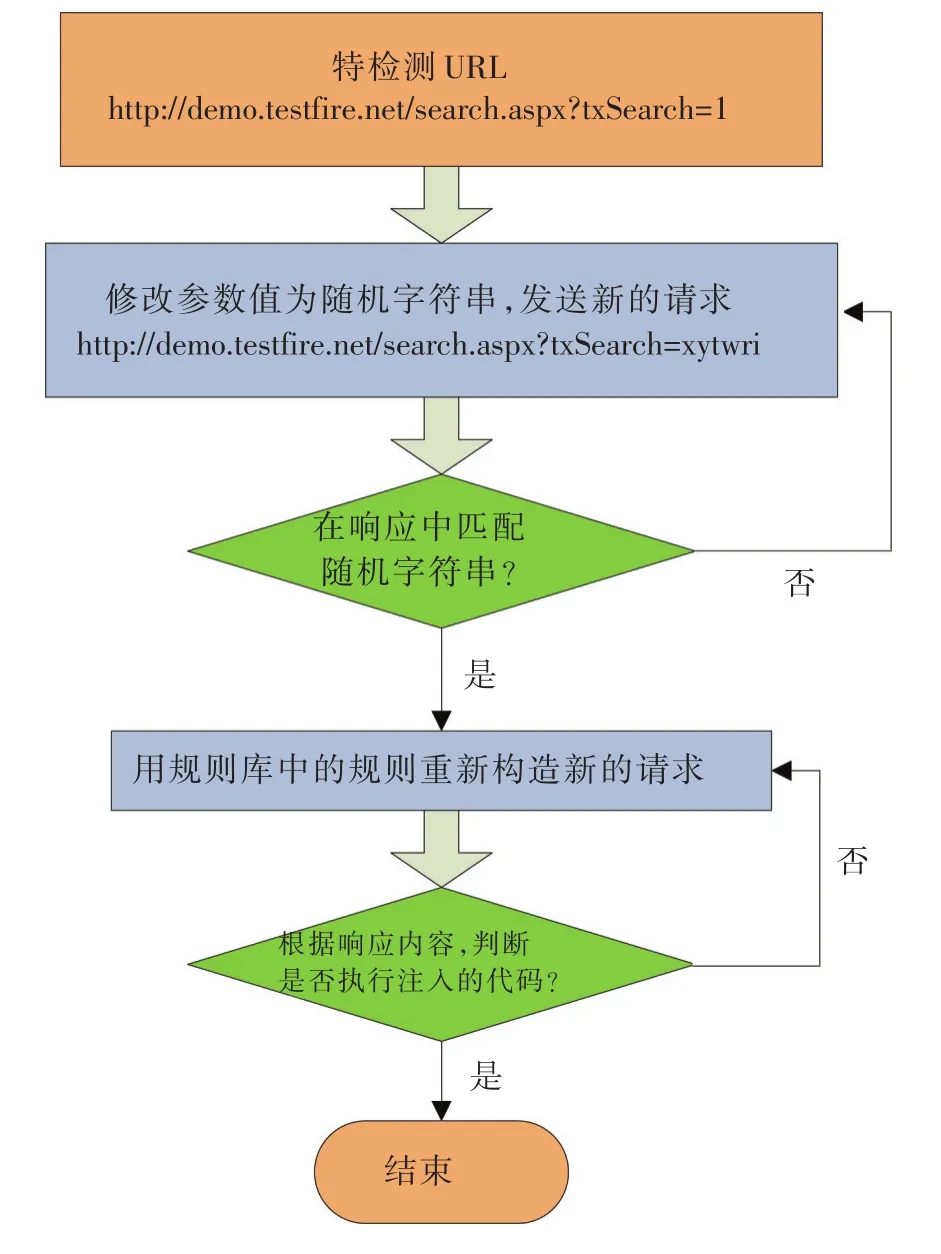

图1 特征值匹配检测Fig.1 Eigenvalue matching detection

对于基于特征值匹配来进行检测的漏洞类型,其常见的检测逻辑(如图 1所示)是一个反复探测和验证的过程,一般扫描工具中的爬虫模块需要爬取Web站点的有效链接并传递给相关插件探测扫描,插件在获取到链接后,需要判断此链接是否有存在该漏洞的条件,抽取所有可能存在漏洞的位置点,根据执行详情中的描述步骤去探测和发包,根据该漏洞的表现形式来判断返回的页面是否存在漏洞。对应的特征值匹配检测逻辑条件满足后,漏洞发现条件也就形成,此时,扫描器把尝试探测的URL链接,具体的请求方式,在哪个参数字段上构造的特征值,相关的判断标准,最终构造的请求变量和URL语句函数,执行结果与预期结果的差异,页面请求和响应报文结果等漏洞确认的详情一一罗列出来。

2.2 相似度对比

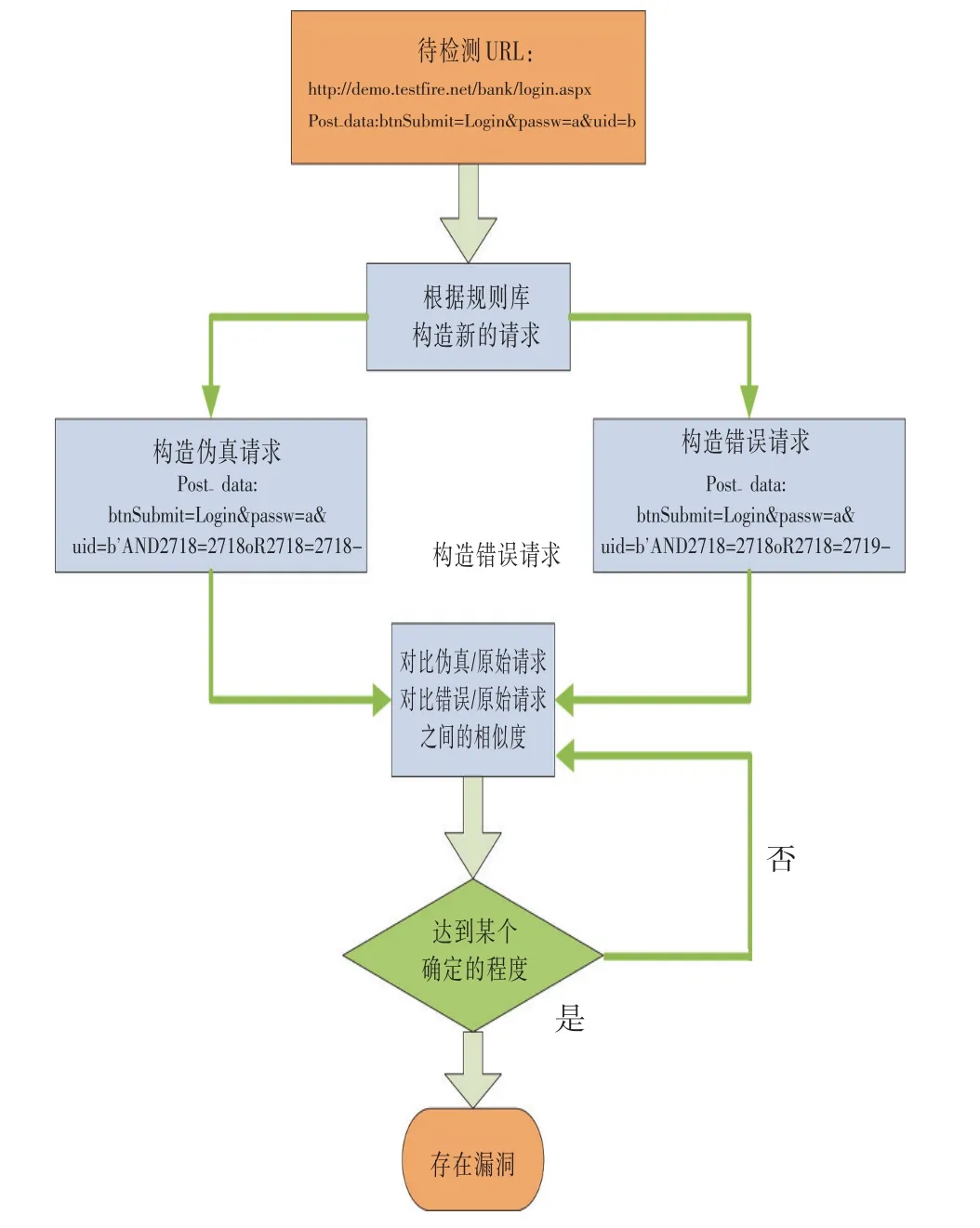

对于SQL盲注这种不能通过特征值匹配来检测的类型(如图2所示),需要根据返回页面的不同来判断,插件在获取到被检测URL后,抽取可能存在漏洞的注入点,尝试发送三次请求获取充分条件。第一次采样原始请求,将原始页面内容作为采样标准A;第二次采样伪真页面B,第三次采样fasle页面C。整个SQL盲注的检测过程,需要计算B/A和 C/ A之间的相似度,在某个确定的范围内就可以判定是否存在注入。

图2 SQL盲注Fig.2 SQL blind injection

大部分基于相似度对比的扫描工具的检测结果,未提供详细的解读分析,安全人员无法获知真假页面之间的区别和差异,可视化的漏洞分析要求扫描工具必须给出插件的检测过程和漏洞表现形式,判断详情中给出了发送的伪真和假以及原始URL的请求和响应(如图3所示)

图4中展示了发送的原始页面和伪真页面的请求以及两者之间的差异,差异往往非常小。

图3 SQL盲注中URL请求与响应Fig.3 URL request and response in blind SQL injection

图5展示了发送的原始页面和错误页面的请求以及两者之间的差异,差异非常大。

根据以上两组数据的页面相似度对比结果,可以得出两者之间的差异,当这个差异存在于特定范围内就可以判断存在SQL盲注漏洞,以上从漏洞探测到展示,能够完整的重现漏洞,帮助安全人员直观的判断漏洞存在与否。

2.3 猜测破解

2.3.1 口令猜测

图4 SQL盲注中的请求Fig.4 URL request in blind SQL injection

图5 差异对比Fig.5 Comparision and contrast

Web扫描工具在检测表单登录存在弱口令时,会根据用户配置的弱口令列表,枚举用户名和口令尝试登录,以上存在的漏洞是Web应用最常见漏洞。如图6所示,在获取到登录页面后,扫描工具会根据用户配置的弱口令进行登录探测,由于各个行业的弱口令标准不同,因此,应该支持用户自定义配置。

图6 弱口令检测Fig.6 Weak password detection

在检测出弱口令漏洞后,会给出具体的用户名和密码,用户可以直接用给出的弱口令尝试登录漏洞URL。如图7中理想的扫描工具所判断详情给出了具体的登录页面,检测出来的弱口令为admin/ad⁃min,请求响应发现页面跳转到了主页面后登录成功,表示确实存在漏洞。信息安全人员可以轻松的根据判断规则重现探测过程。

图7 弱口令探测结果Fig.7 The result of weak password detection

2.3.2 文件猜测

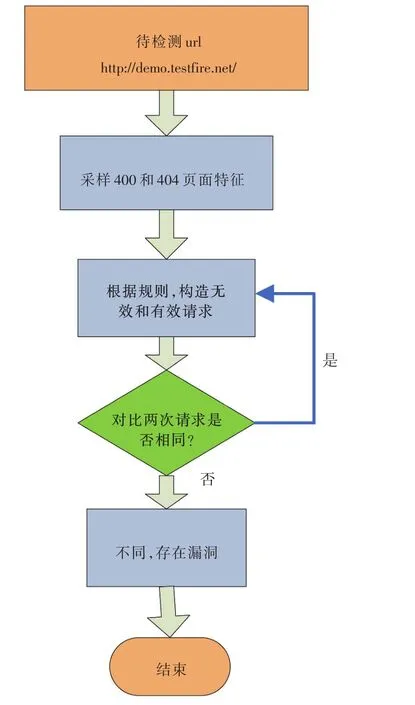

对于存在IIS短文件泄露漏洞的服务器,攻击者可以利用“~”字符猜解或遍历服务器中的文件名,当IIS接收到一个文件路径包含~的请求时,它的反应是不同的,对于可用的文件返回的HTTP响应码是404,不可用的文件返回的是400,根据返回的状态码不同,进而可用猜测出完整的文件名,为了减少对服务器的压力,插件的检测是一个点到为止的过程,防止造成拒绝服务攻击。

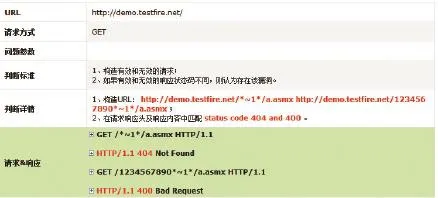

如图8所示,插件获取到需要扫描的链接后,如判断标准中所述,根据规则库中的规则尝试发送多组有效(返回状态码404)和无效(状态码400)的请求,满足条件后,可以判定存在该漏洞。

图8 文件猜测Fig.8 File guessing

检测到该漏洞后,会为信息安全人员展示中间构造的两次请求,包括有效和无效请求,根据请求和响应,可以看到返回的状态码不同,继续根据有效请求猜测,就可以猜出完整的目录及文件结构(如图9所示)为Web扫描器展示的漏洞详情,对于一般用户重放两次请求,可以直接看出HTTP返回的状态码不同,对于返回码为404的页面,可以继续猜测直到猜出整个文件名。

图9 文件猜测结果Fig.9 The result of file guessing

3 结语

综上所述,通过基于可视化的Web漏洞分析,使得信息安全人员能够由扫描报告提供的漏洞场景文件,以可视化的方式重现漏洞发现及确认的全过程,进一步获取漏洞详情,让安全人员能够更有效率地开展漏洞修复等安全工作,充分体现了基于可视化的Web漏洞分析对于信息安全工作的指导意义。

(References)

[1]Dafydd Stuttard,Marcus Pinto.黑客攻防技术宝典Web实战篇[M].2版.北京:人民邮电出版社,2012:115-133.

Dafydd Stuttard,Marcus Pinto.The Web Applica⁃tion Hacker’s Handbook[M].2 ed.Beijing:The Peo⁃ple’s Posts and Telecommunications Press,2012:115-133.

[2]David Gourley,Brian Totty.HTTP权威指南[M].北京:人民邮电出版社,2012.

David Gourley,Brian Totty.HTTP:The Definitive Guide[M].Beijing:The People’s Posts and Telecom⁃munications Press,2012.

Analysis on Visualization-based Web Vulnerabilities

YU Xiao,WANG Jie,LIU Chang

(State Grid Hubei Electric Power Research Institute,Wuhan Hubei 430077,China)

From a visualization-based research viewpoint,Web vulnerabilities are analyzed in de⁃tail,from the analysis of logical matching,request parameter,results of execution,comparison and message,accompanied with offline scene files which can be exported,this method makes it timely and accurately for information security personnel to find the Web vulnerabilities,which can im⁃prove the efficiency ofsolving the Web vulnerability for information security personnel.

visualization;Web vulnerabilities;information security

TP393

A

1006-3986(2016)07-0037-05

10.19308/j.hep.2016.07.009

2016-06-07

喻 潇(1984-),男,湖北武汉人,工程师。