无线Ad hoc网络匿名通信技术研究

2016-03-17王秀芝石志东房卫东张小珑单联海

王秀芝 石志东 房卫东,2* 张小珑 单联海

1(上海大学通信与信息工程学院 上海 201899)

2(中科院上海微系统与信息技术研究所 上海 200051)

3(上海物联网有限公司 上海 201899)

4(上海无线通信研究中心 上海 200335)

无线Ad hoc网络匿名通信技术研究

王秀芝1石志东1房卫东1,2*张小珑1单联海3,4

1(上海大学通信与信息工程学院上海 201899)

2(中科院上海微系统与信息技术研究所上海 200051)

3(上海物联网有限公司上海 201899)

4(上海无线通信研究中心上海 200335)

摘要无线Ad hoc网络(MANET)的多跳、自组织、无固定设施以及运算资源有限等特性,使得传统网络中复杂度高的安全算法难以应用于其中。而采用与匿名技术相结合的安全机制,可较好地解决节点隐私和通信关系保密的安全问题。针对现有的匿名技术,采用对比分析的方法,对传统网络的匿名技术进行分析,总结技术上的优缺点,研究Ad hoc网络的匿名技术,并对比分析各种匿名通信协议的安全性能,为后续的研究与应用提供帮助。

关键词无线Ad hoc网络安全性匿名通信隐私

RESEARCH ON ANONYMOUS COMMUNICATION TECHNOLOGIES IN AD HOC NETWORKS

Wang Xiuzhi1Shi Zhidong1Fang Weidong1,2*Zhang Xiaolong1Shan Lianhai3,4

1(School of Communication and Information Engineering, Shanghai University, Shanghai 201899, China)2(Shanghai Institute of Microsystem and Information Technology, Chinese Academy of Sciences, Shanghai 200051, China)3(Shanghai Internet of Things Co., Ltd, Shanghai 201899,China)4(Shanghai Research Center for Wireless Communications, Shanghai 200335,China)

AbstractDue to the features of Ad hoc networks such as multi-hop, self-organisation, non-infrastructure and limited resource, the security algorithms with high complexity in traditional networks are hard to be used in it. However to use the security mechanism combining with anonymous technology can well solve the security problem in regard to nodes’ privacy and communication relationship secret. In this paper, targeted at existing anonymous technologies, we analyse their use in traditional networks with the method of comparative analysis, summarise the advantages and disadvantages in terms of technology, and meanwhile study the anonymous technologies used in Ad hoc networks, as well as compare and analyse the security performances of various anonymous communication protocol, these provide the help for subsequent researches and applications.

KeywordsAd hoc networksSecurityAnonymous communicationPrivacy

0引言

随着微移动通信、数字电子等技术的发展,尤其是PDA、手机、掌上电脑等个人电子终端的广泛应用,各种新型网络层出不穷。Ad hoc网络作为一种通过无线通信方式、自组织形成的多跳网络,由原来的军事领域拓展到民用领域,如体域网、个域网、车联网[1]。

不容否认的是,近年来随着Ad hoc网络应用范围的越来越广,其面临的安全形势也越来越严峻。无线Ad hoc网络的多跳、自组织、无固定设施以及运算资源有限等特性[2],使得传统网络中复杂度高的安全算法难以适用于Ad hoc网络中。目前,针对Ad hoc网络的信息安全,多侧重于信息内容的安全,尤其以加密和认证机制方面的成果居多,而对于通信安全的研究相对较少。结合Ad hoc网络的应用场景与固有特征,本文研究发现,探索与匿名技术相结合的轻型安全机制,可较好地解决节点隐私和通信关系保密的安全问题。

本文采用对比分析的方法,通过对传统网络中匿名通信技术的分析,并结合Ad hoc中相关的匿名通信机制,对相关技术进行了对比研究。

1传统网络的匿名技术分析

一般意义上,匿名通信主要是通过采取一定的措施隐藏通信节点间的关系,使窃听者难以获得或推测出任何通信节点的身份、位置及其通信关系。根据隐匿对象的不同,其匿名保护一般分为:发送方匿名、接收方匿名和收发方无关联[3]。

1.1Mix[4]

Mix 在1981年由Chaum提出,用于保护电子邮件的不可追踪性,通过基于公钥加密技术允许电子邮件系统来隐藏通信的参与者与通信的内容。Mix是存储和转发的设备,接收经过公钥加密的信息,通过定义一个或多个中间节点转发数据的多级目标路径,在充足的时间段后输出重新排序的批量信息,其网络匿名系统如图1所示。后来提出的重加密成为Mix研究的重点。其中,2004 年Golle 等人[5]提出了新的加密技术,即通用重加密,这对于隐私保护是非常有效的,相比于传统的重加密技术,通用重加密不需要知道加密的公钥[6]。

图1 Mix匿名网络系统

1.2洋葱路由与Tor[7-10]

洋葱路由是基于洋葱路由器组成网络核心的低延迟匿名通信系统,其中洋葱路由器的功能类似于Mix。洋葱路由器和Mix之间的主要不同是Mix引入了很大的延时,而洋葱路由器提供了接近实时的信息传输。洋葱路由是面向连接的,这意味着一旦匿名连接建立,该路径在给定的时间周期内保持不变。在洋葱路由中,建立匿名连接是通过公钥加密的分层数据结构,称之为洋葱,其提供了洋葱路由器与加密材料和连接的数据流方向。

洋葱路由的研究侧重于采用多次混淆技术,是由David等人提出的基于TCP的一种新的匿名通信息技术。在洋葱路由中主要采用代理机制、多次混淆技术和加密技术来实现路径的匿名和通信双方地址等关键信息的隐藏,其匿名技术原理如图2 所示。Tor是一种基于电路的低延迟匿名通信服务,是目前互联网中最成功的公共匿名通信系统,即第二代洋葱路由。第二代洋葱路由系统通过增加完美的秘密转发、拥塞控制、目录服务器、完整性检查和可配置退出政策等解决了初始洋葱路由设计的限制。Tor工作于实时网络,不需要特权或者内核的修改,几乎不需要同步或节点间协调,且在匿名性、可用性和效率提供一个合理的均衡。对洋葱路由或者Tor的改进方案有许多[11-15]。其中文献[15]中引入Crowds 系统群组的概念,通过在群组中匿名来提高发送者的匿名性。同时引入了组播的方法,通过向一个群组发送消息提高接受者的匿名性,该方法能够有效抵抗流量分析,提高了Tor 系统的安全性。

图2 洋葱路由的实现过程

1.3Crowds[16]

Crowds是对于Web交易的匿名,来保护互联网上的使用者,其通信系统如图3所示,其中A~G为组中的成员。Crowds匿名通信系统是基于组群和重路由的思想实现了发送方匿名,其原理是把使用者分组到大且地域多元化的组中,代替它的成员来发起问题请求。Web 服务器不能够识别请求的真实源,因为它同样可能来自群的任何成员,甚至合作的群成员也不能区别请求的发起者,因为一个成员可能仅仅是代表其他成员的转发请求。Crowds系统具有较低的通信延迟和较高的系统通信效率,且Crowds扩展性好。陶颋等提出基于Crowds的重路由匿名通信协议,兼顾匿名和效率,克服了Crowds系统抗攻击性差的缺点[17]。吴云霞等人则结合了Mix匿名通信技术和随机数填充技术提出一种基于Crowds的改进的匿名通信系统[18]。

图3 Crowds匿名通信系统

以上对于比较典型的传统网络匿名技术,此外,传统网络的匿名通信协议还有许多,例如Mixmaster、MorphMix、PipeNet、I2P等。

2Ad hoc网络的匿名机制

Ad hoc网络的匿名机制中,比较有代表性的是ANODR、ARM、MASR等。

2.1ANODR

ANODR[19]是一种移动Ad hoc网络匿名按需路由协议,主要利用了带陷门信息广播、假名机制和逐跳加密技术。解决了两个紧密相关问题:对于路由匿名,ANODR防止强大的敌手追踪数据包流溯源到它的源节点或目的节点;对于位置隐私,ANODR确保敌手不能够发现局部传输者的真实身份。其设计是基于“陷门信息广播”,即“广播”和“陷门信息”。广播或组播是基于网络机制已经在以前研究中采用来提供接收者匿名支持。陷门信息是一个安全概念已经被广泛应用到加密和认证机制中。ANODR实现了这两个概念的融合。

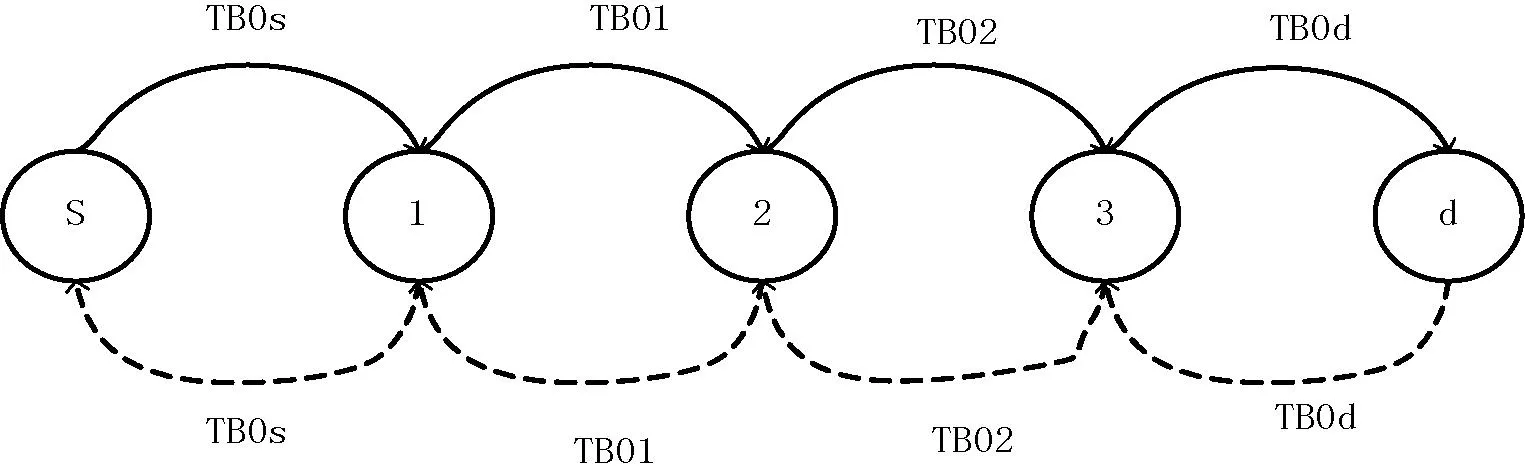

ANODR的优点是在路由发现过程使用了TBO(Trap-doored Boomerang Onion),它的作用是可以保证传输中的节点和目的节点的匿名性。为了减少公钥加密的计算量,采用了对称密钥加密。图4展示了匿名路由发现过程中的陷门信息广播,s为源节点、d为目的节点、1~3为中间节点。在路由请求阶段,当中间转发节点x收到RREQ数据包(其格式为

图4 匿名路由发现过程中陷门信息广播

其中:TBOs=Ks(src)

TBO1=K1(N1,Ks(src))

TBO2=K2(N2,K1(N1,Ks(src)))

TBOd=Kd(Nd,K2(N2,K1(N1,Ks(src))))

李沁等人利用扩展后的Cord逻辑对ANODR匿名协议进行了验证[20],发现这个协议实现路由匿名不能满足安全性的要求,对于全局监听者而言,即使不知道节点假名和真实身份之间的关系,仍可以识别参与路由的所有节点。

2.2ARM

ARM[21]也是针对移动Ad hoc网络的匿名路由协议。主要采用源节点与目标节点之间建立共享密钥和假名机制,并且每个假名仅仅使用一次。在路由请求阶段,源节点和目的节点之间共享私钥kSD和D可以识别的当前的假名NymSD。首先,S生成最新的非对称密钥privD/pubD和私钥k。然后,S生成门限身份iddest,其仅持有私钥kSD信息的节点D可以打开:iddest=kSD[D,k,privD],k[NymSD],其中k[NymSD]是以后用于证明RREP确实来自预期的节点D。S还将生成一个随机链接身份对(nS,kS),这以后将用于识别RREP信息。最后S用pubSD加密随机链接身份对(nS,kS)且广播以下的RREQ信息(NymSD也作为独特的身份对于这个RREQ信息,M为下一跳节点。):

S- →M:NymSD,ttl,pubD,iddest,pubD(nS,kS)

接下来接收到RREQ数据包的节点Ni将判断自己是否是目的节点。首先通过NymSD是否在节点Ni的当前假名表中,如果是,Ni尝试解密iddest且判断身份是否一样;如果不一样,则Ni不是目的节点。接着判断NymSD是否在其路由表中,如果在则丢弃RREQ数据包;如果不在,则Ni存储[NymSD,ni,ki,k[NymSD]]在它的路由表中。并且数据包中ttl的减1,且生成一个随机链接身份对(ni,ki),添加这些到已经接收的加密链接身份,用pubD加密,且广播以下RREQ包(如果ttl=1,没有信息广播):

Ni-→ * :NymSD,ttl,pubD,iddest,pubD(… (pubD(ni1,ki1),ni,ki)。如果Ni是目标节点,它储存完整的RREQ在内存中且执行像中间节点一样的操作。这意味着目的节点D行为完全和网络中的其他节点一样。在它已经转发一次或多次RREQ信息之后,目的节点开始准备回复信息,这实现了对目的节点的隐藏。

在路由恢复阶段,在成功解密门限身份iddest之后,目的节点有k和privD的信息。利用privD节点D可以解密包含在接收到的RREQ数据包内的链接身份。用这些链接身份对(ki,ni)(1 在ARM中, 目的节点为了掩盖自己的身份信息,在接收到路由请求包之后,会像中间节点一样执行转发操作,经过转发后再执行路由回复。而在路由回复过程中,目的节点生成洋葱结构的路由回复包。在路由请求和路由回复过程中都利用了随机数填充技术,目的是抵御流量分析攻击,预防敌手分析获得到源节点或目的节点的跳数。 2.3MASR Pan和Li提出了一种有效的匿名按需路由协议称为MASR[22]。该协议结合了DSR、TOR、ANDOR协议中相关的匿名技术,克服了一些其他匿名协议的限制。MASR利用了DSR协议中单向链接的适应性,TOR协议的分层加密方法和ANDOR中的全局陷门方法。在路由请求阶段,源节点向周围的节点广播请求包,这和DSR协议类似;请求包中包含对称密钥加密的陷门信息,和ANDOR一样只有目的节点可以解密;而且在请求包中包含了PDO,类似于DSR中的路由表,是经过加密的类似洋葱结构的数据包。为了预防流量分析攻击,PDO包需要填充虚假信息。在路由回复阶段则,目的节点可以在请求包中提取到整个路由的信息且采用单播的模式来发送回复包,回复包也是层层加密的似洋葱结构的包。在数据传输阶段,源节点得到整个路由信息后发送经过多层加密的似TOR结构的数据包,与路由回复阶段不同的是引入了PL身份,用来识别是不是目的节点,当收到的是PL_END时,就到达了目的节点,且获得传输的数据。 Jiang和Xing提出了一种全面的匿名通信协议,称为ARSC[23]。ARSC包含了基于身份的加密假名和single-round onion的匿名路由以及在数据传输阶段流转发的安全检查,来实现强的路由匿名性且改善数据传输的可靠性。ASRC中结合了对称密钥算法、公钥加密算法和散列函数,在路由算法的设计中集成了Inter-operative认证密钥交换机制;在RREP和数据包中通过保持可见信息动态来对抗全局攻击者实现强的路由匿名;ASRC仅在RREP阶段采用了洋葱路由概念,利用单向洋葱路由比双向的洋葱路由要高效;对于数据传输阶段的被动攻击如包丢失可以通过中间节点的散列值检查发现。 Li和Feng提出了一种基于轻量级的动态假名的匿名路由协议,称之为DPAR(Dynamic Pseudonyms based Anonymous Routing Protocol)[24]。它首先将整个网络分成若干个网格,而且每一网格内都有一个基站,网格间信息的传递是通过基站完成的。其安全是通过执行轻量级的对称密钥加密和散列操作,假名是通过散列操作生成的并且通过迭代产生后续的假名,而动态更新和同步通过精确的消息交互。当节点和基站之间的假名不能保持同步时,基站将发送数据包到节点来初始化种子。对于不同的路径,中间节点利用最新的假名来伪装自己,而且不同的路径所使用的假名也不同,这预防了攻击者进行流量分析攻击。协议中加密数据包使用的是对称密钥加密的方法,来减小计算复杂度,减小开销。 ASR[25]则是采用共享密钥、TAG认证、替换策略和随机数异或机制的单播路由协议。与ARM类似,对于目的地的IP地址采用共享密钥来加密,只有目的节点才能够使用共享密钥来解密出目的地的地址;TAG认证则是用来判断相邻接点数据包传输是否正确;数据包长度的固定主要是通过替换策略和随机数异或机制实现来避免路径跟踪,防止流量分析攻击。AMAODV[26]是移动自组网中的一种匿名组播路由协议,其中引入了假名机制和加密机制,来有效地防止路径跟踪。节点的假名是依据自身的IP地址通过HASH产生。M2ASR协议是在DSR基础上进行设计的[27],M2ASR协议引入了Ad hoc网络下的多径源路由协议的主要思想。M2ASR中采用了IDA对数据进行分片,然后在多条路径上进行发送的思想,使通信效率和可靠性得到均衡。MASK[28]采用的是节点假名机制和线性对实现匿名认证,它同时提供了MAC层和网络层的通信匿名。在临节点之间需要建立严格的假名和密钥同步,对于时钟要求高。同时目标地址采用明文标识,不能实现接收者匿名。 3匿名通信技术的分析 传统网络与Ad hoc网络的不同是显而易见的,因此它成熟的匿名技术不能直接适用于Ad hoc网络。下面分别对其相关的匿名技术进行分析。 3.1传统网络的匿名协议分析 尽管Mix能够很好地实现发送者匿名,但是具有高延迟特性,这因为Mix中一般的报文输出规则采用有以下三种方式:阈值Mix、缓冲池Mix、停止转发Mix,而且节点需要有较强的计算能力和较大的存储空间,为了预防敌方通过检测数据包的大小来跟踪数据流的方向必须对解密后的信息进行填充也增大了节点的开销。与Mix相比较而言,Onion Routing的延迟较小,具有实时性,这也是许多的无线网络采用类似的洋葱结构的原因。Onion Routing能够抵有效抗流量分析攻击和窃听,但是对于以扰乱为目的的主动攻击的抵抗能力非常的脆弱,它也不支持路径重排,代理易成为敌手攻击的重点。 对于Crowds,它可以实现发送者匿名,但不能实现接受者的匿名。而且由于路径建立是随机的,对路径的长度没有制约,当建立的路径的长度长时,各个成员之间频繁的加解密会影响网络性能。Crowds的优点也很明显就是扩展性好,节点可以随时申请加入成员组。 传统匿名协议有各自优缺点,但由于它们的内存和计算等开销比较大,不适用于Ad hoc网络,而且Ad hoc网络是自组织网络,对于路由建立、更改的要求较严格。所以对于Ad hoc网络的匿名需要考虑的因素更多,也更为复杂。 3.2Ad hoc的匿名机制分析 目前,对于匿名通信系统使用较普遍的匿名技术有:数据包填充机制、加密机制、洋葱路由、构建陷门信息、假名机制等。其中,ANDOR、ARM、MASR等都是类似于洋葱路由的无线网络匿名协议。虽然使用洋葱结构有助于实现匿名性,但也会导致效率低的问题。ANDOR、MASK等协议采用了假名机制,假名机制的利用能够隐藏节点的真实身份[29],但是也引入了一些不可避免的问题。例如,采用假名机制一般要求假名适时更新,若假名固定不变,效果和不使用假名是一致的,这就引入了假名更新的同步问题等。例如Zhang等人提出的协议中利用散列值来代替节点真实的身份[30],但散列值不变将不会起到作用。为了抵御流量分析攻击,许多的匿名协议采用了数据包填充机制。 ANODR中使用广播方式在网络中发送路由请求,因此要求每个转发的节点需对每个路由请求包生成公/私钥对。由于ANDOR使用的是TBO的洋葱结构,因此效率比较低,而且节点为了打开陷门信息会尝试与其他节点的每个共享密钥,这使得开销比较大。同样,ASR也存在这些问题。ANODR对于全局攻击者不能有效抵抗,全局攻击者仅需要跟踪和比较发送数据包中不变的元素。 MASK对时钟的要求较高,因为在临节点需建立严格同步的假名和密钥同步,而且不能实现接收者的匿名。系统需要一次性提供大量的假名,所以需要的内存空间大,当假名用尽时,其匿名性也将会消失。ARM协议中需要预置共享的假名列表和会话密钥,需要的存储空间较大,而且收到路由请求的每个节点都尝试解密陷门或者是随机数填充冗余信息时带来了额外的消耗。ASRC中,对于公钥的生成和发布需要一个可信的权威机构。MASR虽然结合了DSR、TOR以及ANDOR协议中的相关技术,但是对于全局攻击者不能实现匿名保护,不能较好地实现目的节点的匿名性。该协议虽然采用的是对称加密,但是使用的也是洋葱结构,效率较低。在DPAR协议中假定的是每个网格内的基站是可靠的,不能被捕获的情况下实现的匿名性。表1给出了典型的Ad hoc网络的匿名协议的安全性能分析。 表1 Ad hoc网络的匿名协议分析 4结语 本文主要是针对传统网络的匿名技术与现有的Ad hoc网络的匿名机制进行研究与分析。尽管传统网络的匿名技术相对成熟,但是不能直接应用于Ad hoc网络。对于Ad hoc网络现有的一些匿名机制是以牺牲网络其他性能来换取匿名,但这将导致Ad hoc网络不可用。通过对现有的匿名机制的分析,我们比较了典型的Ad hoc网络匿名协议,这可以为未来Ad hoc网络匿名技术的研究提供帮助。 另一方面,针对Ad hoc网络的匿名技术研究,多是延续传统的匿名机制,对Ad hoc网络的固有特性考虑不足,诸如移动性、动态拓扑等。另外,这些研究缺乏与节点能量有效性的结合,所以大大限制了一些算法的可实现性,这些是将来研究的重点内容。 参考文献 [1] Yuan J, Lu J F. The research and application of terminal using in vehicle network[C]// Electronics Information and Emergency Communication, Proceedings 2013 IEEE 4th International Conference on, IEEE,2013:305-308. [2] Sood M, Kanwar S. Clustering in MANET and VANET: A survey[C]//Circuits, Systems, Communication and Information Technology Applications(CSCITA), 2014 International Conference on,IEEE,2014:375-380. [3] Chen X, Makki K, Yen K, et al. Sensor network security: a survey[J]. Communications Surveys & Tutorials, IEEE, 2009,11(2):52-73. [4] Chaum D L. Untraceable electronic mail, return addresses, and digital pseudonyms [J]. Communications of the ACM, 1981,24(2):84-90. [5] Golle P, Jakobsson M, Juels A, et al. Universal re-encryption for Mixnets[M]//Topics in Cryptology-CT-RSA,Springer Berlin Heidelberg, 2004:163-178. [6] Gomulkiewicz M, Klonowski M, Kutylowski M. Onions based on universal re-encryption-anonymous communication immune against repetitive attack [M]//Information Security Applications, Springer Berlin Heidelberg, 2005:400-410. [7] Goldschlag D, Reed M, Syverson P. Onion routing [J].Communications of the ACM, 1999,42(2):39-41. [8] Goldschlag D M, Reed M G, Syverson P F. Hiding routing information[C]//Information Hiding,Springer Berlin Heidelberg, 1996:137-150. [9] Syverson P F, Goldschlag D M, Reed M G. Anonymous connections and onion routing[C]//2012 IEEE Symposium on Security and Privacy,1997:44-54. [10] Dingledine R, Mathewson N, Syverson P. Tor: The second-generation onion router[R]. Naval Research Lab Washington DC, 2004. [11] 赵福祥,王育民,王常杰.可靠洋葱路由方案的设计与实现[J].计算机学报,2001,24(5):463-467. [12] 时金桥,方滨兴,郭莉,等. 抵御 MIX 重放攻击的混合结构消息报文机制[J].通信学报,2009,30(3):21-26. [13] 李龙海,付少锋,苏锐丹,等.对一种混合结构洋葱路由方案的密码学分析[J].通信学报,2013,34(4):88-98. [14] 叶刚, 薛质. 一种基于群签名的分布式洋葱路由[J]. 信息安全与通信保密,2012(1):91-93. [15] 吴庆震, 谢圣献, 贾仰理. Tor 系统的改进方案[J]. 科技信息, 2012(19):125-126. [16] Reiter M K, Rubin A D. Crowds: Anonymity for web transactions[J]. ACM Transactions on Information and System Security (TISSEC), 1998,1(1): 66-92. [17] 陶颋,包仁丹,孙乐昌.S-Crowds 匿名通信协议的性能研究[J]. 海军工程大学学报, 2008,20(2):109-112. [18] 吴云霞,黄明和,汪浩.一种基于 Crowds 的改进匿名通信系统[J].江西师范大学学报:自然科学版,2009,33(1):88-91. [19] Kong J, Hong X. ANODR: anonymous on demand routing with untraceable routes for mobile ad-hoc networks[C]//Proceedings of the 4th ACM international symposium on Mobile ad hoc networking & computing, ACM, 2003:291-302. [20] 李沁, 曾庆凯. ANODR 匿名路由协议的安全性验证[J]. 计算机工程,2010,36(10):165-167. [21] Seys S, Preneel B. ARM: Anonymous routing protocol for mobile ad hoc networks[J]. International Journal of Wireless and Mobile Computing, 2009(3):145-155. [22] Pan J, Li J. MASR: an efficient strong anonymous routing protocol for mobile ad hoc networks[C]//Management and Service Science, 2009. MASS'09. International Conference on, IEEE, 2009:1-6. [23] Jiang R, Xing Y. Anonymous On-Demand Routing and Secure Checking of Traffic Forwarding for Mobile Ad Hoc Networks[C]//Reliable Distributed Systems (SRDS), 2012 IEEE 31st Symposium on, IEEE, 2012:406-411. [24] Li T, Feng Y, Wang F, et al. A Dynamic Pseudonyms Based Anonymous Routing Protocol for Wireless Ad Hoc Networks[C]//Mobile Ad-hoc and Sensor Networks (MSN), 2012 Eighth International Conference on, IEEE, 2012: 82-86. [25] Zhu B, Wan Z, Kankanhalli M S, et al. Anonymous secure routing in mobile ad-hoc networks[C]//Local Computer Networks, 2004 29th Annual IEEE International Conference on. IEEE, 2004:102-108. [26] 宋 虹, 王伟平, 邹晓冬. AMAODV: 匿名组播路由协议[J]. 计算机工程, 2009,35(22):141-143. [27] 杜秀娟,金志刚. M2ASR-新型多径匿名源路由协议[J].计算机应用研究,2009,26(3):1018-1021. [28] Zhang Y, Liu W, Lou W. Anonymous communications in mobile ad hoc networks[C]//INFOCOM 2005,24th Annual Joint Conference of the IEEE Computer and Communications Societies, Proceedings IEEE,2005,3:1940-1951. [29] Misra S, Xue G. SAS: A Simple Anonymity Scheme for Clustered Wireless Sensor Networks[C]//Communications,ICC’06 IEEE International Conference on, 2006,8:3414-3419. [30] Zhang Z, Jiang C, Deng J. Multiple-Path Redundancy Secret Anonymous Routing Protocol for Wireless Sensor Networks[C]//Wireless Communications Networking and Mobile Computing (WiCOM), 2010 6th International Conference on IEEE, 2010:1-4. 中图分类号TP212 文献标识码A DOI:10.3969/j.issn.1000-386x.2016.02.022 收稿日期:2014-09-15。国家自然科学基金青年基金项目(61302 113);上海市自然科学基金项目(13ZR1440800);上海市青年科技启明星计划项目(14QB1404400)。王秀芝,硕士生,主研领域:信息安全。石志东,博士。房卫东,高工。张小珑,硕士生。单联海,副研究员。