异常流量清洗系统部署探讨

2016-03-10张钲林

张钲林

【摘要】 本文通过对互联网中异常流量特点及危害进行分析,提出部署互联网异常流量清洗系统的必要性,并针对系统部署的网络架构、核心技术、原理等进行深入分析,提出了互联网异常流量清洗系统设计与实现的可行性方式。

【关键词】 异常流量 DDOS 清洗

一、前言

随着互联网络高速发展,电子政务、网上购物、证券交易、网络银行等重要应用普及,网络安全愈发重要。但近年来,DDoS攻击、木马和僵尸、蠕虫等异常流量由于攻击简单、容易达到目的、难于防止和追查,逐渐成为常见的攻击方式,给服务提供商、网络运营商、政府部门等造成了相当严重的危害。例如,暴风影音引发的DDoS攻击导致多省电信DNS被攻击引起大面积业务瘫痪;十八大开幕当天,某运营商某基地门户网站遭遇DDoS攻击,持续约4小时,导致业务受损并引起投诉。

由于攻击的频繁出现和危害性,工信部网络与信息安全考核标准中已明确要求运营商需在省公司互联网骨干层部署异常流量监测系统。因此在运营商互联网络出口等关键位置部署异常流量清洗系统非常有必要。

二、异常流量主要构成

2.1分布式拒绝服务攻击(DDos)

分布式拒绝服务(DDoS:Distributed Denial of Service)攻击指借助于客户/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DDoS攻击,从而成倍地提高拒绝服务攻击的威力。DDoS攻击多种多样,从最初的针对系统漏洞型的DoS攻击(如Ping of Death),发展到现在的流量型DDoS攻击(如SYN Flood、UDP Flood、ICMP Flood、ACK Flood等),以及越来越频繁出现的针对应用层的DoS攻击(如Http Get Flood、连接耗尽等)。

根据2015年上半年绿盟科技所发布的DDoS威胁报告,目前DDoS攻击存在两极分化的态势,大流量攻击不断增长(>100G的攻击有33起)并开始走向云端,小流量攻击(1分钟以下42.74%)变身脉冲及慢速攻击,主要针对行业业务特性。在此背景下,攻击流量呈现混合化,并以UDP混合流量为主(72%)。

2.2木马和僵尸网络

木马和僵尸网络能使远程用户获得本地计算机的最高操作权限,使用户的电脑完全暴露在网络环境之中,成为别人操纵的对象,从而利用被操纵的主机发起DDOS攻击和盗取用户隐私。根据国家互联网应急中心(CNCERT)监测发现,2015年10月最后一周,境内感染网络病毒的主机数量约为 72.48 万个,其中包括境内被木马或被僵尸程序控制的主机约47.23万以及境内感染飞客(conficker)蠕虫的主机约 25.25万,根据其统计中国大陆已超过美国,成为最大的僵尸网络受害国(地区)。

2.3蠕虫病毒传播

“蠕虫”这个生物学名词最早于1982年引入计算机领域,计算机蠕虫病毒的两个最基本特征:“可以从一台计算机移动到另一台计算机”和“可以自我复制”。由于蠕虫病毒的这些特性,使其具有快速的感染能力,破坏性巨大。例如,近几年危害很大的“尼姆亚”病毒,2007年1月流行的“熊猫烧香”以及其变种均是蠕虫病毒。这一病毒利用了电脑操作系统的漏洞,计算机感染这一病毒后,会利用文件中的地址信息或者网络共享进行传播,最终破坏用户的大部分重要数据。

三、异常流量清洗系统部署方案

系统主要实现异常流量检测和清洗两大功能,其部署和工作原理如下:

3.1系统总体架构

骨干网和城域网间互联电路是电信运营商最重要的数据流量通道,超过80%以上流量需通过此电路疏导,因此在运营商各城域网出口处部署异常流量清洗系统,可以有效监控本省、本网用户访问其它网络,以及外网用户访问本网的数据。

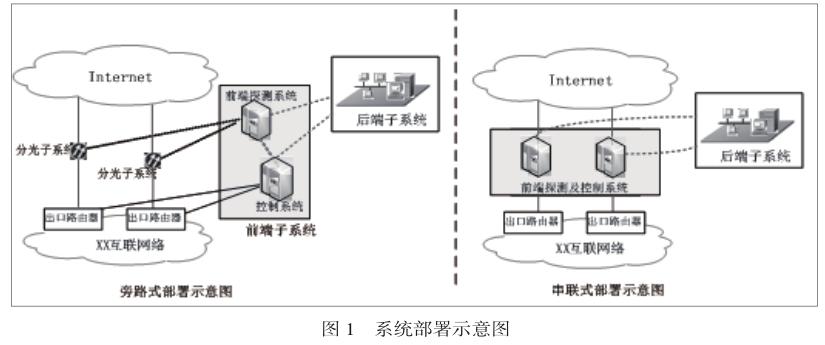

目前系统主要有串联式和旁路式2种,如图1所示。

旁路式:是指探测系统通过流量分离设备获取被监控链路的流量复本,实现网络业务的识别,并通过与控制系统联动实现流量清洗的一种方式;

串联式:是指探测系统串联在被监控的链路中,实现网络业务识别和异常流量清洗。

串联式由于直接串入网络中,更有利于流量管控,但由于目前互联网流量呈现爆发式增长,运营商主要宽带网络出口带宽每年成倍增长,如采用串联模式,前端探测系统需要同步进行大量投资;同时系统一般部署在网络出口位置,非常重要,一旦出现故障,将严重影响网络正常运行,因此本文建议采用旁路式部署,通过系统与出口路由器联动实现异常流量有效管控。

3.2异常流量检测原理

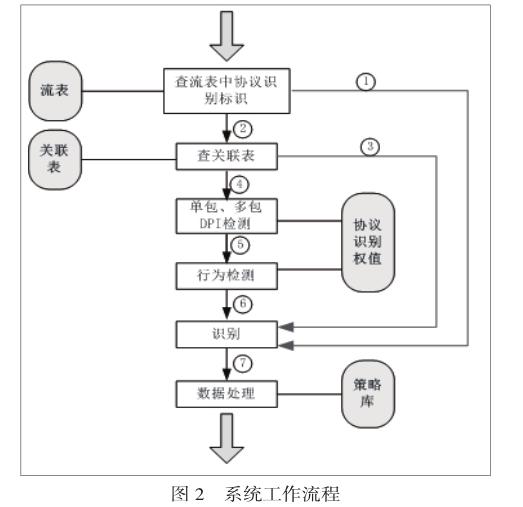

通过DPI(Deep Packet Inspection,深度包检测)、DFI(Deep/Dynamic Flow Inspection,深度/动态流检测)等检测技术对流量深度分析,系统将分析出数据进行有效组合,实现基于任意“五元组”组合流量的分布和趋势查询,以及各项网络和应用协议(主要针对DDOS攻击、木马和僵尸、蠕虫病毒等)使用情况统计与查询。具体流程如下:

针对每个数据包,系统首先需要查询其对应的流表,查看此流是否已经识别(即DFI检测),此时有2种情况:

流程1:该流量已经被识别。则DPI可成功完成对协议的识别。

流程2:流量未被识别,则下一步进行关联表查询,通过其“五元组”信息进行匹配;

流程3:流量可关联,DPI可成功完成对协议的识别;

流程4:流量不能关联,则下一步进行基于包的DPI检测;

流程5:DPI成功检测,得出匹配规则的可靠性权值 ,更新流表中的协议识别权重。不论包DPI检测是否有结果,都需要进行下一步的行为检测;

流程6:行为检测成功后,得出匹配规则的可靠性权值;

流程7:没有达到阈值,则为未识别的业务,对未识别业务超过一定百分比时,协议分析团队需对现网流量进行分析,增加协议识别的种类;

流程8:根据系统配置的策略库,对数据包进行相应处理,并生成有效查询数据。

3.3异常流量清洗

系统通过对流量的有效识别,并与出口路由器联动,可实现对异常流量(DDoS攻击、木马和僵尸、蠕虫等)进行清洗,而正常流量则正常放行。本文以异常 流量(DDoS攻击)清洗为例,对系统工作原理进行分析。

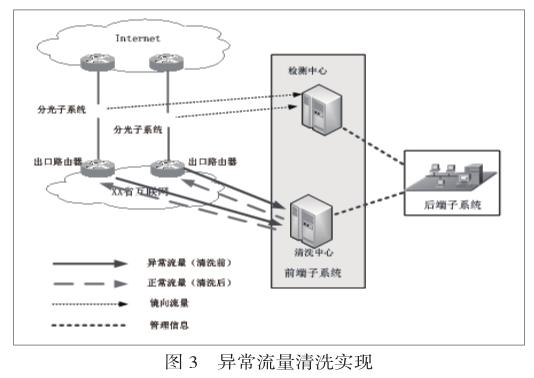

分布式拒绝服务攻击(DDoS),主要是同一时段多个攻击平台针对某个目的IP地址的攻击,也就是到某个IP地址的流量突然增大。因此检测中心可根据此特性,识别出针对某个IP的DDOS攻击,攻击检测出来后,通过系统检测中心、后端控制系统、前端清洗中心以及出口路由器的配合,以实现对异常流量(DDoS攻击)清洗,如图3所示:

检测中心:分析流量,发现攻击,启动防御,属于前端子系统中的一部分。

清洗中心:解决异常流量的清洗工作,属于前端子系统中控制子系统一部分。

系统工作流程为:

(1)检测中心根据流量特性识别出DDoS攻击报文,并将相应信息告知后端子系统;

(2)后端系统把识别为受到攻击的目标IP,及其相应的清洗策略和当前受到的攻击类型下发到清洗中心设备上执行;

(3)正常情况下,任何流量是不经过清洗中心;

(4)当清洗中心收到后端系统的通知后,启动自动牵引策略(利用BGP路由牵引的方式),将指定目的IP的流量全部牵引过来;

(5)异常流量改变流向,先从出口骨干路由器引流到清洗中心,将大量的攻击流量清除之后的正常流量再流入到互联网中。

四、结束语

纵观近年来异常流量攻击(主要为DDoS)攻防双方的对抗交锋,攻击方技术不断演进,将“以大欺小”(流量型攻击)与“以小搏大”(资源耗尽型)等攻击方式组合起来,攻击行为不断变化,网络环境的演进使得攻防的战场更为复杂,而防守方则主要通过优化流量清洗设备能力予以应对,因此清洗系统只有不断优化、提高性能才能适应网络发展需求,并推动网络链健康成长。