射频识别技术标签认证协议研究

2016-02-07董争鸣曹世华

◆董争鸣曹世华

(1.浙江警察学院 浙江 310036;2.杭州师范大学钱江学院 浙江 310036)

射频识别技术标签认证协议研究

◆董争鸣1曹世华2

(1.浙江警察学院 浙江 310036;2.杭州师范大学钱江学院 浙江 310036)

射频识别技术(RFID)已经大量在各个领域使用,RFID标签和阅读器之间是通过无线通信交换数据的,在通信过程中存在着信息篡改、盗用、泄露等威胁,因此研究者们提出了很多基于RFID标签的认证协议,但是RFID标签存在着处理能力弱,存储空间小和电源供有限等局限性,所以针对不同的EFID标签结构和系统安全要求设计采用最适合的标签认证协议是非常重要的,本文对目前主流的几种RFID标签认证协议以及它们的改进协议的工作机理进行了分析,并讨论了各自的适用性,对RFID系统的安全性设计和实施有积极的意义。

RFID;标签;阅读器;标签认证;安全;算法

0 引言

无线射频识别技术(Radio Frequency Identification,RFID)已经在物流、生产制造、交通、医疗等行业广泛应用,但由于RFID系统的电子标签和阅读器之前是通过无线链路通讯的,在可识别的无线通讯距离内对于其他用户是开放的,存在电子标签的信息可能被其他用户读取并篡改的风险。同时电子标签采用通常采用微功耗设计,低成本电子标签有限的资源很大程度的制约着RFID安全机制的实现。安全问题,特别是用户隐私问题变得日益严重。由于RFID标签不需经它的拥有者允许便直接响应阅读器的查询,用户如果带有不安全的标签的产品,则在用户没有感知的情况下,被附近的阅读器读取,用户数据会被非法盗用产生重大损失。或者泄露个人的敏感信息,特别是可能暴露用户的位置隐私,使得用户被跟踪。

1 RFID通信模型和标签认证协议

ISO/IEC 18000标准系列定义了读写器和标签之间的双向通信协议,其基本的通信模型如图1所示。其中应用层用于解决和最上层应用直接相关的内容,包括识别、认证以及应用层数据表示、处理逻辑等,本文所讨论的RFID标签认证协议也就是属于这个范畴。

图1 RFID双向通信模型

为了防止电子标签的伪造和标签内容的滥用,必须在通信之前对电子标签的身份进行认证,目前学术界提出了多种标签认证方案,这些方案充分考虑了电子标签资源有限的特点,但是其算法复杂程度和安全系数各异,使用者可根据实际系统对安全的要求来选择相应的标签认证协议和方案。笔者就目前常用的RFID标签认证协议进行了分析,并简要分析其工作机理以及适用性。

1.1 三次互认证协议

图2 三次互认证协议

三次互认证协议是RFID系统认证的一般模式。在该互认证过程中,属于同一应用的所有标签和阅读器共享同一加密密钥。标签和阅读器之间的互认证过程如图2所示。由于同一应用的所有标签和阅读器都使用唯一的加密密钥,所以三次互认证协议具有安全隐患,但是由于其协议简单,容易实施,也被广泛应用在RFID系统中。

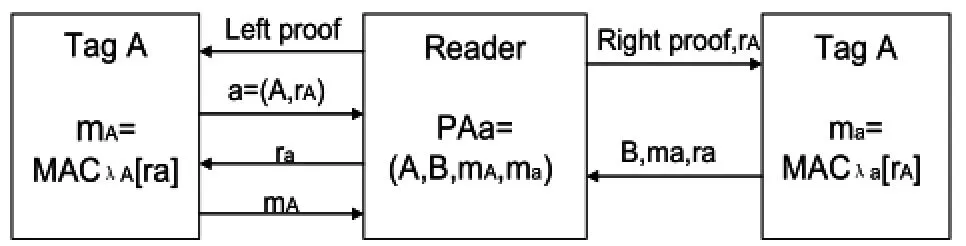

1.2 Yoking-proof 协议

由于标签是一种便宜的小器件,它们之间很难进行相互通信,因此学者 Jules提出了一种名为“Yoking-proof”的安全协议,该协议可以通过将读写器作为通信媒介来使两个标签相互通信。如图所示,在该协议中,由于标签通过使用随即函数来计算MAC,所以攻击者可以通过保留先前的随即函数来进行重放攻击。首先,阅读器分别向标签A 和标签B 发送随机数rA 和rB,标签A 和标签B 利用自身数据xA 和xB 计算:mA = MACxA [rB],mB = MACxB [rA]并依次向阅读器发送。由于标签A 和标签B 在收到阅读器的数据后没有对数据的真实性进行验证,在向阅读器发送数据前也没有对阅读器身份的合法性进行验证,因此攻击者易伪装成阅读器对标签A 进行重放攻击获取多个mA,随后与标签B 通信获取mB,将(mA,mB)发送给后台数据库,这样,即使标签A 不存在,后台数据库也可验证A 和B 同时存在。因此,协议易受重放攻击。

图3 Yoking-proof 协议

后人在Yoking-proof协议基础上做了很多改进,代表性的有时间戳Yoking-Proof 协议、Group Yoking 协议、增强型Yoking-Proof协议和Improved Proof 协议等。

1.3 分布式询问-应答协议

Rhee等人提出了一种适用于分布式数据库环境的RFID认证协议[9],它是典型的询问-应答双向认证协议,其协议流程如图4所示。

图4 分布式询问—应答认证协议

该分布式RFID询问—应答协议的执行过程如下:

(1)读写器生成一秘密随机数RReader,向标签发送Query认证请求,将RReader发送给标签;

(2)标签生成一随机数RTag,计算H(ID,‖RReader‖RT ag),其中ID为标签的标识,标签将H(ID,‖RReader‖RTag),RTag发送给读写器;

(3)读写器将H(ID,‖RReader‖RTag),RReader,RTag发送给后台数据库;

(4)后台数据库检查是否有某个IDj(1<=j<=n),使得H(IDj,‖RReader‖RTag),= H(ID,‖RReader‖RTag),成立,如果有,则认证通过,并将H(IDj,‖RTag),发送给读写器;

(5)读写器将H(IDj,‖RTag),转发给标签;

(6)标签验证H(IDj,‖RTag),= H(ID,‖RTag),是否成立,如果成立,则通过认证。

到目前为止,还没有发现该协议有明显的安全漏洞或缺陷。但是本方案不适合于低成本RFID系统。

1.4 离散ID序列RFID认证协议

刘志亮等人针对RFID 的安全问题,提出一种基于离散ID序列的RFID 标签认证协议——DSTAP,DSTAP 协议的主要思想是将标签ID 与等长的随机数进行“逻辑与”运算,获得离散ID序列,以达到加大敌对破译标签ID 难度的目的,并在认证过程中采用临时服务器的解决方案(当阅读器需要识读标签时,阅读器可从数据库中下载带有要识读的所有标签信息的数据文件,以临时脱离中央数据库的束缚。这样可在没有RFID 中央数据库链接的偏远地区也正常使用RFID 系统,并避免敌对者对中央数据库的DoS攻击)。假设协议中的基本密码构造如Hash 函数等都是安全的,DSTAP 协议的认证过程如图5 所示,其中,“AND”表示逻辑与,“XOR”表示异或。该协议能达到指定的安全设计要求,同时可减少计算量。

图5 离散ID 序列的RFID认证协议

1.5 群组标签认证协议

左开中等学者针对现有的无线射频识别群组标签认证协议无法抵御阅读器重放攻击,且可靠性低的问题提出了一种一种高可靠的无线射频识别群组标签认证协议,其中,对标签和阅读器的身份进行双向合法性验证,每个标签与阅读器独立通信,标签之间无需信息传递,由此提高协议安全性,使其可以抵御重放攻击。每个标签Tag 存有标识符ID 和数据c,能执行Hash、MAC、XOR 以及AND 等运算;阅读器Reader 拥有标识符r;后台数据库DB 存有标签信息ID 和c;验证者Verifier 利用DB 中标签信息验证RFID 群组标签同时存在。协议的认证过程如图6 所示。

图6 RFID群组认证协议

1.6 Kerberos认证协议

王智明学者针对传统Kerberos协议在密钥交换、密钥管理、客户端口令安全性、对成密码的缺陷等问题上提出了一种改进的Kerberos协议应用于RFID系统中,通过读写器与标签间的双向认证,确保传送数据的真实性。改进的Kerberos协议认证过程如下:

(1)读写器向密钥分配中心KDC申请票据授予票据TGT读写;

(2)KDC 向合法的读写器返回加密的TGT 和登录会话密钥;

(3)读写器向KDC 申请访问标签的服务票证ST;

(4)KDC 将服务会话密钥Sskey 和服务票证ST加密后发给读写器;

(5)读写器向标签提交访问申请;

(6)读写器与标签双向认证。

改进的Kerberos算法,由于密钥的分配基于可信的第三方,而且认证采用的是非对称的密码体制,有效防御了攻击者截获与篡改,明显增强了系统的安全性。

史长琼学者提出基于 Kerberos 的RFID 双向身份认证协议,该协议是在改进Kerberos 协议本身存在局限性的情况下,采用票据分法的方法,如图可避免频繁双向认证,减少认证次数,如图7所示,该协议增强了RFID 系统认证的安全性,提高了RFID系统的工作效率。但也存在不足之处,如未对共享密钥k 进行更新,但 k 的更新会增加协议的复杂度,更重要是同步问题,一旦同步被破坏,将会给系统造成灾难性的影响,因此,这将是下一步的研究方向。

图7 基于Kerberos的RFID双向身份认证协议

1.7 轻型RFID安全认证协议LAP

陈兵等学者等人最近针对现有RFID轻量认证协议存在的安全和隐私问题,基于广义逆矩阵,利用CRC校验、矩阵运算以及简单逻辑运算设计了一个RFID标签和后端服务器之间的双向安全认证协议LAP。该协议符合Gen2标准,适用于低成本电子标签,因此具有广泛的应用前景。

李晖等学者最近也针对低成本标签的认证和隐私,提出了轻量级无线射频识别(RFID)双向认证协议,利用HB#协议通信量和存储量较小的特性,结合物理不可克隆函数防止标签被克隆,该协议实现了标签与阅读器间的双向认证,不仅具有HB#协议的安全特性,还具有抵抗克隆攻击、内存读取攻击、保护隐私安全等特性,同时可以减轻阅读器搜索密钥的负担。

2 结论

安全认证协议的长期以来一直是研究的热点和难点问题。人们也许永远无法知道攻击者下一步将采取什么样的攻击手段,有时甚至恰恰就是在那些被认为相当安全的细节之处出现了微妙的漏洞。因此我们需要提出RFID系统潜在的安全威胁与新的攻击模型,设计更为安全的认证协议。对于高价值的RFID系统可以采用安全性高,算法复杂的安全认证协议,以确保系统的安全可靠。

对于低成本的标签,要实现完美的安全性是比较困难的。由于RFID系统有别于其他系统的特殊性,构建一个弱化的安全模型能够反映一些实际的安全威胁,依此设计一个低成本、低功耗的安全协议,满足实际的安全需求。

[1]周晓光.射频识别(RFID)系统设计、仿真与应用[D].人民邮电出版社,2008.

[2]Klaus Fnkbnzeller,RFID Technology-principle and Applications of wireless inductive transponders and noncontact ICcard[M].Beijing publishing house of electroni-cs industry,2001.

[3]Juels A.“Yoking-Proofs” for RFID Tags[C]//Proc.of the 2nd IEEE Annual Conferenc e on Pervasive Computing and Communications Workshops.Bedford,USA:[s.n.],2004.

[4] Saito J,Sakurai K.Grouping Proof for RFID Tags[C] //Proc.of the 19th International Conference on Advanced Information Networking and Applications.Taipei,China:[s.n.],2005.

[5] Bolotnyy L,Robins G.Generalized “Yoking-Proofs” for a Group of RFID Tags[C]//Proc.of the 3rd Annual IEEE International Conference on Mobile and Ubiquitous Systems:Networking & Services.San Jose,USA:[s.n.],2006.

[6]Cho Jung-Sik,Yeo Sang-Soo.Enhanced Yoking Proof Protocols for RFID Tags and Tag Groups[C]//Proc.of the 22nd IEEE International Conference on Advanced Information Networking and Applications.Okinawa,Japan:[s.n.],2008.

[7]Nuamcherm T,Kovintavewat P.An Improved Proof for RFID Tags[C]//Proc.of ECTI-CON’08.Krabi,Thailand:[s.n.],2008.

[8]Jantarapatin S,Mitrpant C,Tantibundhit C,etal.Performance Comparison of the Aut hentication Protocols in RFID System[C]//Proc.of International Conference on Manag ement of Emergent Digital EcoSystems.New York, US A:[s.n.],2010.

[9]Rhee K,Kwak J,Kim S,Won D.Challenge-response bas ed RFID authentication protocol for distributed databa se en vironment[A].Berlin:Springer-Verlag,2005.

[10]刘志亮,薛小平,王小平.基于离散ID序列的RFID标签认证协议[J].计算机工程,2009.

[11]左开中,潘涛,郭良敏,罗永龙.一种高可靠的无线射频识别群组标签认证协议[J].计算机工程,2013.

[12]王智明.一种改进的Kerberos协议和AES算法在RFID系统的应用[J].贵州大学学报,2012.

[13]史长琼,黄智豪.基于 Kerberos 的RFID 双向认证协议[J].计算机工程,2013.

[14]Vaidya J,Clifton C.Privacy-Preserving K-Means Clustering over Vertically Partition ed Data[C]//Proc.of the 9th ACM SIGKDD Intl.Conf.on Knowledge Discovery an- d Data Mining.Washington D.C.,USA:ACM Press,2003.

[15]任小娟,郭亚军,张维.可证明安全的RFID群标签识别与认证协议[J].武汉大学学报(理学版),2014.

[16]陈兵,郑嘉琦.轻型的RFID安全认证协议LAP[J].通信学报,2013.

[17]李晖,夏伟,邓冠阳,雷淼.PUF-HB#:轻量级RFID双向认证协议[J].北京邮电大学学报,2013.

[8]CHEN Y L.The Theory and Method of Generalized Inverse Matrix[M].Nanjing:Nanjing Normal University Press,2005.

[19]GONG L,NEEDHAM R,YAHALOM R.Reasoning about belief in cryptographic protocols[A].IEEE Computer Society Symposium in Security and Privacy[C].1990.

[20]SUN H M,TING W C,CHANG S Y.Offlined simultaneous grouping proof for R FID tags[A].Proceedings of the 2nd International Conference on Computer Science and Its Applications[C].Jeju,Korea,2009.

[21]XIAO F,ZHOU Y J,ZHOU J X,et al.Provable secure mutual authentication protocol for RFID in the standard model[J].Journal on Communications,2013.

[22]KARTHIKEYAN S,NESTERENKO M.RFID security without extensive cryptograp hy[A].Proceedings of the 3rd ACM Workshop on Security of Ad Hoc and Sensor Networks[C],2005.

杭州市科技局科研攻关项目20140633B34,杭州市重点学科建设项目ZX13106001。