一种高级持续性威胁检测方案

2016-02-06郑学欣

◆郑学欣

(中国电子科学研究院 北京 100041)

一种高级持续性威胁检测方案

◆郑学欣

(中国电子科学研究院 北京 100041)

高级持续性威胁是专门针对特定组织所作的复杂的高级渗透攻击。近年来产生重大影响的网络攻击多为高级持续性威胁攻击,如何有效地检测这种高级网络攻击已经成为网络空间中备受关注的安全问题。本文首先介绍了高级持续性威胁的特点以及两种较为有效的检测方案,然后分析了它们存在的缺陷,最后给出一种更为完善的全生命周期检测方案。

高级持续性威胁;攻击检测;全生命周期

0 引言

高级持续性威胁(Advance Persistent Threat,简称APT)是指专门针对特定组织所作的复杂且多方位的高级渗透攻击。APT不同于常规网络攻击,主要表现在它具备极强的隐蔽能力、极强的针对性、攻击手段丰富、广泛的信息收集、未知性、防范难度高等特点,且涉及层面众多、关联关系错综复杂,针对传统安全防御体系的新技术、新武器、新技战法层出不穷,使得高级持续性威胁被感知和发现的难度极大。

1 检测方案及缺陷分析

目前对APT攻击的检测方法主要有沙箱方案、网络入侵检测方案等。沙箱方案的实现过程是将实时流量先引进虚拟机或者沙箱,通过对沙箱的文件系统、进程、网络行为、注册表等进行监控,监测流量中是否包含了恶意代码。网络入侵检测方案主要覆盖APT攻击过程中的命令与控制阶段,通过在网络边界处部署入侵检测系统来检测APT攻击的命令和控制通道。虽然APT攻击所使用的恶意代码变种多且升级频繁,但恶意代码所构建的命令控制通道通信模式并不经常变化,因此,可以采用传统入侵检测方法来检测APT的命令控制通道。

目前各安全厂家所推出的APT检测方案大多具有一定的局限性,主要表现为:很多APT攻击检测方案都只能覆盖到APT攻击的某个阶段。APT攻击过程包括信息收集阶段、单点攻击突破阶段、命令与控制阶段、横向扩展阶段、数据收集上传阶段。国际著名安全公司FireEye的APT检测产品主要覆盖APT攻击过程中的单点攻击突破阶段,它是检测APT攻击过程中的恶意代码传播过程。趋势科技的APT检测产品主要覆盖APT攻击过程中的单点攻击突破阶段和命令与控制阶段。这些检测产品由于只能覆盖到APT攻击的某个阶段,因而可能会导致攻击漏报。理想的APT攻击检测方案应该覆盖APT攻击的所有攻击阶段,也就是说,理想的APT攻击检测方案应该包括事前、事中和事后三个处置阶段,从而可能全面地检测和防御APT攻击。

2 全生命周期的检测方案

本文提出一种覆盖APT攻击全生命周期的检测方案,采用丰富的攻击检测手段以弥补沙箱检测或网络入侵检测等单一检测手段的不完备性,通过多种攻击检测、威胁情报支持、大数据分析三个维度进行APT攻击行为的感知,以提高攻击识别率、减少攻击漏报率。

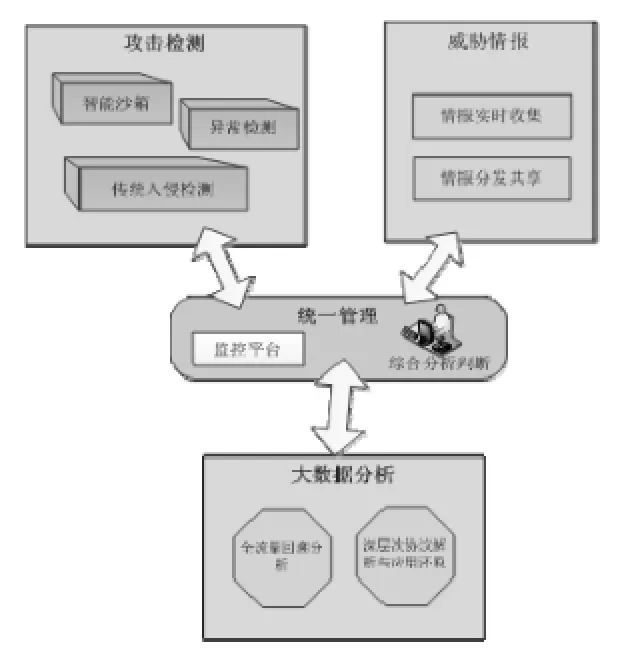

本方案包含四个组件:威胁情报、攻击检测、大数据分析、统一管理组件,如图 1所示。威胁情报组件承担了全球威胁情报的实时收集和分发工作。攻击检测组件是个网络入侵检测引擎,在利用威胁情报组件收集到的全球威胁情报信息的基础上,识别APT攻击过程中的攻击突破、命令与控制等行为。大数据分析组件对大量的日志数据、安全威胁情报、攻击行为数据等进行综合分析和处理。统一管理组件实现对各攻击检测组件、大数据分析组件、威胁情报组件的集中管理。

图1 APT攻击检测方案

2.1 攻击检测组件

攻击检测组件包括一个多平台智能沙箱,用来分析捕获的待检测代码并确定安全威胁的等级;一个传统入侵检测模块,用来识别APT攻击的命令控制通道和一些传统的典型攻击行为;以及一个异常检测模块,用于发现异常的数据量并为后续攻击识别提供支持。

智能沙箱考虑了恶意代码可能采用反虚拟执行技术的情况,反虚拟执行技术是黑客用于阻止程序被虚拟执行分析的一种手段。反虚拟执行技术主要是检测程序是否运行于虚拟环境中。如果检测到自己是在虚拟环境中运行,恶意程序就会立即终止或运行不含恶意行为的路径。针对主动识别虚拟机技术,攻击检测组件通过提取反虚拟执行特征,构建反虚拟执行特征库;然后使用基于关键点复用的抗反虚拟执行方法对抗恶意程序使用的反虚拟执行技术。

传统入侵检测模块是用来识别APT攻击的命令控制通道和典型攻击行为。由于恶意代码所构建的命令控制通道通信模式并不经常变化,所以采用传统入侵检测方法来检测APT的命令控制通道。APT攻击为了实现攻击目的,在一步步的获取进入组织内部的权限,从一个跳板扩展到另一个跳板的过程中,往往会利用一些典型的攻击手段。因此,此模块在开展对APT攻击行为的分析识别过程中,也需要对典型的攻击行为进行识别。

异常检测模块的核心思想是通过流量建模识别异常行为。由于我们无法提取未知攻击的特征,就只能先对正常的网络行为建模,当发现网络连接的行为模式明显偏离正常模型时,就可能存在网络攻击。异常检测模块的实现过程是利用正常行为产生的数据量建立一个模型,通过将所有数据量与这一标准模型进行对比,从而找出异常的数据量达到检测攻击的目的。

2.2 大数据分析组件

大数据分析组件通过对大量的日志数据、安全威胁情报、攻击行为数据等进行综合分析和处理,揭示出其中隐藏的逻辑联系,实现对APT攻击链的有效识别,具体过程见图 2。

图2 大数据分析

传统的攻击检测技术仅针对数据包头进行处理,限制了信息获取的能力,并且无法检测基于内容的安全威胁。为了有效应对APT攻击,大数据分析组件利用大数据存储和处理技术,依靠深层次协议解析与应用还原模块和全流量回溯分析模块进行基于深层协议解析的全流量审计。

深层次协议解析与应用还原模块通过深入读取IP包负载内容来对OSI七层协议逐层解析并分析异常行为,直到对应用层信息实现完整重组并追踪发现异常点为止,实现深层次协议解析与应用还原。

全流量回溯分析模块根据已经提取出来的网络对象,回溯一个时间区间内可疑的网络扫描信息、Web会话、Email记录、防火墙的通联日志等信息。通过将这些事件进行智能化关联分析,可以将传统的基于实时时间点的检测转变为基于历史时间窗的检测,从而协助安全分析人员快速定位攻击源、重建攻击链和识别攻击意图。通过对APT攻击行为的长期跟踪,大数据分析组件将攻击流程凝练为关联规则,形成攻击规则知识库,利用大数据分析技术从历史数据库中挖掘出攻击行为发生模式。对未知攻击行为的分析检测就可以通过模式匹配和攻击关联来实现在线未知攻击行为的识别。

2.3 威胁情报组件

威胁情报组件承担了全球威胁情报的实时收集和分发工作。该组件通过利用来自全球信息安全界的集体智慧和分析技能,及时获得各APT攻击的威胁情报信息,极大提高了潜在安全威胁的识别率。另一方面,该组件将威胁情报及时地分发给攻击检测引擎,缩短了针对潜在安全威胁的响应时间。

2.4 统一管理组件

统一管理组件实现对各攻击检测组件、大数据分析组件、威胁情报组件的集中管理。统一管理组件中包括一个监控平台,此监控平台具有可扩展性和强大的分析能力来实现过程自动化,从而减少攻击识别分析的响应时间。

3 结束语

对APT的有效检测是防御此类高级攻击的前提条件。与目前安全厂商的检测方案相比,本方案考虑了攻击的各个阶段被检测到的可能性,以及攻击各个阶段的关联关系,因而有益于实现对APT攻击更好的防御。

[1]刘昕.大数据背景下的APT攻击检测与防御[J].网络与信息工程,2014.

[2]张帅.对APT攻击的检测与防御[J].信息安全与技术,2011.