搭建内外网安全前置机

2015-12-03■

■

应用需求

财务部门原本建有独立的专用局域网,运行财务系统处理全部财务相关事务,长期以来,工作人员都未能接入园区网(以下成为外网),在接收信息、与其他部门人员沟通等方面存在极大的不便。与此同时,受限于财务内网的封闭,文件的接收一旦使用U盘,常常遇到病毒侵袭,且在内网安装的杀毒软件无法升级,也无法有效抵御病毒。

基于上述客观问题,原计划采用桌面虚拟化或应用虚拟化的方式将财务内网封闭起来,通过USBKey的安全接入能够在网络可达的任意位置开展财务管理工作,每个人只使用自己的一台电脑就能兼顾财务办公和外网接入。但财务部门经过慎重考虑,还是继续坚持内网物理隔离的方式,为每个工作人员增配一台电脑专门接入外网用于上网,原有的电脑用于财务内网办公,同时也能避免工作人员在缺乏现场监督的情况下使用财务系统。

在此情形下,内网病毒查杀的问题依然存在,文件如何不通过U盘能够安全地在内网和外网之间传递也是日常使用必须面对的。假设通过光盘刻录的方式,不仅是资源的浪费,在操作上也存在极大不便。

对策分析

在互联网络无限延伸的今天,想要保持一张局域网相对的独立已是越来越难,对财务的工作人员而言,需要与外界交换信息、交换文件或交换数据;对财务的服务器端,也需要与在线交易平台、在线支付平台、在线查询平台等多种媒介连通。因此,安全的连接是解决这些需求最根本的出发点,单纯的隔离已解决不了安全的问题。结合每个工作人员两台电脑分别连接外网和财务内网的实际,我们选用前置机的方式沟通内外网交互。

在前置机自身操作系统的选择上优先考虑Linux,不仅是其自身相对安全,还可以根据需求安装最小的运行环境,能够更好地避免自身缺陷所带来的安全短板。

文件和信息的交换,其实重点在于文件,毕竟在接入外网后,工作人员可以使用常规的QQ或RTX等工具。针对文件的交互,首先以安全的名义排除DTP方式,因为FTP相对容易被监听和攻击。既然是安全前置机,就要避免用不够安全的组件,结合财务办公全部使用Windows桌面的情况,选用Samba作为文件交换的基础服务,一方面它是非常成熟且较少有安全漏洞的服务,另一方面是其能够映射为网络磁盘方便使用。在文件交互的规则上,定义外网和财务内网都只能进行单向写操作,即内网可写的共享目录,在外网只能读取,不能写入,反之,在外网有写权限的共享目录,在内网则具有只读权限,此规则目的在于任何一台中毒的电脑都不能通过共享目录主动传播病毒到另一个网络区域。

文件在内外网之间传送另一个最大的风险就是文件本身可能有病毒,杀毒软件在外网可以更新病毒库,相对来说可以从使用习惯上约定从外网共享到内网的文件经过查杀后是安全的,但内网的文件若中毒在先,共享给外网时,受限于只读共享也不能查杀,因此内网也必须解决杀毒软件更新问题,解决办法就是定向代理。在安全前置机上启用基于Squid的网络代理,从财务内网到外网方向仅代理杀毒软件升级服务器,从而在保持内网隔离的前提下,又保证杀毒软件的及时更新。

技术实施

Linux服务对资源的消耗很小,财务工作人员在20人左右,因此分配虚拟机一个,不少于 1vCPU,2Gram,50GB磁盘即可,安装最新的Oracle Linux 6.6的32位版,两个网卡分别设置内外网IP。

1.部署文件服务

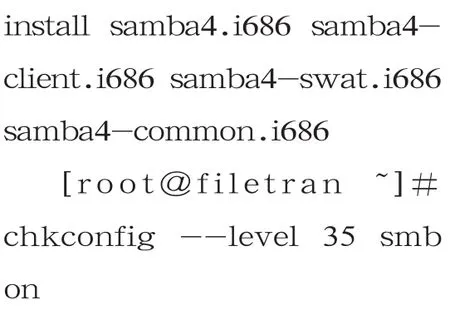

首先安装Samba4及其依赖包,配置其开机自动启动。

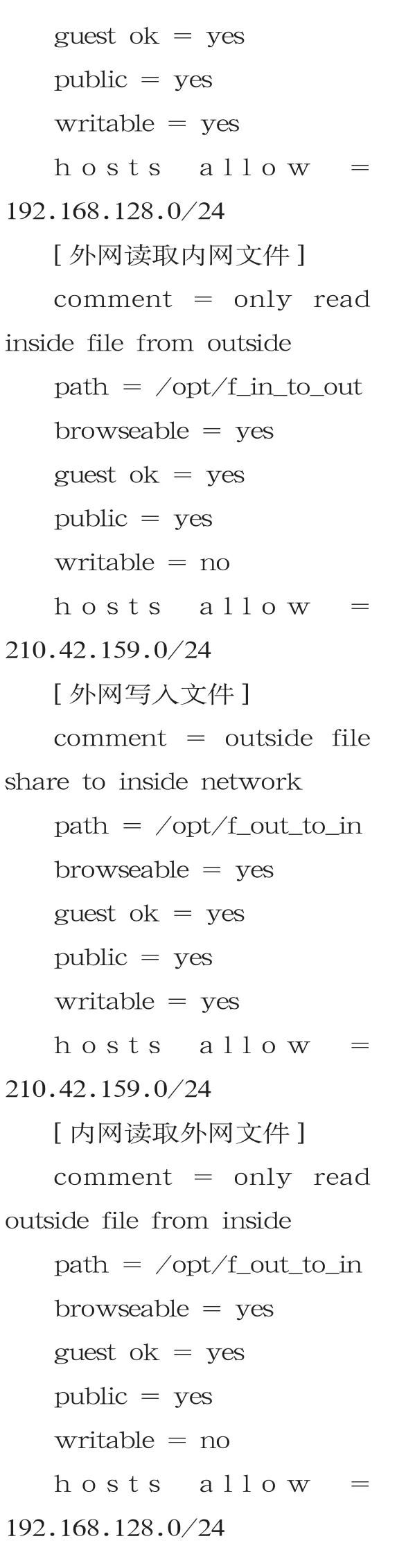

接着在/opt目录创建两个目录,f_in_to_out目录定义为内网用户可读写,外网用户只读;f_out_to_in目录定义为外网用户可读写,内网用户只读。并将此两个目录配置为SELinux策略允许

在上述定义中,整个文件共享配置为免密码共享,因为财务人员并不算多,共享文件原本就为了方便文件传递,在限定访问IP的前提下,增加用户登录只会使操作更麻烦,且在财务部门内部,如果有文件不希望别人看到,则可通过文件加密的方式来简单避免。

在内网的每个工作电脑上,映射两个网络驱动器,分别为“内网写入文件”和“内网读取外网文件”,在外网的每个工作电脑上,也映射两个网络驱动器,分别为“外网写入文件”和“外网读取内网文件”,工作人员就可以像操作本地磁盘一样在自己的两台内外网电脑,或与同事之间传递与交换文件了。

2.部署代理功能

在实际场景中,杀毒软件也有两种选择,分别是网络版杀毒软件和单机版杀毒软件。网络版杀毒软件在外网中就有升级服务器,代理服务器只需指向外网的升级IP即可。单机版杀毒软件的升级服务器在互联网中,需要先找到升级服务器IP,再定义到代理服务。相比之下,本案选择单机版杀毒软件,因为网络版杀毒软件功能相对单一,缺少辅助工具,而在不能上网的财务内网,具备如垃圾清理、电脑加速等便捷小工具的单机版可以给内网PC维护带来便捷。

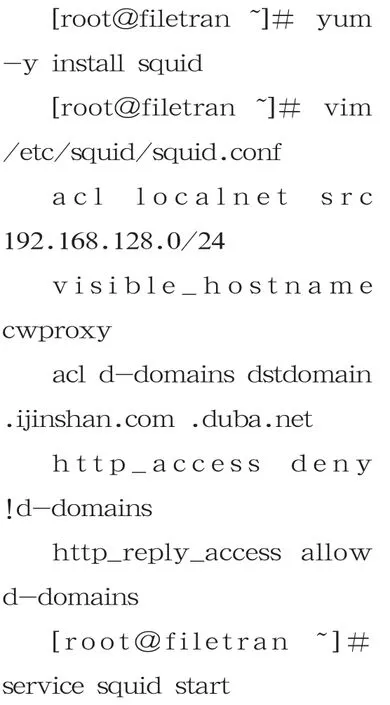

安装并配置Squid3.1服务:

这部分定义是基于默认的配置基础上添加的,分别定义了代理服务显示的名称,定义了一组目的域名,这组域名就是单机版杀毒软件升级服务器的域名,同时设置除这组域名之外的访问均禁止。启动服务后,在杀毒软件的设置项中添加本代理服务的IP和端口,点杀毒软件升级就能实时保持最新了,而利用此代理去访问其他网站,都是无法访问的。

3.巩固和提升

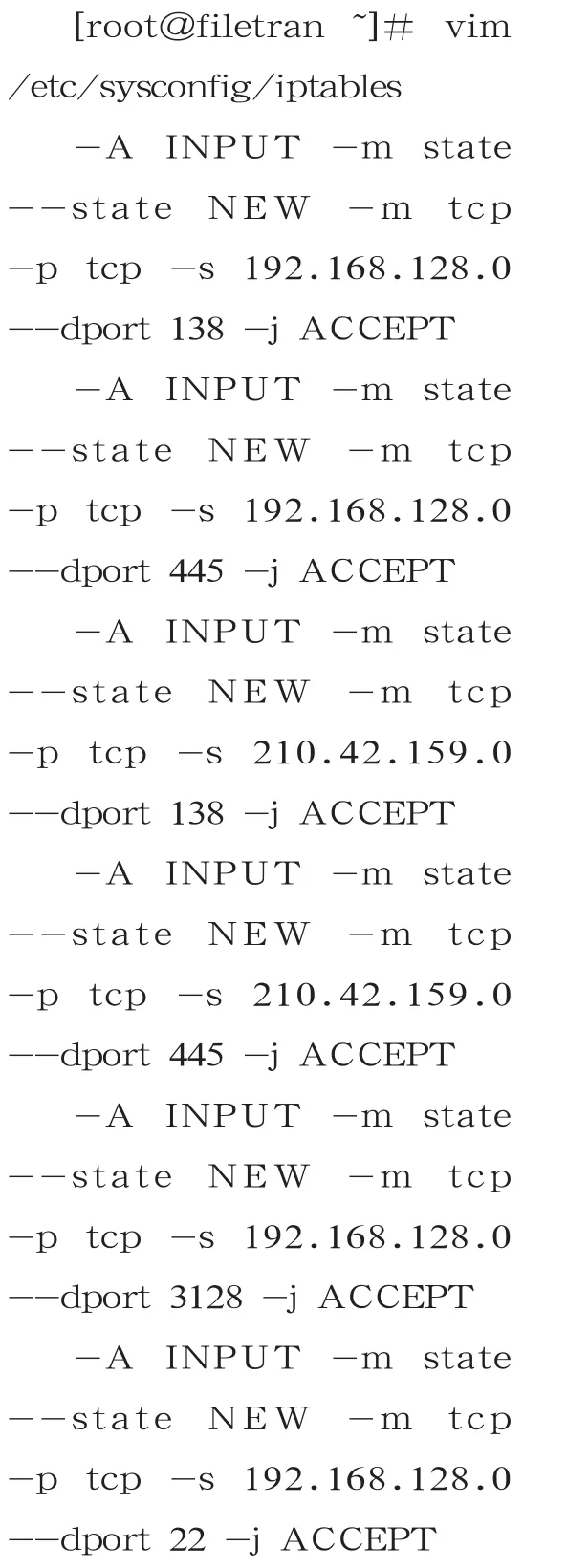

前置机同时存在于外网和内网,放开了SSH、Squid、Samba等三项服务,虽然服务自身都定义了访问控制列表,但依赖服务去抵御潜在的攻击还是不够的,最好的办法就是配合防火墙策略,让防火墙丢弃无关的来源IP包以提升前置机自身的安全和运行效率。

如此定义IPtables上放行了Samba服务的138和445端口仅限财务内网和财务所用的外网IP使用,Squid代理和主机SSH服务仅限在内网使用,这样最大程度缩小了此前置机在网络中开放的范围,使安全落到实处。

除此之外,前置机还配置了DNS和NTP服务,DNS用于内网服务器中少量的解析需求,配置其转发解析请求到外网DNS上,NTP用于内网所有服务端或终端的网络校时,尤其对于财务系统所需记录的每笔业务处理时间特别实用。

经验总结

安全从来就是相对的,物理隔离的内网脱离了各种安全机制,同样无法做到安全。我们不仅要在技术层面阻拦各种安全风险,更重要的是从管理制度和使用习惯层面去规避低级的安全漏洞。比如,任何一款杀毒软件都不能查杀所有的病毒,未经查杀的文件放置到共享目录,在另一个网络区域尽管只读也同样有机会引入病毒。因此,安全前置机的搭建,仅仅提供的是适应本案的技术层面的相对安全,全面的信息化安全需要我们用更多的管理智慧去不断巩固。