无线管控方案测试

2015-12-03

针对上述两种方案,我们分别做了测试。

方案一测试

我们选取了国内知名厂商深信服的无线管控设备进行测试,设备型号为AC-2000,以桥接模式部署,部署位置是在防火墙和核心交换机之间。

本次测试的重点是观察无线管控产品对无线终端上网行为的管理效果,主要关注的功能是细致的应用行为管理、无线热点和移动终端管控、各种日志信息查询和报表的生成。

经过一个月的在线测试,测试结果如下:

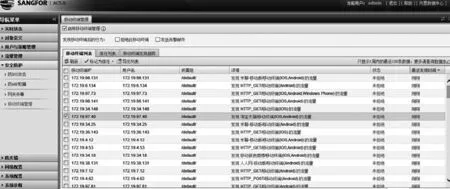

1.发现移动终端

当手机、PAD、PC等终端通过无线接入上网时,在无线管控设备上能看到移动终端的IP、所属用户组、通过规则发现的终端类型及发现时间。

判断是否是移动终端接入,主要通过AC内置的移动应用规则来识别,其中包括IM社交、在线视频、生活、新闻资讯、地铁、下载客户端、移动浏览器、PC端手机助手等类型的应用,例如微信、移动QQ、新浪微博、优酷、91助手等常见手持终端的App应用。

通过无线接入的方式,包括 360WiFi、小米WiFi、小度 WiFi、无线路由器、PC上安装的共享上网软件等,一旦移动终端接入上网,AC就能发现,如下图3所示。

2.管理非法接入的移动终端

把合法IP和用户加入信任列表后,通过这些IP网段上网和使用这些用户名上线的移动终端,将不会出现在移动终端发现的列表中。

对新发现的违法移动终端,可选择“拒绝此移动终端”,禁止该移动终端上网,此时经过该IP的所有访问将会被拒绝;或者“发送告警邮件”,提醒管理员该IP有非法的移动终端接入。

3.移动终端发现趋势

图3 深信服AC检测效果图1

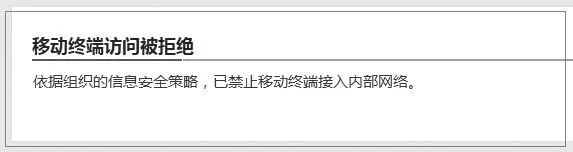

图4 深信服AC检测效果图2

图5 深信服AC检测效果图3

图6 深信服AC检测效果图4

从图4可以看出,AC设备能够针对最近7天、30天每天发现的移动终端数量做一个趋势统计,便于管理员掌握无线接入的相关情况。

4.防私接无线路由器测试

通过配置上网权限策略,开启防止共享上网检测,将单IP允许的最大终端数设置为1的时候,具体配置情况示例如图5所示。

之后我们内部私接一台无线路由器,共享IP设置为172.19.4.90,这时我们在AC设备的控制平台上可以直接看到共享的IP地址和连接终端类型。

我们在未设置策略,即不做任何管控的情况下,利用手机或者笔记本连接该路由器共享上网一切正常。

我们通过控制台开启共享上网策略,并将行为策略设置为禁止时,再利用安卓手机访问新浪网页,浏览器提示信息如图6所示。

从图6可以看出,这台笔记本电脑连接共享路由器172.19.4.90后,访问互联网的通道被阻断,已经无法正常使用互联网。由此可见,针对这种无线路由器的管控,效果还是立竿见影的。

方案二测试

本方案测试的重点是无线路由器检测程序检测的效果,为了便于演示,本文将检测程序的四个模块进行了集成,开发出一个图形界面,下面将逐步展示检测的过程。

1.图形界面是基于Visual Studio 2010平台开发的,在Windows系统中双击可执行文件即可,图7是检测程序启动的界面。

从图7可以看出,图形界面上分为四个标签页,每个标签页分别代表了一个模块,整个检测流程就是依次执行这四个模块。

2.进行IEEE MAC地址库查询;点击“MAC地址库查询”标签下的“查询”按钮,查询出的结果就是IEEE给出的MAC地址分配表,共有近二万条,分配范围覆盖了全球了的网络设备厂商。

3.筛选无线MAC地址库;点击“无线MAC库查询”标签。

然后选择无线厂商,目前我们仅入库了TP-Link和D-Link两家厂商,后期可以收集更多无线MAC分配信息进行扩展。下面我们以TP-Link为例来进行说明。选中“TP-LINK”,然后点击“MAC入库”按钮,完成后显示如图8所示。

图8说明无线MAC信息入库成功,我们可以点击“查询”按钮进行查看。

查询出来的结果就是分配给TP-LINK厂商的MAC地址段,这些信息将用于后续的扫描工作中。

图7 检测程序启动界面

图8 无线MAC入库

图9 启动TFTP服务器

图10 天津核心交换机ARP信息抓取图

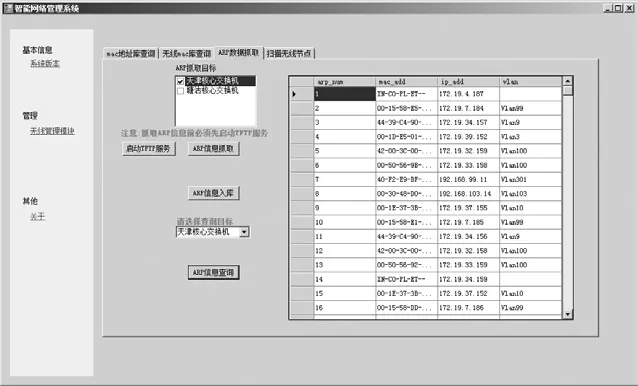

4.网关ARP数据抓取;点击“ARP数据抓取”标签。

由于需要将网关设备上的实时ARP信息导出,需要使用到TFTP服务,TFTP服务器可以随意选择,并没有任何限制,本文选用的是Tftpd32这个轻量级的TFTP服务程序。此时需要先启动TFTP服务,点击“启动TFTP服务”按钮即可,如图9所示。

从图9可以看出,TFTP服务器已经启动,下面我们以“天津核心交换机”为例来进行ARP数据抓取工作,选中“天津核心交换机”,然后点击“ARP信息抓取”按钮,如图10。

图10显示天津核心交换机的实时ARP信息已经抓取出来,下一步需要将ARP信息写入数据库中;点击“ARP信息入库”按钮。

入库完毕后,选择查询目标为天津核心交换机,点击“ARP信息查询”按钮查询刚抓取的ARP信息,如图11所示。

图11查询出的内容就是天津核心交换机上的实时ARP信息,主要包括IP地址和对应的MAC地址,这也将应用于无线节点扫描。

4.进行无线节点扫描工作。点击“扫描无线节点”标签。

扫描对象选择“天津核心交换机”,然后点击“开始扫描”按钮,即可启动扫描程序。

扫描工作执行完毕后,就可以从数据库中查询到局域网内TP-Link无线路由器的相关信息了,选择查询对象为“天津核心交换机”,点击“查询无线节点”,即可获得最终的无线路由器扫描结果。

图11 天津核心交换机ARP信息查询

从扫描结果图右边的表格中就可以看到当前局域网内的TP-Link无线路由器的相关信息,包括了序号、无线路由器MAC地址、IP地址、位置(接入交换机端口)、厂商和扫描时间。有了这些信息,就可以与无线路由器登记表中的信息进行对照,找出非法接入的无线路由器,结合点位图,就可找到非法接入点的物理位置。由于核心交换机上的ARP信息会定时进行更新,所以如果新接入了无线路由器,ARP信息也会同步更新,检测程序也能够立即检测出该无线路由器。