天基综合信息系统安全策略设计与验证技术研究

2015-06-23马恒太刘小霞朱登科

马恒太,刘小霞,朱登科

(中国科学院软件研究所,北京 100190)

专 题

天基综合信息系统安全策略设计与验证技术研究

马恒太,刘小霞,朱登科

(中国科学院软件研究所,北京 100190)

针对天基综合信息系统面临的安全威胁,结合安全需求和约束条件,面向远程空间信息支援任务想定,设计主动可控的安全防护策略规则,并研究安全策略规则的形式化描述方法,进而实现动态可配置的安全策略仿真验证系统,以安全策略规则对安全分发技术的动态部署驱动为例,迭代验证安全策略对安全技术的指导作用。为从策略层面提高天基综合信息系统安全防护部署的可动态配置能力和性能/代价提供解决思路和验证方法。

信息安全;空间数据;安全策略;策略验证

0 引 言

随着航天和信息技术的飞速发展,空间信息优势已成为现代信息化战争成败的关键。面对瞬息万变的战争环境,信息优势是进行快速指挥决策的保障。现代化战争中,安全高效的空间数据能力是提升部队战斗力和机动性的重要保障,对提高空间通信资源的利用率和提升信息化能力具有重要的意义。

天基综合信息系统作为一个异构的、复杂的空间数据综合服务系统,以任务使命为导向,其基本职能就是任务使命信息的获取、融合、分发、处理,无论是系统网络本身的特性还是任务信息流的属性特征,都存在着多种多样的信息被窃取、系统被破坏的潜在安全威胁。

已有的安全策略研究主要集中于地面信息系统,现有的空间信息安全策略不能支持动态可变的环境需求,安全部署策略缺乏可扩展性。要追求资源约束、任务执行效率与安全性三者之间的平衡,需要从策略层面解决安全机制的动态配置与部署,适应空间数据系统动态可变的安全需求,研究和部署动态安全防护策略,采用模块化的思路,将必要的任务功能模块化,减少冗余,提高安全服务部署的可扩展性。依据任务特征和可调配资源进行按需安全部署,从策略层面上提高天基综合信息系统安全防护部署的可动态配置能力和性能/代价比。

本文针对未来战场远程空间信息支援需求,通过分析综合信息系统可能面临的安全威胁,结合综合信息系统任务特征和可调配资源,针对窃听、干扰、伪造、数据损坏、重放攻击和非授权访问等威胁进行了安全策略规则设计,提出动态可配置的安全策略设计及验证方法,进而设计综合信息系统安全策略仿真验证系统,验证了综合信息系统安全防护按需适配和动态部署能力。

1 相关工作

空间数据系统咨询委员会(CCSDS)主要负责开发和采纳适合于航天通信和数字处理系统的各种通信协议和数据处理规范。为了解决空间通信的数据安全问题,CCSDS就制定了针对空间网络端到端系统间的安全通信协议(SCPS-SP)[1],并颁布了空间任务安全指南[2]。

美国马里兰大学的Ayan Roy-Chowdhury等[3]于2005年针对未来的卫星节点和地面节点共存的混合网络中的卫星部分容易受到窃听、会话劫持和数据破坏等问题,讨论了针对卫星网络安全数据传输所提出的不同解决方法;考虑了在混合卫星网络中由于采用安全增强策略(如IPSec或SSL)所产生的性能问题,提出了解决性能相关问题的建议。

国家卫星气象中心的崔鹏等人[4]于2006年分析了我国气象领域现阶段所采用的加密解密算法和三级密码管理策略。东北大学的李喆[5]于2006年提出一种卫星网络安全路由协议,采用静态配置与动态调整相结合的策略,在网络拓扑变化时自动对路由进行调整,并为协议增加了基于信誉度的安全机制,实现对网络内部及外部攻击的检测防范。中国电子科学研究院的李华等人[6]于2014年针对空天地一体化网络安全威胁进行了深入分析,并提出了一体化网络安全防护未来发展亟待解决的关键技术。

2007年中国科学院软件研究所的马恒太等[7]分析了不同安全增强策略下安全服务对卫星通信业务的影响。2008年纪豫宣等[8]分析了卫星网络密钥动态分配与管理的实施策略。2009年郑刚等[9]分析了安全认证和通信加密等安全服务对业务流的影响,为卫星网络业务安全防护策略提出了建议。2014年易小伟等[10]设计了针对卫星遥感图像的可伸缩认证算法,马恒太等[11]提出了基于信息属性的空间数据安全传输策略和机制,为空间数据的安全分发策略实施提供了可行思路。

2 天基综合信息系统安全策略设计方法

2.1 安全策略系统框架

天基综合信息系统的安全策略设计以最小防护代价最大限度满足系统使命任务特征为首要目标,追求资源约束、任务执行效率与安全性三者之间的平衡,要求策略的设计与配置在保证安全的前提下,简单、高效,消除冗余与冲突。

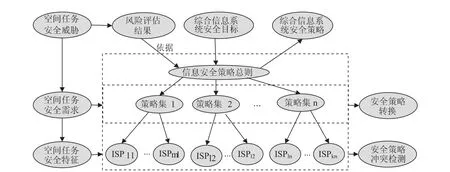

图1 天基综合信息系统安全策略框架

天基综合信息系统的安全策略设计遵循如下的指导原则:深度防御,分级保护,按需设计,效率代价平衡,攻击生存,循环改进原则。依据此指导原则,设计处天基综合信息系统安全策略框架如图1所示。依据天基综合信息系统风险评估结果制定信息安全策略总则,能够满足综合信息系统安全目标。策略总则下包括多个策略集,而每个策略集由相应的多个策略规则组成。安全策略实施中,安全策略转换是实现策略自动配置的基本手段,安全策略冲突检测是实现策略正确动态配置的根本保证。

2.2 安全策略设计

依据天基综合信息系统任务需求设定一个空间远程信息支援场景示例,如图2所示。

图2 空间远程信息支援任务场景

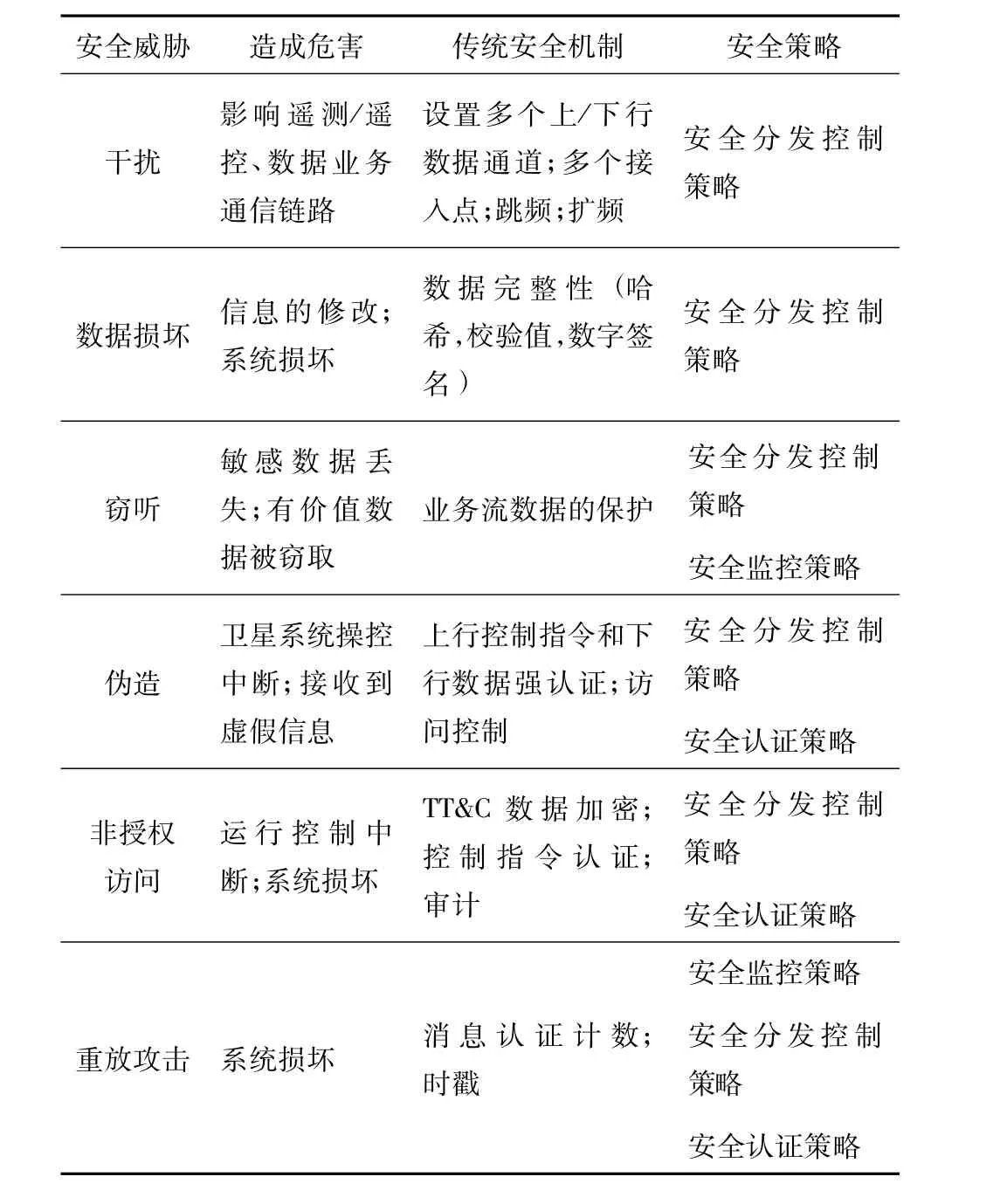

基于此场景,针对任务特征和信息属性分析面临的六类安全威胁:干扰、数据损坏、窃听、伪造、非授权访问及重放攻击,同时对每种安全威胁所造成的危害及所对应的传统安全机制进行了分析。设计主动可控的安全防护策略规则(安全分发控制策略、安全状态监测与控制策略、安全认证策略等)。安全威胁及安全策略关系如表1。

表1 威胁与策略对应关系

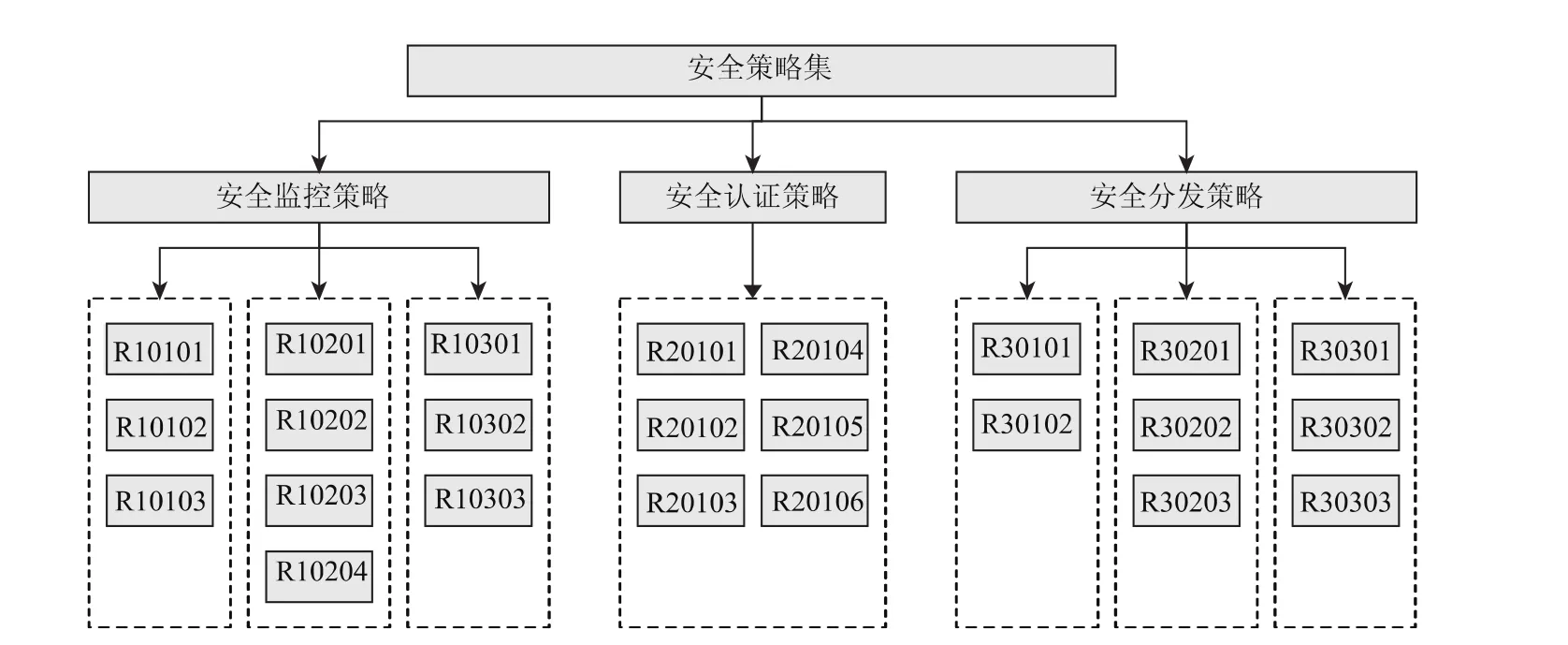

针对上述场景,分析得出面向此场景的安全策略层次架构,此场景的安全策略集包括安全监控策略、安全认证策略以及安全分发控制策略等。每个策略集包括多个形式化描述的策略规则,如图3所示。

天基综合信息系统安全策略由一系列规则构成,安全策略规则规定了执行规则的主体对目标执行的处理动作,定义一条安全策略规则时需要包含多个规则元素。安全规则描述为R(Num,mType,Sub,Ope,Obj,Act)。

图3 面向场景的安全策略层次架构图

其中Num表示安全规则编号;mType表示任务类型;Sub表示规则R的行为主体;Ope表示规则R的行为;Obj表示规则R的行为客体;Act表示对规则关联的任务的响应。例如R(1,monitor,SC1,rw,missile1,1)表示1号规则:监控星座 SC1与导弹missile1之间的双向通信。

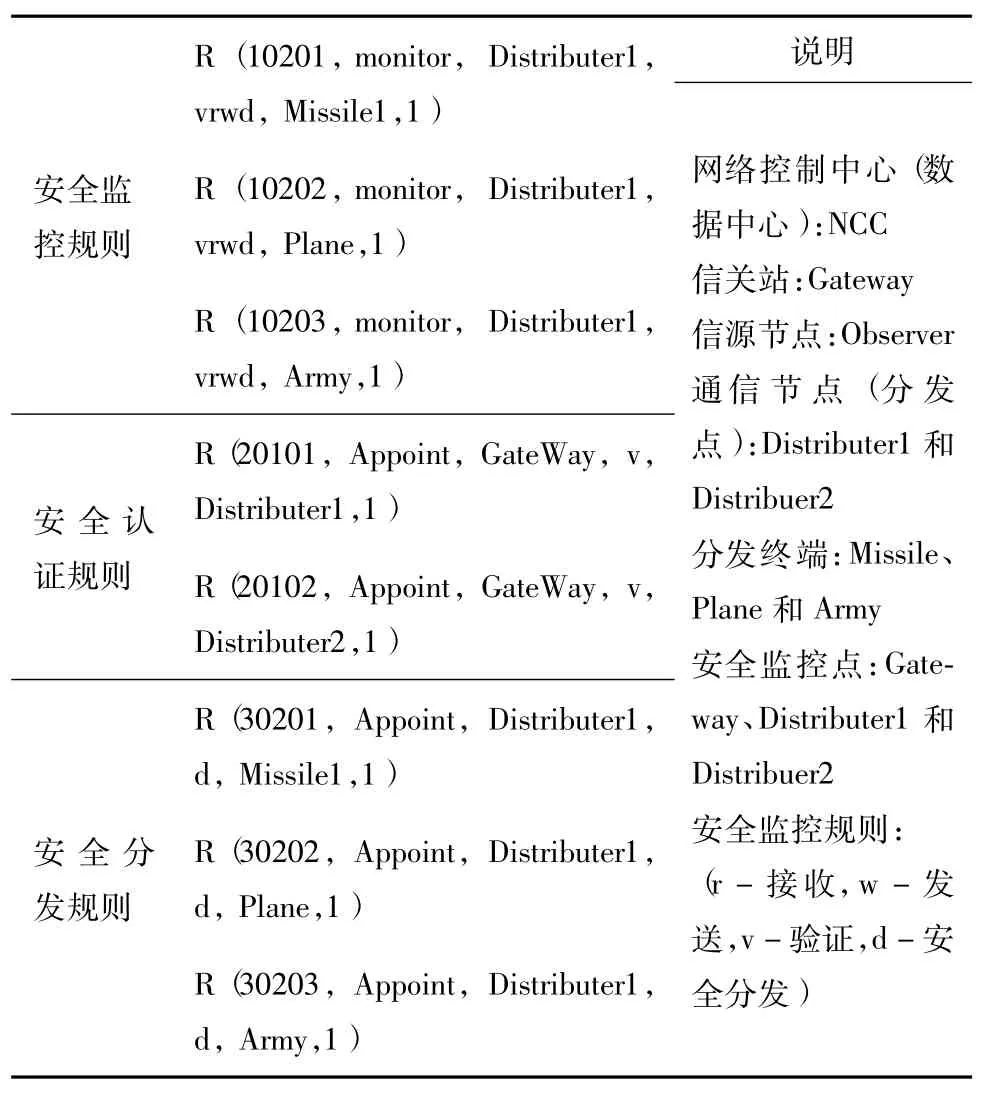

面向此场景的安全策略规则很多,表2列出其中一些典型安全策略规则示例。

表2 典型安全策略规则

在此,以安全分发策略为例,具体分析安全策略规则的设计。

安全分发控制需要同时考虑数据自身的属性特征、传输过程的不确定性、安全策略和安全机制等相互矛盾因素。分发控制影响因素分成三个属性类:安全属性、数据属性和过程属性。通过利用各属性类之间的关系指导设计高效的安全分发控制策略和机制。

以空间远程信息支援场景为例,分别对同一属性类不同属性值之间的关系以及不同属性类的属性值之间的关系进行定性分析。

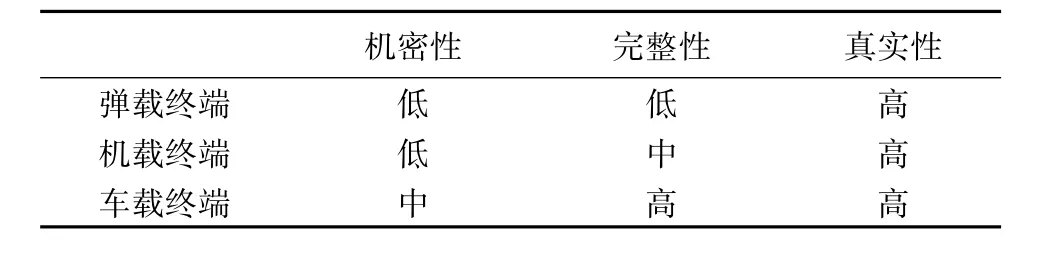

(1)数据对安全属性的需求表现出层次等级。弹载终端、机载终端和车载终端对机密性、完整性和真实性的要求是不一致的,如表3所示。

表3 终端对不同安全属性的等级需求

(2)对于信息属性类,数据质量同数据码率是呈正相关的,通常需要较高的数据码率来获得数据质量的提升。

(3)过程属性类中,实时性受信道时变特征的影响,当信道条件较好且稳定时数据传输实时性能够得到更有效保障。

通常不同属性类间的关系与任务特征有较大联系,以图像内容数据安全分发为例,定性分析属性类间的制约关系。随着图像数据质量的提升(数据质量层次递增,数据量增大),数据机密性提升,可认证性降低,端到端时延增加,如图4所示。

图4 不同属性类的属性值之间的变化关系

通过对空间远程信息支援场景的分析,结合最小安全最大满足原则,针对任务属性对安全分发过程控制制定3条安全策略规则:

·地面站发送图像信息机密性小于等于中;

·地面站发送图像信息真实性大于中;

·地面站发送图像信息码率大于0.2 bpp;

安全策略规则实际部署时需要转换为6元组形式的可执行规则,一条可执行规则需要包含的要素(称为规则元素)包括:规则模式元素Modality(包括肯定授权A+、否定授权A-、义务O+、抑制O-四种)、触发安全规则执行的事件Event、使安全规则生效的条件Condition、执行安全规则的主体 Subject、受安全规则控制的目标Target和安全规则行为Action,分别用M、E、C、S、T、A表示,安全规则形式化表示:PolicyRule:(M,E,C,S,T)→A对上面三条规则变形:

·(A+,incoming,confidentiality:>2,GW,traffic,cut)

·(A+,incoming,authenticity:<=2,GW,traffic,cut)

·(A+,incoming,code_rate:>0.2,GW,traffic,cut)

其中:incoming:规则发生事件,表示有码流流入;confidentiality和authenticity:机密性和真实性,分为低、中、高3级;code_rate:码率,单位为bpp;GW:地面站;traffic:综合信息流;cut:透明裁剪。

3 天基综合信息系统安全策略验证技术

3.1 安全策略验证系统设计

为验证安全策略对安全机制的指导作用,设计安全策略仿真验证系统,安全策略仿真验证系统包括想定场景、策略制定、策略冲突检测与消解、策略转换、安全分发和性能评估等模块。图5是仿真验证系统总体结构。

图5 仿真验证系统总体结构

(1)安全算法基础库

安全算法基础库包括先进密码算法库和认证算法库。密码算法库实现分组加密算法(DES、AES)、序列加密算法、及基于标识的层次化加密算法。认证算法库实现可伸缩认证算法及基于联合哈希链和前向纠错码的流签名算法等。

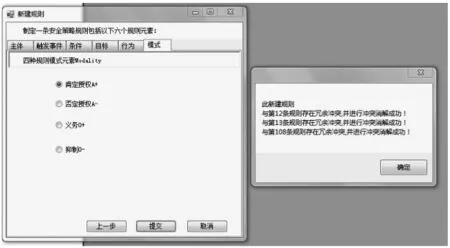

(2)策略冲突检测与消解模块

当多条策略的目标不能同时满足时将发生策略冲突,需进行冲突检测和消解:首先建立安全规则关系矩阵,得出规则间规则元素的关联关系。同时定义并实现策略冲突矩阵,系统主要考虑了屏蔽冲突、矛盾矩阵、冗余冲突。然后进行策略冲突矩阵匹配。检测出策略冲突后,通过对规则间的规则元素进行差集运算完成策略冲突消解。同时,天基综合信息系统安全策略应遵循一些规则,系统中冲突检测和消解模块相应执行这些规则:

安全策略优先:信息安全相关策略优先级高于其它类策略。

反向策略优先:禁限类信息安全控制策略优先级要高于许可类安全控制策略。

R(10201,monitor,Distributer1,vrwd,Missile1,0)>R(10201,monitor,Distributer1,vrwd,Missile1,1)

新加载策略优先:R(10201,monitor,Distributer1,vrwd,Missile1,0);R(10208,monitor,Distributer1,vrwd,Missile1,1)存在不一致,优先考虑加载R10208。

本地策略优先:对同类安全策略,本地安全策略优先级高于更大区域安全策略。

指定策略优先:强制优先R(20103,Appoint,GateWay,v,Missile1,1)。

(3)策略转换模块

策略转换目的是实现描述具体化和行为可操作化,使策略最终能够在系统内自动执行。安全策略转换模块提供从抽象的策略规则到安全技术层面所需技术参数之间的平滑转换。

通过上述对空间远程信息支援的分析,制定的安全分发策略规则经过策略冲突检测消解后,根据机密性,可靠性和码率要求,得到可供安全分发技术使用的配置文件,包括码率、图层、加密算法和认证算法等,从而按需对相应任务信息流和系统节点进行认证加密和安全分发码率控制等。

3.2 仿真实验结果

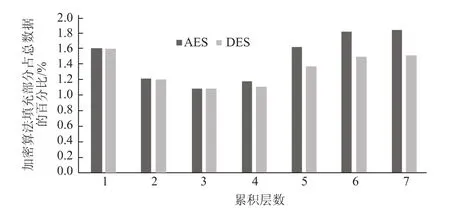

安全策略仿真验证系统有良好的人机交互界面,提供策略规则自动配置,并且安全策略执行效果可图形化直观分析。图6为安全策略验证系统中,实现对用户新制定的规则与已有规则库的自动冲突检测和消解,经过冲突消解后的规则会自动进行策略转换,形成安全模块选择和部署的配置参数,实现安全机制的自动选择和配置;图7测定不同的安全策略规则控制下,得到安全分发机制的通信代价,通过安全策略规则配置可以依据机密性约束自动选择AES和DES作为加密算法,并对不同算法进行代价和性能等的比较分析。基于本验证系统,安全机制可以在安全策略指导下进行动态配置执行,本系统方法为天基综合信息系统安全策略按需适配和动态部署提供了验证平台。

图6 验证系统实现策略冲突检测与消解功能

图7 不同策略配置下加密带来的代价分析

4 结 语

本文针对天基综合信息系统面临的窃听、干扰、伪造、数据损坏、重放攻击和非授权访问等安全威胁,面向远程空间信息支援任务想定,结合安全需求和约束条件,进行了安全策略规则设计。设计安全策略仿真验证系统,实现安全策略规则配置模块、策略规则冲突消解及转换模块、安全算法基础库等,通过配置安全分发策略规则,并将策略规则形式化描述为可部署实施的规则,验证安全策略对安全分发等技术的指导作用。本研究验证了安全策略动态配置方法的可行性,从策略层面上实现空间数据分发及传输的安全可配置性,提高了天基综合信息系统安全防护按需适配和动态部署能力。

[1] CCSDS.CCSDS 713.5-B-1 Cor.1 Space Communications Protocol Standards(SCPS)-Security Protocol(SCPS-SP)[S].USA:CCSDS,2010.

[2] CCSDS.CCSDS 350.7-G-1 Security Guide for Mission Planners[S].USA:CCSDS,2011.

[3] Ayan Roy-Chowdhury,John S.Baras,Michael Hadjitheodosiou et al.Security Issues in Hybrid Networks with a Satellite Component[J],IEEEWireless Communications magazine,December 2005,12(6):50-61.

[4] 崔鹏,杨军,施进明等.加解密技术在我国新一代气象卫星数据传输中的应用[J].气象科技,2006,34(2):233-236.

[5] 李喆,刘军.卫星网络安全路由研究[J].通信学报,2006,27(8):113-118.

[6] 李华,范鑫鑫,秘建宁等.空天地一体化网络安全防护技术分析[J].中国电子科学研究院学报,2014,9(6):592-597.

[7] HENGTAIMA,ZHIGUO HONG,DENGKE ZHU,etal. Simulation and Research on Security Enhancement Policies of Space Network Protocols[J].Second International Conference on Space Information Technology,2007,vol. 6795(3):679555.1-679555.6.

[8] YUXUAN JI,HENGTAIMA,GANG ZHENG,Analysis and Design on Key Updating Policies for Satellite Networks[J].Int.J.of Computers,Communications&Control,Vol.III(2008),No.4,pp.343-352.

[9] G.Zheng,H.-T.Ma,C.Cheng,et al.Tu.Design and Logical Analysis on the Access Authentication Scheme for Satellite Mobile Communication Networks.IET Information Security[J],2012,6(1):6-13.

[10]易小伟,马恒太,郑昌文等.基于有向图构造的卫星遥感图像认证算法[J].宇航学报,2014,35(5):581-589.

[11]马恒太,易小伟,刘小霞.基于信息属性的空间数据安全传输机制研究[J].兵工学报,2014,1:108-114.

马恒太(1970—),男,山东人,副研究员,博士,主要研究方向为信息安全;

E-mail:hengtai@iscas.ac.cn

刘小霞(1986—),女,江苏人,工程师,硕士,主要研究方向为信息安全;

朱登科(1981—),男,湖南人,高级工程师,硕士,主要研究方向为卫星系统仿真。

Research on Design and Verification Technology of Security Policy Based on Space Integrated Information System

MA Heng-tai,LIU Xiao-xia,ZHU Deng-ke

(Institute of Software,Chinese Academy of Sciences,Beijing 100190,China)

Considering the security threat that space integrated information system faced,design activecontrolled security policy rules and research the formal description methods of the security policy rules,which combine with the security requirements and constraints,and base on information support for remote spacemission scenarios.Then implement a dynamic configurable security policy simulation system,and take the dynamic deploy of security policy rules to the secure distribution technology as an example to iteratively verify the guiding role of the security policy to the security technology.Finally,provide solution ideas and verificationmethods at the policy level,to improve dynamically configured capabilities and performance cost ratio for the integrated information system security deployments.

information security;spatial data;security policy;policy verification

TP391.9

A

1673-5692(2015)05-468-06

10.3969/j.issn.1673-5692.2015.05.004

2015-07-30

2015-10-03

国家自然科学基金项目(61202218);国防创新基金项目;中国科学院支撑技术项目。