无线传感器网络数据融合安全机制研究

2015-05-05吴伊蒙贾国庆房卫东

陈 超, 邓 斌,吴伊蒙,贾国庆,房卫东

(1.青海民族大学 物理与电子信息工程学院,青海 西宁 810006;2.上海大学 特种光纤与光接入网省部共建重点实验室,上海 201899;3.中科院上海微系统与信息技术研究所,上海 200051;4. 上海物联网有限公司,上海 201800)

无线传感器网络数据融合安全机制研究

陈 超1, 邓 斌2,吴伊蒙2,贾国庆1,房卫东3,4

(1.青海民族大学 物理与电子信息工程学院,青海 西宁 810006;2.上海大学 特种光纤与光接入网省部共建重点实验室,上海 201899;3.中科院上海微系统与信息技术研究所,上海 200051;4. 上海物联网有限公司,上海 201800)

由于WSN本身资源方面存在的局限性和脆弱性,使其安全问题成为一大挑战。随着WSN向大范围配置的方向发展,其安全问题越来越重要。围绕WSN的安全需求,结合WSN的分层网络结构,研究了其各层易遭受的攻击及防御对策。分析了基于明文的数据融合安全机制和基于密文的数据融合安全机制,并在此基础上提出了相应的解决思路。

无线传感器网络;安全机制;数据融合

无线传感器网络是由部署在被测区域内大量的廉价微型传感器节点组成,通过无线通信方式形成的一个多跳自组织网络。主要运用于智能城市[1]与市政管理[2]、智能社区[3]、智能家居[4]、环境监测、智能交通(诸如高速公路管理[5]、车辆管理[6]等)、军事国防、精准农业[7]等,其广阔的应用前景掀起了国内外对无线传感器网络的研究热潮。

由于许多的WSN担负着关键的任务,例如上述军事应用等,因此,需要进行系统化的安全设计。然而WSN通常部署在无人值守的户外区域或敌对环境,传感器节点更易暴露和妥协。此外WSN节点的计算、存储、能源和通信速度或带宽有限,因此传统网络安全技术不能直接应用于WSN[8],因此WSN安全更复杂。

在本文中,笔者将分析并凝练出WSN的威胁和缺陷,汇总近期国际上提出的传感器网络安全的提案,对数据融合的安全机制进行分类,进一步提出一些有价值且急待解决的问题。

1 WSN安全需求背景

由于WSN节点间传输媒质的开放性,使其容易遭受敌对方监听,同时,由于资源的限制,传统的安全技术并不适用,因此,对于WSN而言,其安全目标肯定有别于传统网络,同时,它所面对的安全挑战、威胁/攻击与安全的评估也是全新的[9]。

1.1 安全目标和挑战

进行WSN安全设计时,需要关注的信息安全属性有:机密性、有效性、完整性、身份验证、不可否认性、授权、新鲜性等[10]。此外,由于WSN中经常有新的节点加入,而且原有传感器失效,其前向安全性与后向安全性对于安全也是重要的,即节点在离开网络后不允许知道未来的信息,新加入的节点不可以知道以前发送的消息。

相较于传统网络,WSN的安全挑战更加严峻,因为要兼顾节点能耗、网络规模和拓扑结构[11-12],外端到端的信息传输会涉及到中间节点的信息处理,WSN部署后,面临更多的威胁是从被动窃听到主动干扰的链接攻击。

1.2 威胁与攻击

WSN中的基站通常被认为是可信的,目前研究多集中在节点之间信息传输的安全问题。由于节点的部署环境和资源限制,WSN受攻击的概率高于其他类型网络,攻击可以分为外部攻击和内部攻击[13]。外部攻击节点不是传感器网络授权的合法节点,而内部攻击节点是传感器网络行为异常或无授权的合法节点。外部攻击破坏力度小、易检测,如窃听攻击,攻击者被动监听传感器网络传输数据,因为外部攻击者不知道数据加密密钥,因此其不能有效解密窃听数据。而内部攻击破坏力度大、难检测,如女巫攻击,恶意节点通过伪造或窃取合法节点身份,同时以多个合法身份出现在网络,影响路由建立、数据融合、存储分配、异常行为检测等,严重削弱网络性能。无线传感器网络典型的安全攻击与危害如表1所示。

表1 无线传感器网络典型的安全攻击与危害

网络层次安全攻击危害物理层拥塞攻击传输能力下降、传输时延增加、数据丢失物理破坏物理上分析与修改、分析其内部敏感信息和上层协议机制链路层碰撞攻击数据包丢弃耗尽攻击节点资源耗尽非公平竞争恶意节点发送高优先级数据包,正常节点通信处于劣势网络层丢弃和贪婪攻击随机丢弃数据包,自己的数据包高优先级发送,破坏网络通信秩序汇聚节点攻击判断节点物理位置或逻辑位置进行攻击,给网络造成较大的威胁方向误导攻击修改源和目的地址,选择错误路径发送,使网络的路由混乱黑洞攻击发送0距离消息,节点会把数据包发送到恶意节点,不能到达正确的目标,形成路由空洞

1.3 安全评价

除了实现上面所讨论的安全目标,下列指标也是WSN安全很重要的评价[13-14]:

恢复力:是指网络提供和维持可接受的安全服务标准以防某些节点妥协的能力。

抵抗力:是预防攻击者通过节点重复攻击获得网络的完全控制以防某些节点妥协的能力。

可扩展性,自组织和灵活性:与Ad Hoc相比较,WSN由于节点数量大,需要考虑可扩展性,同时由于其部署条件和多变的任务目标(如数据融合、节点失效和加入等),自组织和灵活性也是重要的因素。

鲁棒性:尽管存在异常(如攻击、失败节点等),但网络会继续运作既定安全机制。

能量有效性:安全方案必须是能量的高效使用,使网络生命最大化。

确信度:最终用户以不同的可信度标准传输不同的信息是一种能力[15]。一个安全方案最好允许传感器网络考虑不同期望的可靠性、延迟、不同的成本等,提供不同层次的信息服务。

2 基于OSI模型的攻击和防御

结合OSI模型给出了WSN的分层网络构架(见图1)。每层容易遭受不同的攻击,甚至一些攻击利用层间交互可以跨越多个层。下面将结合物理层、数据链路层、网络层以及传输层来分析攻击与安全防御。

图1 传感器网络的分层网络模型

物理层:物理层负责频率选择、载波频率生成、信号检测和调制[15]。拥塞攻击和物理破坏是物理层主要的攻击类型。拥塞攻击通常的防御方法有宽频或跳频通信、切换到低占空比状态、定位拥塞区域与绕行、采用优先传输机制使碰撞最小化等[13]。物理破坏的防御机制分为两类:被动防御和主动防御[11]。主动机制是指通过设计传感器节点内部特殊的硬件电路来防止敏感数据泄露,然而这种机制会增加额外电路能耗及制造成本;被动机制包括那些不需要能量和保护电路的被检测技术。

数据链路层:负责数据流的多路复用、数据帧检测、媒体访问和差错控制[5],提供通信网络可信点到点和点到多点的连接,及邻里通信的信道分配。主要的攻击包括碰撞攻击、耗尽攻击和非公平竞争等。纠错码可以缓解碰撞攻击,但不能完全预防,因为攻击方可以一直恶化数据,甚至多于网络可纠正的。碰撞检测机制也无法完全防御这一攻击,因为适当的传输需要节点间的合作,攻击方可能会有意且反复地拒绝访问通道,而能量消耗远低于全时间拥塞攻击[13]。时分多址接入(TDMA)是防止碰撞的另一种方法。但需要更多地控制资源且仍易受到碰撞。一个有希望的解决方案是在MAC接纳控制中限制速率,但是它仍然需要额外的工作[13]。在没有优先性的MAC机制中,攻击方可以使其输出时间最大化而让其他合法节点没有时间发送数据包,这将引起非公平竞争与弱DoS攻击。尽管这些威胁可能不会完全阻止合法的访问信道,但它可以降低正常服务。虽然使用小帧可以缓解这一类攻击的范围,但当网络传输长信息时却增加了帧开销。

网络层:在传感器节点与汇聚节点之间的专用的多跳无线路由协议需要通过网络发送数据。Karlof and Wagne[16]总结的网络层的攻击如下所示:冒名顶替、改变或重播路由信息;选择性转发;污水池(Sinkhole)攻击;女巫攻击;虫洞攻击;HELLO洪泛攻击和假冒应答等。针对网络层攻击的对策主要有:加密和身份认证、多路径路由、身份验证、双向链接验证和广播认证可以保护传感器网络路由协议,其中地理路由协议是信守承诺的协议的一种[16]。

传输层:负责对传感器节点的应用传输层协议提供可信的会话和控制[5]。尽管它(传输层协议)被认为在传输层中有很少的安全问题,但仍然有一些类型的攻击,如洪泛攻击和失步攻击。虽然限制连接的数量可以预防洪泛攻击,但它也阻止了合法用户连接到受害者,因为队列和表中充满了放弃的连接。无连接协议和无状态的协议可以自然地抵抗这种类型的攻击,但是它们不能够提供充足的传输层网络服务[13]。同步失效可以扰乱两个端点现有的连接。在这种攻击中,对手重复的伪造携带数字序列和控制标志的信息,这导致端点请求重新发送错过的帧给一个或两个端点。一个对这种攻击的计数器是验证所有数据包的交换,包括传输协议头上的所有的控制字段。假如对手不能伪造身份验证信息,端点可以检测并忽略恶意数据包[13]。

3 安全数据融合

在典型的数据聚合或数据融合应用场景中,传感器节点随机分布在监测区域并收集感知数据。每个节点处理数据并与附近节点协作,然后逐级融合后的数据被转发给网关节点或是基站。

尽管数据融合可以显著地减少通信消耗,但它引入了更多的安全问题。在WSN中,一般称帮助信息的融合与转发的节点称为聚合器。通常,对于数据融合操作的攻击有两种类型。第一种是聚合器收到来自传感器节点的错误数据。这些错误数据可能通过最初的传感器节点或是初始传感器节点与聚合器之间的中间节点产生的。第二种是基站收到来自妥协聚合器节点的错误信息。

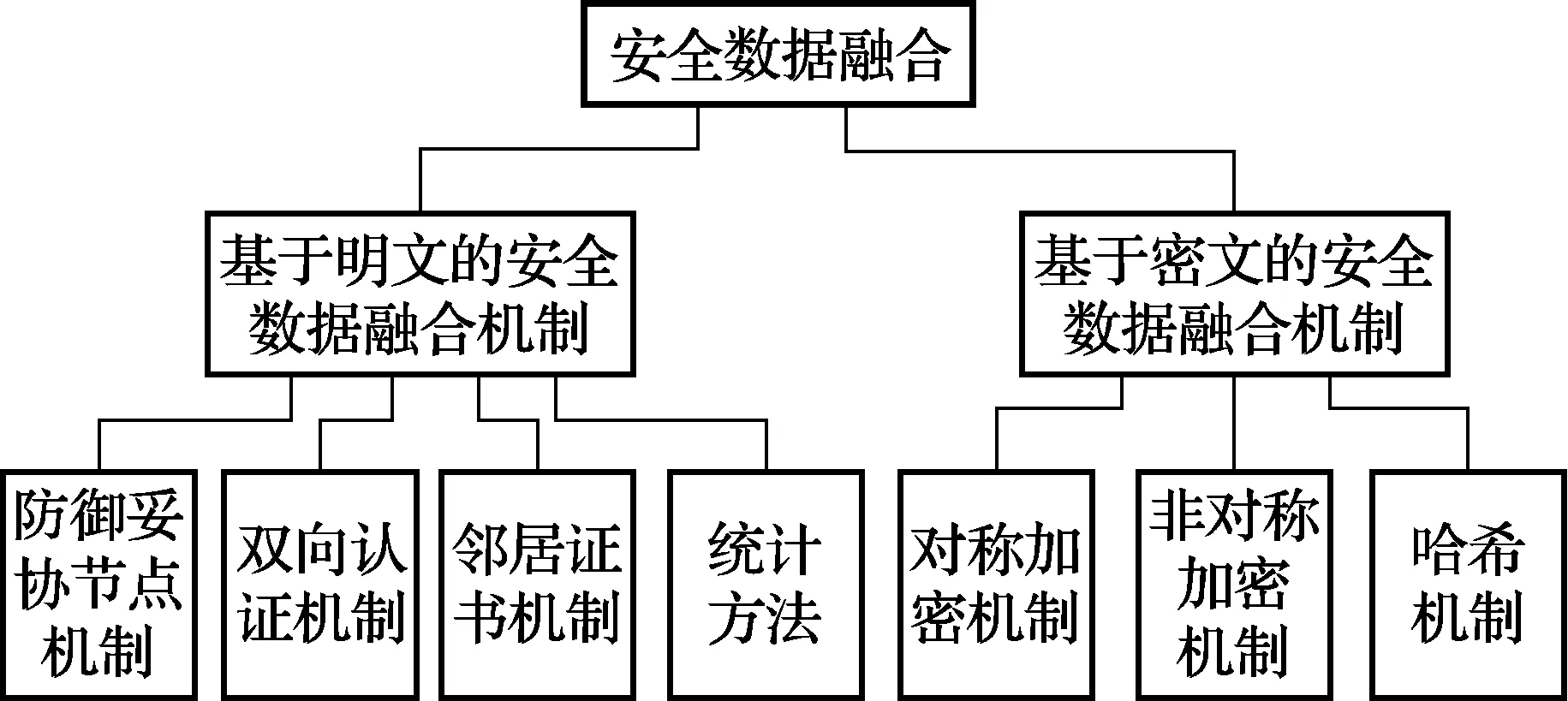

安全数据融合的方法有两种类型:基于明文机制和基于密码机制。在第一种机制中,路径中的中间节点知道转发的数据内容。在第二种机制中,数据融合是基于隐匿的数据。图2给出了安全数据融合的分类。

图2 安全数据融合机制分类

3.1 基于明文的安全数据融合机制

3.1.1 防御妥协节点机制

基于延时的融合和延时认证(一种延时认证的方法μTESLA[17])的安全融合机制代替融合信息立即进入下一跳,由Hu和Evan在文献[18]中提出的提供恢复干扰者机制与单密钥妥协机制。但在分层网络中,若父节点和子节点妥协,则该机制易遭受攻击。

3.1.2 双向认证机制

Deng等人在文献[16]中介绍了一种安全的网内路由算法,包括在聚合器和节点间的上行/下行链路。在下行链路中,传感器节点通过单向散列链和μTESLA两种技术来鉴别父聚合器下发的指令。在上行链路中,在融合数据之前,聚合器鉴别传感器产生的数据,因此,上行链路需要在聚合器与传感器节点之间建立配对密钥。

3.1.3 邻居证书机制

这类型方法是在发送之前[19-21],融合报文必须被认证或通过聚合器的邻居节点认可。Du等人提出了基于判据的方法来确定数据融合节点发送到基站数据的有效性[19]。在该方法中,数据融合节点周围的一些节点被选为目击者来监督数据融合的结果。在融合的数据发送给基站之前,聚合器添加目击者信息到报文中,基站处理目击信息且使用投票策略来决定是否接受融合后的报文。

为了过滤传感器和基站之间注入的错误数据,Zhu等人提出了一个交叉跳的身份认证IHA方案[20],方案中在数据发给基站之前至少有t+1个传感器节点来认可报文,这里t是妥协节点的阈值。在数据发送给基站的过程中,注入的错误数据包可以被检测和过滤。此外,该方案给出了一个对于错误数据包在被检测到之前可以转发跳数的上限,来考虑到达时t串通妥协节点的信息。这个方案对于大规模的WSN特别有用。如节点报文需要在它到达基站之前转发超过几跳,且对于应用包含在节点报文中的消息不适用SIA统计技术[19]。Vogt研究了几种信息认证方法,包括端到端,跳到跳,物理的和虚拟的多路径认证[21]。基于这些研究,介绍了称为Canvas的虚拟多路径认证方法。在该方案中,每个节点将制造两个MAC,分别对于下两个节点,这使消息在转发之前被认证两次。和文献[20]相类似,文献[21]中也使用了t=1的交叉身份认证方法。这意味着在一个节点妥协的情况下这种方案可以检测和过滤错误数据包。

3.1.4 统计方法

使用统计方法取代群体认可来确保安全融合。例如,Ye等人提出了一个统计的途中过滤SEF机制,在转发过程中检测和终止错误报文[22]。他们的机制在数据包中附有整体的推荐(即加密消息身份验证代码MAC),在数据传输到基站的过程中,沿着路径的每个节点验证MAC的正确性概率和终止这些无效的MAC。另一种方法是应用健壮的差错数据统计估算模型,解决存在恶意或欺骗数据中安全融合的问题[23]。

3.2 基于密文的安全数据融合机制

与基于明文方案不同,基于密文的安全数据融合机制则是令路径中的中间节点不知道传播数据的内容,防止数据的泄露。根据使用的加密技术不同,基于密文的安全数据融合机制可以分为对称加密融合机制、非对称加密融合机制和哈希融合机制。

3.2.1 对称加密机制

源节点加密和基站解密使用的密钥一致。Girao等提出了利用隐藏数据融合(CDA)隐藏端到端的感知数据[24],并且提供无中间节点明文数据操作的高效网内数据融合。他们的工作是基于Domingo-Ferrer在文献[25]中提出隐私同态(PH)——一种特定的加密交换完成的。其中PH允许直接计算加密数据。让Q和R表示两个环,“+”表示加法,“×”表示乘法。让K表示密钥的空间。它们表示一个加密转换E:K×Q→R和相对应的解密交换D:K×R→Q。考虑到a,b∈Q和k∈K,a+b=Dk(Ek(a)+Ek(b))为加法同态,a×b=Dk(Ek(a)×Ek(b))为乘法同态。PH的概念首先被Rivest等人在文献[26]中描述。在文献[25]中 Domingo-Ferrer呈现了一种加法和乘法的PH,这是一个对称方案且安全的抗击密文攻击。尽管Wagner在文献[27]中展示了在文献[25]中提到的PH对于一些参数设置不能安全地抗击选择明文的攻击,Girao等人在文献[24]中讨论了对于WSN数据融合的状况,安全等级是足够的且在文献[25]中提出的PH可以用于加密转换。CDA适用于聚合函数:平均和运动检测。为了计算均值,基站和节点需要知道传感器节点的数目。

3.2.2 非对称加密机制

源节点用基站的公钥加密数据,而基站用私钥解密。Ozdemir提出了一种基于非对称加密PH加密技术(CDPA),可以保证数据机密性及其安全融合[27]。CDPA中的融合节点相较普通传感器节点,拥有更多能源、更大计算能力和内存。在网络部署阶段,融合节点和其邻居节点共享一个密钥对,用于数据安全发送。邻居节点加密感测数据发送给其相应融合节点。融合节点接收加密数据后,用对应密钥解密,再融合。采用PH隐态加密算法加密融合数据,加密后只有拥有对应私钥的基站才能解密出数据。

3.2.3 哈希机制

Ozdemir和Hasan Cam提出了一种支持错误数据检测的安全数据融合机制[28]。其中融合节点的邻居节点同样进行数据融合,并利用哈希函数计算融合数据的消息认证码(MAC),通过MAC认证数据。为了保证数据传输过程中的机密性,连续两个融合节点验证加密数据的完整性。此外,融合节点不固定,而是根据节点能量剩余情况选择融合节点,可以平衡节点能耗,延长网络使用寿命。

3.3 待研究的问题

数据融合对于WSN是至关重要的,且它的安全性能需要更多的考虑。有待研究的问题具体如下:

1)当前,大部分的研究假设聚合器为大节点,在没有大节点的环境中设计一个安全的数据融合方案是可取的。

2)由于数据融合可以节约系统能量但引入安全问题,基于不同的安全级别和能量需求的平衡是一个关键。

3)尽管存在对于CDA算法的评估,新的评估研究仍然针对基于明文的机制。评价的指标可能包括安全、通信开销、处理开销、能量消耗等。

4)目前,大多数算法仅适用于静态WSN。设计新的对于移动WSN的安全数据融合包括移动聚合器或节点仍需要进一步研究。

4 总结与展望

在传感器网络中,数据融合是一种正常的操作来节约能量和提供准确的现象观察。尽管数据融合可以很大程度地减少通信开销,但它引入了更多的安全问题。目前已有两种数据融合的安全机制,分别是基于明文机制和基于密码机制。这两种机制比较,第一种类型方案引入了更多的加密和解密操作,从而引起更多的能量消耗。而后一种方法通常会减低安全级别。在第一种类型的方案中,许多建议使用邻居节点的集体认证或相似的方法类来验证融合报文的正确性,也采用统计方法来过滤虚假数据。但是安全路由算法的优化,仍被认为是解决数据融合的一种有效方法。

[1] SU K H,LI J,FU H B. Smart city and the applications[C]//Proc. IEEE ICECC. [S.l.]:IEEE Press,2011:1028-1031.

[2] CHEN T,LI X. Municipal solid waste recycle management information platform based on internet of things technology[C]//Proc. IEEE MINES. [S.l.]:IEEE Press,2010:729-732.

[3] LIU J H,YANG L. Application of internet of things in the community security management[C]//Proc. IEEE CICSyN.[S.l.]:IEEE Press,2011:314-318.

[4] YANG G X,LI F J. Investigation of security and defense system for home based on internet of things[C]//Proc. IEEE WISM.[S.l.]:IEEE Press,2010:8-12.

[5] LIN G S,CHEN Y,QU Y. Highway safety operations model based on Internet of Things[C]//Proc. IEEE ICCSN.[S.l.]:IEEE Press,2011:671-673.

[6] HU L L,LI H F. An intelligent vehicle monitoring system based on internet of things[C]//Proc. IEEE CIS.[S.l.]:IEEE Press,2011:231-233.

[7] LU Y,LI X M. Research on the innovation of strategic business model in green agricultural products based on internet of things (IOT) [C]//Proc. IEEE EBISS.[S.l.]:IEEE Press,2010:1-3.

[8] SHI E,PERRIG A. Designing secure sensor networks[C]//Proc. IEEE Commun. Mag. [S.l.]:IEEE Press,2004: 38-43.

[9] MARZI H,MARZI A. A security model for wireless sensor networks[C]//Proc. CIVEMSA.[S.l.]:IEEE Press,2014:64-69.

[10] ZHAO K,GE L. A survey on the internet of things security[C]//Proc. CIS.[S.l.]:IEEE Press,2013:663-667.

[11] CARMAN D W,KRUUS P S,MATT B J. Constraints and approaches for distributed sensor network security[R].[S.l.]:Citeseer,2000.

[12] PERRIG A,STANKOVIC J,WAGNER D. Security in wireless sensor networks[C]//Proc. Commun. ACM, Special Issue: Wireless sensor networks.[S.l.]:Citeseer,2004,47:53-57.

[13] DJENOURI D,KHELLADI L,BADACHE N. A survey of security issues in mobile Ad Hoc and sensor networks[C]//Proc. IEEE Commun. Surveys Tutorials. [S.l.]:IEEE Press,2005,7:2-28.

[14] WANG Y,ATTEBURY G,RAMAMURTHY B. A survey of security issues in wireless sensor networks[C]//Proc. IEEE Commun. Surveys Tutorials. [S.l.]:IEEE Press,2006,8:2-23.

[15] DEB B,BHATNAGAR S,NATH B. Information assurance in sensor networks[C]//Proc. 2nd ACM International Conference on Wireless Sensor Networks and Applications. [S.l.]:ACM Press,2003:160-168.

[16] DENG J,HAN R,MISHRA S.Security support for in-network processing in wireless sensor networks[C]//Proc. 1st ACM Workshop Security Ad Hoc Sensor Networks. New York,USA:ACM Press,2003:83-93.

[17] PERRIG A,SZEWCZYK R,TYGAR J D,et al. SPINS: security protocols for sensor networks[C]//Proc. Springer Netherlands Wireless Networks.[S.l.]:Springer,2002,8:521-534.

[18] HU L,EVANS D.Secure aggregation for wireless networks[C]//Proc. Symposium Applications Internet Workshops.[S.l.]:Citeseer,2003:384-391.

[19] PRZYDATEK B,SONG D,PERRIG A.SIA: secure information aggregation in sensor networks[C]//Proc. 1st International Conf. Embedded Networked Sensor Systems. New York,USA:ACM Press,2003:255-265.

[20] ZHU S,SETIA S,JAJODIA S,et al. An interleaved hop-by-hop authentication scheme for filtering of injected false data in sensor networks[C]//Proc. IEEE Symposium Security Privacy.[S.l.]:IEEE Press,2004:259-271.

[21] VOGT H. Exploring message authentication in sensor networks[M]. [S.l.]:Springer,2004.

[22] YE F,LUO H,LU S,et al. Statistical en-route filtering of injected false data in sensor networks[C]//Proc.IEEE J. Select. Areas Commun. [S.l.]:IEEE Press,2005:839-850.

[23] WAGNER D. Resilient aggregation in sensor networks[C]//Proc. 2nd ACM Workshop Security Ad Hoc Sensor Networks. [S.l.]:ACM Press,2004:78-87.

[24] GIRAO J,WESTHOFF D,SCHNEIDER M. CDA: concealed data aggregation in wireless sensor networks[EB/OL].[2015-01-01].http://wenku.baidu.com/link?url=R6QZ3UPdVa20TgacWrYo KUXTL9whebp6G-SyKxUfusTfI97UVjjFLf94XhzIy-wSUrd6pML MmVJ7hlQHY4TMM6iHZ7TqNKsRWRE6B0w8MxC.

[25] DOMINGO-FERRER J. A provably secure additive and multiplicative privacy homomorphism[C]//Proc. Information Security Conf. [S.l.]:Springer,2002:471-483.

[26] RIVEST R L,ADLEMAN L,DERTOUZOS M L. On data banks and privacy homeomorphisms[C]//Proc. Foundations Secure Computation. New York:[s.n.],1978:169-179.

[27] OZDEMIR S,CAM H. Integration of false data detection with data aggregation and confidential transmission in WSN[J]. IEEE/ACM Trans. Networking,2010,18(3):736-749.

[28] OZDEMIR S. Concealed data aggregation in heterogeneous sensor networks using privacyhomomorphism[C]//Proc. the ICPS’07: IEEE International Conference on Pervasive Services. Istanbul:IEEE Press,2007:165-168.

陈 超(1968— ),硕士,副教授,研究方向为物联网技术;

邓 斌(1989— ),硕士生,主研无线传感器网络安全路由协议形式化分析;

吴伊蒙(1991— ),女,硕士生,主研无线传感器网络信息安全;

贾国庆(1984— ),博士,副教授,主要研究方向为无线通信系统及关键算法;

房卫东(1971— ),博士,高级工程师,研究方向为无线传感器网络可信传输、无线传输性能测试。

责任编辑:许 盈

Research on Security Scheme of Data Fusion in Wireless Sensor Networks

CHEN Chao1, DENG Bin2, WU Yimeng2, JIA Guoqing1, FANG Weidong3,4

(1.SchoolofPhysicsandElectronicInformationEngineering,QinghaiUniversityforNationalities,Xining810006,China; 2.KeyLaboratoryofSpecialtyFiberOpticsandOpticalAccessNetworks,ShanghaiUniversity,Shanghai201899,China; 3.ShanghaiInstituteofMicrosystemandInformationTechnology,Shanghai200051,China; 4.ShanghaiInternetofThingsCo.,Ltd.,Shanghai201800,China)

Since WSN inherent limitations of resources and vulnerability,it has become a major challenge to security issues. With the direction of the development of large-scale WSN configuration, its security is increasingly important. Around WSN security needs, combined with a hierarchical network structure of WSN, the attacks and countermeasures of its layers vulnerable are studied. In this paper, the plaintext data fusion security mechanisms and the ciphertext data security mechanisms are analyzed,and on this basis the corresponding solutions are put forward.

wireless sensor networks; security scheme;data fusion

国际科学与青海科技合作项目(2014-HZ-821);春晖计划项目(Z2012105);上海市自然科学基金项目(13ZR1440800);上海市青年科技启明星计划项目(14QB1404400);上海市特种光纤与光接入网重点实验室开放课题(SKLSFO2014-03)

TN15.08

A

10.16280/j.videoe.2015.17.018

2015-02-02

【本文献信息】陈超, 邓斌,吴伊蒙,等.基于曲率驱动模型的图像修复算法[J].电视技术,2015,39(17).