基于网络编码的节点隐私保护协议研究

2015-02-27田文利

田文利

(陕西财经职业技术学院 陕西 咸阳 712000)

基于网络编码的节点隐私保护协议研究

田文利

(陕西财经职业技术学院 陕西 咸阳 712000)

针对网络安全隐私保护中,因网内中间节点或多个中间节点合谋对源节点隐私数据保护存在的威胁,提出一种数据混淆技术,在现有的基础之上,源节点只需要对现有的数据包进行污染,而不需要额外增加污染包的方式。通过这种方法,其不仅有效的提供了网络保护的安全性,同时在计算和通信方面也得到很大的提升,更好为无线网络的安全保护提供了参考。

隐私保护;无线网络;网络编码;数据混淆;污染

随着现代无线网络的应用,隐私保护成为当前网络安全的热议话题。而基于网络编码的隐私保护,其作为当前网络编码研究的重要的组成部分,正在被广大的开发着所重视。针对网络编码的研究大致可以将其分为两类:第一种类型主要是对网络攻击者采取的窃听攻击所进行的抵抗,或者是通过拜占庭的方式攻击的网络编码的方法;第二种类型则为对网络节点攻击,从而获取相关数据的安全网络编码。其中,当前针对第一种领域的研究,在技术方面已经显得比较成熟,但是,当前针对第二类的研究则显得稍微缺乏,特别在针对无线网络方面的研究则更是很少。因此,针对网络的攻击,如何加强对数据隐私的保护,成为本文研究的重点。对此,本文针对网络某个节点或者是随机组合的多个节点对源节点数据的攻击问题进行深入的探讨,并提出一种数据混淆技术。

1 传统网络编码隐私保护问题描述

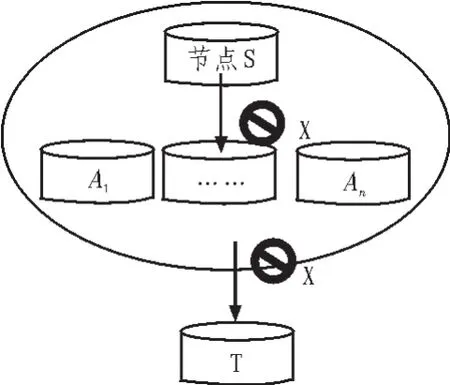

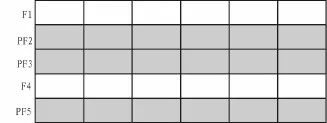

在无线网络传输当中,其具体的传输过程如图1所示。

通过图1,其中的S表示传感器采集节点,而其中的An则表示为传输的中间节点,T表示为汇聚节点,X表示网络编码方法。因此,通过图1则可以将无线网络中数据的传输描述成通过传感器节点对数据的采集,并通过网络编码的方法,将数据最终汇聚到汇聚节点的过程。同时,针对该数据的传输,其可以将其看成一个多方协调和合作的过程。由此,针对基于网络编码的无线数据传输则可为多方安全计算问题。

图1 无线传感器数据传输Fig.1 Data transmission of wireless sensor

针对图1所体现的多方计算的问题,其又存在着很大的特殊性。1)在对数据的传输中,其并不是多有的各方都有对隐私的输入;2)通过图1模型的网络编码协议,其存在着很大的特殊性要求,包括在该网络中可自愿维持各个节点合作的兴趣,并可对其中的节点进行独立的编码的操作,最后则为对其进行加密需要减少网络的能量损耗和通信的开销。

但是,针对传统的多方协议,其通常采取的方法对数据隐私进行保护,是基于采用密码学的方法实现对数据的保护,而通过这样的方式,其减少了An这类中间节点参与合作的兴趣。这主要是因为通过加密,这些节点得到关于源节点的任何的数据,从而在执行协议中也得不到任何的好处;其次大量的采用加密算法,其不仅增加了网路的通信次数,同时也耗费了大量的传感器能量。

2 WDS数据混淆方法

解决中间节点的兴趣问题,本文提出具有WDS的数据混淆方法。WDS协议采用安全随机校验和的方式,但是该方法其不能适用于无线网络,其主要的原因在于所采用的数据混淆方法的基本的是插入额外的污染包的方式。其具体的步骤则为:

第一步:将源节点的数据分为n个不同的数据块,表示为:f1,……fn。而在这n个不同的数据块fn当中,其有包含着m个不同的符号,表示为:fi,1,……fi,m∈GF(2q)。

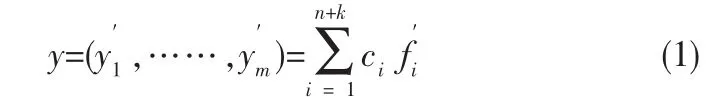

第二步:插入k个新的污染源,从而使得其整体的污染源由原来的N个变为n+k个。当其中的任意一个中间节点在对数据包进行传输的时候,其会根据如下的做法生成一个新的编码包y:

通过在有限域fi,1,……fi,m∈GF(2q)之中进行的随机的选择,从而得到一个线性的数据包组合,并形成如下的关系:

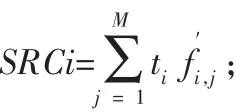

第三步:为帮助投入的m个节点对污染点进行辨认,需要对目的节点发放安全随机校验和。其具体为:

其次用k个随机是错误值去替代k个被污染掉的安全随机校验和。

再次将其中对应正确的安全随机校验和全部标记为有效;而对对应错误的安全随机校验和则标记为无效。通过将其中的n+k个有效的全部以明文的方式传递给网络中的中间节点。而中间节点对接收到的编码包其都是通过来辩证其有效还是无效。

第四步:目的节点通过高斯消去法译码可以得出其数据包,同时对其安全随机校验和进行解密,即可找到其中存在的污染的数据块。而其原理就是查看两者之间的是否对等即可。

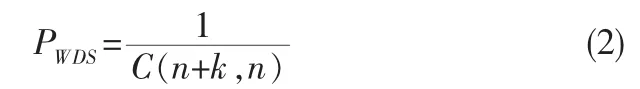

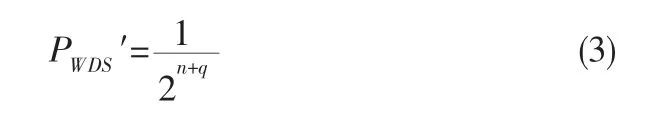

通过这样的方式,利用了数据混淆的原理,但是通过引入额外的污染包的方式,查看其中污染的数据块。但是采用这种方法存在的问题在于其需要大量的计算,同时也增加了系统对通信开销。同时通过该协议实施穷尽搜索攻击的概率也非常的低。其具体结果则为:

因此,通过上述的分析可以得出WDS方法其不适应在无线网络中被应用,并且在安全性方面比较低。

3 WDS协议的改进

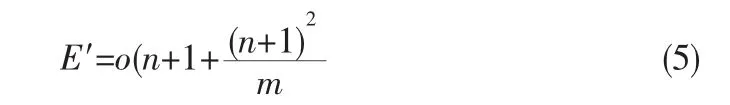

针对上述方法存在的问题,本文则提出不引入外部污染源,而是对现有的数据包进行污染(见图2)。通过这样的方式,其不仅可以减少系统的计算时间,同时也可减少系统的通信的开销。同时该方法还可对污染数据块进行隐藏,提高协议抵抗穷尽搜索攻击的能力。

图2 WDS协议改进Fig.2 The improved WDS protocol

图2中,其中的PF表示为被污染的数据块,而F则表示为原始的数据块。

通过图2可以看出,通过以原始的数据块作为污染源,其可以大范围的减少系统的计算和通信的开销。其具体的思路则是在WDS协议的基础上,将源节点S当中的N个有效的安全随机校验和则通过多条路径的方式,将其传递给所有的中间节点。并将参数r与包含了k个无效值的n个安全随机校验和,通过密文的方式直接传递给汇聚节点。而在该方法之中,其通过线性变换可保证其获取的原始数据当中的任何的数据。而通过计算可得到改进协议的概率:

而通过公式(2)与公式(3)之间的比较,从而可以得到公式(2)的概率要明显小于(3)。由此,可以得出改进后的协议的安全性要大于原来的协议。

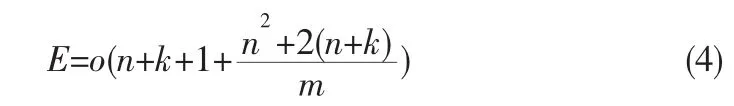

在通信开销方面,在WDS的原理是加入k个污染源,从而使得其污染包由原来的n个变为n+k个,其通信开销则为:

而经过修改后的通信开销则为:

通过对公式(4)和公式(5)的比较,改进后的通信开销其明显小于原来的通信开销。

4 结束语

通过采用引入现有污染包的方式,从而从理论上证明了改进后的WDS方法其在安全性和通信开销方面都要优于传统的WDS协议,由此可以说明该方法的有效性,从而为无线网络协议的隐私保护提供了参考。

[1]Cascella R Q Cao Z,Gerla M,et al.Weak data secrecy via obfuscation innetwork coding based content distribution[J].In Proceedings of the 1st IFIPWireless Days,Dubai,2008:1-5.

发、协作式调度内核的模型,给出了开发图形化语言环境的一种实现方法。图形化程序的二维特性,为保证软件开发中分析、设计、编程各阶段信息的一致性提供了极好的解决契机。除了将图形化分析设计结果线性化、形式化外,还可将面向对象技术引入其中。通过代码的图形化,让学习者进入了工程思维方式,让编程就像拼图一样形象的表示出来,真正地让工程师专心进入到设计状态。

参考文献:

[1]王瑞荣.基于事件触发并发数据流模型的可视化编程语言研究[D].杭州:浙江大学,2003.

[2]徐成.基于事件驱动的机器人图形化编程系统研究[J].机械制造,2010(9):38-40.

[3]齐大彬.智能教育机器人图形化编程系统原理及实现[J].计算机应用与软件,2014,31(3):79-81.

[4]王强.LinkBoy创意展示平台简介[EB/OL].[2013-04-25]http://blog.sina.com.cn/s/blog_694e0ad70101acvj.html.

[5]张晓盼.引入图形化方法改革非计算机专业程序开发教学模式[J].计算机教育,2011(7):57-62.

[6]徐小良.图形化编程平台的结构设计及实现[J].计算机工程与应用,2001(4):4-8.

[7]谢宣松.图形化语言结构及运行模型 [J].吉林大学学报, 2006,36(2):219-223.

[8]刘昱.一种面向图形化编程的软件设计方法[J].计算机科学,1997,24(1):73-76.

Research on node privacy protection protocol based on network coding

TIAN Wen-li

(Shannxi Technical College of Finance and Economics,Xianyang 712000,China)

For network security privacy,because the intermediate network nodes or more intermediate nodes collusion threat to the existence of the source node data privacy protection,we propose a data obfuscation techniques,in the existing foundation, the source node only needs to existing packet pollution,contamination manner without the need for additional packages.In this way,it not only provides an effective network security protection while computing and communication has also been greatly improved,providing a better reference for security of wireless networks.

privacy;wireless network;network coding;data confusion;pollution

TN99

:A

:1674-6236(2015)23-0049-02

2015-03-05稿件编号:201503071

田文利(1980—),女,陕西宝鸡人,讲师。研究方向:计算机网络技术及应用。