计算机网络安全漏洞检测与攻击图构建的研究

2014-11-26李楠LINan

李楠LI Nan

(大连东软信息学院,大连 116023)

(Dalian Neusoft University of Information,Dalian 116023,China)

0 引言

当今计算机网络已经完全普及,几乎在每个角落,人们都能够享受到网络所带来的便利,但也因其安全问题产生困扰。特别是在我国,计算机的主流操作系统并不能进行安全检测验证,所使用的计算机网络通信协议也几乎全是国外开发的产品,可靠性得不到很好的保证,安全漏洞隐患问题非常突出。因此,进行计算机网络安全漏洞的检测,是当今保护人们的计算机信息安全的主要途径。

1 计算机网络安全漏洞检测的主要方法

1.1 配置文件的安全漏洞检测方法 配置文件太复杂,或采取了缺省值,是造成系统存在漏洞的主要原因。系统的运行环境不安全,有绝大部分的原因都是配置文件所造成的。进行配置文件的检测,可以读取系统配置信息,并解释配置信息可能带来的系统漏洞现象,让用户在系统发生配置错误,导致系统出错或者影响了系统的性能表现时,能够及时发现漏洞和降低系统安全性的一些错误配置并加以纠正。

1.2 文件内容以及保护机制的安全漏洞检测 系统中的命令文件以及系统工具是整个系统正常运行的关键,同样也是许多木马最容易入侵的地方。当木马入侵了命令文件之后,会对文件内容进行篡改,从而影响了整个系统的正常运行。通常为了防止木马对系统中命令文件的篡改,需要对文件保护机制中薄弱的地方进行检测,对保护机制中存在的漏洞进行及时的处理,保证拥有权限的用户才能够更改命令文件的内容。比如对命令文件进行访问控制设置方面的检测,就是进行文件内容以及保护机制的安全漏洞检测最为基础的一步。

1.3 错误修正检测方法 当操作系统发生错误时,一些擅闯系统权限的外界攻击就会乘虚而入,造成严重的计算机信息安全问题。在一般情况下,用户可以通过安装修正错误的补丁程序来达到防止攻击的目的,但很多用户通常并不会在第一时间安装补丁程序,就使得外界攻击侵入系统。而通过错误修正检测,则可以较好地解决系统中因发生错误而存在的漏洞问题。进行错误修正检测,可以直接通过计算机检验程序来自动完成,检测效率非常高。通常错误修正检测可以分为两种类型,一种称之为主动型检测,找出系统中存在的错误,并对系统漏洞做出一定的应对措施;另一种称之为被动型检测,这种检测主要发生在安装纠错补丁程序时,作为判断补丁程序是否安装到位的一项依据。

1.4 差别检测方法 差别检测在系统中具有非常重要的作用,但也具有非常鲜明的特点。和其他检测方法不同,差别检测是一种被动型的检测方法,对系统中的命令文件与工具起着监控保护的作用。这种检测方法一方面不能对外界攻击进行阻止,另一方面也不能对已经被修改的程序进行修正,但却能够非常准确地反映出程序是否发生了改变,对于判断系统是否受到攻击非常有效。为了增加检测的准确度,可以将差别检测相关的文件通过存放在脱离网络的硬盘中,或者对其进行加密处理,代表性的文件包括校验方法与结果等。

另外,在当今的计算机系统中,漏洞扫描技术得到了较为广泛的应用。该技术通过对计算机中每一个部分的扫描,来达到及时发现漏洞,并修补漏洞的目的。目前进行漏洞扫描主要包括了两种类型,一类是以计算机主机为基础进行扫描,另一类是以计算机网络为基础进行扫描,用户可以根据自身的需求以及计算机使用的实际情况来选择不同的漏洞扫描方式。

2 攻击图构建的分析

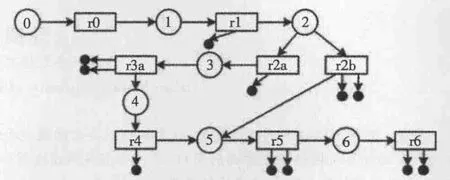

攻击图的构建主要为了根据攻击图进行分析,判断目标网络所面临的主要安全问题,从而分析计算网络中存在的主要安全漏洞,并对网络的安全采取一定的弥补措施。目前的攻击图种类非常多样,不同类型攻击图所具有的分析攻击行为的能力也有所不同。比如在一次对计算机网络的攻击行为中,可将攻击行为用具体的逻辑攻击图表示出来。逻辑攻击图包括了推导规则、推导事实、以及原始事实三个类型的节点。由原始事实,经过推导规则,可以产生推导事实,由产生的推导事实,经过推导规则,又可以产生新的推导规则,并进而产生一系列的连锁改变。具体的攻击行为可以表示为如图1 所示的图形。

图1 计算机网络攻击的逻辑攻击图

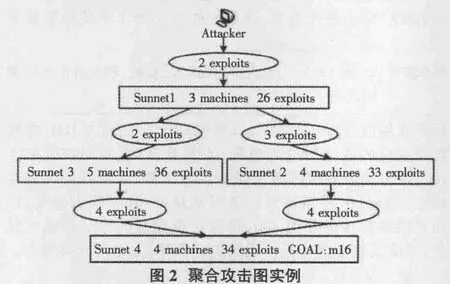

在图1 中,空心圆代表推导事实的节点,实心圆代表原始事实的节点,方框表示推导规则的节点。在整个逻辑攻击图中,推导规则其实也就是原子攻击工具。该图能够非常具体地表示出各个原子攻击之间的依赖关系,但却不是非常直观明了,不便于对攻击行为进行形象的理解。因此,业界又研发了状态攻击图、属性攻击图、渗透依赖攻击图、属性依赖攻击图、聚合攻击图等多个不同的攻击图。其中,最具代表性的是聚合攻击图(如图2 所示)。这种攻击图构建方法的核心思想是提出多个聚合规则,对攻击图用不同的粒度进行抽象的聚合与展示。

通过构建攻击图,一方面可以对网络安全的定量评估提供依据,另一方面,也可以应用于网络安全问题的优化措施中,使网络系统的抗攻击能力得到改善。另外,构建攻击图还可以对网络入侵进行及时的预警,避免系统受到严重的篡改。

3 结束语

安全漏洞检测是防范计算机网络风险的一项有效策略。目前除了一般的计算网络安全漏洞检测方法之外,构建网络攻击图对于分析网络漏洞也具有非常重要的意义,网络攻击图能够更加清晰地表现复杂的攻击行为。另外,人们在充分享受着计算机网络所带来的便利的同时,也应该注意进行网络安全的保护,才能够使自身的利益不受到侵犯。

[1]吴金宇.网络安全风险评估关键技术研究[D].北京邮电大学,2013.

[2]陈建丽.计算机网络安全漏洞检测及防护[J].漯河职业技术学院学报,2009,02:59-61.

[3]薄建业.基于攻击模式的攻击图生成技术研究[D].国防科学技术大学,2009.