基于层级化身份的可证明安全的认证密钥协商协议

2014-06-02曹晨磊刘明奇杨义先

曹晨磊 刘明奇 张 茹 杨义先

基于层级化身份的可证明安全的认证密钥协商协议

曹晨磊*刘明奇 张 茹 杨义先

(北京邮电大学灾备技术国家工程实验室 北京 100876)

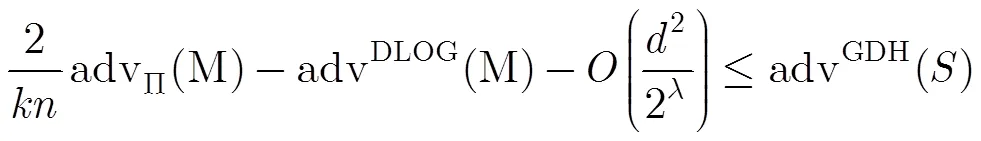

目前基于身份的认证密钥协商协议均以单个私钥生成器(PKG)为可信第三方,但这种系统结构难以满足身份分层注册与认证需求。该文以基于层级化身份的加密(HIBE)系统为基础重构了私钥的组成元素,并利用椭圆曲线乘法循环群上的双线性映射提出一个基于层级化身份的认证密钥协商协议,为隶属于不同层级的云实体提供了安全的会话密钥协商机制。基于CDH(Computational Diffie-Hellman)与GDH(Gap Diffie-Hellman)假设,该文证明了新协议在eCK模型下具有已知密钥安全性、前向安全性和PKG前向安全性,并且能够抵抗基于密钥泄露的伪装攻击。

云计算;认证密钥协商协议;基于身份的密码体制;基于层级化身份的加密;eCK模型

1 引言

云计算是一种模型,用以实现无处不在的、便利的、按需的、通过网络共享的可配置计算资源池,这些资源能够迅速地以最少的管理成本和服务提供商交互进行配置和释放[1]。其中,云系统内具有行为能力的参与者被称为云实体,它包含任何具有发送或接收信息能力的硬件或软件进程。虽然云计算的雏形最早可溯源到分布式计算及网格计算,但系统接入节点分布广泛、硬件设备的虚拟化、安全控制策略托管、安全边界模糊等特点也使得云安全问题变得更加复杂。因此云系统需要建立起完善的安全防护机制来保障自身安全,这些机制主要包含:身份认证与管理机制、访问控制机制、审计与数据加密机制,而认证密钥协商机制则是保障其它安全措施能够有效执行的关键环节。

为了设计出适用于云系统的、基于层级化身份的认证密钥交换协议,本文以文献[28]提出的HIBE系统为基础对云系统内的信任域进行了层级式划分,使得云实体可在各级PKG处注册身份信息并获得相应的合法私钥,减轻了根PKG的运行压力,提高了系统的承载能力。在此基础上,本文重构了私钥的组成元素,利用椭圆曲线乘法循环群上双线性映射中的幂指运算特性,提出了基于层级化身份的认证密钥协商(Hierarchical Identity Based Key Agreement, HIBKA)协议,使得云实体可在未认证对方身份的情况下安全地协商会话密钥,同时也为隶属于不同层级间的云实体提供了会话密钥协商机制。协议中的实体身份信息即为公钥,如果实体不具备与其声称身份相匹配的合法私钥,则无法计算出正确的会话密钥,由此也实现了协议对实体身份信息的隐式认证。最终,本文基于eCK模型[5]证明了HIBKA协议具有已知密钥安全、前向安全性和PKG前向安全性,并且能够抵抗基于密钥泄露的伪装攻击。

2 预备知识

3 HIBKA协议设计

系统建设者需根据云系统的物理位置、业务模块、对外服务IP、使用机构及用户规模等实际情况,对系统内的安全域进行层级化划分,并在各个安全域内设立PKG中心,为其所在安全域内的用户提供身份注册及私钥生成业务,以此来建立层级化的云信任体系架构。

3.1 协议描述

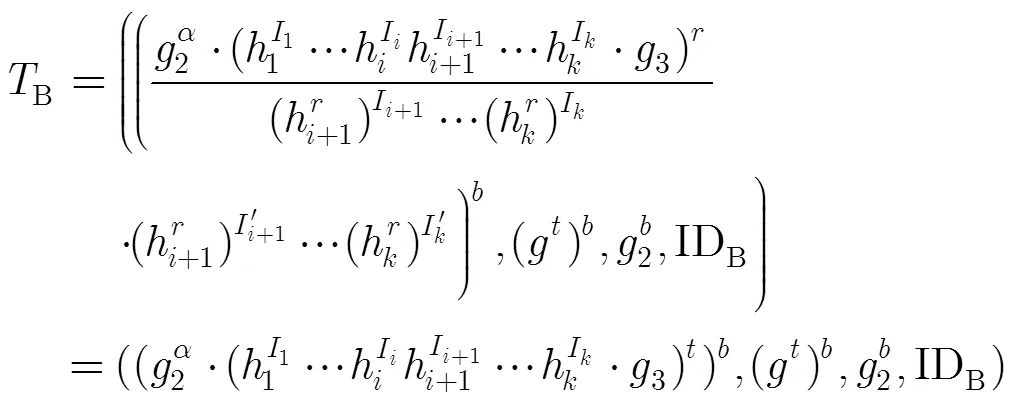

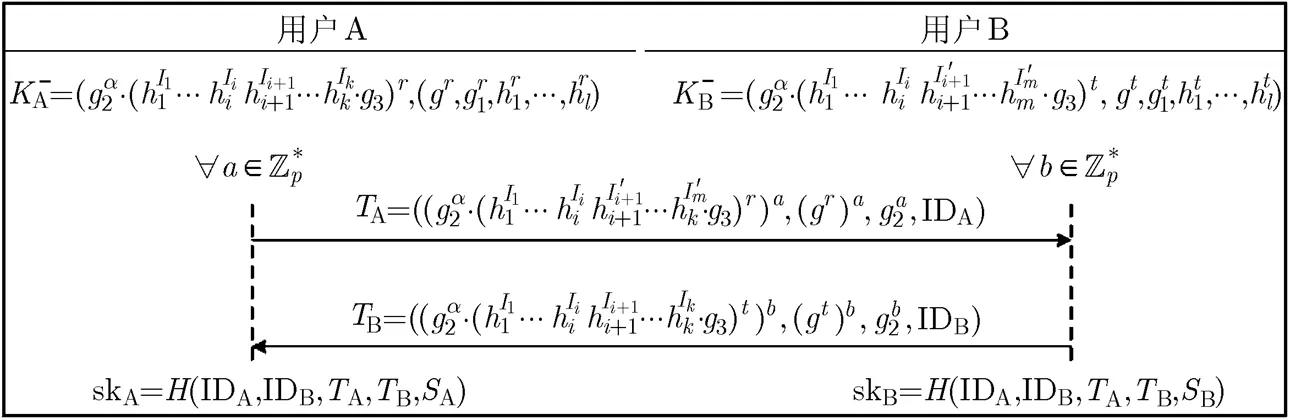

(3) A根据B计算共享秘密:

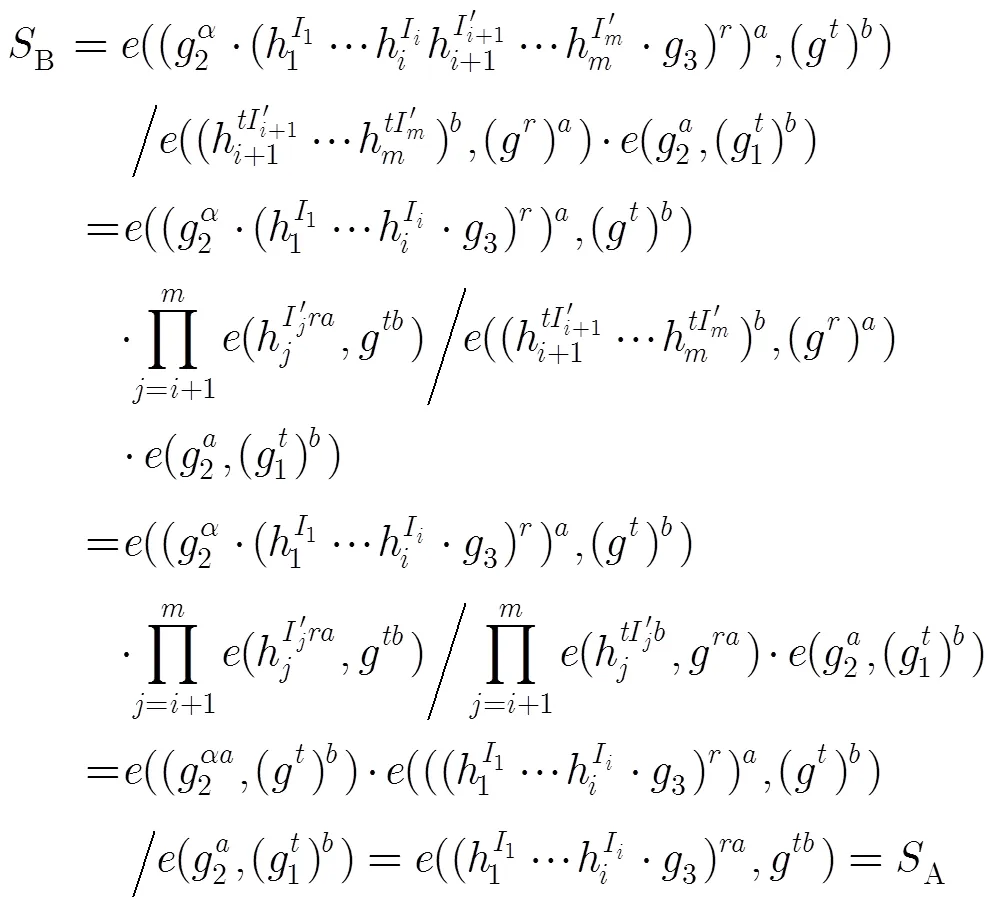

(4) B根据A计算共享秘密:

3.2 协议正确性证明

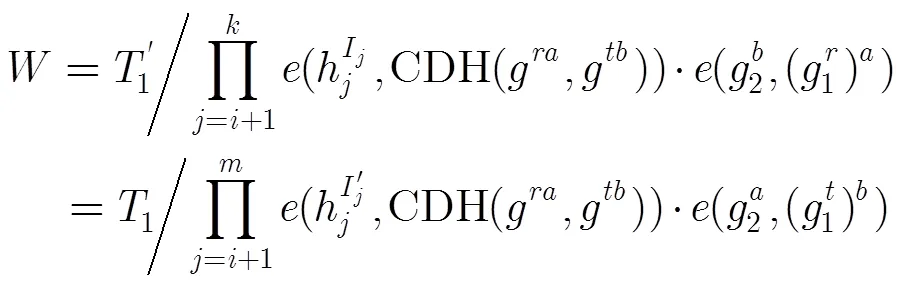

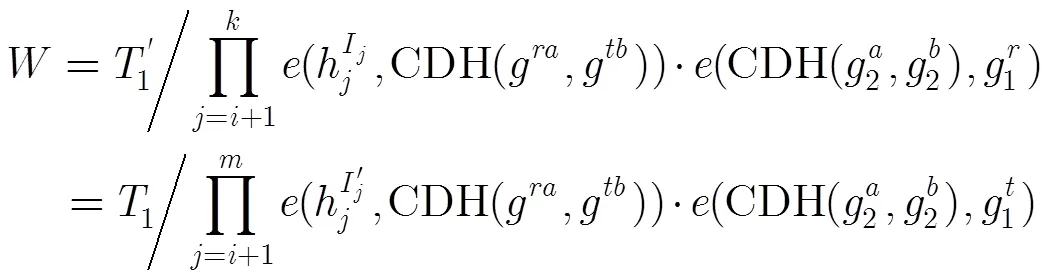

根据定义1所述的双线性性质,用户A可作如下运算:

图1 基于层级化身份的认证密钥协商协议

同理,用户B可做如下运算:

4 安全性分析

4.1 安全模型

定义2 前向安全性。在密钥协商过程中,即使参与通信的一方或者多方暴露了用来协商会话密钥的长期密钥,也不会威胁到他们以前所协商的会话密钥的安全性。

定义3 密钥生成中心前向安全性。在基于身份的密码系统中,即使密钥生成中心的主密钥暴露了,也不会威胁到以前任何用户之间所协商的会话密钥的安全性。

4.2 协议安全性分析

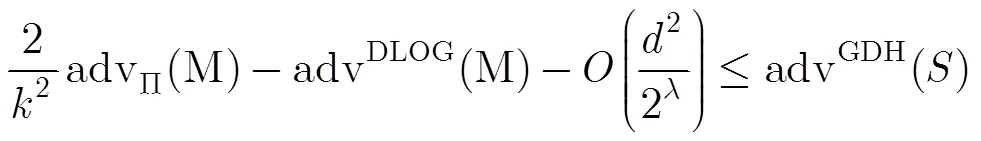

第1种情况:对于攻击者选定的测试会话,系统内存有与之相匹配的会话,且匹配会话的拥有者是诚实的。

根据eCK 模型,利用S对协议运行环境进行构造,当M对A, B以外的会话进行查询时,S可按查询能力如实回答,当M的查询与A, B会话相关时,S按如下方式应答(此时S不具有A与B的短期密钥):

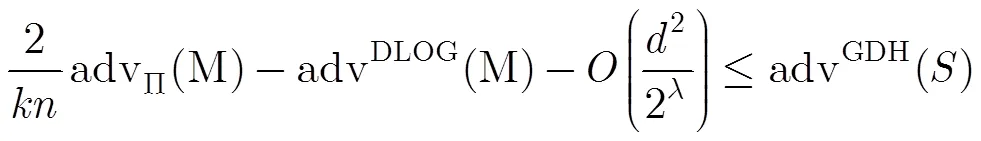

第2种情况 对于攻击者选定的测试会话,系统内没有与之相匹配的会话。

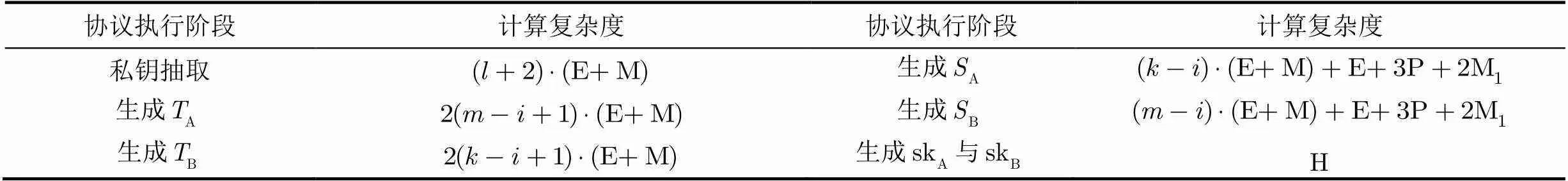

5 复杂度分析

6 结束语

本文以Boneh HIBE系统为基础对云系统的信任域进行了层级式划分,重构了用户私钥的组成元素,并且利用椭圆曲线乘法循环群上双线性映射中的幂指运算特性提出了一个基于层级化身份的、在eCK模型下可证安全的认证密钥协商协议(HIBKA协议),实现了对身份信息的隐式认证。HIBKA协议具有已知密钥安全性、前向安全性和PKG前向安全性,并且能够抵抗基于密钥泄露的伪装攻击。使用者利用本协议构造的公私钥对仍可完成所有基于原有HIBE系统而设计的密码运算。此外,HIBKA协议具有较好的执行效率,随着用户之间层级差距的减小,协议的计算复杂度将不断降低。

在HIBE研究领域内,除了Boneh提出的基于椭圆曲线乘法循环群上双线性映射幂指运算特性的公钥密码算法外,Gentry, Waters等诸多研究者也提出了各自的基于层级化身份的公钥密码算法系统。因此后续的研究工作可在以下几方面进行探索:(1)在HIBKA协议基础上优化算法结构,降低算法复杂度;(2)在Gentry, Waters等人提出的HIBE算法体系下构建新的、基于层级化身份的认证密钥协商协议并与HIBKA协议进行对比;(3)利用椭圆曲线群上的双线性映射特性,建立非身份基的层级化认证密钥协商协议,拓展协议的适用范围及应用场景。

表1 B-HIBE与W-HIBE系统的算法性能分析表

表2 HIBKA协议算法的计算复杂度分析表

[1] NIST Special Publication 800-145-2011. The NIST Definition of Cloud Computing[S]. 2011.

[2] Diffie W and Hellman M E. New directions in cryptography [J]., 1976, 22(6): 644-654.

[3] Matsumoto T, Takashima Y, and Imai H. On seeking smart public-key distribution systems[J]., 1986, E69-E(2): 99-106.

[4] Krawczyk H. HMQV: a high-performance secure Diffie- Hellman protocol[J]., 2005, 3621: 546-566.

[5] LaMacchia B, Lauter K, and Mityagin A. Stronger security of authenticated key exchange[J]., 2007, 4784: 1-16.

[6] 赵建杰, 谷大武. eCK模型下可证明安全的双方认证密钥协商协议[J]. 计算机学报, 2011, 34(1): 47-54.

[7] He D, Chen Y, and Chen J. An ID-based three-party authenticated key exchange protocol using elliptic curve cryptography for mobile-commerce environments[J]., 2013, 38(8): 2055-2061.

[8] Liu T, Pu Q, Zhao Y,.. ECC-based password- authenticated key exchange in the three-party setting[J]., 2013, 38(8): 2069-2077.

[9] Chou C, Tsai K, and Lu C. Two ID-based authenticated schemes with key agreement for mobile environments[J]., 2013, 66(2): 973-988.

[10] Nicanfar H and Leung V C M. Multilayer consensus ECC- based password authenticated key-exchange (MCEPAK) protocol for smart grid system[J]., 2013, 4(1): 253-264.

[11] Chou C, Tsai K, Wu T,.. Efficient and secure three-party authenticated key exchange protocol for mobile environments[J].-(&), 2013, 14(5): 347-355.

[12] Shamir A. Identity-based cryptosystems and signature schemes[J]., 1984, 196: 47-53.

[13] Boneh D and Franklin M. Identity-based encryption from the weil pairing[J]., 2003, 32(3): 586-615.

[14] Smart N P. Identity-based authenticated key agreement protocol based on the weil Pairing[J]., 2002, 38(13): 630-632.

[15] 王圣宝, 曹珍富, 董晓蕾. 标准模型下可证安全的身份基认证密钥协商协议[J]. 计算机学报, 2007, 30(10): 1842-1852.

[16] 汪小芬, 陈原, 肖国镇. 基于身份的认证密钥协商协议的安全分析与改进[J]. 通信学报, 2008, 29(12): 16-21.

[17] 高海英. 可证明安全的基于身份的认证密钥协商协议[J]. 计算机研究与发展, 2012, 49(8): 1685-1689.

[18] 任勇军, 王建东, 王箭, 等. 标准模型下基于身份的认证密钥协商协议[J]. 计算机研究与发展, 2010, 47(9): 1604-1610.

[19] 高志刚, 冯登国. 高效的标准模型下基于身份认证密钥协商协议[J]. 软件学报, 2011, 22(5): 1031-1040.

[20] Waters B. Efficient identity-based encryption without random oracles[J]., 2005, 3494: 114-127.

[21] Farash M S, Attari M A, Atani R E,.. A new efficient authenticated multiple-key exchange protocol from bilinear pairings[J]., 2013, 39(2): 530-541.

[22] Tan Z. An enhanced ID-based authenticated multiple key agreement protocol[J]., 2013, 42(1): 21-28.

[23] Chen Y and Han W. Efficient identity-basedauthenticated multiple key exchange protocol[J].-, 2013, 35(4): 629-636.

[24] Xiong H, Chen Z, and Li F. New identity-based three-party authenticated key agreement protocol with provable security[J]., 2013, 36(2): 927-932.

[25] Yang H, Zhang Y, Zhou Y,.. Provably secure three-party authenticated key agreement protocol using smart cards[J]., 2014, 58(1): 29-38.

[26] Ni L, Chen G, and Li J. Escrowable identity-based authenticated key agreement protocol with strong security[J]., 2013, 65(9): 1339-1349.

[27] Ni L, Chen G, Li J,.. Strongly secure identity-based authenticated key agreement protocols in the escrow mode[J].-, 2013, 56(8): 082113:1-082113:14.

[28] Boneh D, Boyen X, and Goh E J. Hierarchical identity based encryption with constant size ciphertext[J]., 2005, 3494: 440-456.

[29] Gentry C and Halevi S. Hierarchical identity based encryption with polynomially many levels[J]., 2009, 5444: 437-456.

[30] Okamoto T and Pointcheval D. The gap problems: a new class of problems for the security of cryptographic schemes[J]., 2001, 1992: 104-118.

[31] Waters B. Dual system encryption: realizing fully secure IBE and HIBE under simple assumptions[J]., 2009, 5677: 619-636.

曹晨磊: 男,1982年生,博士生,研究方向为可信计算与云安全.

刘明奇: 女,1989年生,硕士生,研究方向为移动云安全.

张 茹: 女,1976年生,副教授,研究方向为可信计算、信息隐藏与数字水印.

杨义先: 男,1961年生,教授,研究方向为信息安全.

Provably Secure Authenticated Key AgreementProtocol Based on Hierarchical Identity

Cao Chen-lei Liu Ming-qi Zhang Ru Yang Yi-xian

(,,100876,)

At present most Identity-based authenticated key agreement protocols are built on the security infrastructure in which a single Private Key Generator (PKG) is contained as the only trusted third party of the whole system, however such kind of infrastructure can not satisfy the requirements of hierarchical identity register and authentication. On the basis of Hierarchical Identity Based Encryption (HIBE) system, this paper reconstructs the private key and proposes a new hierarchical identity based authenticated key agreement protocol using the bilinear map in multiplicative cyclic group and it provides secure session key exchange mechanism for cloud entities on different hierarchical levels. Based on the Computational Diffie-Hellman (CDH) and Gap Diffie-Hellman (GDH) assumptions, this paper proves that the new protocol not only achieves known-key security, forward secrecy and PKG forward secrecy, but also resists key-compromise impersonation attacks in the eCK model.

Cloud computing;Authenticated key agreement protocol; Identity-Based Cryptography (IBC); Hierarchical Identity Based Encryption (HIBE); eCK Model

TP309

A

1009-5896(2014)12-2848-07

10.3724/SP.J.1146.2014.00684

曹晨磊 caochenlei@gmail.com

2014-05-23收到,2014-08-29改回

国家自然科学基金(61003284, 61121061),北京市自然科学基金(4122053),中央高校基本科研业务费专项资金(BUPT2013 RC0310)和新闻出版重大科技工程项目(GXTC-CZ-1015004/09, GXTC-CZ- 1015004/15-1)资助课题