校园一卡通网络安全策略设计与实施

2013-11-19王伟林

文/王伟林

校园一卡通系统在为师生提供校园便捷金融服务与消费的同时,网络安全问题也日益凸显,由于一卡通系统涉及用户资金及个人资料等重要信息,安全保障至关重要。本文通过分析常用一卡通网络系统架构,以南京信息职业技术学院一卡通系统为例,介绍学校的一卡通系统网络安全保障策略,并且根据学院未来发展提出一卡通系统进一步完善的思路。

随着教育信息化在高校应用深入,校园一卡通应用包括金融消费、身份认证和校园财政服务等多方面,很大程度上方便了学院师生在校园内的生活消费。然而,众所周知的网络安全威胁也波及到了校园一卡通:用户信息被窃取或篡改,一卡通终端被攻击导致不可用等问题让用户在体验校园网一卡通便捷的同时反而望而却步。

校园一卡通涉及用户金融服务与在校园内消费活动,一旦受到安全威胁将会影响用户的利益。高校通常采用以下三种模式架构保障一卡通网络:

1.借助校园网。由于校园网本身已经存在并且几乎遍布校园,一卡通业务应用到之处也是校园网延伸之处,直接在校园网上部署一卡通业务成为部分高校的选择,节约资金的同时也方便了一卡通网络布置。但是,校园网用户以及终端复杂,并且校园网直接接入互联网,导致一卡通系统从服务器到终端都面临校园网其他用户以及互联网安全威胁的严峻考验。

2.建设一卡通专网。此模式直接采用物理上与校园网隔绝的模式保障一卡通网络不受复杂的校园网安全威胁,提供纯粹的一卡通网络环境,在很大程度上做到了不受外界干扰的网络安全,很多高校采用此方法。但是采用此方法由于单独布置网络造价成本较高;由于不可能像校园网布置到校园每个角落,业务拓展性不高;同时,由于采用专网导致维护与财务人员认为网络“绝对”安全,但忽略了人为侵入专网攻击,即攻击者直接将电脑接入专网或者向一卡通终端注入恶意代码进行攻击,由于采用专网而松懈了专网内部安全措施,一旦专网遭受攻击,后果不堪设想。

3.采用VPN技术构造一卡通“专网”。此方法仍然是在校园网上部署一卡通业务,但是采用VPN技术实现系统内部形成虚拟专网,并且由于VPN具有认证功能,虚拟专网内部各设备之间需要认证才能通信,既不需要布置专网,又防止黑客接入专网物理链路进行攻击,但是采用此方法需要采购VPN网关设备,并且一卡通系统客户端需要进行VPN客户端配置才能与系统服务器进行通信,增加投入的同时也给维护人员带来不便,此方法在少部分高校投入使用。

南京信息职业技术学院属国有院校,是国家示范性(骨干)高职院校建设单位,学院地处仙林大学城,在校生12000余人。学院仙林校区2004年建设完成校园网一期工程,后期陆续完成了校园网其他工程,包括新建楼宇网络通信,校园无线网络覆盖和学生宿舍有线网络建设。2004年学院建设完成一卡通并投入使用,但是设计业务仅限于餐饮与热水供应方面,2010年学院对一卡通系统进行升级改造并进行业务拓展,业务包括校园餐饮、生活用品消费、浴室与开水供应、上网消费、图书借阅以及考试报名等多方面。由于建设与改造时期资金欠缺,没有建设一卡通专网线路,而借用校园网搭载一卡通业务系统,随着系统应用不断丰富,一卡通系统安全也受到安全威胁与攻击,导致系统出现暂时不可用的情况,严重影响了师生对校园一卡通系统的满意度。需要设计一套解决方案,在节约资金,顺应学院发展的同时,也能够给一卡通系统提供强有力的保障。

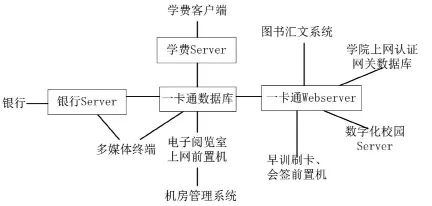

图1 学院校园一卡通系统构造

图2 一卡通服务器安全部署

设计方案

学院校园一卡通系统主要包括三个方面:用户数据库,应用服务器与终端。如图1所示,其中一卡通数据库是整个一卡通业务的核心,一卡通其他业务系统需要与之交换数据信息;银行Server(服务器)、学费Server和一卡通Webserver(网页服务器)属于应用服务器,是一卡通终端与数据库之间的桥梁,承担一卡通数据库的读取服务;一卡通终端包括多种类型,其中最主要的是多媒体终端,用户在此终端上不仅可以实现信息查询,由于多媒体终端连接一卡通数据库与银行Server,可以实现将与学院合作的银行账户资金圈存至用户的一卡通账户中。

根据学院一卡通构造与安全威胁,设计如下安全策略:

1.将一卡通系统数据库以及业务服务器集中接入学院防火墙DMZ(非军事区)接口并设计部署安全策略。在DMZ接口上部署安全策略既可以防御互联网又可以防御校园网对其进行攻击,如图2所示。

由于一卡通业务仅限于校园内部,不对校外开放业务,在防火墙DMZ接口上做IP访问控制策略,禁止互联网用户访问,并且只允许校内与一卡通相关的终端和系统访问一卡通数据库与服务器,禁止校园网其他用户访问。防止互联网或校内其他用户发起的攻击。

在DMZ接口上制定传输层端口访问限制,首先将服务器发布的熟知端口服务(例如SQL数据库1433端口,远程桌面3389端口)改用自定义端口发布服务,然后在防火墙做端口控制策略,限制每台服务器对校内终端开放的端口服务。防止黑客在校内伪造终端IP地址对一卡通系统进行网络安全漏洞扫描或利用传输层熟知端口对一卡通数据库与服务器发起攻击。

2.对网络中一卡通终端单独划分VLAN(虚拟局域网)。由于借用校园网来承载一卡通业务,一卡通终端与其他终端在网络中安全级别处于相等状态,设计将一卡通终端单独划分VLAN进行管理。防止校园网其他终端ARP(地址解析协议)攻击或广播风暴导致一卡通终端不能正常通信。

3.在一卡通终端上做IP访问控制。根据每个终端需要进行数据通信的情况,在各个终端的IP高级配置中制定访问控制,只允许与相关一卡通服务器或其他特定终端之间进行通信。防止黑客接入一卡通VLAN对终端发起攻击,保障一卡通终端正常运行。

未来规划

目前设计与部署的一卡通网络安全策略在不需要增加硬件投入的情况下强有力地保障了一卡通整个业务系统安全可靠运行。未来学院将单独部署基于IP的安防监控网络系统,由于安防网络几乎遍布校园每个角落并且与校园网物理隔离,可以利用单独布置的安防专网中若干纤芯构造学院一卡通专网,但目前所设计的一卡通网络安全策略仍然保持不变,以保证未来在有一卡通专网的同时黑客即使接入物理专网也无法轻易对系统发起攻击。