信息系统安全防护控制策略研究﹡

2013-10-31张同升

张同升

(中国电子科技集团公司第十六研究所 信息中心,安徽 合肥 230043)

0 引言

随着互联网技术、计算机技术、通信技术的发展,信息化已经渗透到我们的日常生活,改变了人们的生活方式和工作模式[1],信息化程度已经成为衡量企业集团发展阶段的重要标志。人们在感受到信息化给日常生活、办公带来巨大变化的同时也应该清醒的认识到,信息系统安全问题已成为影响国家、政治、经济、文化、教育、企事业单位的发展的重要因素。尤其是涉及国防科技工业、军队的涉密企事业单位,信息系统的安全显得尤为重要。在信息系统的日常运行与维护中,外界入侵者利用操作系统或者应用系统的自身缺陷进行攻击,内部人员发泄性的恶意攻击,系统管理人员的误操作等等,这些都可能导致信息系统的数据丢失,情节严重的可能会导致系统瘫痪,进而影响系统的运行[2]。

1 信息系统的安全接入技术

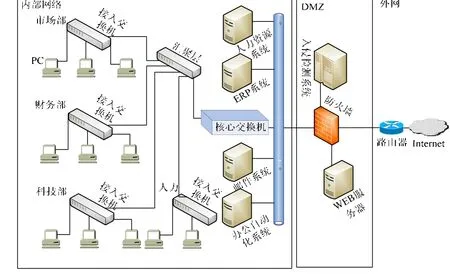

信息系统的安全防护技术主要有VLAN划分,MAC地址绑定,配置ACL等。其目的是确保接入该系统的终端设备是安全、可信的[3]。在图1所示的拓扑图中,由内部网络、DMZ区域、外网区域三部分组成。左边为内部网络[4],我们也称之为trust区域。即对于管理员来讲是可信区域,内部网络中不同的部门被划分在不同的VLAN中,VLAN之间不能相互通信,同一 VLAN成员之间可以相互通信,内部成员可以访问内网邮件系统、OA系统等;将内网与防火墙的内网接口相连形成的区域称之为非军事区,即DMZ区域[5]。DMZ区域负责为外网提供WEB浏览服务;将防火墙的外网口与外部网络相连称之为外部区域,即 untrust区域,对于管理员来讲是非可信区域,即可能存在外部的攻击、入侵等行为的地方。

图1 信息系统网络结构示意

2 访问控制策略的设置

CISCO交换机将网络模型分为三层:接入层、分配层、核心层[6],其中接入层主要负责终端设备的安全接入,确保接入终端的合法、唯一、可靠、安全;分配层负责数据的路由和过滤功能;核心层主要负责数据的高速转发,提高网络的吞吐率。

本论文利用Cisco Packet Tracer 5.3模拟器对访问接入控制策略进行仿真,如图2所示。市场部占用192.168.1.0/24,财务部占用192.168.2.0/24,科技部占用192.168.3.0/24,人力占用192.168.4.0/24。为内网提供办公系统服务器IP地址为192.168.10.1,ERP系统的IP地址为192.168.20.2,邮件系统为192.168.30.3,人力系统地址为192.168.40.4。

2.1 VLAN划分

VLAN是Virtual Local Area Network的缩写,在信息系统中,划分VLAN有许多优点:

1) 隔离网络广播。

2) 简化网络管理。

3) 增强网络安全性。

4) 提高网络管理的灵活性。

VLAN有静态VLAN和动态VLAN之分,静态VLAN具有安全性高、更容易设置和监控而被管理员经常采用[7]。假设市场部占用 VLAN10,财务部占用 VLAN20,科技部占用 VLAN30,人力占用VLAN40。这便完成了各个部门之间广播域的隔离。部分命令如下:

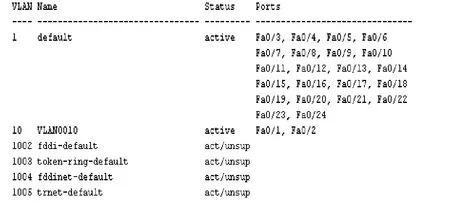

通过show vlan命令得到如图3所示的信息。端口fa0/1、fa0/2已经被划分到VLAN10中,而其他端口仍然属于VLAN1。其他端口采用类似的划分。

图3 VLAN划分验证

2.2 MAC地址绑定

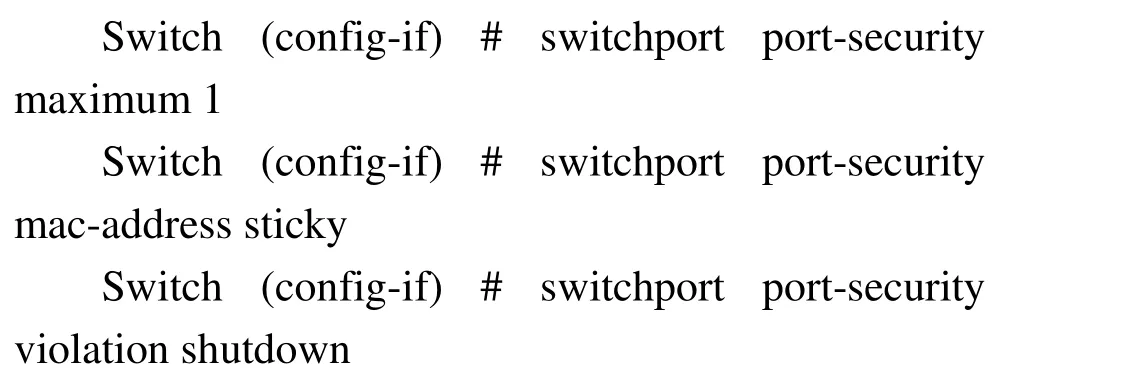

为交换机端口制定 MAC绑定策略是保证接入终端唯一性的保证,部分命令如下:

完成上述配置后,用show mac-address命令查看MAC表,该表中只有VLAN10的两台PC的MAC地址分别接入fa0/1和fa0/2。通过对端口进行MAC地址绑定,sticky命令即可以将首次接入交换机的终端设备MAC地址记录在MAC表中。当有其他设备试图接入网络时,该端口会因违反该策略而被关闭。此时需要管理员手动开启该端口,并对违反该策略的终端设备的情况进行备案。当接入一台未绑定策略的计算机试图 ping 192.168.1.3时,返回 request timed out,即该设备不能访问该网络。如图4所示。

图4 MAC地址绑定策略

2.3 ACL规则

访问控制列表对网络的运行效率和网络运转方面具有特殊的贡献,网络管理员使用访问控制列表对企业中的传输数据进行过滤。管理员可以收集基本的数据包流量、统计数据和可实施的安全策略,保护敏感的设备远离未授权的访问[8]。

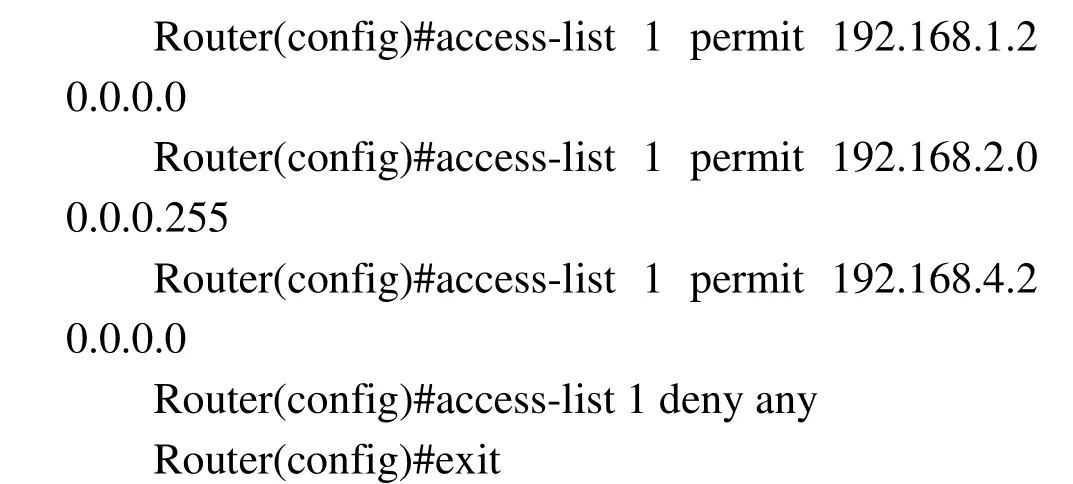

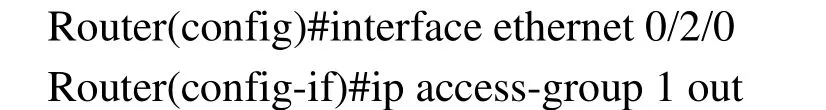

标准访问控制列表是利用源地址对数据包进行过滤,以达到对进出网络数据包控制的目的。要求财务ERP系统192.168.20.2只允许财务人员、市场部192.168.1.2和人力部192.168.4.2访问,其他人员则禁止访问。则ACL设置部分代码如下:

将ACL应用到接口上:

此时市场部的主机192.168.1.2、192.168.1.3和192.168.20.2 ERP服务器之间的网络连通可以通过ping命令来测试,其结果如下:

市场部的主机 192.168.1.2能够访问192.168.20.2 ERP服务器,而主机192.168.1.3则不能访问ERP服务器。其结果如图5所示。

图5 ACL允许仿真测试结果

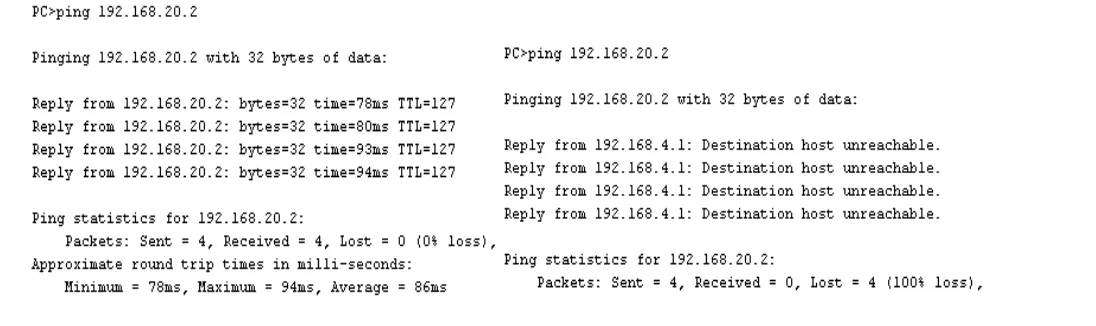

同样,人力 192.168.4.2、192.168.4.3主机和192.168.20.2服务器之间的网络连通可以通过ping命令来测试,其结果如下:

192.16 8.4.2能够访问ERP,而192.168.4.3则不能访问192.168.20.2。其结果如图6所示。这样便达到了控制内网终端设备,提高网络传输效率,节约资源的目的。

图6 ACL拒绝仿真测试结果

3 结语

信息系统安全防护遵循“三分技术,七分管理”的原则,而安全防护策略是三分技术的关键,通过技术手段来加强信息系统的安全防护是确保信息系统安全的重要防线。通过仿真可以看出,设置正确、合理的安全策略能够有效的阻止非法或者非籍终端的接入,可以对终端的访问行为进行限制,这样便大大提了网络可用性和安全性。此外,结合接入层的控制方法和加强制度的管理才能做到保障信息的安全,信息系统的安全防护是一个动态的过程,只有定期的调整策略才能使系统处于最佳的运行状态。

[1]项力,吴学智,王斌.基于云计算的下一代数据中心设计[J].通信技术,2012,45(06):107-108.

[2]杨正银,张秦罡.网络安全访问策略规划及其实施[J].测绘技术装备,2010,12(04):45-48.

[3]何新华,春增军,赵志中.浅谈等保建设安全防护框架[J].通信技术,2011,44(12):98-100.

[4]任海翔.内网安全解决方案经验谈[J].信息安全与通信保密,2007(01):164-165.

[5]赵章界.网络访问控制的层次模型[J].信息安全与通信保密,2010(07):84-86.

[6]LAMMLE T.Cisco Certified Network Associate Study Guide[M].San Francisco: SYBEX,2010:51-54.

[7]陈鸣.网络工程设计教程系统集成方法[M]北京:机械工业出版社,2010:39-41.

[8]王芳.路由器访问控制列表及其应用技术研究[D].郑州:中国人民解放军信息工程大学,2007.