一种面向多对象的网络系统安全风险评估方法*

2011-09-25吴晓平

付 钰 吴晓平 叶 清

(海军工程大学信息安全系 武汉 430033)

0 引 言

随着信息技术和网络技术的飞速发展,网络信息系统正在成为国家建设的关键基础设施,其安全性直接关系到国家和信息系统用户的根本利益.与此同时,网络攻击的规模正迅速扩大,网络信息系统所面临的安全风险日趋严重.目前,大多网络系统都使用了多种网络安全管理工具,如入侵检测系统(IDS)、防火墙、网络扫描器等实时检测安全威胁和漏洞,但它们只能产生报警信息,管理人员无法获知网络攻击的威胁程度和相关的安全信息,由此做出相应决策的难度较大.因此,研究一套科学可行的网络系统安全风险评估方法显得尤为重要.

网络系统涉及众多的分系统,对网络信息系统的安全风险评估问题可归结为多对象的单一系统安全风险评估问题.它通过对各分系统资产的脆弱性和所面临威胁的分析,评估安全事件发生的可能性和后果,得出各分系统的安全风险大小,是风险评估理论在网络信息系统领域的延伸[1].

传统的风险评估方法有多种[2-3],分为两类:(1)基于多元统计的评估方法,它通常运用数量指标来对风险进行评估,比较典型的分析方法有因子分析法、聚类分析法、时序模型、回归模型、风险图法等;(2)基于知识与决策技术的评估方法,它主要依据评估者的知识、经验,借鉴于推理及非量化资料等对安全风险状况做出判断的过程,典型方法有主因素分析法、逻辑分析法、群决策方法等.此外,一些学者将模糊数学、灰色理论、神经网络等应用到信息系统安全评估中[4-8],亦取得了大量的研究成果.

然而,对于网络系统评估中众多分系统评估问题,目前大多采用单个分系统逐一评估的方法,费时费力.针对上述问题,提出了一种基于评估对象和评估基准之间广义权距离[9]的面向多对象的网络系统安全风险的评估方法.在充分分析系统安全性因素的基础上,建立了网络信息系统安全风险评估模型,并对资产、威胁性及脆弱性指标进行了标准化赋值;通过构造问题的拉格朗日函数,求解系统的安全状态矩阵,进而确定各分系统所处的安全风险等级.

1 网络信息系统安全性分析

安全性分析在网络系统风险评估中起着重要的作用,贯穿于整个风险评估流程.它通过对被评估系统资产、面临的威胁、脆弱点、安全措施等进行有针对性和科学的分析,进一步确立系统风险等级,生成科学、有效的风险评估报告[10].

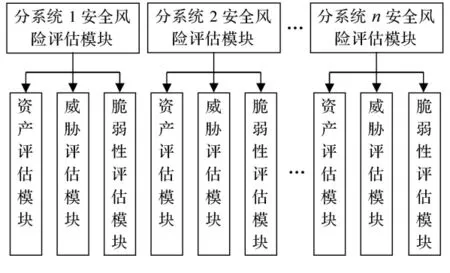

网络信息系统的安全性由各分系统的安全性决定,该模型是建立在安全风险评估方程:风险=资产×威胁×脆弱性[11]理论的基础之上的,即各分系统的安全性由资产、威胁性、脆弱性3项指标的安全性决定,其评估模型见图1.

图1 网络化信息系统安全风险评估模型

其中,资产评估模块负责对每个分系统节点的资源进行评估,确定它们相对于网络的资产值.资产评估的过程也就是对资产机密性、完整性和可用性影响分析的过程,影响就是由人为或突发性引起的安全事件对资产破坏的后果.可以通过机密性、完整性和可用性3个因素来衡量资产价值,对资产进行赋值.

威胁评估模块负责对节点当前所面临的外在攻击进行检测威胁评估,然后利用量化模型计算出节点的威胁指数.即威胁评估模块负责评估确定威胁发生的可能性,它受下列4个因素影响:资产的吸引力、资产转化成报酬的难易程度、威胁的技术力量、威胁被利用的难易程度.

脆弱性评估模块是为网络中分系统各节点进行漏洞扫描,获得的漏洞信息通过量化模型转换成节点的脆弱性指数.脆弱性主要从技术和管理两方面进行评估,涉及物理层、网络层、系统层、应用层和管理层等各个层面的安全问题,也就是说,脆弱性指标应综合考虑物理安全、网络安全、系统安全、应用安全和管理安全等五项指标.

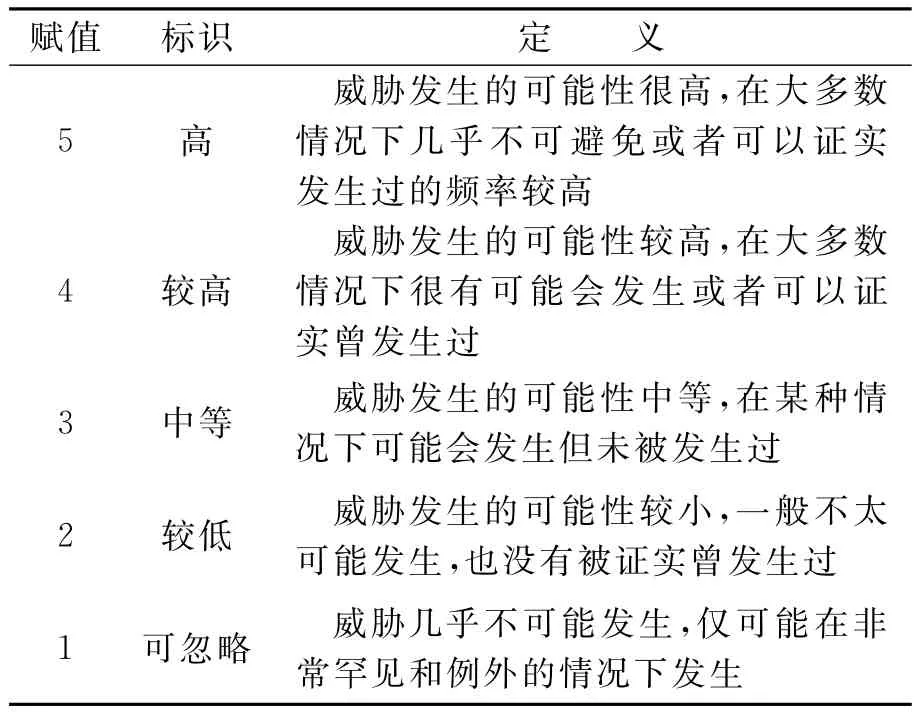

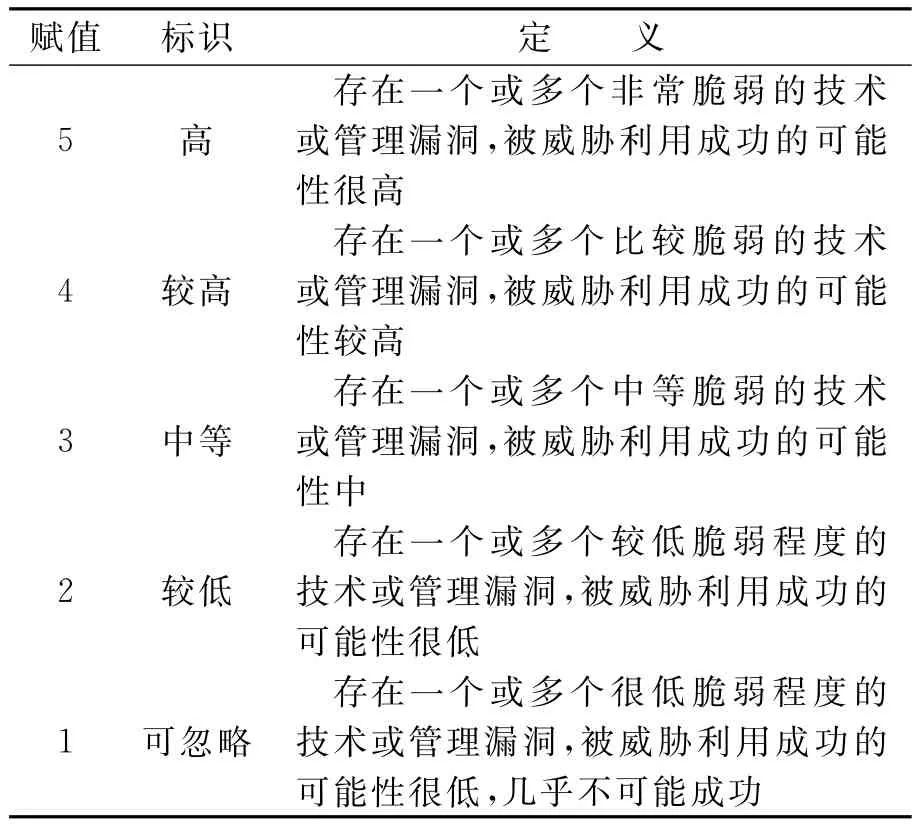

本文对各指标均采用定性的相对等级的方式直接赋值,资产、威胁性、脆弱性数据[12-13]均认为是标准化等级,见表1~3.

通过评估,模型最终将输出风险等级列表,以此指导安全管理员实施安全决策.

表1 资产赋值

表2 威胁性赋值

表3 脆弱性赋值

2 面向多对象的评估方法

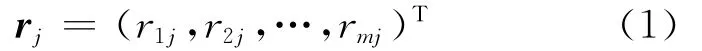

设网络系统中n个分系统组成的评估对象集为T={t1,t2,…,tn}.各分系统所对应的指标集S={s1,s2,…,sm},则分系统用指标特征向量可表示为

进而描述待评估的n个分系统的指标特征矩阵为

式中:rij为对象j的第i个评估指标的大小.

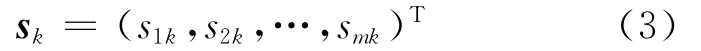

又设评估分系统的安全等级为r级,组成的等级集为L={l1,l2,…,lr},则每一等级可用各指标的标准值组成的向量表示,等级k可表示为

这些向量可组成的标准等级矩阵为

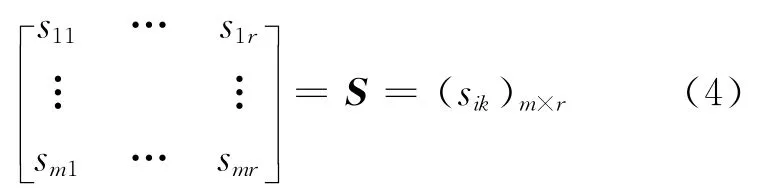

式(4)中每一等级中各分系统的标准数据可由专家经验给出.则各评估分系统j的大小和等级k之间的差异可用以下广义距离表示

式中:p为广义距离参数.

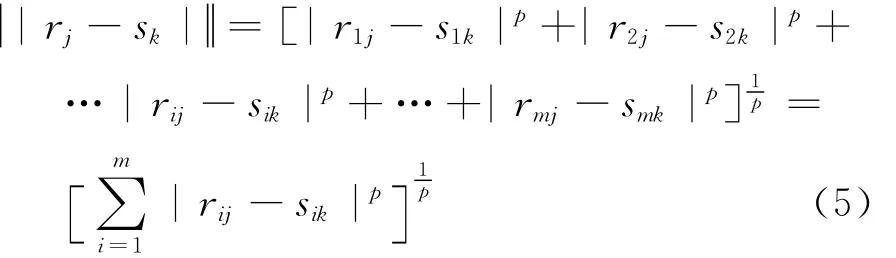

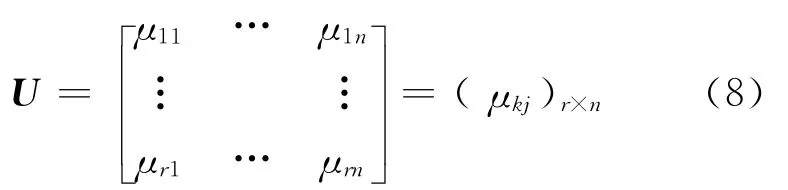

式(5)给出的是各指标重要程度相同的情形,但不同指标的影响程度是不同的,设对象j的各指标权重系数组成向量为Wj的权重集合.假设所有分系统状态评估得到的矩阵为U

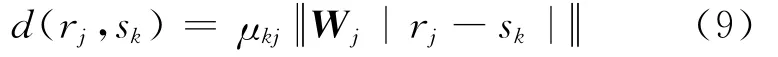

式中:μkj为j属于k的隶属度值,0≤μkj≤1,为更加完善地描述j的状态和等级k间的差异,将广义权距离乘以j的状态归属于等级k的隶属度μkj,即d(rj,sk)称为j与k之间的加权广义权距离.

为求解矩阵U,建立目标函数[14],使评估分系统对于所有等级加权广义权距离平方和最小.

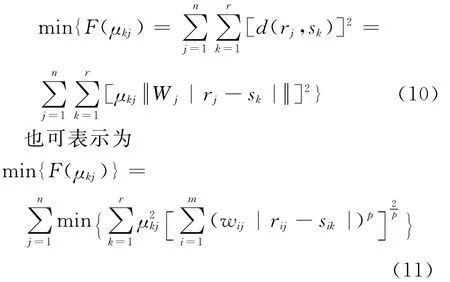

根据目标函数和等式约束构造Lagrange函数为

故由式(2)、(4)、(6)和式(16)可求解式(8),再依据最大隶属度原则判断出各分系统的安全风险等级,由此确定整个网络系统的安全风险等级.

3 算例分析

为评估某网络系统的安全状态,依据前面分析给出的安全风险模型,运用基于广义权距离的评估方法对其进行评估.该网络系统由服务器、个人计算机、网络设备(含传输介质)、输入/输出设备、计算机操作系统和通用应用软件平台等6个分系统组成.

首先,设五种安全等级标准数据组成的安全等级标准矩阵S.其中,行分别对应的是资产、威胁性、脆弱性指标{index1,index2,index3},列对应的依次是低、较低、中等、较高、高5个安全风险等级{I,II,…,V}.

其次,综合分析实测数据,建立被评估的6个分系统的当前技术状态的指标矩阵R.

S和R分别为

再次,依专家经验,给出指标权重为

Wj= (0.4,0.3,0.3)T,j=1,2,…,6

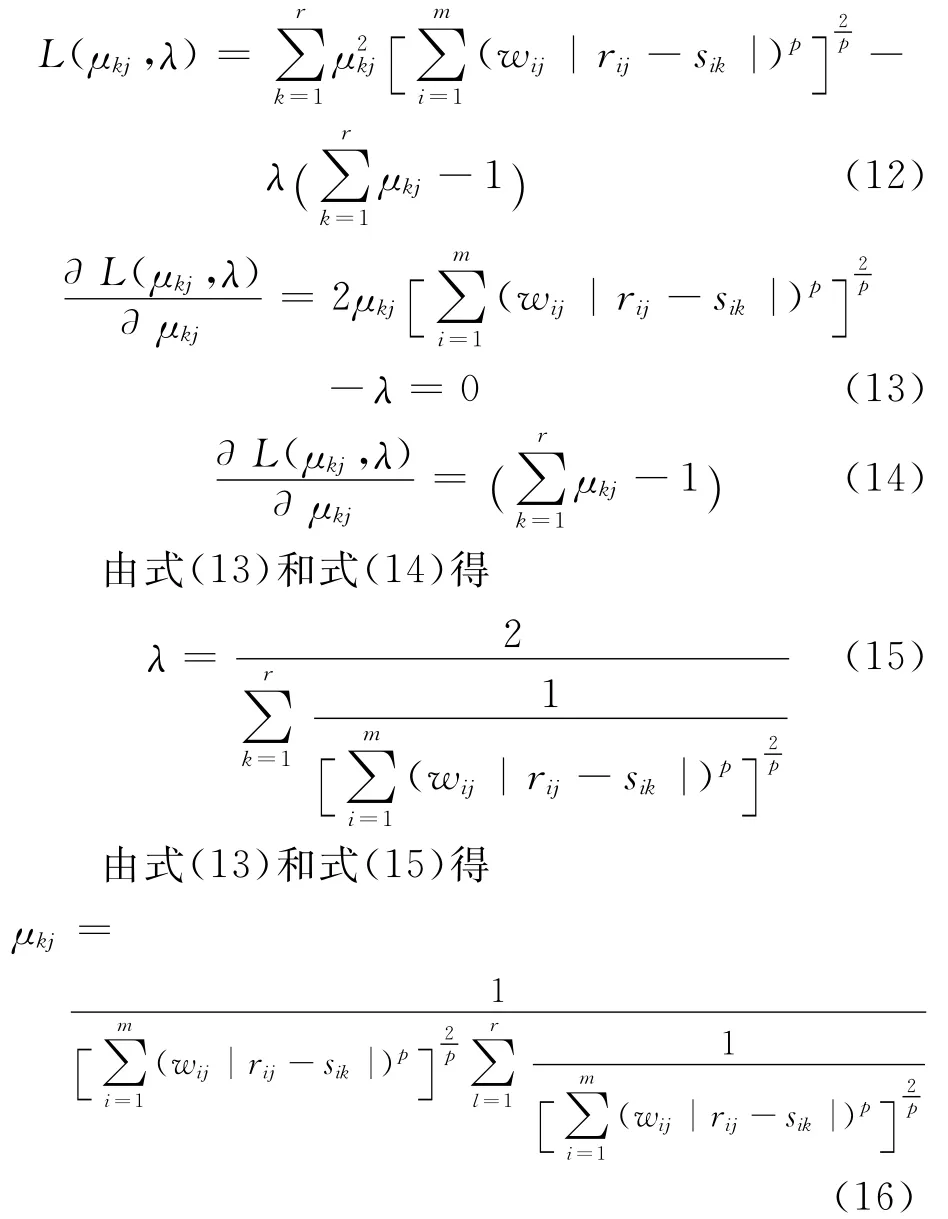

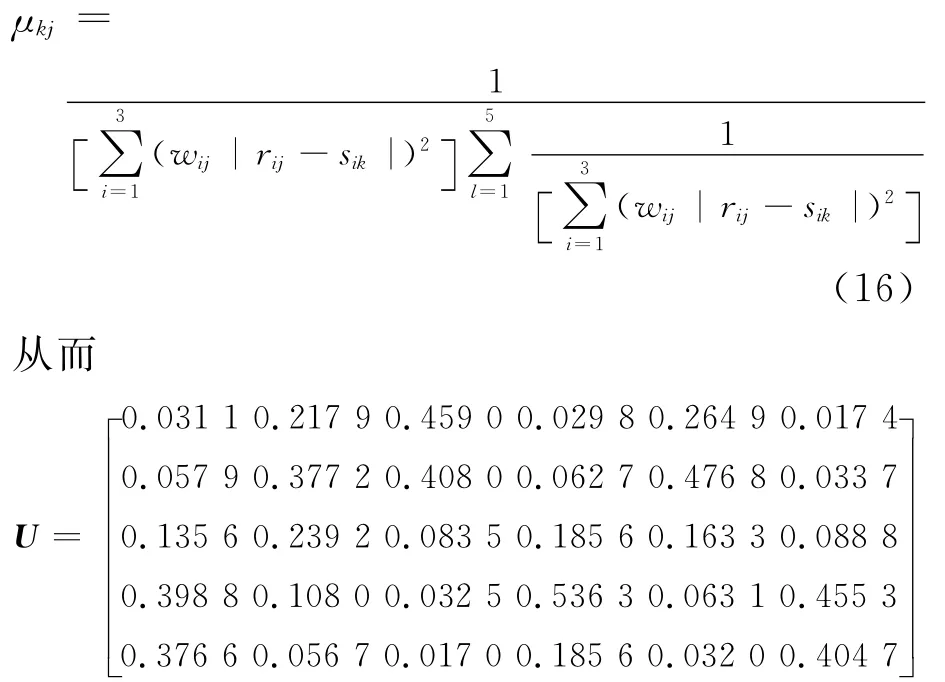

然后,取广义距离参数p=2,m=3,由式(16)得

最后,依据最大隶属度原则和U中的数据,可知6个分系统安全状况分别隶属的安全等级如下:

服务器:IV级(隶属度为0.398 8);

个人计算机:II级(隶属度为0.377 2);

网络设备:I级(隶属度为0.459 0);

输入/输出设备:IV级(隶属度为0.536 3);

计算机操作系统:II级(隶属度为0.476 8);

通用应用软件平台:IV级(隶属度为0.455 3).

由上述风险评估结果可以看出,由于服务器、输入/输出设备及通用应用软件平台3个分系统的风险等级为IV,即处于较高风险状态,网络安全管理人员必须(或某一时限内)采取相应措施降低其网络系统安全风险.

4 结束语

基于评估因素与基准之间的广义权距离,建立了一种新的网络化信息系统安全风险评估模型.算例分析看出,比起传统单个系统逐一进行评估,该方法同时对多分系统各指标的安全状态进行有效评估,更简便快捷.此外,该方法亦可用于处理各指标值不是通过标准等级赋值,而是通过其他方式求得的量纲不统一的情形,只需对所采集数据先进行标准化处理.

不可避免的是,此方法在一定程度上依赖于评估者的经验,如指标的标准数据来源存在一定的主观性.因此,下一步将考虑从IDS、网络管理系统、扫描系统以及其他方式作为信息收集的来源,结合安全风险概率预测及量化评估技术等方面研究如何减少评估中的主观因素,提高网络信息系统安全评估的准确性和有效性.

[1]李鹤田,刘 云,何德全.信息系统安全风险评估研究综述[J].中国安全科学学报,2006,16(1):108-113.

[2]吴晓平,付 钰,秦艳琳.信息安全风险评估研究[J].哈尔滨工业大学学报,2006,38(增刊):611-614.

[3]吴晓平,汪 玉.舰船装备系统综合评估的理论与方法[M].北京:科学出版社,2007.

[4]陈守煜.工程模糊集理论与应用[M].北京:国防工业出版社,1998.

[5]刘 萍,刘曼华.灰色理论在信息安全评估模型中的应用[J].微计算机信息,2006,22(12-3):95-96.

[6]刘 芳,戴 葵,王志英.基于模糊数算术运算的信息系统安全性定量评估技术研究[J].模糊系统与数学,2004,18(4):122-126.

[7]赵冬梅,刘海峰,刘晨光.基于BP神经网络的信息安全评估[J].计算机工程与应用,2007,43(1):139-141.

[8] How S S,Tom R,Wang Jin.A fuzzy-logic-based approach qualitative safety modeling for marine systems[J].European Journal of Operational Research,2001,73(1):19-34.

[9]叶 清,吴晓平,白春杰.一种系统状态评估方法及其应用[J].武汉理工大学学报,2006,28(5):108-112.

[10]段金利,张岐山.基于BP神经网络和专家系统的信息系统风险评估方法研究[J].现代管理科学,2006(7):21-22.

[11]Chaum D.Blind signature for untraceable payments[C]//LNCS:Advances in Cryptology Crypto′82,1982:199-203.

[12]史 亮,庄 毅.一种定量的网络安全风险评估系统模型[J].计算机工程与应用,2007,43(18):146-149.

[13]范 红,冯登国,吴亚非.信息安全风险评估方法与应用[M].北京:清华大学出版社,2006.

[14] Danielson M.Generalized evaluation in decision analysis[J].European Journal of Operational Research,2005,162(7):442-449.