无线传感器网络入侵检测系统

2011-05-08王晓东

崔 捷,许 蕾,王晓东,肖 鸿

(1.空军工程大学电讯工程学院,陕西西安 710077;2.中国人民解放军 94170部队,陕西西安 710082)

随着传感器技术、嵌入式计算技术、分布式信息处理技术和通信技术的迅速发展,无线传感器网络应运而生,且发展迅速。其可应用于军事、环境监测、医疗保健、家居、商业、工业等众多领域,应用前景广阔。由于无线传感器网络多配置在恶劣环境中,加之本身固有的脆弱性,使得无线传感器网络的安全问题引起人们的关注[1]。

1 无线传感器网络的安全威胁

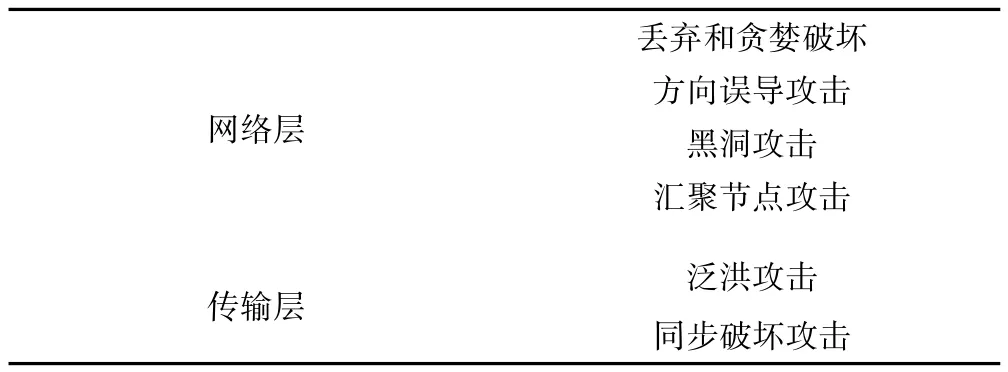

无线传感器网络(WSN)易受各种安全威胁,许多文献匀有描述。文献[2]将WSN的攻击按照不同层次分类,如表1所示。

表1 无线传感器网络攻击手段表

续表1

目前许多文献提出了用于Ad hoc网络的入侵检测技术,但它们并不适用于无线传感器网络,因为无线传感器网络的节点资源有限。针对WSN的入侵检测方法研究如下:

Onat等人[3]提出的分布式异常检测架构入侵检测方案。Strikos[4]提出本地检测代理(Local Detection Agent)结构入侵检测方案。Yu等人[5]提出了一种基于检测点的多跳确认方案,检测选择转发攻击所导致的异常丢包。Ngai等人[6]提出一种3层的入侵检测结构方案。Rajasegarar等人[7]提出了一种基于数据挖掘的分布式异常检测方案,该方案采用基站、父节点、子节点3层架构。Su等人[8]提出了一种分簇式的能量节省入侵检测方案。Loo等人[9]提出了一种基于聚类的入侵检测算法,可用于检测路由异常。Zeng等人[10]提出了基于免疫机理的入侵检测算法。Doumit等人[11]提出了基于自组织临界程度(Self-organized Criticality,SOC)和隐马尔可夫模型(Hidden Markov Model,HMM)的入侵检测算法,属于异常检测。Agah等人[12]将博弈论中的非合作模型引入到无线传感器网络的入侵检测问题中,并提出了一种新的解决方案。V.Bhuse和A.Gupta在文献[13]中描述了一个基于异常检测的入侵检测系统,该系统在多层检测体系中更健壮。在他们的方法中,都试图在物理层、链路层、网络层和应用层检测入侵行为。Da Silva等人[14]提出了一个入侵检测算法,并将其分割成3个阶段。第一阶段是数据获取阶段,监控节点处于混杂模式进行监听,并利用传感器节点的内存存储所需信息。该作者定义了一系列的规则,这些规则应用到第二阶段中存储的数据。如果消息不满足这些规则,则增加一个失败的计数。最后,在第三阶段中,将失败的计数与阈值进行对比,如果失败数大于阈值,则产生一个告警。Li,He和Fu[15]提出了一个基于组的异常检测入侵检测系统。其使用Delta分组算法[16],将网络分割成几组,然后在每个组上运行他们的检测算法。

但这些方法都有其各自的优点与不足。文中重点研究了文献[13~15]的方法,并加以改进,提出了方案。

2 入侵检测系统

文中提出了一个分等级的入侵检测系统,体系结构共他4层,运用的是基于规则的检测技术。

2.1 网络体系结构

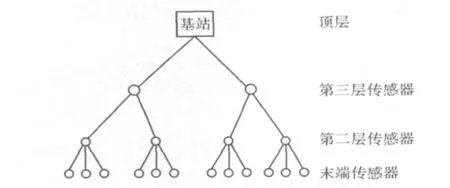

该网络体系结构有4层。最底层由所有的末端传感器组成,这些末端传感器从周围环境中收集数据。第二层和第三层由监控节点组成,第二层传感器监控末端传感器的通信模式;第三层传感器监控第二层传感器的行为。第三层传感器布置时要求:每个第三层传感器能够监控2个第二层传感器间的通信。最后,顶层传感器就是基站,通常人工操作。

图1为传感器节点在网络中的组织结构。该方法需要一个异类网络:第二层和第三层传感器节点,在传输范围和电池寿命方面要比末端传感器更强。

图1 无线传感器网络体系结构图

在网络中,所有的末端传感器被分成若干个组。用Delta分组算法[16]进行网络分区。每个组都用一个第二层传感器监控。第二层和第三层传感器来执行IDS解决方案。每个末端传感器将数据发送到第二层传感器,其聚集所有的数据并发送给第三层传感器,第三层传感器监控第二层传感器的行为。每个第三层传感器必需被放置在2个第二层传感器的通信范围内,这样即可监视2个第二层传感器间的通信。如果第二层传感器检测到了异常,它会发出一个报警并且发送给第三层传感器,第三层传感器调查和分析这些报警并判断其是否有效,然后一个聚集众多数据的报警被发送至基站。

2.2 入侵检测技术

修改了Da Silva等人[14]提出的入侵检测算法,并将它运用在第二和第三层传感器上。由于传感器资源有限,没有在任何末端传感器上运用IDS。监控节点的功能被分成三个阶段。第一阶段:所有的末端传感器从它们周围环境收集数据,然后报告给第二层传感器。第二阶段:用基于分层的攻击检测方法来检测文献[13]提出的攻击类型。表2描述了攻击在各层中如何被发现的。这种基于分层的攻击检测方法使得系统更完善。第三阶段:比较每个上报的结果来定义阈值,以此来决定是否要发出一个报警。第三阶段常常可以减少错报率。阈值可以人工定义或者根据特定的WSN需求来调整。因此,提出的入侵检测体系结构通过减少错报能够检测到大多数的安全威胁。

表2 基于分层的攻击检测

3 结束语

介绍了无线传感器网络当前面临的威胁,以及现有无线传感器网络入侵检测方案,提出了一种分等级的入侵检测系统,该体系结构通过减少错报,能够检测到大多数的安全威胁。

[1]杨黎斌,慕德俊,蔡晓妍.无线传感器网络入侵检测研究[J].计算机应用研究,2008,25(11):3204-3207.

[2]WOOD A D,STANKOVIC J A.Denial of service in sensor networks[J].Computer,2002,35(10):54-62.

[3]ONAT I,MIRI A.An intrusion detection system for wireless sensor networks[C].Procof IEEE International Conferenceon Wireless and Mobile Computing,Networking and Communications(WiMOB 2005),2005.

[4]STRIKOSA.A full approach for intrusion detection in wireless sensor networks[EB/OL].(2007-08-15)[2011-05-12]http://www.it.kth.se/courses/2G1330.

[5]YU Bo,YANG Min,WANG Zhi,et al.Identify abnormal packet loss in selective forwarding attacks[J].Chinese Journal of Computers,2006,29(9):1542-1552.

[6]NGAI C H.Intrusion detection for wireless sensor networks[D].HongKong:The Chinese University of HongKong,2005.

[7]RAJASEGARAR S,LECKIE C,PALANISWAMI M,et al.Distributed anomaly detectionin wireless sensor networks[C].USA:Proc of the 10th IEEE Singapore International Conferenceon Communication System(ICCS 2006),2006.

[8]SU C C,CHANG K M,KUO Y H,et al.The new intrusion prevention and detection approaches for clustering-based sensor networks[C].Maco:Proc of IEEE Wireless Communications and Networking Conference,2005:1927-1932.

[9]LOO C E,NG M Y,LECKIE C,et al.Intrusion detection for routing attacks in sensor networks[J].International Journal of Distributed Sensor Networks,2006,21(4):313-332.

[10]ZENG Peng,LIANG Wei,WANG Jun,et al.Research on security system of wireless sensor networks based on biological immunity principle[J].Minimicro System,2005,26(11):1907-1910.

[11]DOUMIT S,GRAWAL D P.Self-organized criticality and stochastic learning based intrusion detection system for wireless sensor networks[C].France:Proc of IEEE Military Communications Conference(MILCOM 2003),2003.

[12]AGAH A,DAS S K,BASU K,et al.Intrusion detection in sensor networks:a non-coorperative game approach[C].Egept:Proc of the 3rd IEEE International Symposium on Network Computing and Applicaton(NCA 2004),2004.

[13]BHUSE V,GUPTA A.Anomaly intrusion detection in wireless sensor network[J].Journal of High Speed Networks,2006,15(1):33-51.

[14]SILVA A DA,MARTINS M,ROCHA B,et al.Decentralized intrusion detection in wireless sensor networks[C].Proceedings of the 1st ACM International Workshop on Quality of Service&Security in Wireless and Mobile Networks,2005.

[15]LI G,HE J,FU Y.Group-based intrusion detection system in wireless sensor networks[C].Computer Communications,2008,31(18):1511-1515.

[16]MEKA A,SINGH A K.Distributed spatial clustering in sensor networks[C].Heidelberg,Germany:Lecture Notes in Computer Science 3896,Springer Verlag,2006:980-1000.