一种容侵系统的设计

2009-10-26李媛州王子强陈曼青

李媛州 王子强 陈曼青

[摘要]随着网络安全问题日益严重,容侵技术提供网络安全保密研究第三代的安全保障机制越来越引起人们的重视。针对网络入侵容忍系统的特点,设计应用服务器容侵、代理服务器容侵和秘密数据的容侵。

[关键词]入侵容忍体系结构容忍机制

中图分类号:TP3文献标识码:A文章编号:1671-7597(2009)0710061-01

一、引言

本文的容侵模型主要针对容忍机制进行分析和设计,采取冗余技术设计应用服务器的容忍、代理服务器的容忍和秘密信息的容忍等。

二、系统的体系结构

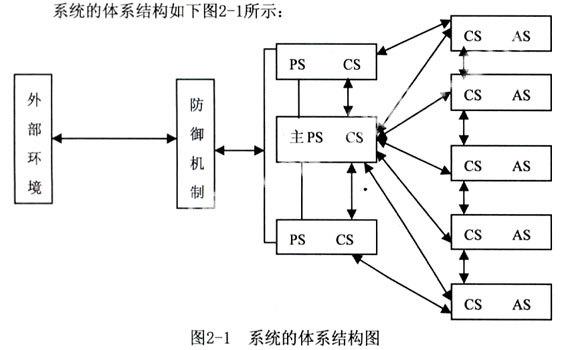

系统的体系结构如下图2-1所示:

图2-1系统的体系结构图

系统主要由以下几个部件组成:

1.应用服务器组(Application Servers):每组应用服务器组由在功能上具有一定冗余的多个服务器构成,其主要功能是为客户提供应用服务,简记为AS。这些应用服务器分别运行于不同的操作系统平台,所有应用服务器都具有相同的功能,但运行的软件采用多版本程序设计技术设计。这种多样性能够有效地阻止一种攻击策略对主系统和所有备份系统的攻击。应用服务器的个数取决于该类服务对系统性能高低的要求。

2.代理服务器(简记为PS):系统的中心是一个或多个代理服务器,其中的一个称为主代理服务器,负责过滤和净化客户的服务请求,并将有效的客户请求传给应用服务器组。应用服务器组处理客户请求并将结果返回到主代理服务器,主代理服务器经过判断后,将结果提交给客户。其它代理服务器是起辅助作用的,称为辅助代理服务器。当主代理服务器出现故障时,其中一个辅助代理服务器将取代主代理服务器继续工作。

3.控制服务模块(简称为CS):在系统体系结构中,每个应用服务器和代理服务器上分布一个或多个控制服务模块,负责监视所在服务器的运行状态以及其中关键数据的机密性和完整性。控制服务模块中的接收器将从其所在主机的代理接收信息并向监视器进行报告,由监视器进行综合后向主代理服务器报告,由主代理服务器决定所采取的措施。

三、系统容忍机制的设计

(一)应用服务器的容忍机制的设计

应用服务器的容忍机制主要通过以下两个方面来体现:

1.不同的应用服务器运行于不同的平台上,所运行的应用软件采用多版本程序设计,以防止同一种攻击造成所有服务器的破坏。

2.通过代理服务器对应用服务器的认证,及时发现出现问题的应用服务器。此外,还可以由主代理服务器通过控制服务模块中的监视器发现可疑服务器,并暂时中断与它的联系,进行故障处理。

(二)代理服务器容忍机制的设计

1.基本思想。在代理服务器的设计中引入一定的冗余度,以便增强代理服务器的抗攻击能力,达到容忍入侵的目标。

2.方案的设计与描述。在本文的容侵结构中,代理服务器起着关键的作用,因而也易成为外部攻击的重点目标之一。其入侵容忍特征通过以下两个方面来体现:

(1)在系统运行过程中,主代理服务器上的控制服务模块(CS)一直在监视主代理服务器的运行状态,同时,其它辅助代理服务器也在监视主代理服务器的运行情况,一旦发现异常或故障,立即由一辅助代理服务器升为主代理服务器,而原主代理服务器的故障处理完成后,作为辅助代理服务器继续运行。即主代理服务器通过其控制服务模块中的“监视器”(“Monitor”)定期向辅助代理服务器发送信息,并互相进行认证。所有辅助代理服务器都能收到主代理服务器所发送的信息,如果在一定时间内没有收到主代理服务器的信息,则从辅助代理服务器中选择一个成为新的主代理服务器。(2)为了减少主代理服务器出现故障时的交接时间,每个代理服务器都设定一定的优先级P,主代理服务器通过其控制服务模块中的“监视器”定期(间隔几秒,称为广播间隔)向辅助代理服务器发送信息,并互相进行认证。同时,辅助代理服务器也要对主代理服务器发出的信息及时作出回应。

(三)秘密信息容忍机制的设计

1.基本思想。对秘密数据的存储引入一定的冗余度,利用门限秘密共享技术将秘密信息分布于多个系统的构件上,使得相关秘密信息从来不在一个地方重构,以便达到容忍入侵的目标。

2.方案的设计。对系统中的机密数据采用(n,t)门限密码体制实现入侵容忍,将系统中的机密数据分成n份,分别存储在n个服务器中。其中任何t个以上的服务器能够重构机密数据,但任何小于t个服务器都不能重构机密数据。这样,只有当入侵者同时控制n个服务器中的t个以上,才能实现对机密数据的操作。如果某个服务器被攻击,只要被攻破的服务器没有达到t个,就能够保证对机密数据的安全读取,从而实现机密数据的入侵容忍。入侵容忍秘密共享的结构可描述为一个3元组:

四、结论

入侵容忍技术包括两方面的内容:首先是容忍技术。容忍技术使系统对于入侵和攻击具有可复原性,这主要是通过冗余来实现的。其次是入侵触发器。这个触发器通常由入侵检测系统来实现。

本文详细讲述了一个容侵系统的设计过程与设计原理。分别设计了应用服务器容侵、代理服务器容侵和秘密数据的容侵。

参考文献:

[1]苏衡、鞠九滨,构建二维网络安全防护系统[J].大连理工大学学报,2003,43(S1):12-15.

[2](德)Bauer E L著,吴世忠等译,密码编码和密码分析原理与方法[M].机械工业出版社,2001:34-83.

作者简介:

李媛州(1977-),女,河北省唐山人,装甲兵工程学院计算机科学与技术专业,讲师。