基于改进公证人机制的联盟链跨链隐私保护方案

2023-10-21郭晓涵姚中原张勇郭尚坤王超斯雪明

郭晓涵,姚中原,张勇,郭尚坤,王超,斯雪明

基于改进公证人机制的联盟链跨链隐私保护方案

郭晓涵1,2,3*,姚中原1,2,3,张勇1,2,3,郭尚坤1,2,3,王超1,2,3,斯雪明1,3

(1.中原工学院 前沿信息技术研究院,郑州 450007; 2.河南省网络密码技术重点实验室(信息工程大学),郑州 450001; 3.河南省区块链与数据共享国际联合实验室(中原工学院),郑州 450007)( ∗ 通信作者电子邮箱thebestguoxh@163.com)

联盟链跨链交互既增强了联盟链应用的功能,又扩展了应用的使用范围,因此对促进联盟链应用推广和产业发展意义重大。然而,目前联盟链跨链交互依然存在着用户身份和资产交易信息隐私泄露的问题,进而阻碍了联盟链跨链交互技术的广泛应用。针对以上问题,提出一个基于改进公证人机制的联盟链资产跨链隐私保护方案。首先,在合约层引入哈希锁定机制来改进传统的单签名公证人跨链方式,从而降低传统公证人机制中心化作恶的风险;其次,利用同态加密的特性在保证交易合法的前提下,实现对交易资产的可用不可见;同时,利用多密钥生成中心(KGC)模式的标识密码算法实现在网络层上的用户身份隐私保护。理论分析和实验结果表明,所提方案对联盟链跨链交互时交易中的用户身份信息和资产信息具有良好的隐私保护效果,且相较于其他同类方案在签名和验证方面的开销更低。

区块链;公证人;哈希锁定;同态加密;标识密码;隐私保护

0 引言

区块链是一种链式数据结构,它将数据以区块的形式保存,每个区块大小相同,再以时间顺序连接形成链。区块链具备去中心化、不可篡改和不可伪造等优势[1],是国内外公认的未来金融服务基础设施[2]。目前,区块链在金融[3]、医疗[4]和物流监管[5]等方面得到了广泛的应用。随着区块链行业的不断发展,区块链开始融入更多行业,应用场景日渐丰富,使得不同的联盟链之间数据流通[6]、应用协同等需求也日益增加,使用区块链跨链技术[7-9]成为扩展联盟链应用的功能及其使用范围的主要途径。然而,跨链的过程中会出现如用户的身份信息、重要交易数据等隐私泄露的问题,攻击者能够从用户的交易记录中推出用户账户之间的关联等一系列信息,这将会给用户带来一定的财产损失,严重时可能会威胁到用户的人身安全;而且多种联盟链系统架构及其各自隐私保护方法实现之间的差异性也进一步增加了跨链隐私保护这一问题的复杂程度。

作为当前普遍使用的跨链技术,公证人机制实现简单,执行效率较高。然而在该机制中,公证人需要独自承担所有业务,包括数据的搜集、验证以及交易的确认,存在过度中心化的风险,极易出现如单点故障、主观作恶、系统性能受限于中间人能力等一系列问题。一旦公证人遭受攻击或出现故障变得不可信,公证人手中的用户信息和交易信息可能泄漏,给用户带来无穷的隐患与风险,这也给跨链隐私保护带来新的挑战。

针对以上问题,本文面向基于账户模型的联盟链,通过引入标识密码(Identity-Based Cryptography, IBC)和同态加密技术,结合公证人机制和哈希锁定技术实现跨链交易的隐私保护,实现对用户的身份和交易隐私保护。

本文的主要工作包括:

1)设计了一个跨链模型。该模型能够通过公证人机制实现跨链资产交易,同时通过哈希锁定技术减少公证人中心化作恶的风险,模型中包含密钥生成中心(Key Generation Center, KGC)联盟、公证人和交易用户三方实体,其中KGC联盟负责联盟链的维护和节点的身份审核,公证人负责跨链交易。

2)基于上述跨链模型提出一种隐私保护方案。通过结合标识密码和同态加密技术,保护用户交易和身份信息的隐私安全。

3)通过仿真实现所提方案,分析它的安全性,与其他方案模型进行隐私保护能力的对比,并测试它的性能。

1 相关工作

根据祝烈煌等[10]的研究,区块链的隐私大致可以分为两类:一类是身份隐私,指用户身份信息和区块链账户地址之间的关联;另一类是交易隐私,指存储在区块链的交易记录和相关信息,包括交易金额和交易双方的信息等。在区块链系统中,这两类隐私的泄漏问题一直存在,并且在区块链跨链系统中更加严重。

目前针对区块链的隐私保护[11-13]研究已经相对成熟,如Maxwell[14]提出的Coinjoin方案,该方案采用混币的方式隐藏了输入输出地址的映射,保证供给者无法获取精确信息,保护用户的隐私。Zerocash[15]为保护交易双方的账户地址和交易金额,引入了非交互式零知识证明,该方法得到了广泛的认同。Maxwell[16]在同态加密中加入盲化因子,提出了机密交易技术。Noether等[17]提出了环机密交易技术,能够在隐藏区块链账本数据中交易金额的同时隐藏交易的输入输出地址。杨亚涛等[18]提出了基于身份认证的多KGC群签名方案,通过改进的SM9标识密码方案,实现在节点间验证身份的同时保护节点隐私。刁一晴等[19]结合群签名中群的概念和联盟链,加入同态加密,实现对区块链交易和身份隐私保护。郭阳楠等[20]通过结合标识密码和无证书公钥密码体制的优点,从网络层和应用层的双层签名认证,保护了交易和身份隐私安全。但这些方案明显不适用于跨链间的隐私泄露问题。

针对跨链的隐私保护,戴波等[21]提出一种基于多角色节点的区块链跨链方案,该方案通过不同角色的权限控制可以实现节点间的隐私保护;但是该方案需要兼顾区块链扩展、跨链和监管方面的性能,隐私保护方面的功能完全由节点权限控制完成,身份隐私保护效果不佳。郭佳程等[22]针对分布式能源调度等问题,结合区块链,通过侧链技术构建3层网络,设计了一种分布式能源共享网络,提升能源利用率的同时实现隐私保护;但是该方案通过侧链将资产与能源储备信息隔离的方式实现隐私保护的方法并没有保护用户的身份隐私。唐榆程[23]设计了满足隐私保护需求的交易智能合约,结合相关隐私保护算法实现一个跨链平台,完成了跨链数据的可控共享,完成对交易账户金额的隐私保护;但是该方案没有做到真正的匿名,没有实现用户的身份隐私保护。王宇[24]针对电子健康记录,提出了一种基于跨区块链技术的电子健康记录隐私保护方案,该方案将电子健康记录脱敏处理后生成索引上传至区块链,通过区块链实现对电子健康记录的隐私保护;但是该方案并没有实现对医生身份的隐私保护。

以上方案在区块链跨链隐私保护方面作出了一些成果,但是这些方案大都只做数据隐私(交易隐私)保护,忽视了身份隐私的保护,并不是完善的隐私保护方案。

郑建辉等[25]针对跨链操作难的问题提出了一种联盟自治的跨链机制,通过以链治链的方法解决不同区块链之间的数据共享、价值流通等问题;然而该方案通过通道隔离和私有数据等方法实现的隐私保护虽然实现了身份和交易隐私保护,但是保护性能完全取决于通道,保护效果有限。万哲驿[26]结合零证明技术,通过智能合约替代交易双方的信息交换,改进了现有的原子交换协议[27-28],保护跨链原子交换中双方的隐私;但是该方案的实现条件比较苛刻,方案实现难度较大。这些方案同时做到身份和交易隐私的保护,但是在实现效果或者实现难度方面略有缺陷。

2 基础知识

2.1 区块链

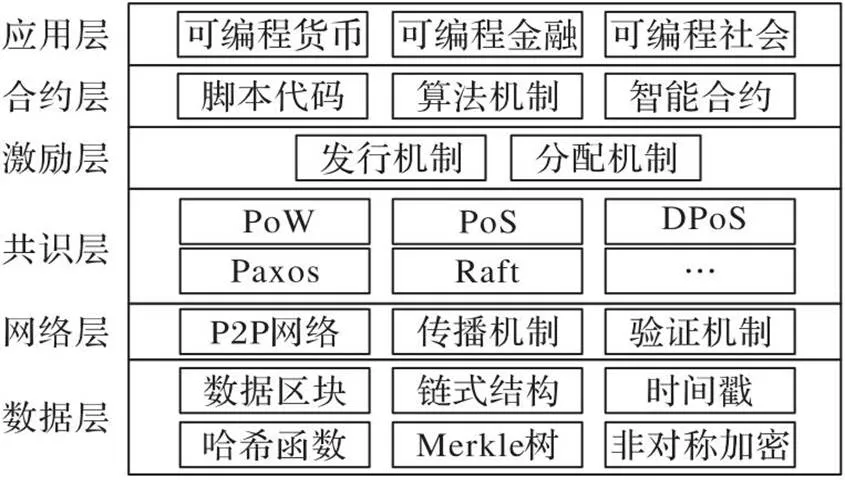

区块链[29]是一种将数据区块按照时间顺序以链的形式组合而成的数据结构,结合了分布式存储、点对点(Peer-to-Peer, P2P)传输、共识机制和智能合约等技术,具有防篡改、可追溯、公开透明等特点。区块链系统架构自下而上依次是数据层、网络层、共识层、激励层、合约层和应用层,架构模型如图1所示。

图1 区块链的架构模型

其中,数据层包括底层数据区块、相关的哈希值、随机数、交易信息和公私钥等,是区块链结构中的最底层数据结构;网络层的P2P和数据验证机制等保证了数据的传输;共识层则主要封装了区块链核心技术中的共识机制。以上3层结构是区块链底层基础结构。激励层主要是经济激励机制,一般通过挖矿奖励数字资产维持区块链账本的更新;合约层主要构建了区块链可编程特性的基础,在合约层运行着众多脚本和智能合约;应用层则包含了区块链的应用场景和案例[30]。

区块链根据它的开放程度可以分为公有链、私有链和联盟链3类。联盟链具有一定的中心化,且区块的产生和交易是可以控制的,具有一定的隐私性。

2.2 Paillier同态加密

同态加密技术可以对密文进行计算,并且可以保证计算后的结果经过解密与对应明文数据进行相同计算得到的结果相同。基于此特性,同态加密技术保证了在处理密文时操作者无法获知真实的数据,大幅提高了数据安全性。

根据算法对支持的计算类型的不同,同态加密可以分为全同态加密方案和部分同态加密方案。其中,全同态加密方案功能强大,支持对密文进行任意形式的计算,即同时满足密文加法和乘法的混合且不限制次数的运算;但目前全同态加密仍处于方案探索发展阶段,现有算法存在着一些问题,如密钥过大、效率低等。部分同态加密方案仅支持对密文进行有限的计算,如仅支持加法、仅支持乘法或支持有限次加法和乘法。部分加密方案构造简单、执行效率较高,因此常用于特定场景。

目前较为常见的部分同态加密设计包括RSA、ElGamal和Paillier[31]。其中,RSA与ElGamal支持乘法同态,Paillier算法则具备加法同态特性。在区块链的交易中,账本金额的变化一般仅通过加减完成,因此Paillier算法常用于区块链中验证账本交易金额、账户金额和交易后余额的合法性等方面。

1)密钥生成。

2)数据加密。

3)密文解密。

4)密文加法同态。

2.3 公证人机制

当用户进行跨链交易[32-33]时,交易双方是互不信任且信息不对称,最简单的交易方式是引入一方或多方可信实体作信用背书,由可信实体承担数据收集、交易确认和验证的任务,这样的跨链机制就被称为公证人机制[34-35]。

公证人机制是目前应用最为广泛的一种跨链机制,并且较易实现,其中最大的公证人就是交易所。

公证人机制分为单签名公证人机制和多签名公证人机制。单签名公证人机制运行处理效率较高,但是中心化严重,公证人的可信是系统正常运行的基础,公证人一旦遭受攻击,系统将非常危险。多签名公证人机制有多个公证人,在每次交易验证时从公证人群体中随机选出一部分公证人,共同完成签名,而这就需要链上支持多重签名机制。因此本文选择在单签名公证人机制上进行改进。

单签名公证人模式下的以太坊和比特币(Bitcoin)通过交易所进行资产交换的过程如下:

1)用户U1发起一笔交易,交易金额为1个比特币,输出地址为交易所账户地址;

2)用户U1向交易所提出用比特币兑换以太币(Ether)的请求,兑换比例1∶10;

3)用户U2向交易所账户地址转入10个以太币;

4)用户U2向交易所提出用以太币兑换比特币的请求,兑换比例10∶1;

5)交易所匹配兑换请求,作为第三方达成交易共识;

6)交易所将相应的比特币和以太币分别转入U2和U1的账户地址,交易结束[36]。

2.4 哈希锁定

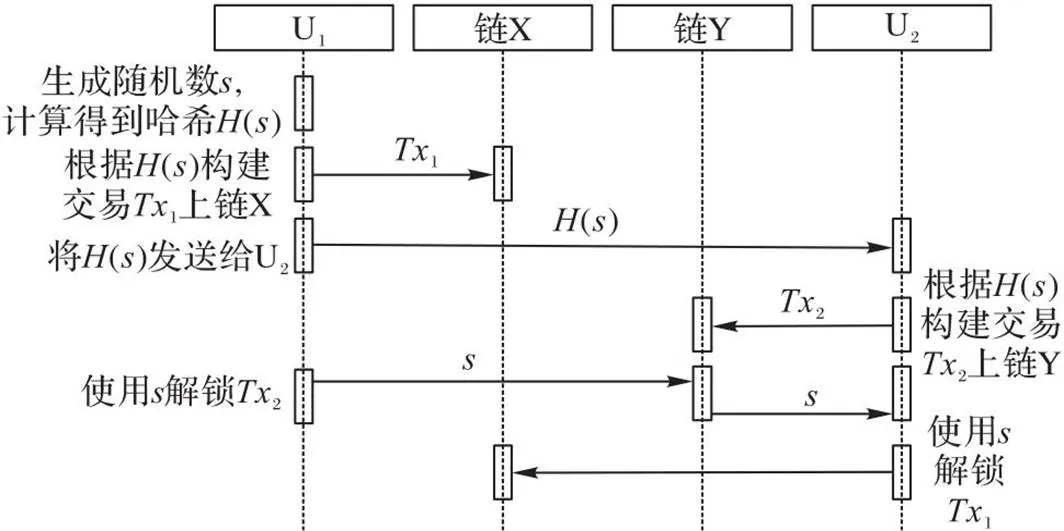

通过哈希锁定完成跨链交易的基本流程如图2所示。

哈希锁定通过哈希锁和时间锁保障了跨链交易的原子性,是原子交易的基本框架。但是,哈希锁定无法完成资产的链间转移,只能实现跨链的资产兑换,即各链资产总量不变,只是将资产转移至对方账户下。对于资产转移,还需要配合其他跨链技术方可实现。

图2 哈希锁定流程

2.5 SM9标识密码体制

标识密码(IBC)由Shamir[36]提出,它最主要的特点是不需要由证书授权中心(Certificate Authority, CA)生成公私钥对,公钥的传递也无须使用证书;在IBC中,用户使用如网际互连协议(Internet Protocol, IP)地址、手机号和电子邮箱等唯一标识信息作为公钥,私钥则由KGC根据系统主密钥和用户标识计算得出。Boneh等[37]和Sakai等[38]都独立提出使用椭圆曲线配对构造标识公钥密码。与传统的公钥基础设施(Public Key Infrastructure, PKI)体系相比,除了上述特点外,IBC还有成本低和效率高等优点。

SM9标识密码算法[39]包含总则、数字签名算法、密钥交换协议、密钥封装机制和公钥加密算法,涉及有限域、椭圆曲线、双线性对及安全曲线、椭圆曲线上双线性对的运算等基本知识和技能。本文方案主要使用数字签名算法为消息签名,公钥加密算法为数据加密。

3 系统模型

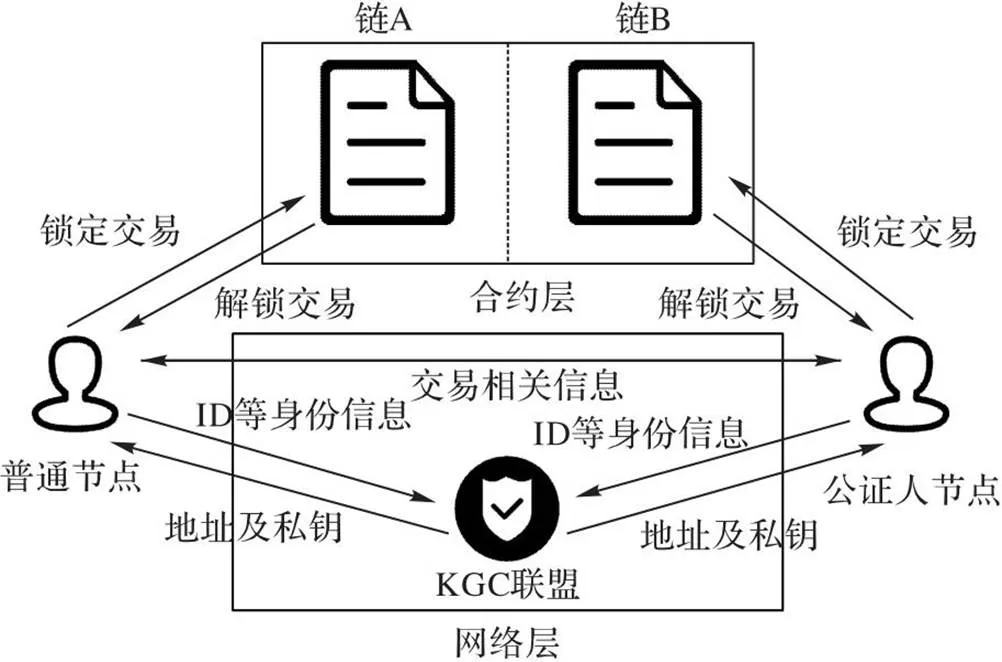

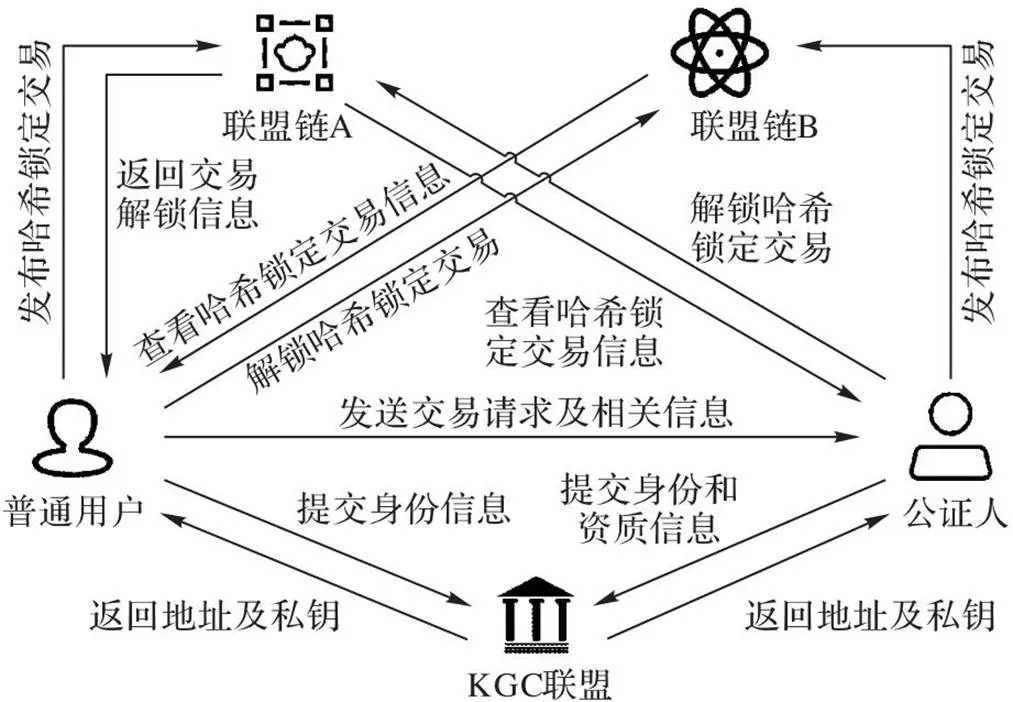

本文方案针对跨链资产交易实现身份和交易的隐私保护,在网络层通过KGC联盟模式下的标识密码,完成对用户真实信息和链上账户的分离,实现用户身份隐私的保护;在合约层以公证人技术为跨链基础,通过使用哈希锁定机制完成交易,降低公证人机制中心化的作恶风险的同时,为了确保跨链流转时的隐私,使用同态加密技术保护哈希锁定交易,由于Paillier同态加密的加同态特性,保证加密后的交易可验证。以此为核心,设计了如图3所示的架构模型。

图3 本文方案的系统架构模型

在本文构建的方案中,两条区块链的基本架构一致,都采用基本的区块链六层架构,且合约层都支持哈希锁定机制。由KGC联盟负责两条链区块的生成、维护和加入区块链的用户审核和后续的用户地址及私钥分配。普通交易节点一般情况下是两个账户属于不同的用户,本文为了方便展示及简化流程,设定本文中的交易需求用户同时拥有两条链上的账户。

3.1 节点构成

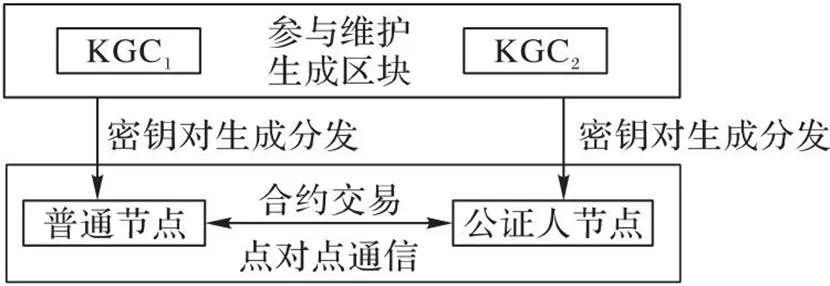

本文方案基于联盟链[40]设计,节点主要由KGC节点、公证人节点和普通节点构成,如图4所示。

1)KGC节点。联盟链的管理者。主要负责维护区块链参数和历史数据和密钥的生成和发放,根据用户身份标识号(Identity Document, ID)及其身份信息为加入区块链的节点分配地址及对应密钥。

2)公证人节点。公证人节点加入区块链时需要经过KGC联盟的认证,检查它是否具有公证人资质后根据它的ID为它分配交易地址和私钥。主要负责与普通节点进行交易,收到普通节点的交易请求后发起哈希锁定合约并验证普通节点的合约是否正确。

3)普通节点。参与交易的普通用户。交易过程中需要向公证人节点发起交易请求,并验证公证人发起的哈希锁定合约以完成交易。普通节点加入区块链时需要向KGC联盟提供它的ID等身份信息[41],KGC联盟验证身份信息后为使用哈希函数为它生成交易地址,再根据SM9标识密码算法生成对应私钥,地址作为公钥使用。身份信息只有KGC联盟知道,其余用户无法查看,在网络层面隐藏身份信息和交易地址的联系。

图4 本文方案的节点构成

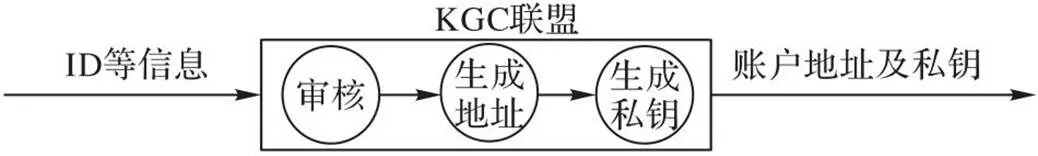

3.2 账户分配及私钥

本文借鉴基于SM9的可证明安全的隐私保护方案[17],该方案通过多KGC群签名机制隐藏了交易双方的身份信息。在本文方案中,同样使用多KGC的模式,采用多KGC的模式可以降低单一KGC被攻击后中心化的风险,通过KGC联盟使用哈希函数为用户ID等身份信息生成链上账户地址,再根据主私钥和链上账户地址生成与账户地址配套的私钥,实现用户ID与账户的分离,保护用户隐私。私钥生成过程如图5所示。

图5 KGC联盟分配账户地址和私钥

用户私钥生成过程如下:

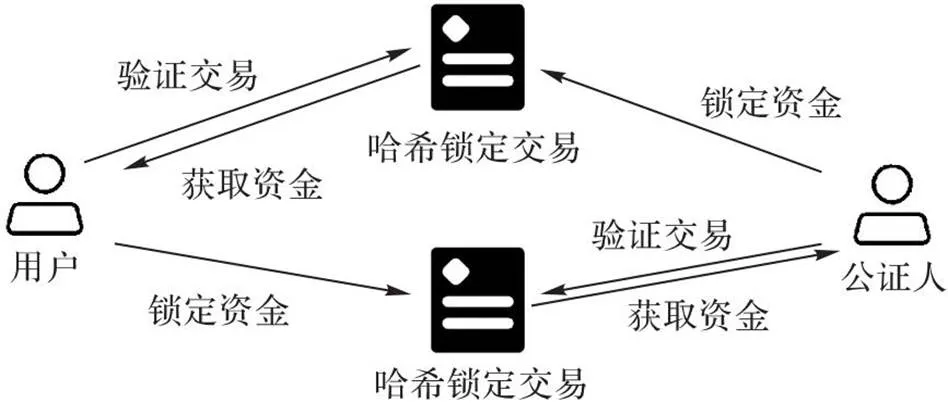

3.3 基于哈希锁定的公证人机制

本文方案基于原始的单签公证人机制,在公证人接收验证消息的过程中引入哈希时间锁定机制,使得公证人想要完成某笔跨链交易时,需要先将交易中需要交易的资产锁定在目标链上,待与公证人交易的用户对锁定的资产金额验证成功后,公证人才能从原链上的哈希锁定交易中拿到自己应得的那份资产。通过这样的机制,降低单签公证人的中心化的风险。

如图6所示,具体的公证人哈希锁定机制如下。

2)用户验证链A的哈希锁定交易金额,若验证通过,则继续执行下一步;若验证未通过,则交易结束。

4)公证人验证链B的哈希锁定交易金额,若验证通过,则继续执行下一步;若验证未通过,则交易结束。

图6 基于哈希锁定的公证人机制

与原有公证人机制相比,本文方案通过结合哈希锁定机制完成交易,需要公证人事先在两条链上都有账户,并且账户中需要有一定的资金,而不是单纯地匹配两条链上的交易促使交易的完成。本文方案的公证人需要切实地参与交易,成为交易方,并且按照规则需要先支付一定的资金将交易锁定,可以有效地降低公证人中心化的风险。

4 方案设计

本文面向联盟链跨链交易,通过哈希锁定机制限制公证人的行动,降低中心化的风险,再加上同态加密和KGC联盟下的标识密码,实现对用户的隐私保护。方案流程如图7所示,大致可分为以下3个过程。

1)信息生成阶段。生成交易阶段需要的信息,包括KGC联盟需要的主密钥、系统参数、用户的账户地址和私钥等。

2)交易阶段。这是交易的主体阶段,在此阶段完成整个交易,包括用户和公证人的信息交换和合约交易等。

3)验证阶段。验证交易阶段的一些数据,保证交易的正常进行。

图7 本文方案的具体流程

4.1 信息生成阶段

本文方案中算法使用的函数符号含义如表1所示。

表1 函数符号及其含义

在本文方案中需要使用的密钥如下。

4.2 交易阶段

在交易阶段,需求用户需要和公证人产生信息交流,该部分信息包括两个部分:第一部分是交易需求部分,用户和公证人之间需要点对点的网络层交流,因此对这部分信息使用标识密码加密,保护用户的隐私;第二部分是交易阶段的金额等信息,体现在哈希锁定交易中,由于这部分信息在验证过程中需要使用,所以需要对这部分信息使用同态加密保护,同时便于后续验证。

算法1 消息传递Transmit。

算法2 哈希传递HTransmit。

交易流程如图8所示。

4.3 验证阶段

在整个交易阶段,一共需要如下验证。

1)验证签名。收到信息的用户先使用本人加解密私钥对消息解密,之后对消息签名验证,验证通过后方可进行下一步操作。

签名验证算法Verify_sign(以公证人验证用户消息为例)。

算法3 签名验证算法Verify_sign。

输出 消息验证结果。

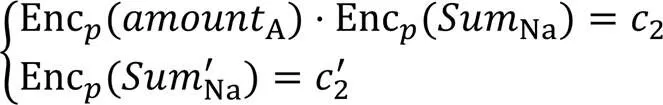

2)验证交易正确性。对与用户相关的哈希锁定交易,用户需要获取其中的使用同态加密之后的交易金额,与自己的账户余额做相关运算,检验该交易是否正确。验证通过则表明该交易是正确的,符合自己预期的交易,之后进行下一步操作。

交易正确性验证算法Verify_trx(以需求用户验证链B哈希交易为例)。

算法4 交易正确性验证算法Verify_trx。

输出 判断结果。

在整个交易阶段,用户与公证人之间的交流信息分为以下两个方面:

一是在链上网络层传递的非交易信息,用于传递用户的交易意愿或者与哈希锁定交易相关的重要信息。由于区块链链上账本公开透明的特性,所有的链上消息都可能被攻击者获取,为了防止被攻击者获取与用户相关的信息,本文方案使用标识密码加密这些消息,保护用户的身份隐私。

5 方案分析

本文方案在网络层采用多KGC的SM9标识密码算法,通过多个KGC节点共同生成维护整个区块链,区块链中的用户也都由KGC联盟审核后方可加入区块链,根据标识密码的特性及性质,对用户在网络层的身份信息通过KGC联盟使用哈希函数转换为链上账户地址,实现用户的身份信息和链上账号的不可逆转换,从而保护用户的身份隐私;在合约层使用改进后的公证人机制,通过引入哈希锁定交易,使用Paillier同态加密对交易金额进行加密,从而保护用户的交易隐私。

5.1 安全性分析

攻击者类型1 普通攻击者通过伪装成被攻击者(需求用户)U获取信息或私钥。

对于攻击类型1的普通攻击者,根据本文模型,攻击者能够伪装成需求用户只需要攻击者能够使用需求用户对应的私钥签名信息即可,即攻击者能够计算出用户私钥,而用户的私钥由KGC联盟使用标识密码主密钥对计算得出,即攻击者要在多项式时间内求解椭圆曲线上的离散对数问题。显然离散对数问题是困难问题,故本文方案被普通攻击者获取信息或者私钥的概率可以忽略不计。

对本文方案,单一的恶意节点无法获取攻击者私钥,而能够获取用户私钥的情况需要攻击者掌握超过一半的KGC节点,代价较高且该问题存在于所有同结构的去中心化机构中;由于本文方案采用哈希锁定进行交易,恶意节点需要自己先付出代价锁定部分代币,风险较高,一旦进入哈希交易步骤,便无法作恶。因此本文方案可以抵抗恶意KGC的攻击。

5.2 匿名性分析

本文方案中使用的标识密码由KGC联盟生成,可以很好地避免中心化CA机构遭到攻击或者信息泄露而带来的安全隐患。若存在攻击者想要获取用户的身份信息,则存在如下博弈。

类型Ⅰ博弈 此类攻击者为区块链上某个普通节点。试图通过链上公开的账户地址获取用户的真实ID或它的关联信息。

由于网络层使用的账户地址是由KGC联盟根据用户的ID等身份信息使用哈希生成的,所以如果该攻击者想要获取用户的身份信息就必须攻击KGC联盟,直至攻击者拥有超过一半的节点;或者通过账户地址逆推出它的身份信息,则KGC联盟使用的哈希函数将不具备单向性,与哈希函数的定义不符。因此,在此类博弈中,攻击者优势极小,即本文方案能够保护此类博弈下的用户身份隐私。

类型Ⅱ博弈 此类攻击者为KGC联盟中某个恶意节点。

由于本文方案使用的KGC联盟具有去中心化的特性,此类攻击者在掌握单一节点的情况下无法获取用户身份信息,而能够获取用户身份信息则需要掌握超过一半的KGC节点,需要消耗巨大的代价,并且此类问题存在于同结构的所有去中心化机构中。因此,在此类博弈中,攻击者优势极小,换言之,本文方案能够保护此类博弈下的用户身份隐私。

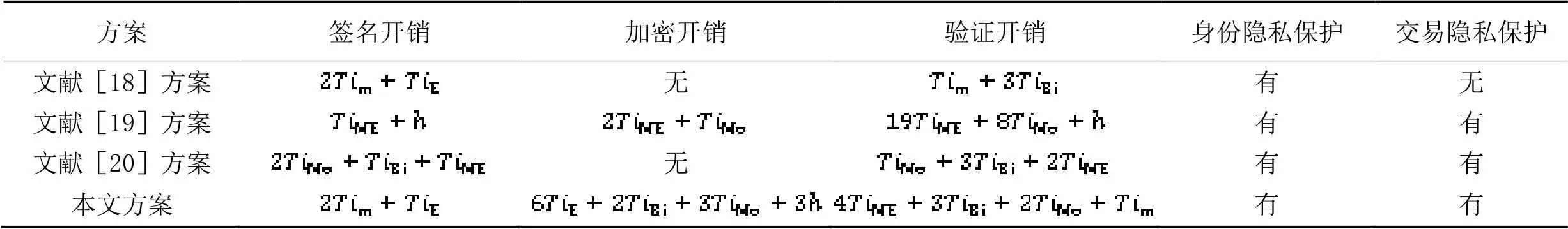

5.3 性能与功能理论分析

从表2可以看出,在开销方面,与其他对比方案相比,本文方案的签名开销要低于文献[20]方案,而验证开销低于文献[19]方案,略高于文献[18,20]方案的模型。相较于文献[18,20]方案,本文方案增加了加密,开销稍高,并且相较于文献[18]方案,本文方案能够做到交易隐私的保护。

综上所述,本文方案通过使用同态加密和标识密码在公证人哈希锁定机制中实现了跨链交易的隐私保护,并且根据Paillier同态加密的加同态特性,可以实现交易的正确性验证;在保证交易的安全性的同时,又在一定程度上保证了效率,满足区块链跨链交易时的隐私保护需求。

表2 本文方案与同类隐私保护方案在效率和隐私保护上的对比

6 仿真实验

本文的仿真实验环境为Intel Core i7-5500U CPU @ 2.40 GHz处理器,8 GB内存的Windows10系统,主机系统下的IntelliJ IDEA 做链下Paillier同态加密及解密,区块链搭建在Ubuntu on Windows中的Ubuntu 20.04.4 LTS,配置和主机一致,搭建的区块链为Fisco Bcos单群组四节点联盟链,版本2.8.0,两条区块链同样的配置,在区块链上通过智能合约进行同态运算验证交易金额的正确性。

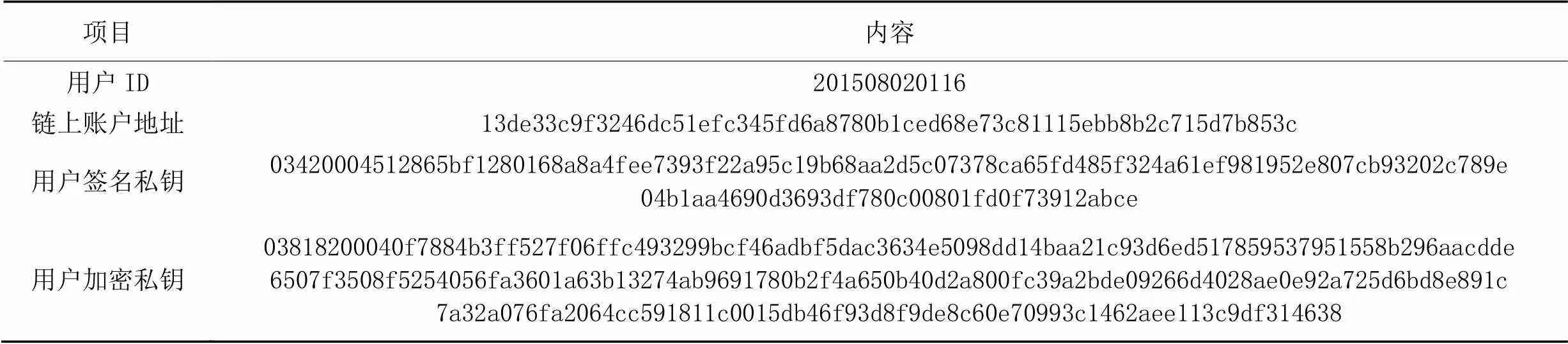

本次实验测试用户ID为201508020116,通过KGC联盟验证后为它分配链上地址和对应私钥,如表3所示。

表3 账户信息

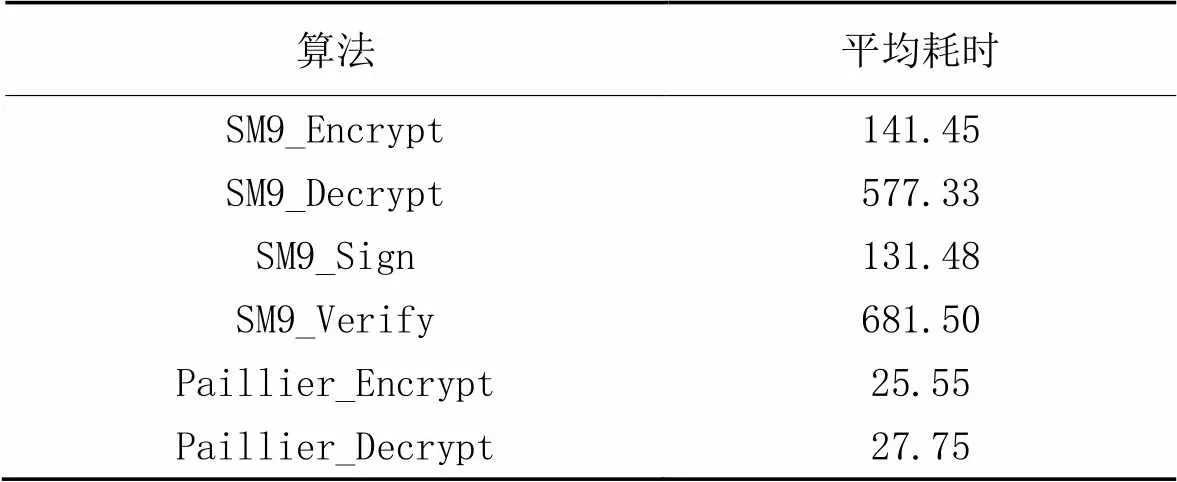

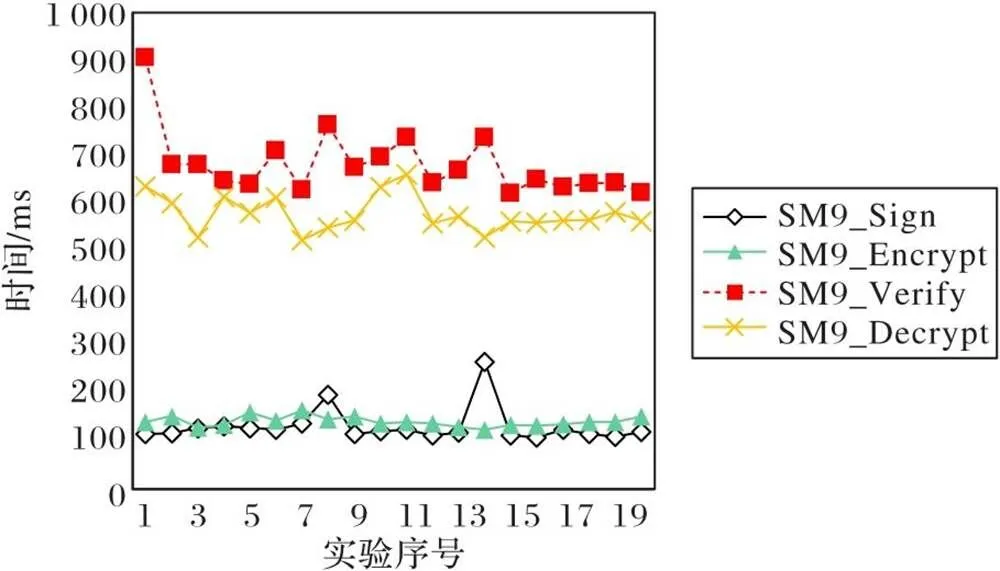

本文方案的模型包括SM9的加密(SM9_Encrypt)、解密(SM9_Decrypt)、签名(SM9_Sign)、验签(SM9_Verify)和Paillier同态加密的加密(Paillier_Encrypt)和解密(Paillier_Decrypt)。经过对各算法的多次测试,测试结果和平均消耗时间如图9~10、表4所示。

表4 各算法平均耗时 单位:ms

图9 同态加解密耗时

从表4可知,SM9部分算法占据大部分的时间,与SM9部分算法相比,同态加密的耗时较短,即在本文方案中交易的正确性验证可以很流畅地进行,但是在用户和公证人做验证和加解密信息的过程将占据交易的大部分时间。

图10 SM9算法耗时

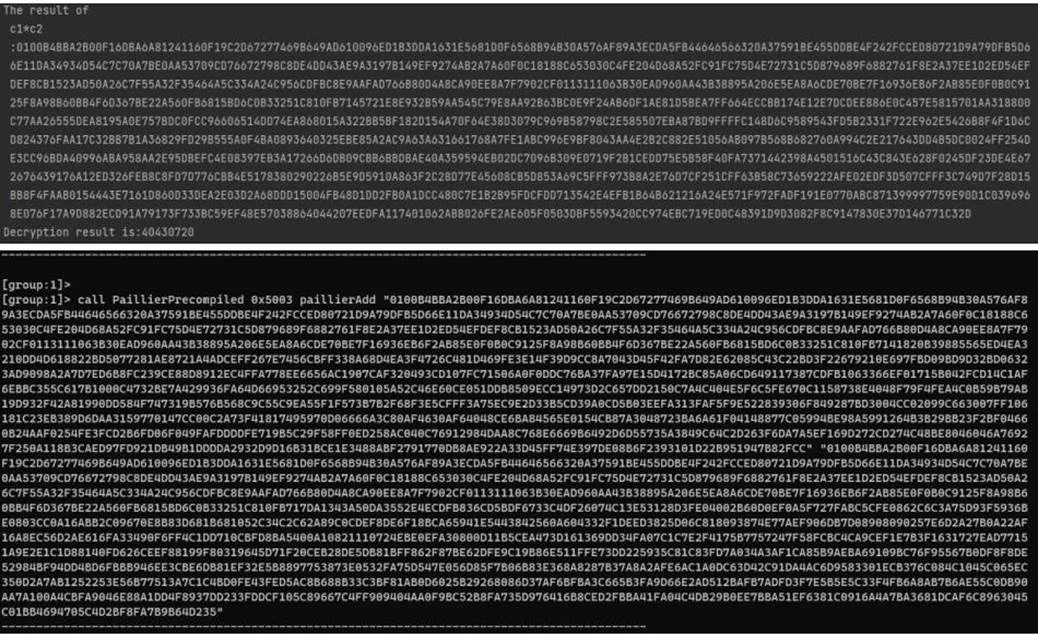

本次实验还验证了交易的正确性,同态加密交易金额和用户当前账户余额,并且将加密后的金额在智能合约中运行,结果图11所示。

链上调用智能合约计算同态加密后结果与链下计算结果对比如图12所示。

图11 同态加密结果

图12 链上链下结果对比

对比结果显示结果一致,表明哈希锁定交易中确为目标金额,交易的正确性得到验证,表明本文方案确实可以保证交易的正确性。同时因为该消息是使用Paillier同态加密算法加密的,消息的隐私性得到算法的保护,即保护了用户的交易隐私。

7 结语

本文提出一种基于哈希锁定的公证人机制跨链资产交换隐私保护方案。方案改进了公证人机制,通过结合哈希锁定机制加大公证人中心化作业的难度,降低隐私泄露的风险。在网络层中通过哈希函数切断用户身份与区块链的联系,保护用户的身份隐私;在合约层交易时实现交易信息的加密可验证,保护用户交易隐私。实验结果表明,本文方案在兼顾身份隐私保护和交易隐私保护的同时并没有损失太多的效率,并且在保护隐私的同时能够保证交易的正确性,在跨链隐私保护方面具有一定优势;但是具有一定的限制,未来的工作将会在本文方案的基础上进一步研究减少限制。

[1] 邵奇峰,金澈清,张召,等. 区块链技术:架构及进展[J]. 计算机学报, 2018, 41(5): 969-988.(SHAO Q F, JIN C Q, ZHANG Z, et al. Blockchain: architecture and research progress[J]. Chinese Journal of Computers, 2018, 41(5): 969-988.)

[2] 黄征,李祥学,来学嘉,等. 区块链技术及其应用[J]. 信息安全研究, 2017, 3(3):237-245.(HUANG Z, LI X X, LAI X J, et al. Blockchain technology and its application[J]. Journal of Information Security Research, 2017, 3(3):237-245.)

[3] TRELEAVEN P, GENDAL BROWN R, YANG D. Blockchain technology in finance[J]. Computer, 2017, 50(9):14-17.

[4] SHAHNAZ A, QAMAR U, KHALID A. Using blockchain for electronic health records[J]. IEEE Access, 2019, 7:147782-147795.

[5] PAL A, KANT K. Using blockchain for provenance and traceability in internet of things-integrated food logistics[J]. Computer, 2019, 52(12): 94-98.

[6] 张志威,王国仁,徐建良,等. 区块链的数据管理技术综述[J]. 软件学报, 2020, 31(9):2903-2925.(ZHANG Z W, WANG G R, XU J L, et al. Survey on data management in blockchain systems[J]. Journal of Software, 2020, 31(9):2903-2925.)

[7] 何帅,黄襄念,陈晓亮. 区块链跨链技术发展及应用研究综述[J]. 西华大学学报(自然科学版), 2021, 40(3):1-14.(HE S, HUANG X N, CHEN X L. The research summary of the development and application of blockchain cross-chain technology[J]. Journal of Xihua University (Natural Science Edition), 2021, 40(3):1-14.)

[8] 李芳,李卓然,赵赫. 区块链跨链技术进展研究[J]. 软件学报, 2019, 30(6):1649-1660.(LI F, LI Z R, ZHAO H. Research on the progress in cross-chain technology of blockchains[J]. Journal of Software, 2019, 30(6):1649-1660.)

[9] ROBINSON P. Survey of crosschain communications protocols[J]. Computer Networks, 2021, 200: No.108488.

[10] 祝烈煌,高峰,沈蒙,等. 区块链隐私保护研究综述[J]. 计算机研究与发展, 2017, 54(10):2170-2186.(ZHU L H, GAO F, SHEN M, et al. Survey on privacy preserving techniques for blockchain technology[J]. Journal of Computer Research and Development, 2017, 54(10): 2170-2186.)

[11] 王晨旭,程加成,桑新欣,等. 区块链数据隐私保护:研究现状与展望[J]. 计算机研究与发展, 2021, 58(10):2099-2119.(WANG C X, CHENG J C, SANG X X, et al. Data privacy-preserving for blockchain: state of the art and trends[J]. Journal of Computer Research and Development, 2021, 58(10):2099-2119.)

[12] 张奥,白晓颖. 区块链隐私保护研究与实践综述[J]. 软件学报, 2020, 31(5):1406-1434.(ZHANG A, BAI X Y. Survey of research and practices on blockchain privacy protection[J]. Journal of Software, 2020, 31(5):1406-1434.)

[13] 刘彦松,夏琦,李柱,等. 基于区块链的链上数据安全共享体系研究[J]. 大数据, 2020, 6(5):92-105.(LIU Y S, XIA Q, LI Z, et al. Research on secure data sharing system based on blockchain[J]. Big Data Research, 2020, 6(5):92-105.)

[14] MAXWELL G. CoinJoin: Bitcoin privacy for the real world[EB/OL]. (2013-08-22) [2022-05-03].https://bitcointalk.org/?topic=279249.

[15] BEN SASSON E, CHIESA A, GARMAN C, et al. Zerocash: decentralized anonymous payments from Bitcoin[C]// Proceedings of the 2014 IEEE Symposium on Security and Privacy. Piscataway: IEEE, 2014:459-474.

[16] MAXWELL G. Confidential transactions[EB/OL]. [2022-09-15].https://elementsproject.org/features/confidential-transactions.

[17] NOETHER S, MACKENZIE A, Monero Research Lab. Ring confidential transactions[J]. Ledger, 2016, 1:1-18.

[18] 杨亚涛,蔡居良,张筱薇,等. 基于SM9算法可证明安全的区块链隐私保护方案[J]. 软件学报, 2019, 30(6):1692-1704.(YANG Y T, CAI J L, ZHANG X W, et al. Privacy preserving scheme in block chain with provably secure based on SM9 algorithm[J]. Journal of Software, 2019, 30(6): 1692-1704.)

[19] 刁一晴,叶阿勇,张娇美,等. 基于群签名和同态加密的联盟链双重隐私保护方法[J]. 计算机研究与发展, 2022, 59(1):172-181.(DIAO Y Q, YE A Y, ZHANG J M, et al. A dual privacy protection method based on group signature and homomorphic encryption for alliance blockchain[J]. Journal of Computer Research and Development, 2022, 59(1):172-181.)

[20] 郭阳楠,蒋文保,叶帅. 可监管的区块链匿名交易系统模型[J]. 计算机应用, 2022, 42(9):2757-2764.(GUO Y N, JIANG W B, YE S. Supervisable blockchain anonymous transaction system model[J]. Journal of Computer Applications, 2022, 42(9):2757-2764.)

[21] 戴波,赖旬阳,胡凯,等. 基于多角色节点的区块链可扩展方案研究与设计[J]. 浙江工业大学学报, 2021, 49(5):487-493.(DAI B, LAI X Y, HU K, et al. Research and design of scalable blockchain scheme based on multi-role nodes[J]. Journal of Zhejiang University of Technology, 2021, 49(5):487-493.)

[22] 郭佳程,宁德军,李泱丞,等. 基于区块链的可信分布式能源共享网络研究[J]. 计算机工程, 2021, 47(3):17-28.(GUO J C, NING D J, LI Y C, et al. Research on trusted distributed energy sharing network based on blockchain[J]. Computer Engineering, 2021, 47(3):17-28.)

[23] 唐榆程. 基于区块链的隐私保护技术的研究与应用[D]. 成都:电子科技大学, 2021:15-41.(TANG Y C. Research and application of privacy protection technology based on blockchain[D]. Chengdu: University of Electronic Science and Technology of China, 2021:15-41.)

[24] 王宇. 基于跨区块链的电子健康记录隐私保护方案研究[D]. 成都:西华大学, 2021:15-40.(WANG Y. Research on privacy-preserving scheme of electronic health records based on cross-blockchain[D]. Chengdu: Xihua University, 2021:15-40.)

[25] 郑建辉,林飞龙,陈中育,等. 基于联盟自治的区块链跨链机制[J]. 计算机应用, 2022, 42(11):3444-3457.(ZHENG J H, LIN F L, CHEN Z Y, et al. Federated-autonomy-based cross-chain scheme for blockchain[J]. Journal of Computer Applications, 2022, 42(11):3444-3457.)

[26] 万哲驿. 基于零知识证明的区块链数据隐私保护方法研究[D]. 重庆:重庆邮电大学, 2020:17-41.(WAN Z Y. Research on blockchain data privacy protection method based on zero knowledge proof[D]. Chongqing: Chongqing University of Posts and Telecommunications, 2020:17-41.)

[27] IMOTO S, SUDO Y, KAKUGAWA H, et al. Atomic cross-chain swaps with improved space and local time complexity[C]// Proceedings of the 2019 International Symposium on Stabilization, Safety, and Security of Distributed Systems, LNCS 11914. Cham: Springer, 2019:194-208.

[28] HERLIHY M. Atomic cross-chain swaps[C]// Proceedings of the 2018 ACM Symposium on Principles of Distributed Computing. New York: ACM, 2018:245-254.

[29] 蔡晓晴,邓尧,张亮,等. 区块链原理及其核心技术[J]. 计算机学报, 2021, 44(1):84-131.(CAI X Q, DENG Y, ZHANG L, et al. The principle and core technology of blockchain[J]. Chinese Journal of Computers, 2021, 44(1):84-131.)

[30] 袁勇,王飞跃. 区块链技术发展现状与展望[J]. 自动化学报, 2016, 42(4):481-494.(YUAN Y, WANG F Y. Blockchain: the state of the art and future trends[J]. Acta Automatica Sinica, 2016, 42(4):481-494.)

[31] PAILLIER P. Public-key cryptosystems based on composite degree residuosity classes[C]// Proceedings of the 1999 International Conference on the Theory and Applications of Cryptographic Techniques, LNCS 1592. Berlin: Springer, 1999: 223-238.

[32] HERLIHY M, LISKOV B, SHRIRA L. Cross-chain deals and adversarial commerce[J]. The VLDB Journal, 2022, 31(6):1291-1039.

[33] ROBINSON P, RAMESH R, JOHNSON S. Atomic cross-chain transactions for Ethereum private sidechains[J]. Blockchain: Research and Applications, 2022, 3(1):100030.

[34] 郭朝,郭帅印,张胜利,等. 区块链跨链技术分析[J]. 物联网学报, 2020, 4(2):35-48.(GUO Z, GUO S Y, ZHANG S L, et al. Analysis of cross-chain technology of blockchain[J]. Chinese Journal on Internet of Things, 2020, 4(2):35-48.)

[35] 路爱同,赵阔,杨晶莹,等. 区块链跨链技术研究[J]. 信息网络安全, 2019(8):83-90.(LU A T, ZHAO K, YANG J Y, et al. Research on cross-chain technology of blockchain[J]. Netinfo Security, 2019(8):83-90.)

[36] SHAMIR A. Identity-based cryptosystems and signature schemes[C]// Proceedings of the 1984 Workshop on the Theory and Application of Cryptographic Techniques, LNCS 196. Berlin: Springer, 1985:47-53.

[37] BONEH D, FRANKLIN M. Identity-based encryption from the Weil pairing[C]// Proceedings of the 2001 Annual International Cryptology Conference LNCS 2139. Berlin: Springer, 2001:213-229.

[38] SAKAI R. Cryptosystems based on pairing[C]// Proceedings of the 2000 Symposium on Cryptography and Information Security. Okinawa, Japan: [S.n.], 2000:26-28.

[39] 袁峰,程朝辉. SM9标识密码算法综述[J]. 信息安全研究, 2016, 2(11):1008-1027.(YUAN F, CHENG Z H. Overview on SM9 identity-based cryptographic algorithm[J]. Journal of Information Security Research, 2016, 2(11):1008-1027.)

[40] WANG Q, WANG S, ZHANG P, et al. An achieving data exchange cross-chain alliance protocol[J]. Journal of Physics: Conference Series, 2019, 1213(4): No.042037.

[41] WANG H, CEN Y, LI X. Blockchain router: a cross-chain communication protocol[C]// Proceedings of the 6th International Conference on Informatics, Environment, Energy and Applications. New York: ACM, 2017:94-97.

Cross-chain privacy protection scheme of consortium blockchain based on improved notary mechanism

GUO Xiaohan1,2,3*,YAO Zhongyuan1,2,3,ZHANG Yong1,2,3,GUO Shangkun1,2,3,WANG Chao1,2,3,SI Xueming1,3

(1,,450007,;2(),450001,;3(),450007,)

Cross-chain interaction of consortium blockchain not only enhances the function of the application of consortium blockchain, but also expands the scope of usage of the application, so that it is of great significance to the application promotion and industrial development of consortium blockchain. However, the cross-chain interaction of consortium blockchain still has the privacy disclosure problems of user identity and asset transaction information at present, which has become a major factor hindering the wide application of the cross-chain interaction technology of consortium blockchain. In view of the above problems, a cross-chain privacy protection scheme for consortium blockchain assets based on improved notary mechanism was proposed. In the scheme, a hash locking mechanism was introduced at the contract layer to improve the traditional single-signature notary cross-chain method at first, so as to reduce the risk of the traditional notary mechanism centralizing and doing evil. Then, the characteristics of homomorphic encryption were used to realize the usability and invisibility of transaction assets under the premise of ensuring the legitimacy of transactions. At the same time, the identity-based cryptographic algorithm of multi-Key Generation Center (KGC) mode was used to protect the user identity privacy at the network layer. The theoretical analysis and experimental results show that the proposed scheme has a good privacy protection effect on the user identity information and asset information in the cross-chain interaction of consortium blockchain, and this scheme has lower overhead in signature and verification than other similar schemes.

blockchain; notary; hash locking; homomorphic encryption; Identity-Based Cryptography (IBC); privacy protection

1001-9081(2023)10-3028-10

10.11772/j.issn.1001-9081.2022111641

2022⁃11⁃02;

2022⁃12⁃02;

河南省重大公益专项(201300210300);河南省网络密码技术重点实验室研究课题(LNCT2021⁃A14);河南省科技攻关项目(222102210168)。

郭晓涵(1996—),男,河南郑州人,硕士研究生,CCF会员,主要研究方向:区块链; 姚中原(1988—),男,河南固始人,讲师,博士,CCF会员,主要研究方向:密码学、区块链; 张勇(1995—),男,四川内江人,硕士研究生,CCF会员,主要研究方向:区块链; 郭尚坤(1998—),男,山东菏泽人,硕士研究生,CCF会员,主要研究方向:区块链; 王超(1998—),男,河南林州人,硕士研究生,CCF会员,主要研究方向:区块链; 斯雪明(1966—),男,浙江诸暨人,教授,CCF会员,主要研究方向:区块链、网络安全。

TP309; TP311.13

A

2022⁃12⁃13。

This work is partially supported by Major Public Welfare Project of Henan Province (201300210300), Research Project of Henan Key Laboratory of Network Cryptography Technology (LNCT2021-A14), Key Science and Technology Project of Henan Province (222102210168).

GUO Xiaohan, born in 1996, M. S. candidate. His research interests include blockchain.

YAO Zhongyuan, born in 1988, Ph. D., lecturer. His research interests include cryptology, blockchain.

ZHANG Yong, born in 1995, M. S. candidate. His research interests include blockchain.

GUO Shangkun, born in 1998, M. S. candidate. His research interests include blockchain.

WANG Chao, born in 1998, M. S. candidate. His research interests include blockchain.

SI Xueming, born in 1966, professor. His research interests include blockchain, cybersecurity.