关于数据加密技术在计算机网络安全中的应用分析

2023-06-09许俊良

许俊良

(北京信息职业技术学院,北京,100018)

在互联网辐射范围日渐宽泛及通信技术不断成熟的大背景下,电子信息化数据量正在逐渐增大,并且不断充斥于社会的各个领域、各个方面;但需指出的是,与之伴随而来的安全性问题,也正在变得越发凸显,所以,为了能够更好地对信息泄露等问题进行应对,迫切需要一种能够对数据实施加密的新技术、新手段、新方式。有报道指出,通过对混沌系统相对应的初值敏感性进行合理化利用,有助于密钥复杂性、稳定性的提高,进而可达到提高数据加密安全性、科学性的目的;但需强调的是,此方法无论是在加密上,还是在解密上,都需要过长的操作时间,故整体效率不高。另有学者围绕非对称数据,以环形拓扑结构对其实施加密,但在实际运算过程中,需有一个延迟时间,故会使加密的效率有一定程度的下降。针对上述情况,本文探讨了一种新型且实用性强的数据加密技术,即把多种加密算法相融合(如RSA、Blowfish 等),将常规技术当中的多种问题有效解决到,如非对称算法加解、密有着较低的效率,密钥较难进行管理,以及对称算法所存在的安全性问题等。现就此种混合算法的具体应用探讨如下。

1 混合数据加密方法概述

■1.1 Blowfish 加密算法分析

针对此算法而言,其实为一种比较典型且常用的对称加密算法,在对字符串(64 比特长度)实施加密时,可以在较短时间内完成;还需指出的是,此算法可以准确且快速地加、解密,且根据实际情况及需要,调整密钥的长度。

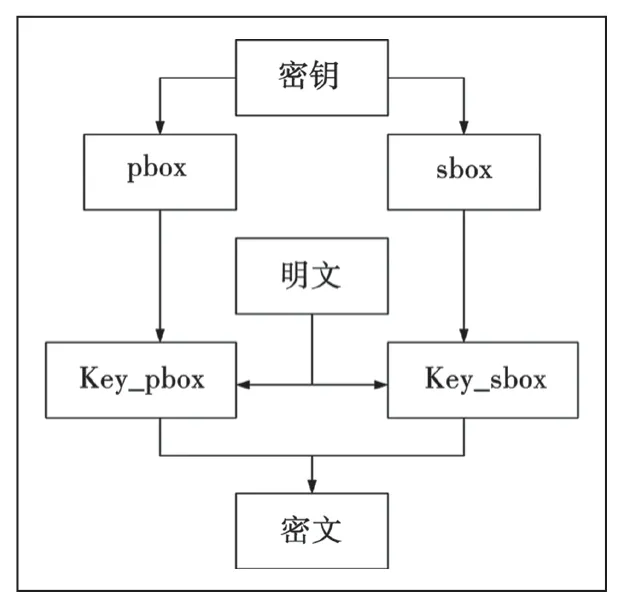

在围绕数据实施加、解密操作时,如果采用Blowfish加密算法,通常情况表,需要完成如下步骤:其一,围绕加密算法相对应的密钥,对其实施预处理,在设计Blowfish加密算法过程中,其会将Blowfish 算法的源密钥(sbox 与pbox)予以提供,并且维持不变,各用户在实际使用时,所采用的是同一套源密钥(sbox 与pbox)。在加密数据过程中,需提前准备一个密钥,并且将其组合于源密钥(sbox与pbox),从中生成所需要的子密钥(key-sbo 与key-pbox)。其二,借助子密钥对数据展开加密操作。图1 是加密的基本流程(Blowfish 加密算法)。

图1 Blowfish算法加密操作的基本流程

从此图中得知,因Blowfish 实为一种具有对称性特征的加密算法,因此,杂解密过程中,也需要进行密钥预处理,以此来生成所需要的子密钥(key-sbo 与key-pbox),只不过借助子密钥实施解密、加密等操作的顺序是相反的。在整个Blowfish 加密算法架构当中,因不能明确加密密钥的长度,因此,可对其长短进行调整,尽管这给用户进行密钥的设计提供了切实便利,但在数据安全方面,也带来了巨大隐患。因选择密钥及保密是Blowfish 加密算法实施解密、加密等操作的核心所在,因此,需围绕Blowfish 加密算法,在选择其密钥及进行保密上,给予适当地改进与优化。

■1.2 RSA 公钥加密算法分析

在整个非对称加密算法体系当中,RSA 算法实为其中成熟度最高且实用性最理想的公钥加密算法,其作为一种常用的非对称算法,在密码体制上,所采取的是公开加密密钥方式。针对此种体制来讲,即为选用一种在加、解密密钥上并不相同的加密算法方式,且借助不可逆算法(数学当中),使得借助已知的加密算法密钥,或者是解密算法密钥,不能将另一算法密钥推导出来的方法,可通过将其加密算法密钥予以公开的方式,来实现数据的实时、准确传输。针对RSA 公钥加密算法来考量,其关键在于借助因式(2个大素数乘积),对np 类问题进行分解,以此使加、解密密钥之间形成良好的不可求解性。另外,还需强调的是,RSA 加密算法在实际操作中,可借助若干相关数据,且与2个大素数相联合,生成与加密算法相对应的私、公钥,对于其中的公钥来讲,多用作对数据实施加密,而私钥主要用于对数据进行解密。表1 为RSA 加密算法的基本组成。

表1 RSA算法的组成

从此表中发现,第一步需要做的便是对2个素数进行选择,即P 与Q,为了使破解难度得到提高,通常情况下,会对较大位数并且有着相同位数的素数进行选取;需强调的是,P 与Q 之间的乘积,与公共模数N 对等;针对欧拉函数F(N)而言,应与(P-1)(Q-1)对等;对于公钥E 来讲,其所代表的是一个随机数,不仅满足1 <E <F(N),并且还与F(N)互质;针对私钥D 来分析,其所代表的则为D=E-1(mod(P-1)(Q-1)),其中,mod 表示的是求余;设定C、m 分别表示的密文与明文,加、解密方法分别是c ≡mE-mod(N)、m ≡cDmod(N)。其中,对于公钥来考量,其由N 与E 所构成,而对于私钥来讲,则由N 与D 所构成。

在整个RSA 公钥加密算法架构当中,若仅有一组密钥,那么仅可以实现一个单反向上的信息传递(从一方传送给另外一方),要想实现彼此互转信息,通常情况下,需要≥2组密钥。图2 为用户间进行加密数据传递的流程图(基于RSA 加密算法)。

图2 用户之间进行信息传递的流程图

需指出的是,伴随人们在求质因数能力上的日渐增强,为了能够最大程度提高RSA 加密算法的整体安全性,在具体的公共模数N 上,复杂度需要超过600 比特,所以,在加密过程中,往往有着非常高的数据运算代价,而且还有着较低的加、解密效率,一般来讲,较之对称性加密算法的效率,要低数百倍之多,且伴随大数分解因数技术的持续推新,公共模数N 在具体的长度上,也会持续性增加,因而对数据格式标准化构建造成不利影响。

■1.3 混合加密算法分析

从上述可知,采用RSA、Blowfish 算法对数据实施加密,各有不足,故本文将这两种方法相联合,且将MD5 算法引入,以此对密文实施数字签名操作,与此同时,还对文件的完整性进行细致检查,预防发生数据丢失情况,促进加密数据传输安全性的提高,并促进其加、解密效率的强化。现设定用户A 需将一些数据信息传输给用户B,而M 是数据信息。

1.3.1 发送端操作的基本流程

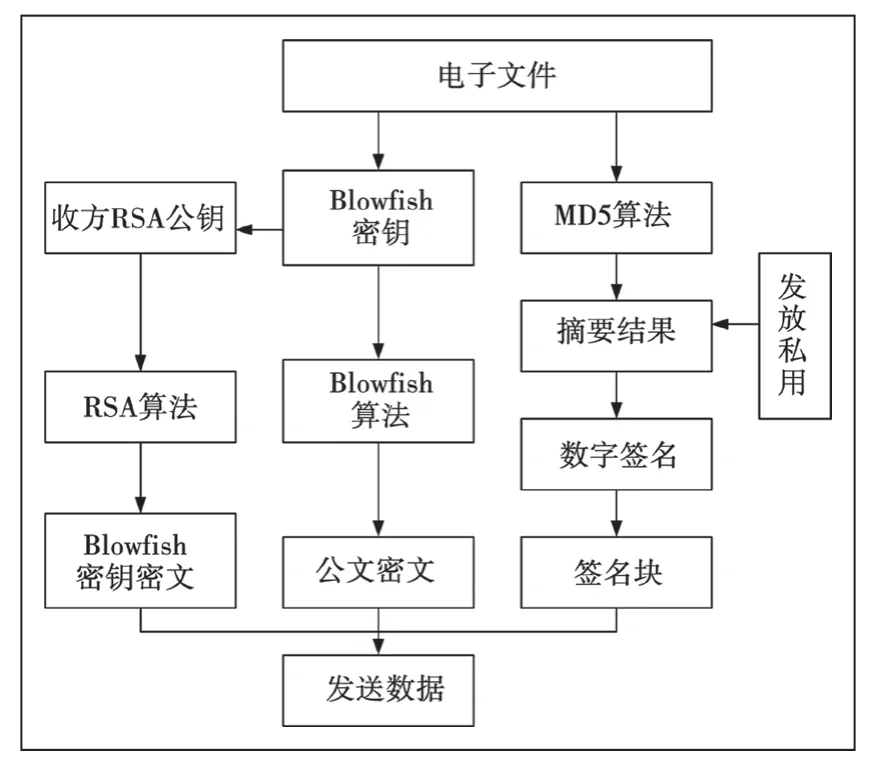

针对用户A 而言,在将数据信息M 发送给用户B 时,不仅要将MD5 算法、Blowfish 加密算法准备好,而且还需将用户B 相对应的公钥(RSA 加密算法)同时准备好,图3 是发送端操作的基本流程。从中可知,对于用户A 发送端来讲,应首先借助Blowfish 加密算法,围绕电子文件,实施加密处理,获得所需要的公文密文;然后将密钥(Blowfish加密算法)借助RSA 加密算法公钥(由公网所接收)实施加密,如此一来,便能够获得更加符合要求的Blowfish 密钥密文;最后借助MD5 算法,将公文密文当作对象,实施数字签名操作,这样便能够对数据传输完成与否进行检验;需强调的是,因所加密的为公文密文,即便对MD5 算法进行暴力迫切,也仅能从中获得公文密文,故有着非常高的安全性。

图3 发送端操作的基本流程

1.3.2 接收端进行操作的基本流程

对于用户B 来讲,需要对多种数据进行接收,除了有摘要用的哈希函数、公文密文之外,还有签名块、MD5 算法公钥等,具体流程见图4所示。首先,应对公文密文来源是否完整、安全进行验证,围绕签名块,用MD5 算法公钥对其实施解密,并将其对比于公文密文(经哈希函数摘要过),若相同,则有着安全的来源,并且文件处于完整状态,相反,需重新进行发送(发送端);针对私钥(RSA 加密算法)而言,需对密钥密文实施解密操作,这样便能得到基于Blowfish 加密算法的密钥;最后借助Blowfish 加密算法相对应的密钥,围绕公文密文,实施解密操作,便能最终得到电子文件M。

图4 接收端操作的基本流程

2 实验结果及分析

■2.1 测试加、解密的工作效率

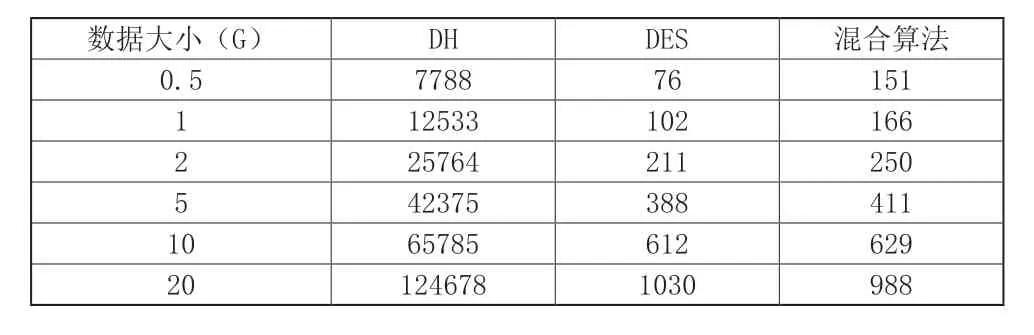

以各数据量为对象(不仅有0.5、1、2G,而且还有5、10、20G),实施加、解密操作,且开展多次实验,各数据加密算法进行加、解密操作的时间见表2。

表2 加解密时间(s)

将混合加密算法对比于DES 加密算法,由于前者较后者的操作步骤更多,且需借助非对称加密算法RSA 来分配、管理Blowfish 加密算法相对应的密钥,因此,所需加解密操作时间更多;但需说明的是,在混合算法当中,因Blowfish 算法的加解密时间自身就短于DES 算法,故伴随数据量的持续扩充,混合算法在具体的效率上,会最终大于DES 算法。而把混合算法对比于DH 算法,得知前者的效率为后者的100 倍之多,因非对称算法需要计算大素数,故会有着非常大的计算量,因此,在对那些大数据量的文件实施加密时,DH 算法其实并不适用。

■2.2 测试数据加密的整体安全性

2.2.1 检验平衡性

在数据平衡方面,为了能够对混合算法的能力进行检验,本文统计了各算法密文字符的ASCII 值(即DH、DES、混合算法),最终得知,混合算法在实施加密后,其在具体的密文各字符分布上,较为均衡,而对于其他两种算法来讲,各个字符在具体分布上,较为分散,并且波动也较大。对ASCII 值的分布规律进行深入剖析,且借助日常生活当中各个字符的使用频率,对其分布规律进行统计,如此一来,便能够破译密码;需强调的是,若无法将其频率分布给予改变,那么便有可能被破解,但本文所设计的混合加密算法,便能较好地对此种情况进行预防。

2.2.2 检验暴力破解方法

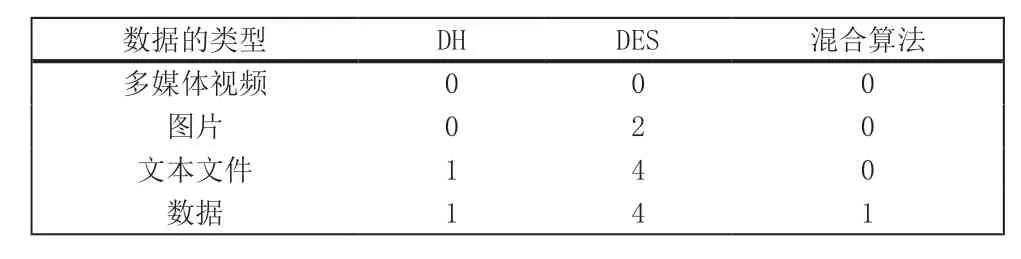

在现实当中,为了能够对混合算法在对抗破译当中的效能进行检验,可采取暴力破译的方式来对其所具有的安全性进行检验。本文以多媒体视频、文本文件、数据(200K)作为对象,分别采用混合算法及DH、DES 加密算法实施加密操作,并基于FTP 协议,使其在特定的局域网当中进行传递,另外,经Sniffer(第三方数据抓包工具)来截取数据,后围绕此类数据,实施暴力破解操作。将台式机(英特尔i7-10700K 处理器)当作暴力破解数据包,设定好时间(15min),对其开展重复性破译(连续5 次),最终结果见表3。

表3 暴力破解的结果

从此表中的数据得知,混合算法对于数据所具有的保密效果,要明显优于单纯的DH、DES 算法。基于数据加密的基本原理层面来分析,混合加密算法所用Blowfish 加密算法在安全性上,要明显优于DES 加密算法,且其借助RSA加密算法,能够较好地管理Blowfish 加密算法的密钥,故有助于安全性的强化。需指出的是,DH、DES 算法在核心理论上基本相似,均以大素数难以被分解质因数这一理论而得,而对于混合加密算法来讲,则增加了一层加密,即Blowfish 算法,故安全性更高。

3 结语

综上,伴随互联网覆盖范围越发宽广,用户信息安全问题越发受到社会的关注。需强调的是,因互联网自身具有典型的共享特性,因此,基于互联网架构下,所传输的数据易被追踪,而且还容易遭到窃取,故需要强化数据传输的效率与安全性。而通过研究非对称、对称数据加密算法,并将其优点相融合,展开混合算法的设计,经实验得知,其较之单纯的DH、DES 算法,无论是在安全性上,还是在加解密效率上,均更优,更适用于计算机网络安全的维护。