基于蜜罐溯源的主动防御技术研究

2023-04-27赵海英

赵海英

关键词:Web安全;蜜罐;Web探针溯源;蜜标溯源

着Web 2.0的发展,越来越多的公司、政府、学校等组织机构开始利用Web技术向外提供服务。根据Internet Live Stats 统计,截至2021年年初,全世界Web站点数量已超18亿。Web技术优秀的标准化工作以及活跃的社区使普通开发者开发Web应用的难度降低,促使了Web 技术的发展,但也导致了很多Web安全问题。据国家信息安全漏洞库CNVVD2013年至2020年收录的漏洞类别统计显示,其中涉及Web应用的漏洞约有17万个,占比19%。Web服务向外暴露的巨大攻击面使得攻击Web应用经常成为网络攻击的入口点[1]。

随着黑客技术不断发展,网络攻击手段层出不穷,方法日趋多样化,现在的很多攻击都可以以杀伤链模型进行阐述解释,通过侦查跟踪、武器构建、载荷投递、漏洞利用、安装植入、命令&控制、目标达成的攻击方式对目标进行攻击[2]。而传统的Web安全防护技术只能被动防御,通过不断加入一层层的“屏障”阻挡攻击者进攻的步伐,就像是在城堡外建设多道城墙,但当下攻击者的攻击手段越加复杂,攻击技术高,单纯的防护手段已经不再适用,不足以应对层出不穷、不断变化的Web攻击。如果转换思路,进行主动防御,防御者主動出击,诱导攻击者延缓攻击进程甚至是反制攻击者,则有着更佳的安全防护能力。

蜜罐是一种主动防御技术。在蜜罐技术未应用之前,不管加入多少传统防护手段,攻击者的认知都很清晰,就是绕过、破坏这些防护手段,然后攻陷目标。在加入了蜜罐技术之后,攻击者的认知被扰乱,因为攻击的目标是不是真正的业务系统变得不确定,很可能在历经千辛万苦攻陷系统之后发现是个假目标。蜜罐就是一种“陷阱”装置,这些“陷阱”具有迷惑性,往往是伪装成企业的真实网站,以诱惑攻击者发起攻击,即使攻击者攻破了设下的“陷阱”,对于防守方来说也成功引导了攻击者避开了企业的真实资产,并且可以在一定程度上扰乱攻击者的攻击思路。利用“陷阱”主动对抗攻击方,及时应急处置,发现攻击后开展反制操作可以对攻击者造成威慑。通过布置蜜罐可以诱导攻击者的攻击路线,还可以窃取攻击者的个人信息,辅助防守方对攻击者进行溯源。蜜罐技术的加入可以有效改善传统Web安全防护技术中防御被动的状况,显著提升Web 服务整体安全防护能力[3]。

针对传统的Web安全防护技术的防御能力不足的问题,本文提出了一种基于蜜罐溯源的主动防御技术,借助蜜罐技术吸引、诱骗攻击者对其进行非法使用的特点,对攻击者进行溯源。

1 背景技术

1.1 蜜罐技术

蜜罐技术是一种历史悠久的安全防御技术,通过部署缺少真实业务数据的系统来诱骗攻击者实施攻击,记录其攻击行为从而了解攻击者的攻击目的和攻击手段,蜜罐的价值在于被探测、攻陷,并以此不断提升真实业务系统的安全防护能力。在本质上来说,是一个与攻击者进行攻防博弈的过程。蜜罐提供服务,攻击者实现访问,从而达到蜜罐系统吸引攻击者发动攻击的目的。蜜罐系统主要包括数据捕获、交互仿真以及安全防护三部分。交互仿真面向攻击者,主要负责与攻击者进行交互,其通过模拟服务的方式暴露攻击面,诱导攻击者进行攻击;数据捕获面向管理者对攻击者不可见,通过监测网络流量、系统操作行为等,捕获记录攻击者的连接数据、攻击数据包以及恶意代码等高威胁高价值数据,便于后续的安全分析;安全防护面向管理者对攻击者不可见,通过采用操作权限分级、阻断、隔离等方式,防止攻击者攻陷蜜罐系统,从而引起恶意利用。

早期的蜜罐可以分为两种:回应式和黑洞式。回应式蜜罐会对攻击者的所有攻击请求和探测都进行响应,对于攻击者来说,发送什么内容的攻击指令,都会有正确的应答。而黑洞式蜜罐则更有伪装性,和回应式蜜罐相同,黑洞式蜜罐也是被部署于真实业务环境中,黑洞式蜜罐的特点是无论攻击者发送什么内容的请求,都不对其进行响应,攻击者无法得知攻击是否成功,进而无法构造其他的攻击指令进行攻击,从而减缓了攻击者的攻击进度,为防守方的应急响应争取了宝贵时间。

随着时间和技术的发展,后续又出现了两种较为现代化的蜜罐:探针式蜜罐和牵引式蜜罐。探针式蜜罐是通过在业务系统环境中部署探针节点,同时可以实现应用层级的模拟,相对系统模拟更为真实。当攻击者的攻击探测波及探针时,探针会将攻击转发给蜜罐的模拟应用,从而进行报警。牵引式蜜罐的主要结构与探针式蜜罐相似,也是具备探针节点,不过多了一个流量牵引装置,该装置会将探针接收到的流量转发,将攻击流量牵引到蜜罐,蜜罐再对攻击行为进行响应,并报警。该类型的蜜罐可以相对有效地减缓攻击者的攻击进度[4-5]。

1.2 攻击溯源技术

由于网络的特殊性,遭受网络攻击后,信息系统或网络的维护和管理人员很难对攻击者进行溯源,通常只能获取发起攻击的IP地址,但如果攻击者使用移动IP地址或使用跳板则很难通过IP地址信息溯源到攻击者的详细信息。攻击溯源技术是综合运用多种方法和技术主动溯源攻击,定位攻击者的位置,获取网络攻击者身份的一种反攻击技术。攻击溯源技术结合威胁情报技术,可以有针对性地减缓攻击进度以及对抗攻击行为;在遭受网络攻击后,也可以利用攻击溯源技术获取攻击者信息,协助安全人员打击网络攻击者,使其受到应有的惩罚。

1.3 蜜标溯源技术

蜜标是一种通过代码捆绑技术嵌入特定代码或数据的文件,通常是可执行文件,有的蜜标也被伪装成其他格式的文件。蜜标溯源技术就是在攻击路径上构造场景诱使攻击者下载蜜标文件,当攻击者在本地打开蜜标文件后,蜜标文件会执行嵌入的特定代码,收集并回传攻击者主机上的相关信息到溯源服务器,以此实现溯源。

1.4 软件捆绑技术

软件捆绑技术是指将多个文件捆绑成一个可执行文件,当运行这个可执行文件时,被捆绑的其他文件也会被同时执行。目前主流的捆绑技术有叠加捆绑、头文件捆绑和漏洞利用捆绑。

叠加捆绑是最常见的一种捆绑技术,比较容易实现,技术含量较低。该技术将一个正常可执行程序normal和一个恶意程序venom捆绑成一个可执行程序mask,本质是把venom的二进制数据放在normal的后面,当用户执行mask时,系统会读取normal的二进制数据并执行,之后按顺序读取后面的venom的二进制数据并执行。

对于Windows系统下的可执行文件,其PE结构中有一个特殊的区段,在这个区段中包含可执行文件调用的资源信息等内容,利用函数可以将可执行文件的调用内容替换。头文件捆绑就是生成一个包含被捆绑文件的头文件,在头文件中编写资源释放的代码,然后调用函数将捆绑文件加载到头文件中,实现软件捆绑。

漏洞利用捆绑是通过word、excel等产品的漏洞,利用漏洞加载恶意代码并执行。

2 基于蜜罐溯源的主动防御技术

2.1 基于蜜罐溯源的主动防御技术实现方案

该技术主要通过Web探针溯源技术和蜜溯源技术的结合实现对于攻击者的信息溯源,在此做出一个简易的实现方案。

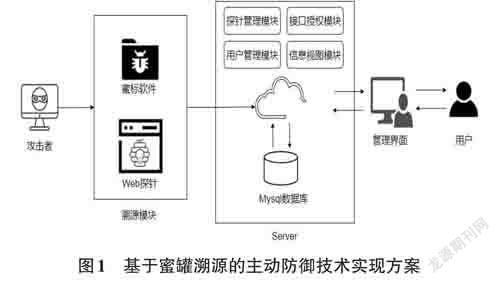

使用Web探针溯源技术和蜜标溯源技术诱捕攻击者并将攻击者信息回传。通过信息视图查看攻击者的溯源信息。实现方案总体如图1所示。

2.2 Web 探針溯源

Web探针溯源技术通过JavaScript脚本和CSS样式作为探针,插入到指定网站,Java Script 脚本利用JOSNP漏洞实现获取信息和回传信息,CSS样式实现迷惑和伪装。当攻击者访问插入探针的网站时,CSS样式制作出伪装页面来迷惑攻击者,减少探针被发现的概率,同时JavaScript脚本会进行信息窃取并将获取的信息回传到服务器,当完成信息回传后,JavaScript脚本会刷新网页,清除缓存痕迹。通过该技术,可以对攻击者的主机信息,包括硬件信息、软件信息和网络信息等进行收集。在Web探针实现溯源的过程中,JOSNP劫持漏洞的利用过程为:攻击者首先创建了一个恶意网站A,并在其JavaScript代码中嵌入了一个Script标签,该标签试图从被攻击的社交网站B获取JSON数据,这些数据可能包括用户的ID、NAME、EMAIL等信息。受害者登录到存在JSONP劫持漏洞的社交网站B时,受害者被引诱访问恶意网站A,恶意网站A返回给受害者浏览器的响应信息中包含了回调函数和向社交网站B请求的Script标签。随后受害者浏览器解析JS代码,并将回调函数作为参数请求给社交网站B。社交网站B收到请求后,以JSON格式生成请求需要的数据,将其作为回调函数的参数返回给浏览器。受害者浏览器收到社交网站B返回的JSON数据后,执行回调函数,将JOSN格式的数据发送到恶意网站A,至此攻击者获取到受害者在社交网站B上的敏感信息数据。

2.3 蜜标溯源

蜜标溯源是利用一个伪装成普通程序的蜜标程序获取攻击者的信息,通过软件捆绑技术将具有信息获取功能的程序与一个可信的普通程序捆绑在一起,利诱攻击者下载并执行,可信程序被运行的同时,具有信息获取功能的程序也被运行,它会搜集攻击者主机上有价值的信息,然后回传到服务器,以此达到溯源。通过该技术,可以对攻击者的网络身份信息进行收集,身份信息包括网络地址信息、社交网站信息、娱乐网站信息和电商网站信息等[6]。

2.4 伪装功能

JSONP劫持是一种敏感信息泄露类型的漏洞,原因在于浏览器可以通过JONSP技术实现数据跨域访问,如果A网站存在JSONP劫持漏洞,那么A网站对B网站的JOSNP请求则会直接返回敏感数据。由于传统的利用JSONP劫持漏洞获取信息的Web探针在运行过程中会有较明显的请求痕迹,因为利用JSONP劫持漏洞需要批量请求JSONP接口地址,有经验的攻击者会通过浏览器的开发调试工具查看浏览器的请求记录,如果发现在访问某个网站时,浏览器请求了大量无关网址,那么基本可以确定该网站是一个蜜罐网站,并且有Web探针在运行。为了避免攻击者发现Web探针,该技术针对攻击者的常规攻击习惯设计了针对性的伪装功能。

伪装功能包含两个主要的功能:加载动画和时间认证。加载动画功能是指攻击者访问蜜罐网站,触发Web探针时,Web探针会通过CSS样式文件渲染一个页面加载中的动画,覆盖网站主页。Web探针在获取攻击者信息的时候,加载动画会一直运转,迷惑攻击者网站正在加载中,还没有完全显示,以拖延攻击者时间,当Web探针完成信息回传之后,加载动画停止,然后刷新主界面,清除掉请求JSONP接口的请求记录。

时间认证功能是指根据攻击者的攻击习惯,当攻击者第一次请求某一个网站的时候,由于对该网站不甚了解,会等到网站完全加载出来之后再详细审查这个网站是否存在某些漏洞。如果怀疑网站可能是具有Web探针的蜜罐网站,就会打开浏览器的开发者调试功能,刷新网页,查看该网站的全部请求记录以确认是不是蜜罐。为了应对攻击者的刷新确认行为,在探针中设置时间认证功能,该功能可以对攻击者的请求时间进行记录,如果第一次访问或再次访问的时间超过了五分钟则触发Web探针的JSONP请求功能。

3 技术实现简析

该技术在Web安全防护中能够依托Web探针溯源和蜜标溯源,诱捕攻击者访问或点击某链接,进而搜集攻击者信息,有效追踪攻击者。当搜集足够多的攻击者信息后,用户可以借助溯源信息对攻击者进行追踪和溯源,例如社交网站账号、手机号、IP地址等信息所暴露的个人真实身份和地理位置等,从而定位攻击者实体。

4 结束语

从目前传统Web安全防护技术存在的问题出发,本文提出的基于蜜罐溯源技术以主动防御的视角分析了问题存在的根本原因并引出不同溯源技术。接着提出基于蜜罐溯源的主动防御技术,网络防御方可以通过该技术确定蜜罐诱导攻击者的攻击路径,获取攻击者的个人信息,辅助防守方对攻击者进行溯源反制,借助溯源信息对攻击者进行追踪和溯源定位攻击者实体,最终通过法律武器依法追究攻击者责任。