工业控制网络多模式攻击检测及异常状态评估方法

2021-11-05徐丽娟王佰玲杨美红赵大伟韩继登

徐丽娟 王佰玲 杨美红 赵大伟 韩继登

1(哈尔滨工业大学(威海)计算机科学与技术学院 山东威海 264209) 2(齐鲁工业大学(山东省科学院)山东省计算中心(国家超级计算济南中心)山东省计算机网络重点实验室 济南 250014) 3(哈尔滨工业大学网络空间安全研究院 哈尔滨 150001) 4(中国信息安全测评中心 北京 100085)(xulj@sdas.org)

“震网”病毒、Wannacry勒索病毒、乌克兰和委内瑞拉电网事件[1]等网络安全事件的蔓延说明工业控制网络已经成为国家间对抗的重要目标,安全形势十分严峻.特别是近年来,工业控制网络安全事件呈现明显频发多发态势,2021年5月针对美国燃油运输管道商的勒索病毒攻击使得美国首次因网络攻击宣布多州进入紧急状态,该现象再次凸显关键基础设施的脆弱性(1)https://www.chinaz.com/news/1248934.shtml.

依据工业控制网络部署层次, 针对工业控制网络的攻击可分为3类[2]:1)监控网攻击,即来自信息空间的网络攻击,如篡改数据分组,破坏其完整性;2)系统攻击,注入非法命令破坏现场设备,或违反总线协议中的数据分组格式的定义,如篡改其中某些参数,令其超出范围而形成攻击;3)过程攻击[3],攻击命令是符合协议规范的,但违背了工控系统的生产逻辑过程,使系统处于“危险状态”. 现实中更多的攻击集中于系统攻击和过程攻击.而依据攻击原理,针对工业控制网络的攻击又可分为隐蔽攻击、数据注入攻击、中间人攻击、语义攻击等方式.隐蔽攻击是基于攻击者对工业控制系统(industrial control systems, ICS)目标系统所使用的协议及工业流程等充分深入的了解,通过持续更改控制命令以及所有相关的观测量,致使其取值永远保持在检测机制的检测阈值之下,导致检测机制的失效.虚假数据注入攻击一般发生在智能电网中,该攻击利用能量管理系统中的虚假数据检测漏洞,恶意篡改状态估计结果,严重危害电力系统的安全可靠运行.中间人攻击是一种间接的入侵攻击,攻击者将自己放置在2个设备之间,拦截或修改两者之间的通信,然后收集信息并模拟这2个设备中的任何一个.语义攻击包括序列攻击和过程攻击,通过向被控设备发送顺序错误或时序错误的控制命令,导致设备状态偏离正常行为轨道,使系统处于“临界状态”.

目前面向工控网隐蔽攻击、数据注入攻击、语义攻击等多种攻击方式的异常检测工作受到广泛关注,基于流量特征[4-5]、操作行为[6-9]、设备状态异常[10-13]等方面的检测工作都取得了很大进展.基于流量特征及操作行为的检测工作多从控制命令是否异常角度进行检测,鲜有考虑多模式攻击方式对系统状态的影响分析及定量评估.然而工控网攻击的最终目的是导致系统进入临界状态或危险状态[11],因此,基于设备状态异常的检测更为可靠.在工控网攻击下,设备处于“正常运行→攻击进行→攻击结束”多阶段,各阶段中状态变化特征多样,尤其从“攻击进行”阶段结束时刻到状态恢复正常需要一个过程,因此,攻击结束时刻难以得到科学准确的界定.研究工控网多模式攻击方式对系统状态的影响及定量评估不仅对提高基于状态检测精确度具有重要的现实意义,更对合理有效识别攻击意图有着重要的理论意义.

本文从攻击原理出发,以攻击点、攻击方式为特征,对攻击策略进行形式化描述,建立系统状态特征统一描述模型,并以工控安全靶场平台[14]为实验平台,在攻击策略描述方式的指导下生成不同攻击模式下设备状态数据集,以状态存在性、状态持续时间、状态转换、状态频率分布的合理性等为指标,分析不同攻击策略下产生的多阶段系统状态数据特征,定量评估攻击进行阶段及攻击结束阶段对状态变化影响,并通过基于状态转移概率图的检测方法证明评估策略的科学性及有效性.

本文的主要贡献有3个方面:

1) 提出基于攻击点及攻击方式的工控网攻击策略模型,用于指导攻击影响评估及攻击策略识别.

2) 提出基于拐点融合的时间片划分算法和面向离散变量融合的状态特征聚类算法,构建基于状态转移概率图的异常检测方法.实验结果表明,本文提出的方法在精确率、召回率和F1值等方面,效果总体优于状态迁移图[10]、状态时序相关团[12]算法,在精确率、F1值方面效果优于基于自编码器[15]时间序列预测等检测方法.

3) 以异常检测结果中的状态存在性、状态持续时间、状态转移、状态频率分布的合理性等为指标,设计基于异常特征和损害程度指标融合分析的攻击影响定量评估方法,定量评估多模式攻击对系统状态的影响.实验结果表明,本文提出的定量评估方法与攻击下系统所处“攻击进行”“攻击结束”阶段下状态变化情况基本一致.

1 相关工作

1.1 基于状态异常的检测

一般通过对系统正常行为建模实现异常状态的检测,行为模型的优劣直接影响着检测结果的精确度[16].依据检测方式的不同,研究者们从控制学、机器学习等领域多视角地对设备行为建模进行了研究:采用无随机成分建立的确定型模型,如与/或图[17]、有限状态自动机[18]、关联性规则[11,19-21];基于工业控制物理过程面向时间序列数据的统计模型,如自回归模型[20]、差分整合移动平均自回归(autoregressive integrated moving average, ARIMA)模型[22]、物理过程模型[23-24]等;采用循环神经网络(recurrent neural network, RNN)、长短时记忆(long short-term memory, LSTM)神经网络、图神经网络(graph neural network, GNN)等机器学习、深度学习算法构建的预测模型[25-26];以及基于相似性度量的模型[12]等.这些模型中确定型模型检测精确度高,但语义描述方面多需要领域专家辅助,为了解决确定型模型构建中人工依赖性较强的问题,Almalawi等人[16]采用聚类算法,在对正常状态和临界状态进行有效区分的基础上,基于簇特征抽取临界状态检测规则;Xu等人[27]采用Apriori,PrefixSpan等规则挖掘算法和控制设备的控制逻辑程序规约算法自动构建了控制设备状态规则;这些方法或模型推动了系统行为建模的发展,但也存在一定的局限性:由于预测型模型、时间序列数据统计模型在预测时需要输入之前设备状态或特征,因此在异常状态结束后的一段时间内会产生误报;相似性度量模型适合在时间序列之间有明显关联逻辑的场景下使用,因此其适应性有所欠缺.

1.2 多种攻击方式对工控网设备状态影响研究

工控网中工程师站、人机界面(human machine interface, HMI)、控制设备、传感器及被控设备等组件,以及它们之间的通信网络都存在遭受攻击的可能性[28].学者们针对物理攻击、中间人攻击、拒绝服务攻击、隐蔽攻击等对工控网络影响问题的研究工作起步较早.2009年Huang等人[29]建立了一个描述攻击威胁模型的方法.使用命令u的攻击和传感器参数y的攻击,执行拒绝服务攻击和中间人攻击的方式,在具体的化学反应器系统中通过分析曲线图验证不同攻击方式对各参数的影响.Kundur等人[30]使用动力学系统方程式对电网组件、网络电网元素的物理模型进行建模,并量化网络攻击的风险,评估电力传输中断程度.Krotofil等人[31]对面临网络物理攻击的田纳西伊斯曼过程相关挑战问题的经验分析,调查了在对传感器进行完整性攻击和拒绝服务攻击时的影响问题,证明可以使用过程已知安全分析提高网络物理攻击下过程系统的恢复力. Chen等人[32]针对数据篡改攻击进行研究,并对相关线型图分析.Liu等人[33]结合网络-电力模型化和模拟试验台分析了3个不同的网络事件对物理电网的影响,并使用线性图展示结果. Urbina等人[34]量化隐蔽攻击的影响,提出降低攻击影响的检测方法.这些工作多采用观察法研究攻击对系统状态的影响,缺乏定量的评估方法.

针对语义攻击对系统影响的研究工作近几年才受到关注:Li等人[3]针对语义攻击中的错误序列逻辑攻击,提出攻击影响排名模型,采用影响持续时间、与正常行为距离度量、与阈值相比的损失度量3个指标评估该攻击方式对工控系统的影响程度,该方法忽略了指标之间的关联性;Huang等人[35]使用基于贝叶斯网络的随机混合物理模型来预测网络物理系统攻击对系统影响,他们使用离散时间线性时不变系统描述工控系统,从理论角度对系统中变量的变化进行分析推理和计算,在实际生产活动中,系统状态的准确性会受到物理设备磨损、通信延迟等情况的影响,该方法适用于对理想环境下获取的状态数据进行评估;Cui等人[36]从被攻击节点的角度出发,将攻击分为同时攻击、序列攻击和组合攻击,提出一个网络——物理故障模型,并从理论角度研究这些攻击带来的影响.

攻击影响评估的研究对识别攻击意图具有重要的理论价值和现实意义,1.2节中学者们的研究工作推动了语义攻击下设备状态影响分析工作的发展,而在具体安全攻防靶场环境下的研究还比较鲜见.

2 攻击策略描述

2.1 攻击点与攻击方式定义

控制过程示意图如图1所示:

Fig.1 The diagram of control process图1 控制过程示意图

定义1.攻击点W={Wh,We,Ws,Wa,Wsc,Wca,Whc,Wch,Wec,Wce,Wci,Wco,Wcl,Wcf}.其中,Wh,We,Ws,Wa分别表示人机界面(HMI)、工程师站、传感器、执行器等类型的工控网络组件;Wec,Whc表示工程师站/HMI向控制设备发送命令的通信链路;Wce,Wch表示控制设备向工程师站/HMI报告其采集的现场过程设备状态信息的通信链路;Wsc表示传感器向控制设备传送其数据的通信链路;Wca表示控制设备向执行器发送控制命令的通信链路;Wci,Wco,Wcl,Wcf分别表示控制设备的各关键组件(包括输入寄存器、输出寄存器、控制逻辑程序及固件).

定义3.攻击方式:T={Td,Tc,Tp}.其中,Td,Tc,Tp分别表示数据篡改、命令篡改和程序篡改攻击.

Td的模型[28]表示为

(1)

(2)

其中,式(1)中γi表示常量,通常取值较小.式(2)中几何注入逐渐增大系统变量的改变幅度,具有一定的潜伏性,同时不失破坏性,可表现为指数形式的注入.其中,a,b可以是常数,也可以是变量,t0为常数.

Tc={Tco,Tct},其中Tco是次序攻击(order-based attack),Tct是时序攻击(time-based attack).其分别表示为:

1) ∀{(r1,t1),…,(ri,ti),(ri+1,ti+1),…,(rk,tk)}∈R,∃/{(r1,t1),…,(ri+1,ti+1),(ri,ti),…,(rk,tk)}∈R;则{(r1,t1),…,(ri+1,ti+1),(ri,ti),…,(rk,tk)}∈Tco.

2.2 攻击策略构建

定义4.攻击策略表示为攻击点与攻击方式的组合:ST=W×T.

攻击策略具体构建方法描述如下:

首先,依据攻击方式T,对攻击点进行分组,分组依据一个规则:

对于∀Wi,Wj∈W,Wi对应攻击方式Ti∈T,Wj对应攻击方式Tj∈T,若Ti=Tj,则Wi,Wj属于同一组.

例如,攻击者可通过操作人机界面(Wh)向控制设备发送恶意命令实现攻击;另外,还可以通过中间人攻击,截获人机界面与控制设备的通信链路(Whc)数据,向控制设备发送恶意命令的攻击方式.同理,工程师站(We)、工程师站向控制设备的通信链路Wec与Wh,Whc具有相同的可操作数据类型,因此可根据此规则对它们分组.

基于规则,将攻击点分成与攻击方式对应的3个组:

Wd={Ws,Wsc,Wch,Wce,Wci,Wco},

Wc={Wh,We,Wa,Whc,Wec,Wca},

Wp={We,Wec,Wcl,Wcf}.

依据攻击目的不同,进一步地将Wd分成2组:

攻击策略中,同组攻击点具有互斥性,即针对同一种攻击方式,只需要在某一攻击点执行攻击即可,无需多点攻击.

具体地,攻击策略可表示为

3 状态表示

3.1 状态的初步表示

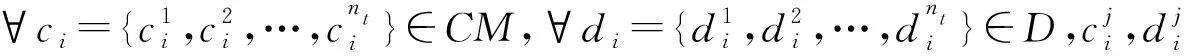

定义5.工控系统原始状态数据集表示为DS={CM,D,TDS}.其中,CM={c1,c2,…,cnq},TDS={tds1,tds2,…,tdsnt},D={d1,d2,…,dnu}.CM表示TDS时间段内工控系统中连续类型变量集合,nq是连续变量的个数.D表示TDS时间段内工控系统中离散类型变量集合,nu是离散变量的个数.

3.2 基于分割点融合算法状态的特征抽取与描述

对定义5中原始状态数据集进行分割点识别.

3.2.1 基于拐点融合的时间片划分

(3)

其中,

(4)

算法1.基于拐点融合的时间片分割算法.

输入:连续状态数据集C′、离散变量数据集D;

输出:分割点集合sPts.

① foriin [1,nu]

② forjin [1,nt)

④j→disList;

⑤ end if

⑥ end for

⑦ end for

⑧ foriin [1,nq]

⑩ end for

行①~⑦:根据离散状态数据集D中的数据变化情况,获得每次D中数据发生变化时,D中对应的分割点集合disList;行⑧~:根据连续变量数据集C′中数据二次变化斜率是否超过阈值而判断是否存在分割点,并将分割点存放到conList中;行~:对sPts集合中的分割点进一步融合.

3.2.2 基于时间片的特征抽取

(5)

i∈[1,nq],j∈[1,mt].

设备状态特征描述集合最终表示为

其中

j∈[1,mt].

3.2.3 面向离散变量融合的状态特征聚类

(6)

具体聚类算法描述如算法2:

算法2.基于离散变量融合的状态特征聚类算法.

③ 选择dList中最大距离所对应的元素iCtr,并将iCtr加入Cts;

④cChged=True;

⑤ whilecChged

⑥cChged=False;

⑧minDist=1 000 000;

⑨c=0;

⑩ forjin [1,len(Cts)]

心点Cts[j]的最大值;

由上述算法可知,状态特征集S中的状态分别与Cts的元素一一对应.

3.3 状态转移概率图

定义6.状态转移概率图表示为G={V,P(TR)}.V={v1,v2,…,vn}表示图中顶点集,即3.2节生成的特征状态集.其中,TR={TRi→j,i,j∈V},TRi→j表示从状态vi到状态vj的转移关系.其中:

P(TR)={P(TRi→j),i,j∈V},

3.4 状态异常描述

4 基于设备状态的异常检测算法

基于定义7~10的异常状态描述方法进行异常检测.本异常检测算法的关键是从正常运行构建的状态转移概率图中找到与当前预判状态最相近的状态,该状态:

(7)

(8)

算法3.基于设备状态的异常检测算法.

①lns=-2;

sj∈Snor;

④tmpNearestState=j;

⑤ ifminDist>Radius[j] then

⑨ end if

⑩ else

5 多模式攻击方法对系统状态影响定量评估

本节提出基于异常特征和损害程度指标融合分析的攻击影响定量评估方法,该方法中面向不同连续变量类别(如温度、湿度、高度等),将他们对系统状态损害程度对应的权重记为Weight.

Weight={Weight1,Weight2,…,Weightnq}

满足:

其中:

(9)

(10)

(11)

(12)

VANC=EVALNo+EVALDrt+

EVALTran+EVALFreq.

(13)

6 实验与结果

本节我们使用本文提出的异常检测方法研究检测性能,并采用评估方法研究各种攻击模式对状态数据的影响.首先,我们在自己部署的工控安全靶场平台上,采集正常运行30 d的状态数据为训练数据集,然后,在5种攻击模式下,分别产生对应的5个数据集为测试数据集.为了进一步验证评估方法的有效性,我们使用基于状态转移概率图的检测方法对5种攻击进行检测,并与状态迁移图、时序相关团、基于自编码器(autoencoder, AE)时间序列预测的方法进行分析对比.检测实验结果显示,我们的方法在准确率、召回率、F1值等方面优于其他方法;评估的结果与状态曲线对比情况说明,我们的评估方法具有较高的合理性及有效性.

6.1 度量标准

我们采用精确率、召回率和F1值评价检测算法性能,公式分别定义为

(14)

(15)

(16)

其中,TPn表示本身是异常状态,并且被识别为异常状态数目;FPn表示本身是正常状态,但是被识别为异常状态的数目;FNn表示本身是异常状态,但是被识别为正常状态的数目.准确率越高说明算法性能好;召回率和F1值越高,说明模型性能越好.

6.2 数据集

本文训练数据集和测试数据集采集于工控安全靶场平台,该平台是一个半实物的水分配系统实验台,其模拟构建了一个城市水务数据采集与监视控制(supervisory control and data acquisition, SCADA)系统,采用3个实物的可编程逻辑控制器(programmable logic controller, PLC)(其厂商分别是:西门子、罗克韦尔和三菱)控制快速输配水仿真模块.本文利用协议的漏洞编写攻击脚本实现5种攻击方式,并在5种攻击下从工控安全靶场平台的工程师站分别采集相对应的5个数据集,因此,获取的攻击数据集是可信的.

攻击与产生的数据集信息描述如表1所示:

Table 1 Attacks and Generated Datasets

1) 攻击1:数据篡改模式1

我们在传感器向控制器发送数据的链路中,使用式(2)数据篡改方式,对传感器数据进行篡改攻击.式(2)中涉及的参数分别设置为:a=0.1,b=0.5,t0=0.

2) 攻击2:数据篡改模式2

我们使用式(2)中数据篡改方式,篡改控制器数据寄存器中对应的某个状态数据.式(2)中涉及的参数分别设置为:a=0.1,b=1.1,t0=0.

3) 攻击3:时序攻击

我们在控制器向现场被控设备发送控制命令的链路中,对命令进行篡改,缩短命令执行时间,该攻击影响被控设备的状态,使被控设备的打开、关闭非常频繁.

4) 攻击4:隐蔽攻击、时序攻击、次序攻击的组合攻击模式

我们在传感器向控制器发送数据的链路中,对传感器数据进行低于其阈值的持续篡改,使得控制器产生时序和次序异常的控制命令,为了向工程师站隐匿其篡改行为(低于阈值的方式极其容易被位于工程师站的监控软件检测出来),我们同时在传感器向工程师站报告其数据的链路中,重放原来的变量数据,绕过监控软件的检测.

5) 攻击5:数据篡改模式3

我们在传感器向控制器发送数据的链路中,使用式(1)中数据篡改方式,对传感器数据进行篡改攻击.式(1)中涉及的参数γi在[0.86,1.26]区间内变化.

攻击1,2,3,5中,我们每隔5 s采集到从0:00—28:00的共28 h的状态数据集作为测试数据集,其中攻击在第20:00时刻开始,持续到24:00时刻结束;为了验证检测在不平衡数据集上的适应性,攻击3中,我们每隔5 s采集到从0:00—312:45的共312 h 45 min的状态数据集作为测试数据集,其中攻击在第303:43时刻开始,持续到307:43时刻结束.

6.3 实验与结果

6.3.1 检测结果分析

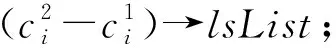

1) 基于离散变量融合的状态特征聚类算法中,第一个中心点的选择方法对检测精确度的影响分析.

我们采用随机方式选择第一个中心点,重复进行100次检测,分别获得5个数据集上的精确度、召回率和F1值的平均值,与优化后的第一个中心点选取方法——首选最远点的方法对比,结果如图2所示.

Fig.2 Performance comparison of selecting the center图2 中心点选择算法的性能比较

从实验结果看出,通过中心点选择算法优化后,数据集3,4的准确率、数据集2的召回率以及数据集2,3,4的F1值所提升.中心点选择优化算法对数据集2,3,4有一定影响,对数据集1,5没有影响.

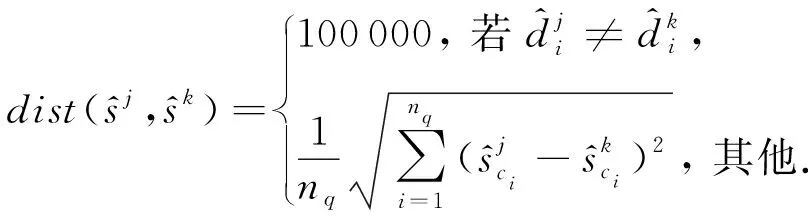

2) 基于离散变量融合的状态特征聚类算法中,簇的数目选择对检测精确度的影响分析.

分簇数目的计算:

ms=int(mt/nummax)+1,

(17)

其中,mt是特征个数,nummax表示每个簇中包含的元素的最大数目.每簇包含元素最大数目nummax∈[5,45],并且,nummax%5=0时,5个数据集上的精确度、召回率和F1值变化折线如图3所示.

Fig.3 Performance comparison of selecting the maximum number of elements from 5 to 40图3 簇包含最大元素从5~45变化时性能比较

随着每簇数目最大值的增长,精确率、召回率、F1值方面,各数据集上表现不同:数据集1和5具有相似的变化趋势,在nummax=25时存在最低点,其他取值时的各项指标变化不大;数据集2,3,4的召回率和F1值在nummax=10或nummax=15以后,会呈现慢慢下降的趋势.除数据集3之外,当nummax=10时,各项指标取值最优.

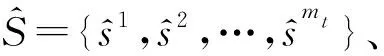

3) 使用融合算法与不使用融合算法对检测性能的影响分析.

当选取nummax=10时,对比采用变量融合算法之前与之后,在5个数据集上的精确度、召回率和F1值,结果如图4所示:

Fig.4 Performance comparison before and after using fusion algorithm图4 使用融合算法前后的性能比较

从图4可以看出,数据集5的精确度、召回率和F1值方面,融合前和融合后差异不大,然而,对其他4个数据集,融合前和融合后的3个评价指标都有明显提升.

6.3.2 检测结果对比

为了进一步验证评估方法的有效性,我们使用基于状态转移概率图的检测方法(在这里我们称为TSPG)对5种攻击进行检测,并与状态迁移图(STG算法)、时序相关团(CGAD 算法)、基于自编码器时序变量预测(AE算法)的检测算法的进行分析对比.

1) 状态迁移图算法

状态迁移图算法利用相邻数据向量间的余弦相似度和欧氏距离建立系统正常状态迁移模型, 不需要事先定义系统的临界状态, 并通过2个条件来判定系统是否处于异常:①新的数据向量对应的状态是否位于状态迁移图内;②前一状态到当前状态是否可达.

2) 时序相关团算法

首先对多维时间序列进行分段、标准化计算,得到相关性矩阵,提取量化的相关关系.然后,建立时序相关图模型,通过在时序相关图上的相关性强度,划分时间序列团,进行时间序列团内、团间以及单维的异常检测.

3) 基于自编码器时序变量预测的异常检测算法

使用训练数据集训练基于全连接神经网络的自编码器,在异常检测时,将训练时的最后一个损失值作为异常判断阈值,分别对5种测试数据集进行异常检测.

在时序相关团算法中,当训练集和测试集的时间间隔均设置为250 s时,取得较好的检测效果,因此我们采用此结果与TSPG算法进行对比.另外,我们采用网格搜索的方法获得基于自编码器时序变量预测的异常检测方法中的最优超参数. 在5个数据集上的精确率、召回率及F1值对比结果如图5所示.

从图5结果可以看出,虽然AE算法具有较高的召回率,但是其精确率和F1值在其他3种算法中表现较差;本文提出的算法除了在数据集4上的精确率低于STG算法之外,在其他数据集的相应评估指标方面都优于CGAD和STG算法.

6.3.3 评估结果

1) 多模式攻击下系统状态变化评估

本节分别从无状态、状态转换异常、状态转换概率异常、状态持续时间异常4个指标所占所有异常状态比例,以及攻击进行阶段和攻击结束阶段影响度,评估多种攻击模式下系统状态变化情况.

Fig.5 Performance comparision with CGAD, STG, AE and TSPG algorithms图5 CGAD,STG,AE,TSPG算法性能比较

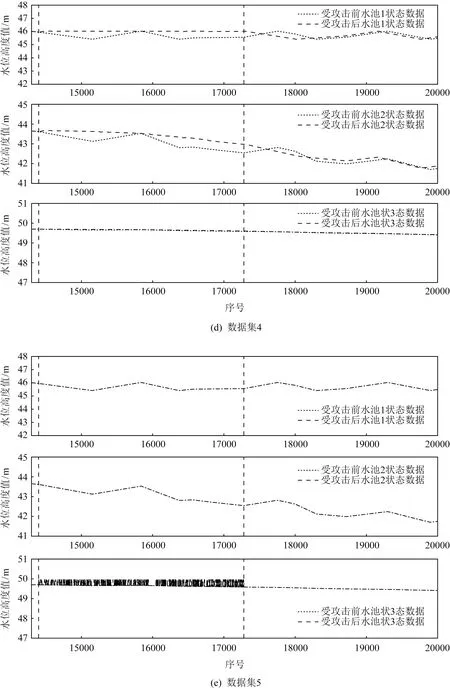

Fig.6 High values of normal and corresponding attacked tanks图6 正常与受攻击的水池高度值

图6显示5个数据集中受攻击前水池1~3状态数据以及受攻击后水池1~3状态数据,2条竖直虚线之间的是被攻击阶段连续变量数值,从左数第2条竖直虚线之后的是攻击结束阶段连续变量数值变化情况.从表2中可以看出,无状态异常的情况,在所有数据集中占95%以上,持续时间异常在数据集3,4中存在,与图6中显示相对应.5个数据集中都不存在概率转换异常,可见,执行概率异常的命令在系统状态上引起同样的状态概率异常的几率很小.数据集2存在状态转换异常,该异常的存在所占比例也是非常小.

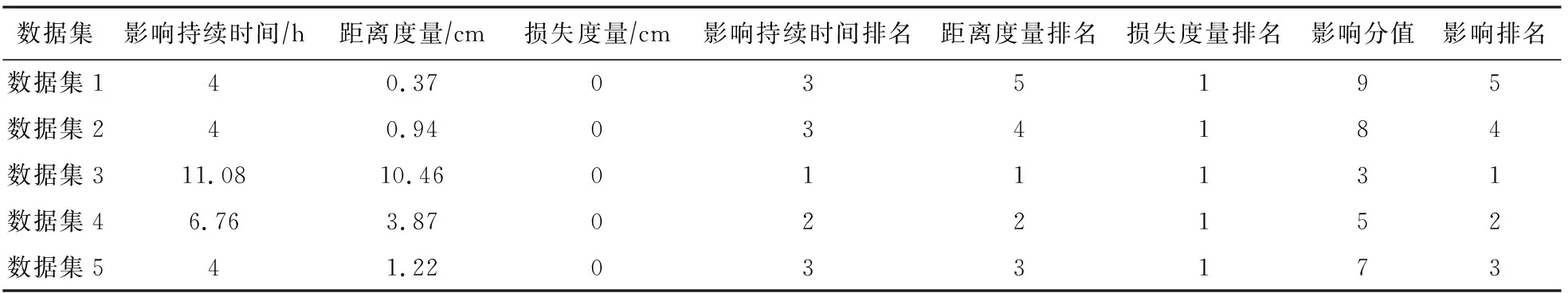

2) 我们的方法与攻击影响排名模型对比

Li等人[3]提出的攻击影响排名模型适用于对连续变量的攻击影响评估,本节采用该方法对5种攻击方式所产生的数据集中连续变量影响情况进行评估,排名结果如表3所示,由于数据集与攻击类型一一对应,为了和攻击影响排名模型中描述一致,因此,数据集1~5分别对应攻击1~5.将我们提出的方法的评估结果(如表2所示)与Li等人[3]提出的攻击影响排名模型的排名结果(如表3所示)进行对比,可以看到:攻击3,4对应的攻击进行阶段影响度与攻击结束阶段影响度之和(以下简称“攻击影响度”)在5个攻击中分别处于第1位和第2位,这与表3中的影响排名一致;表2中攻击1的攻击影响度大于攻击2和攻击5的攻击影响度,而表3中攻击1的影响排名最低.这是因为,我们的评估方法中,攻击影响不仅受到数据变化程度影响,还与数据变化程度的持续时间、变化频率、变化对系统状态损害程度相关,攻击1造成了0.31%持续时间异常,因此其攻击影响度大于攻击2和攻击5,在攻击影响排名模型中,攻击时长相同的情况下,攻击过程中数据变化越大,攻击影响排名越靠前,攻击1的距离度量值低于攻击2和攻击5,因此其攻击排名低于攻击2和攻击5.图6(a)中显示的攻击后的水池3状态数据震荡频率大于图6(e)显示的攻击后的水池3状态数据震荡频率,攻击1的影响时长远远大于攻击2的影响时长,这与评估结果相对应。因此,我们提出的量化评估方法比攻击影响排名模型的方法更为完备合理.

Table 2 The Evaluation Results of State Changes by TSPG Method

Table 3 The Impact Rankings of the Attacks

7 总 结

本文形式化描述了攻击策略及系统异常状态,提出基于状态转移概率图的异常检测方案,实验结果表明该方法检测效果总体优于状态迁移图、状态时序相关团、基于自编码器时序数据预测等方法.此外,本文提出基于异常特征和损害程度指标融合分析的攻击影响定量评估方法,实现系统所处不同阶段状态变化的定量评估与分析,实验结果表明:本文提出的定量评估方法能较为合理有效地描述攻击方式对系统状态的影响.