基于蜜罐技术的医院信息安全管理建设与应用

2021-10-29周帆帆何懋陶博张云王昆华王胤涛

◆周帆帆 何懋 陶博 张云 王昆华 王胤涛

基于蜜罐技术的医院信息安全管理建设与应用

◆周帆帆 何懋 陶博 张云 王昆华 王胤涛

(昆明医科大学第一附属医院 云南 650031)

随着信息安全等保2.0的要求及医院信息化建设的需要,如何高效、准确的检查出网络恶意代码和防御通过系统漏洞进行的攻击,对医院提升自身安全防御,科学合理应用安全等级保护2.0技术至关重要。本文从信息安全实际工作出发,结合信息安全等保2.0的要求,提出利用蜜罐捕获网络攻击,并对蜜罐的设计部署和需要注意的问题进行了阐述,同时应用安全管理工具对恶意代码进行分析,通过网络监听、控制隔离业务群组内已被入侵用户的IP地址进行的访问和应用程序,最后尝试截获恶意代码中攻击者窃取信息后回传的真实或代理IP地址并对其进行过滤,以此保证医院网络应用的安全,进一步增强网络安全以提升医院信息安全管理工作。

蜜罐;恶意代码;信息安全

近年来随着三甲医院建设规模的不断扩大,越来越多并行于内网和外网环境的信息系统在诊疗业务中上线使用,网络应用程度不断深入,使得安全管理人员工作压力增大,安全等保技术要求也随之不断提高,面临更大的挑战。同时攻击者通过恶意代码、系统漏洞攻击的方式也在不断变化,其隐蔽性之高令人防不胜防。如何高效、准确的检查出网络恶意代码和防御通过系统漏洞进行的攻击,对医院提升自身安全防御,科学合理应用安全等级保护2.0技术至关重要。以2018年的勒索病毒为例,在其爆发时,全国三甲医院中有247家发现了勒索病毒利用院内网络在进行传播。而医院业务对各类信息系统的依赖度越来越高,覆盖人力、物流、财务、药品、器材、检查、检验、治疗、手术麻醉等各个环节,一旦中毒或被攻击导致系统出现问题,就会带来巨大的风险与损失。

因此本文从三甲医院信息安全实际工作出发,结合国家信息安全等保2.0的要求,提出利用蜜罐捕获网络攻击,并对蜜罐的设计部署和需要注意的问题进行了阐述,同时结合安全管理工作对恶意代码进行分析,通过网络监听、控制隔离业务群组内已被入侵用户的IP地址进行的访问和应用程序,最后尝试截获恶意代码中攻击者窃取信息后回传的真实或代理IP地址并对其进行过滤。以保证医院网络应用的安全,进一步增强网络安全以提升医院信息安全管理工作。

1 蜜罐设计与部署

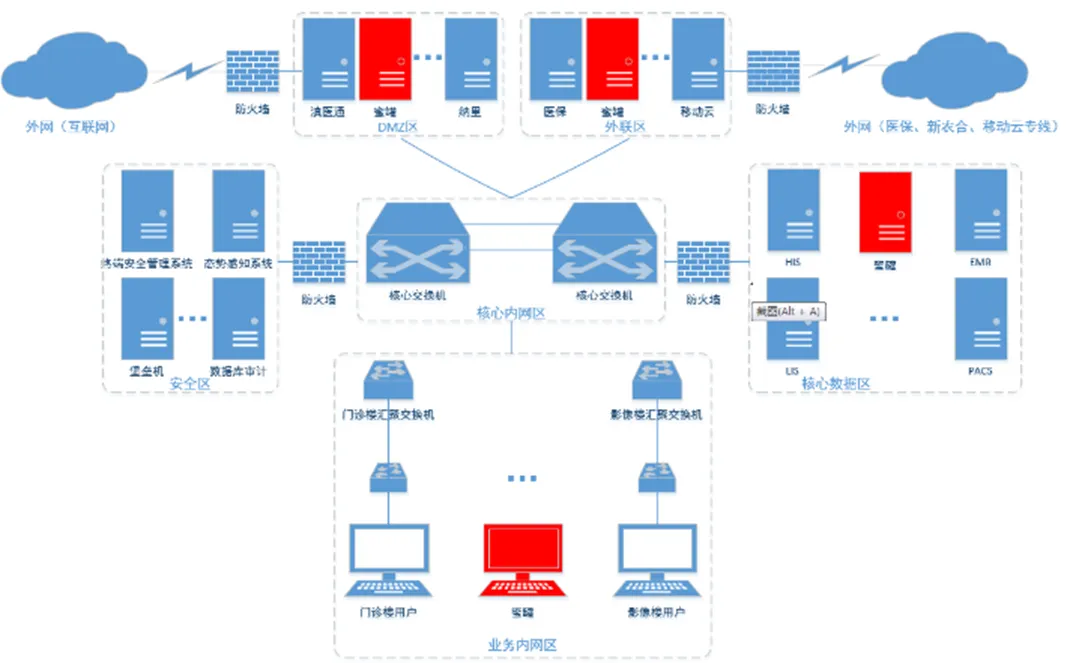

蜜罐通过主动防御吸引网络内的非正常使用攻击,因此在防火墙内部署相应的主机运行网络服务为诱饵,考虑到医院网络运维与应用服务的特殊性,选择部署高交互蜜罐方式以捕捉医院内部异常网络行为。在高交互蜜罐内由于运行的是真实业务,攻击者容易被迷惑,当其与业务服务或业务系统进行交互时,医院信息安全管理人员能获取捕获到攻击和恶意代码样本。同时为了增加业务系统的健壮性,在设置的蜜罐主机安装建立系统还原机制,防火墙配置中要考虑正常网络访问的通路配置,原则上允许内网组播的用户的入站访问,未经验证的组播用户禁止出站,在某种程度上以杜绝蜜罐主机被入侵后被作为跳板向外传播病毒或恶意代码。其次,医院正常应用业务部署中建立蜜罐的规模与投入部署成本息息相关,三甲医院内正常医护工作站数量在三千台以上,不同楼宇间都划分了不同的VLAN范围,因此蜜罐设置的如果要覆盖VLAN所示的所有网段,则医院投入成本和管理成本压力将非常巨大,在蜜罐主机设计时通过配合虚拟蜜罐主机以扩大蜜罐服务。蜜罐网络设计结构如图1所示。

图1 蜜罐设计网络结构图

2 蜜罐的部署需要注意的问题

攻击者潜入蜜罐与蜜罐中的应用程序建立的交互不托管在建立蜜罐时部署的服务器和虚拟机,并且深度依赖蜜罐中运行的程序和脚本。因此在设计使用的高交互性蜜罐上部署医院HIS、LIS、PACS等常用业务系统,各系统对应数据库导入虚拟非真实测试数据,在虚拟服务器上部署医院外部应用程序接口服务,只有与真业务系统相似的环境与应用,才能最大程度上迷惑攻击者,观察获取攻击者的习惯行为。不可否认,高交互蜜罐也存在风险,就是当其被攻陷时,攻击者可以控制操作系统,但对医院信息安全管理人员潜在的收益是可以最真实的发现、验证业务系统存在的已知晓或未知晓的缺陷,进而保护真实的生产系统。

其次,还要考虑蜜罐部署后的似真性,如果部署在蜜罐服务器上的业务程序故意余留了很多漏洞,则攻击者可能会对蜜罐产生怀疑,因此正式业务系统的补丁升级内容在第一时间也应该同步更新蜜罐。蜜罐如主要是为入侵检测而建立,则在网络安全范畴内容易出现的错误、漏洞的应用程序建议来自虚拟化的蜜罐服务器。特别注意的是医院信息安全人员经常在部署网络内业务主机的时候利用克隆主机拷贝重装而未删除配置,那这样实质上是在提醒攻击者在攻击一台循环使用的蜜罐。

3 蜜罐的安全管理应用

在部署蜜罐的同时运用企业版360安全卫士、入侵检测系统、iDefense和Netcat网络流量程序对网络进行功能监测,通过网络日志分析找出特定的攻击,对收集到的进入及离开网络的IP封包进行监管,同时运用企业版360安全卫士对蜜罐内部署的业务运用程序进行监控。当怀疑或诊断的运用程序中出现可疑文件时立即进行自动隔离,然后使用蜜罐主机的操作系统LINUX自带的GHeX对可疑文件进行文件识别。含有恶意代码的文件通常情况下有显著的特征,原因是大多数恶意代码以模块形式存在或者恶意代码的硬编码中嵌入有域名或IP地址等。借助成熟的恶意代码软件知识库分析文件以获取MD5 hash值,生成文件hash表之后,再通过匹配模式来与新可疑文件进行比对,若该文件与恶意软件知识库中hash集合里的某个内容相似度较高,则可以确定恶意代码关联了一个特定的攻击或攻击集。通常医院的信息安全管理人员也可通过市场上提供的在线恶意软件扫描服务对可疑文件进行识别,例如在蜜罐中部署的应用程序中“spgpsr2xls.exe”被360安全卫士提示为不安全文件,则通过扫描服务识别获取其信息,如图2所示。

图2 应用恶意软件扫描服务识别可疑文件

在对可疑文件进行识别后使用防病毒引擎来处理恶意代码,第一时间的修复、删除和隔离操作是对医院业务应用系统最有效、安全的,但缺乏了相应的取证调查。应用蜜罐安全管理人员可以对恶意代码进行分析,甚至了解整个机制。攻击者采取特别的手段以防止可疑文件不被识别和检测出来,通过在蜜罐中建立的DNS服务器上应用iDefense分析和Netcat监听工具,从设置好的DNS中监听蜜罐用户的IP地址及样本,根据网络流分析网络行为看是否有指向特殊的连接目的。通常被捕获的应用服务数据在后台运行时,会指向特定的网络IP地址,信息安全管理人员通过设置网络策略可以过滤或禁止网络连接。

4 对业务系统和网络监控

蜜罐运行期对其中运行业务系统的特定可能因素进行监控可以发现恶意代码是如何进行交互的,进行蜜罐内活动动态分析主要监控5个内容:进程、业务数据流、注册表、网络活动、接口调用。在检测被恶意代码感染业务系统的活动时,可重点监测可疑文件运行时实时的网络流入、流出信息,一旦其请求WEB服务则可能它要借助WEB服务使之成为其攻击的媒介。医院信息安全管理人员可以使用入侵检查系统(NIDS)来主动检查蜜罐内网络流量数据包,以查明和应对异常或恶意活动。通过在蜜罐机操作系统上开启DHCP强制的方法来阻止攻击,攻击者在接入蜜罐后从DHCP获取IP地址配置时,网络策略可以使用健康验证对客户端系统进行验证,不符合策略,就会对客户端的访问权限进行强制,只能允许其在蜜罐所在DMZ区进行交互。部署的NIDS主动检查网络流量数据包及蜜罐内有效的载荷,并进行实时流量分析,根据捕获网络流量的各种网络协议来显示活动网络节点的主机名、IP地址,以供信息安全管理人员鉴别和管理网络行为。

5 应用效果

经过初期持续不断的建设和对蜜罐技术的尝试应用,在蜜罐服务中确实发生并捕获到了针对医院业务服务器特定端口的攻击,同时应用工具软件对网络行为连接进行了日志记录,并对发现含有恶意代码的程序进行了扫描识别。对医院网络安全管理人员提供了相应的防护策略和应急措施:(1)被攻击或已沦陷的蜜罐主机在DMZ区内隔离处理,并通过双启动技术及时重置;(2)控制蜜罐主机包括虚拟主机之间的端口访问权限;(3)仍要部署医院业务应用服务器和用户终端的安全事件监测系统;(4)蜜罐服务器根据监测到的被攻击情况及时恢复,才能被攻击者信任。

6 总结

随着信息安全等级保护2.0在医院信息化安全建设中的不断应用,院内用户安全已经成为医院信息安全最为重要的一个部分,通过蜜罐技术的部署与应用,发现各种针对业务信息系统的已知和未知的威胁,这与医院提升信息安全息息相关。蜜罐技术应用的效果与其部署的规模紧密联系在一起,利用蜜罐捕获网络攻击,对恶意代码进行分析,通过网络监听、控制隔离业务群组内已被入侵用户的IP地址进行的访问和应用程序,及时有效的防止病毒、木马、恶意程序的扩散与传播。相信蜜罐技术在医院信息安全建设的广泛应用,一定会为诊疗业务提供安全保障。

[1]彭国军,陶芬.恶意代码取证[M].科学出版社,2015.

[2]张宇翔,陶源.基于等级保护与可信计算构建我国关键信息基础设施保障体系[J].信息安全研究,2017(04):375-381.

[3]何建安. 蜜罐技术在信息安全防御中的应用与研究[J].网络安全技术与应用,2020(8):29-31.

[4]秦玉杰.一种基于分布式蜜罐技术的勒索蠕虫病毒监测方法[J].信息技术与网络安全,2018(09):45-48.

[5]李先锋,曹亮,刘熠斐.等保2.0信息安全管理的新要求探讨[J].江苏卫生事业管理,2020(03):344-347.

[6]石乐义,李阳,马猛飞.蜜罐技术研究新进展[J].电子与信息学报,2019(02):498-508.

[7]刘雷,董超.大数据时代背景下计算机网络安全防范应用与运行[J].网络安全技术与应用,2019(06):51-53.

[8]Anirudh M,Thileeban S A,Nallathambi DJ.Use of honeypots for mitigating DoS attacks targeted on Io T networks[A]. International Conference on Computer,Communication and Signal Processing . 2017.

云南省科技厅重大科技专项计划——生物医药重大专项《基于“互联网+”的诊疗康养技术研究应用与示范》(项目编号:2018ZF017)课题1《基于“互联网+”的分级诊疗服务与管理新模式“医联体云平台”系统开发与运用研究》