基于物联网蜜罐的主动防御研究与应用

2021-07-26陈伟

◆陈伟

(中国电子科技集团公司第五十八研究所 江苏 214000)

嵌入式Linux 因其优异的性能,多CPU 架构的支持,可裁剪,可配置,丰富的软件资源及活跃的社区支持,越来越广泛地应用于边缘计算、机器视觉、数字孪生等物联网设备中,是收集、生产、处理和传输有价值数据的实际载体,而未加安全防范的嵌入式Linux 设备的漏洞和攻击点无处不在,成为恶意攻击的重要目标[1]。利用Shodan搜索引擎,可以发现大量的基于嵌入式Linux 系统的IPC、NVR、NAS、打印机、路由器等设备以默认密码、弱密码或空密码的形式暴露在互联网上,时刻遭受被入侵的威胁。物联网蜜罐技术通过构建安全可控的诱饵环境,主动引诱入侵者攻击,捕捉入侵者信息并进行入侵行为审计,为后续的攻击组织画像及溯源工作提供情报支撑,同时与具有真实服务的物联网设备建立情报共享,及时阻断入侵行为,尽可能地减少损失。

1 物联网蜜罐定义

物联网蜜罐是指以物联网计算、网络、感知及执行等资源为诱饵,部署于真实物联网设备周边,具有物联网安全威胁发现、捕获、分析和告警功能,保护真实物联网设备的网络欺骗技术[2]。区别于常规蜜罐,物联网蜜罐硬件平台多源异构,例如基于不同的CPU 架构(ARM64、ARMv7、MIPS32)、运行不同的操作系统(Ubuntu-core、Debian、Fedora IoT)以及具有多样的硬件资源(LTE、Wi-Fi、Ethernet、RS232、RS485),使得物联网蜜罐诱饵环境多样化,通用性有所限制。虽然物联网蜜罐诱饵环境多样,架构封闭且构建难度高,但由于物联网蜜罐改变了传统入侵防御的被动局面,其所带来的优势也是显而易见的[3]。

2 物联网蜜罐结构形态

物联网蜜罐组成结构主要分为诱饵模块、数据处理模块、安全控制模块3 个部分。

诱饵模块实现与入侵者交互的系统资源或服务,用于吸引和诱惑入侵者,主要分为3 个部分:

(1)建立诱饵环境,包含一些生产服务所需的且存在安全漏洞的应用,如使用弱密码的SSH、Telnet 以及未加安全防范的HTTP、MySQL 服务等。

(2)建立尽可能真实且可交互的系统环境,包括文件系统环境、程序执行环境、底层硬件环境甚至网络环境,如模拟出系统的文件系统信息、进程信息、网络状态等。

(3)建立物联网设备的业务模型,包括物联网设备的物理信息感知、执行器的物理操作和状态变化。

3 主动防御系统实现

3.1 物联网蜜罐部署

我们使用HFish 作为物联网蜜罐框架,HFish 是一款基于Golang开发的跨平台轻量级多功能主动诱导型蜜罐平台,非常适合于基于嵌入式Linux 系统的物联网设备部署应用,作为物联网中的情报收集者,HFish 能够时刻捕捉网络中的攻击行为,窃听入侵者之间的联系,收集入侵者所用的种种工具,甚至掌握他们的社交网络。

3.2 情报共享

HFish 提供API 接口,将捕获到的入侵信息与各种不同平台进行情报共享,包括入侵时间、入侵类型、入侵者IP 等信息。

因此可以很方便地通过编写程序,以轮询的方式实时向多个HFish 蜜罐查询是否存在入侵行为,由于蜜罐系统并不存在真实有效的应用服务,任何试图连接蜜罐系统的行为都可以简单地判定为攻击行为,从而将入侵者IP 地址加入防火墙规则或利用TCP Wrappers 访问控制及时进行阻拦,实现主动防御.

3.3 测试验证

通常在网络攻防过程中,入侵者在入侵最初阶段主要利用探测、扫描等手段对目标网络进行信息获取,分析目标网络中存在的脆弱点及漏洞,找出最合适的网络攻击策略,使网络攻击效益最大化。因此我们使用Kali Linux(IP 地址为192.168.0.101),并使用网络探测工具nmap 以及SSH 暴力破解工具Hydra 来模拟攻击测试,Ubuntu18.04(IP 地址为192.168.0.103)作为具有真实服务资源的物联网设备,安装有SSH 服务、HTTP 服务,嵌入式Linux 平台i.MX6UL(分配两个IP 地址,分别为192.168.0.102、192.168.0.104,操作系统为Debian 10.5)作为蜜罐,部署两套HFish 蜜罐,测试示意如图1所示。

图1 测试示意

(1)运行HFish 蜜罐,在Kali Linux(IP 地址为192.168.0.101)上用nmap 工具扫描192.168.0.0/24 网络,使用命令为:

nmap 192.168.0.0/24

从扫描结果中可以看出IP 地址为192.168.0.103 开启了SSH 服务(端口22)和HTTP 服务(端口80),同时可以看到其中一个蜜罐(IP 地址为192.168.0.102)虚拟出了SSH 服务(端口22),另外一个蜜罐(IP 地址为192.168.0.104)虚拟出了Telnet(端口23)及MySQL服务(端口3306)。

(2)在Kali Linux(IP 地址为192.168.0.101)上模拟入侵者使用SSH 暴力破解工具Hydra 攻击其中一个蜜罐(IP 地址为192.168.0.102),执行命令:

hydra -l root -P /usr/share/wordlists/dirb/small.txt -t 2 -vV -e ns 192.168.0.102 ssh

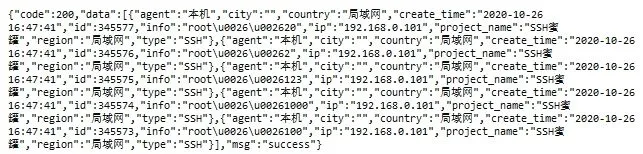

此时,物联网设备(IP 地址为192.168.0.103)立刻获取到了蜜罐共享的攻击信息,图2所示。

图2 攻击信息

(3)在Kali Linux(IP 地址为192.168.0.101)上再次用nmap工具扫描192.168.0.0/24 网络,从扫描结果中可以看出,真实物联网设备(IP 地址为192.168.0.103)未显示出任何服务,即使尝试进行SSH 连接也是拒绝服务。攻击蜜罐前后nmap 探测网络结果如图3所示。

图3 攻击蜜罐前后nmap 探测网络结果

经过多次测试验证,HFish 蜜罐都能够第一时间将捕获的入侵信息共享给具有真实物联网服务的设备,实现主动防御,通过部署更多的HFish 蜜罐,可以极大降低具有真实服务的物联网设备被直接攻击的概率,从而达到设计要求。

4 总结

俗话说“凡事预则立,不预则废”,面对日益严峻的网络安全形式,我们更需要做出充分的准备加以应对,而基于嵌入式Linux 平台的物联网蜜罐技术能够改变以往被动防御的局面,主动发现网络中正在发生的攻击行为,实现对各类攻击行为的主动防御,有效保护了物联网设备的安全运行。