基于零信任网络模型的环境监测网络安全分析

2021-07-07李维刚

李维刚,李 强

(四川省生态环境监测总站,成都 610091)

1 概 述

早在2005年,习总书记提出了“绿水青山就是金山银山”的科学论断。2015年我国正式通过《环境保护法》,在党中央的领导下,近几年我国的总体生态环境有了非常大的改善。十三五期间,我国加强了空气、水资源、土壤的生态监测力度,从今年6月10日公布《第二次全国污染源普查公报》中我们看到,本次普查形成1 800余张数据库表,1.5万余个数据字段,1.5亿多条数据记录,对我国的环境治理和执法形成了有力的数据支撑。在这个过程中,环境监测的信息化起到了越来越关键的作用。

随着空气、水、土壤生态资源的监控粒度越来越细化,未来对监测的智慧化、大数据分析的广度和深度会逐渐加强,监测网络的复杂度就会越来越高,数据量将急剧扩大,信息安全风险导致的数据丢失、监控网络中断、病毒感染等风险就会逐渐凸显。

目前环境监测的空气监测、水资源监测以及土壤监测的手段有比较大的技术差异,并且由于空气监测是近几年才开始建设,所以各信息系统是分别管理的,但信息整合的需要,各系统之间又有数据互通和交互。管理运维的不统一、数据和网络的互通导致信息安全漏洞存在管理盲点。

虽然近几年在公安部和网信办的指导下,各级环境监测站已经加强了信息安全的管理,但大多仍然重点考虑网络边界的安全防护,注重设备采购轻视管理和服务,因此没有从根本上解决信息安全漏洞的问题。同时,近年来勒索病毒、矿机病毒的肆虐,环境监测网络里大量自动监测子站的工业控制计算机成为全网信息安全最薄弱的环节[1]。

针对环境监测多网并存、管理分立的特点,我们提出采用零信任网络安全的思路来构建生态环境监测网络的整体安全规划,以避免出现大规模的信息安全事件的发生,保障环境监测网络的健康发展,为我国生态环境改善保驾护航。

2 零信任网络安全概念

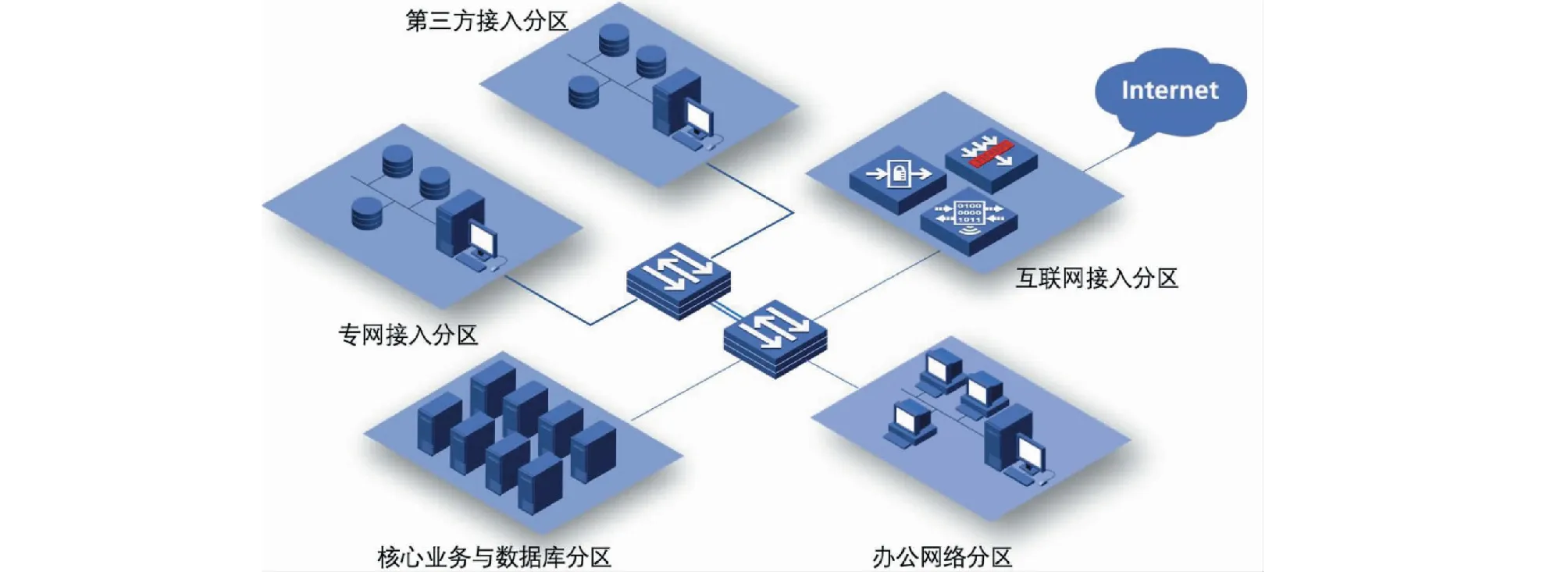

传统的网络安全构架把网络划为不同的区域(见图1),并根据信息安全的要求赋予其相应的安全等级,无论网络结构如何复杂,我们几乎仍然把网络划分为内网、外网、DMZ(非军事区),或者基于这个思路再把内网划分为诸多的内网分区。

图1 典型的传统网络安全构架Fig.1 Typical traditional network security architecture

由于传统网络安全架构存在这些问题,在当今不断更新变化的攻击手段中缺点日渐暴露。主要包括以下几个方面:

(1)缺乏网络内部的流量检查;

(2)主机部署缺乏物理及逻辑上的灵活性;

(3)存在单点故障;

(4)难以应对针对性的APT攻击。

零信任模型旨在解决“基于网络边界建立信任”这种理念本身固有的问题。顾名思义,它的思路是将网络内部假定为“一切皆是风险,一切皆不可信”。零信任模型没有基于网络位置建立信任,而是在不依赖网络传输层物理安全机制的前提下,有效地保护网络通信和业务访问。

零信任网络的概念建立在以下5个基本假定之上:

B厂日处理规模为1 800 t/d,设3台600 t/d垃圾焚烧炉,设计垃圾热值为7 530 kJ/kg,焚烧炉MCR工况理论烟气量约82 000 m3/h,烟气中NOx理论原始值约350 mg/m3。

(1)网络无时无刻不处于危险的环境中;

(2)网络中自始至终存在外部或内部威胁;

(3)网络的位置不足以决定网络的可信程度;

(4)所有的设备、用户和网络流量都应当经过认证和授权;

(5)安全策略必须是动态的,并基于尽可能多的数据源计算而来[3]。

从实际应用来看,零信任网络的构建需要对现有的网络安全体系做颠覆性的改造,2019年12月发布的“等级保护2.0”标准中可以看到,相对1.0版本除了对边界和分区的安全要求以外,需要对网络的关键节点进行防护可监测,不能完全基于“特征库”提供能力,还应具备“未知”风险的发现和防控能力。由于从现有的边界安全转变到零信任模型的网络构架,建设成本是比较高的,因此等级保护提出了类似于零信任网络的要求,但需要根据实际情况务实的执行,根据投资循序渐进。

3 环境监测采用零信任理念的意义

近10年来,国家环境监测总站在全国建立了5 000多个远程自动化空气监测站点,多数站点采用4G网络VPN链路连接数据中心,空气监测标准统一,运维独立管理。水资源监测网络的建成时间相对较长,修补的情况比较多,因此网络的结构也相对比较复杂和老旧,安全运维相对困难。土壤的监测手段还没有实现自动化,网络和应用也比较落后,但是土壤监测数据的保护要求比较高。

可见,生态环境的三大监测系统有比较大的差异,对信息安全的要求也有很大的不同。同时,办公网络侧的用户也需要对这3大网络进行数据收集和管理,管理职责的交叉又会导致管理上存在漏洞盲点,网络边界不好定义。

零信任网络安全模型,就是针对以上问题的绝佳解决办法。其应用意义在于以下几点:

(1)对于分散各地的无人值守监测站点,为避免末端网络的入侵,需要清晰界定末端接入设备的合法性,以避免从薄弱环节对全网造成网络安全危害;

(2)对于管理上的交叉,通过用户身份的严谨认证,实现对重要数据、重要应用系统的精确访问控制;

(3)如果全网建设了零信任信息安全网络,那么即使某一个网络节点遭受入侵,攻击者也很难由点及面的入侵其他的节点。

环境监测数据在未来,将成为我国施政、执法的重要依据。发展经济必须能够跟生态环境的改善和谐共进,因此监测网络需要长期平稳运行,近年来注重监测网络的基础设施的建设,难免对信息安全有一定的忽视,未来,我们应该研究并科学的布局基于零信任的信息安全规划,提高监测网络的健壮性,为生态环境的改善保驾护航。

4 在环境监测网络中构建零信任

网络安全的核心,是访问控制。零信任网络的核心思想,是访问控制形式的转变,从传统的以网络区域为中心转变为以身份为中心的访问控制,用户、设备、应用、流量都需要设定信任等级,然后对这些个体进行访问控制(见图2)。其构建流程大致分为以下几步。

图2 零信任构架下控制平面中对被保护对象的访问控制Fig.2 Access control of protected objects in control plane under zero trust architecture

4.1 筛选保护范围,也就是梳理所有的数据库服务器、关键应用、物联网设施(监测站)等[4],定义这些基础设施为被保护目标,通常采用软件定义边界或者代理的方式,为每个受保护单位建立一个微边界。

4.2 构建控制平面,为每一个被保护设施确定流量访问的合法流程、用户权限、设备权限等信息,设定最小访问权限,从而构建全网的访问控制信息地图。

4.3 设定访问控制策略,利用软件或者硬件的下一代防火墙,为被保护目标设定访问控制策略,所有的访问必须经过控制平面对身份的验证、加解密处理。一旦完成访问,身份凭据在下一次访问时需要重新进行交叉核对。

4.4 通过流量的搜集和内外部的日志分析,及时检测网络的身份、可信度的错误,修正控制策略。

对于环境监测网络,通过零信任网络构建思路,能够在庞杂的网络中快速定位保护目标和访问控制策略,从而真正能实现:可以被信任的人访问可信的资源。未来,应用在云计算环境下,采用零信任构架更会凸显出相对传统边界安全构架的优势。

5 零信任的信息安全运维

零信任网络安全,很可能会是下一代网络安全的基础架构。当然,没有任何一种技术路线是万能的。信息安全是一个动态的风险防御过程,每天都有数以百计的各种信息系统漏洞被发现,因此,静态的访问策略无疑就给黑客提供了漏洞利用的时间窗[5]。

管理员构建零信任网络时,需要假设网络中的可信设备存在已经被攻陷的风险,因此需要在设备管理中建立长期防御机制以减少这种威胁造成的损害。设备的防御机制主要包括以下几个个方面:由专业人员进行定期扫描、流量分析、安全测试、安装补丁和定期轮换,借助于态势感知、蜜罐等网络安全监测分析技术手段,定期进行关键保护目标的渗透测试,以保证控制策略的准确有效[6]。

加强运维管理和定期的安全策略维护,才能形成动态的防御能力,应对瞬息万变的网络安全风险,从而保证全网的平稳、健康运行。

6 结 语

综合来说,传统的网络安全防御思想,应对层出不穷的网络攻击,逐渐显现出“见招拆招、头疼医头”的疲态。堆叠设备也会导致投资与产生的效果不匹配,效能较低。零信任网络构架为我们的整体信息安全设计带来了新的思路,也必然成为未来环境监测网络的指导思想。

我们力争在理论的引导下,谨慎客观的参与实践,努力建设安全、可信、可靠的生态环境监测网络,为实现“中国梦”添砖加瓦。