美国受控非密信息分类与安全控制解析

2020-06-23周亚超左晓栋

周亚超 左晓栋

摘 要:在我国《中华人民共和国网络安全法》(本文简称《网络安全法》)和《数据安全管理办法》等政策中都使用了“重要数据”的概念,并与网络数据安全管理、数据出境安全评估等多项网络安全制度的实施密切相关。尽管国外没有使用“重要数据”的概念,但对非个人数据、非国家秘密信息的安全管理属于常态,只是各国的管理重点各有不同。美国将政府数据中介于保密数据与公开数据之间,需要限制公开或控制传播的数据归为受控非密信息(CUI),实施统一的登记备案和标识管理制度,并通过技术标准将其范围扩大到了非联邦机构和系统的CUI。文章梳理了CUI概念和分类,总结了CUI相关标准中的安全控制要求,并与一般安全保护要求进行比较。CUI研究对我国重要数据识别和管理方面的政策和标准制定具有借鉴意义。

关键词:受控非密信息;重要数据;分类;安全控制

中图分类号: TP393 文献标识码:A

Abstract: The concept of "key data" is used in China's "Cybersecurity Law" and "Data Security Management Regulation" and other policies, and is closely related to the implementation of several cybersecurity requirements such as network data security management and data outbound assessment. Although the concept of "key data" is not used abroad, the security management of non-personal data and non-state secret information is normal practices, only varies from country to country. The United States defines CUI as government data between confidential data and public data, although its not state secret but may cause serious potential damage once it disclosed or damaged, and implements unified identification and management. Besides, the scope of application of CUI information is expanded to non-federal agencies and systems through the development of technical standards. This article investigates the concept and categories of CUI, analyzes the management mechanism and security controls of CUI through NIST standards and compares with general security requirements. Research on CUI is meaning to the identification and management of key data.

Key words: CUI; key data; categorization; security controls

1 引言

重要數据的概念最早在《网络安全法》中正式出现,“关键信息基础设施的运营者在中华人民共和国境内运营中收集和产生的个人信息和重要数据应当在境内存储”。2019年5月,中央网信办发布的《数据安全管理办法(征求意见稿)》对重要数据安全管理提出备案、明确安全责任人以及采取安全措施等方面的要求;同期发布的《网络安全审查办法(征求意见稿)》也将重要数据安全作为审查的一个方面,重点评估采购活动可能带来的国家安全风险,包括考虑导致大量个人信息和重要数据泄露、丢失、毁损、出境的可能性等因素。国外没有使用重要数据的概念,在不同领域的法律法规中对非个人数据、非国家秘密信息实施安全管理也是常规的做法,其中最为典型的就是美国政府信息中的受控非密信息。

2010年11月,奥巴马总统签署第13556号行政命令《受控非密信息》[1],建立和实施CUI登记备案及标识管理制度,作为对国家秘密保护的补充。此前,美国相关执行部门在涉及隐私、安全、财务商业利益和执法调查等信息时,通常采用各自特定的机构、程序和标记来保护和控制这些信息,导致信息标识混乱、管理效率低下。信息传输策略不明确,对授权信息共享造成了障碍,而部门特有的政策往往不让公众知情,也加剧了这些问题的影响。

美国CUI管理制度由美国文件和档案管理局牵头,制定并发布CUI识别指南、标识指南、保护方法等文件,建设CUI登记系统,以提升信息的一致性和透明性。实际掌握CUI的部门根据文件识别确定本机构掌握的受控非密信息类型,提交档案与文件管理局批准并进行注册登记。美国国家标准与技术研究院(NIST)制定了非联邦系统和机构CUI保护标准[2~4],认为CUI不论是否在联邦系统中都具有同样的价值并应受到同等保护,这实际上将CUI扩大到了非联邦范围。

2 联邦政府CUI分类

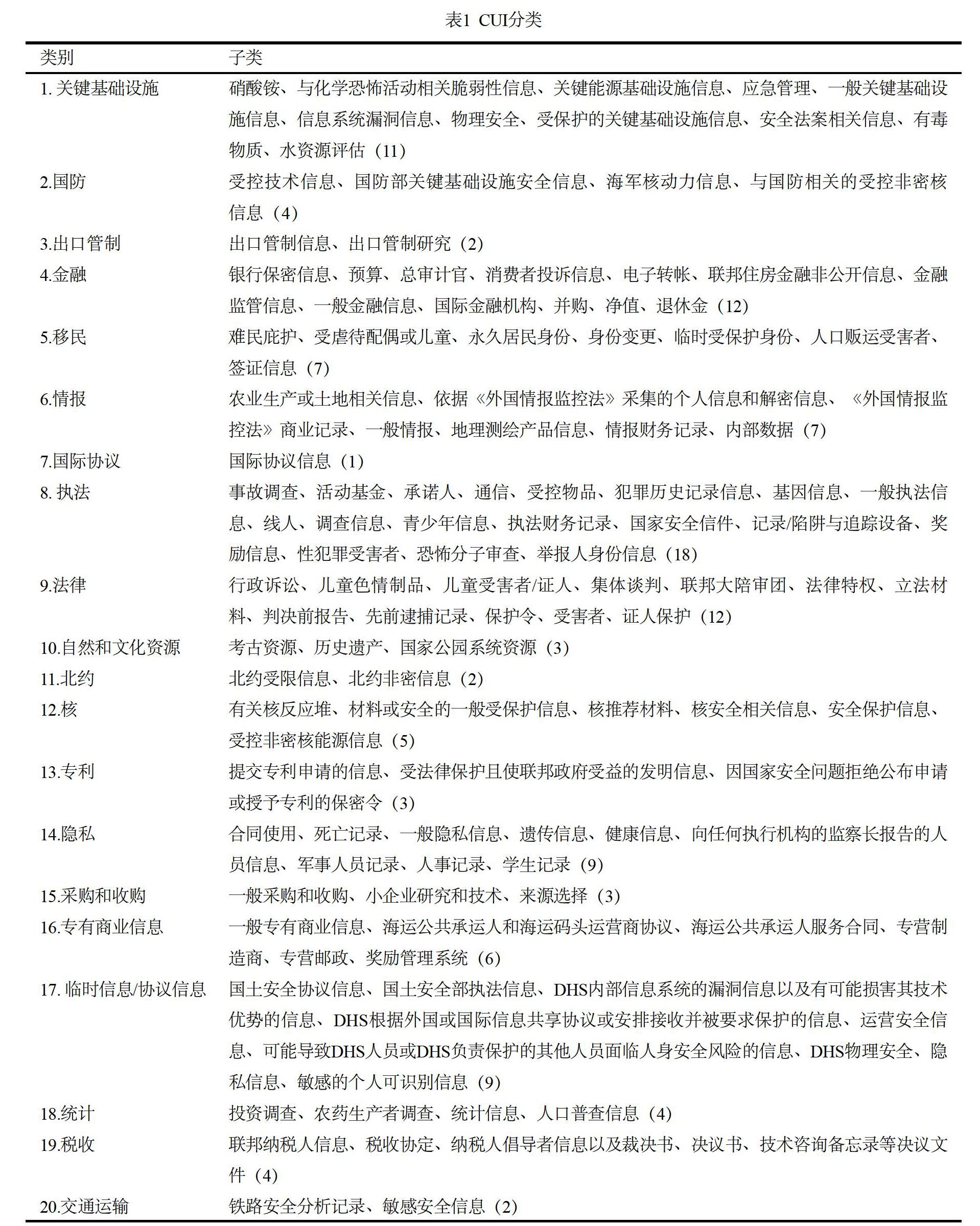

CUI是根据适用法律、法规和政府政策进行保护或传播控制的信息,CUI的类别和子类别是用于识别整个行政部门中需要保护或传播控制的非机密信息的唯一指定,并与适用的法律、法规和整个政府的政策相一致。根据美国档案管理局网站信息,CUI分为20类、124子类,如表1 所示。此外,还有相应的分类描述、分类标识、CUI标识及对应的法律法规要求。

关键基础设施—受保护的关键基础设施信息。

分类描述:根据美国法典6 USC 131-134和6 CFR 29的定义。PCII指与国家基础设施相关的威胁、漏洞或运营经验信息。标识PCII信息可以为自愿与政府进行共享的私营部门基础设施信息提供保护,以保护国土安全。

分类标识:PCII。

CUI标识:受限传播控制CUI//Category Marking//Limited Dissemination Control。

适用法律:6 CFR 29。

3 非联邦机构CUI的一般安全控制

美国认为对联邦系统和机构的CUI保护也是十分重要,将会直接影响到联邦政府执行任务和业务运营的能力。针对非联邦系统和组织中的CUI信息,NIST制定了相应的标准。

(1)NIST SP 800171《保护非联邦系统和机构的受控非密信息》[2] ,提出基于FIPS 200[5]的一般安全控制以及基于NIST SP 80053[6]的扩展安全控制。

(2)NIST SP 800171B《保护非联邦系统和组织中的受控非密信息:关键程序和高价值资产的增强安全要求》[3],提出基于NIST SP 80053[6]的增强安全控制。

(3)NIST SP 800171A《受控非密信息安全要求评估》[4],提供了对CUI安全要求进行评估的程序和方法。

为区别联邦信息系统的安全要求,上述标准适用的场景限制在当非联邦机构不代表联邦机构收集或维护信息、不代表联邦机构使用或运行系统时,并且在CUI类别或子类别相关授权法律、法规或政府范围的政策中,没有关于CUI机密性保护的特殊要求。此外,标准还基于三点假定:一是不论CUI信息是否在联邦系统都应受到同等保护,即采取同等强度的安全控制;二是依据FIPS199[7]评估的CUI保密性影响至少为中级;三是非联邦机构有适当的信息技术能力实施安全解决方案,如果不具备标准要求的组织架构或资源时,可通过替代方式或其他同等有效的措施来实现。

考虑到非联邦机构CUI的保护需求,NIST SP 800-171对FIPS 200和NIST SP 80053进行了裁剪,删除了三种类型的安全控制。

(1)仅适用于联邦机构或系统(即主要由联邦政府负责的),如信息共享、安全授权、特定类型的鉴别管理、密码模块鉴别等。

(2)与保护CUI的机密性没有直接关系,如温湿度防火等物理环境保护、应急计划、应急演练、审计存储能力等。

(3)非联邦组织一般已满足的非特定安全要求,如安全策略與规程、应急响应计划等。

依据上述原则裁剪后不包括持续规划、系统和设备采购等控制类,如表2所示给出了14类安全控制的重点考虑项,可以看成是与CUI的保密性、完整性、可用性直接相关的最小控制集。

4 非联邦机构CUI的增强安全控制

NIST SP 800-171B主要针对非联邦系统和组织中具有关键程序和高价值资产的受控非密信息,基于NIST SP 80053提出了增强安全控制,以保护CUI的机密性和完整性,特别是防御高级网络攻击,并确保系统和组织在受到攻击时的网络可恢复性。为应对高级可持续威胁(APT)攻击,增强安全控制主要考虑的要素为:

(1)采用以威胁为中心的方法;

(2)采用支持逻辑和物理隔离的替代系统和安全体系结构,通过系统和网络分段技术、虚拟机和容器实现隔离;

(3)对关键或敏感操作实施双重授权控制;

(4)将永久性存储限制在隔离区域或隔离域中;

(5)为系统和网络实施遵循连接的方法;

(6)通过建立系统和系统组件变更的权威性源头,扩展配置管理要求;

(7)定期将组织系统和系统组件刷新或升级到已知状态,或者开发新的系统或组件;

(8)使用具有高级分析功能的安全运营中心来支持对组织系统的持续监视和保护;

(9)使用欺骗手段保护决策信息来混淆和误导入侵者,以保护可能泄露的信息的价值和真实性或者运行环境。

对于每项增强控制,NIST SP 800-171B还提供了便于实施和评估的辅助信息。对于某些组织来说,如果增强安全控制太困难或成本太高,无法通过内部配置来满足这些要求,可通过采购外部服务来满足要求。外部服务可包括IT基础架构、平台和软件服务,威胁情报,威胁发现,威胁、脆弱性和风险评估,网络和系统恢复等。

具体来说,NIST SP 800-171B针对关键过程或高价值资产相关CUI信息提出了五个方面的增强安全控制,以应对更严峻的网络攻击。

一是增强系统和通信保护。加强系统访问控制,对关键敏感的系统操作实施双授权机制,将系统和系统组件的访问权限限制为仅由组织拥有、供应或发布的信息资源,使用安全的传输方案控制安全域之间的信息流。加强标识和鉴别措施,使用自动机制禁止未鉴别或未正确配置的系统组件连接系统;在使用密码、可重放的双向身份验证建立网络连接之前应对系统和系统组件进行标识和身份验证。加强系统和通信保护,使用物理和逻辑隔离技术以及不同的系统组件,减少恶意代码传播范围,通过不可预测的或移动的目标防御降低系统和组件的受攻击面使用伪装虚假或混淆信息误导入侵者。

二是增强系统和信息完整性保护。严格实施配置管理,建立和维护可信赖的系统组件源,自动检测是否存在配置错误或未授权的系统组件并将其移除或隔离修复,使用自动恢复或管理工具维护完整准确的系统组件清单。保护CUI信息的完整性,利用信任根、正式验证或加密签名来验证关键任务或核心软件的完整性和准确性,持续监测异常或可疑行为,至少每年两次将组织系统和系统组件刷新为已知的受信任状态,定期检查永久性存储介质并清除不再需要的CUI。

三是加强风险评估力度。使用自动机制来预测和识别组织、系统或系统组件的风险,基于当前和积累的威胁情报来应对系统和组织的预期风险,识别系统安全架构、系统组件、边界隔离或保护机制,以及对外部服务提供者的依赖,评估、响应和监控组织系统的供应链风险。定期实施渗透性测试,增加临时性测试。

四是增强人员安全和培训。严格人员审核,持续评估人员可信度且当有CUI访问权限的人员的可信度降低时,确保组织系统受到保护。加强有关识别和响应社会工程学、APT攻击、违规行为和可疑行为的威胁方面的培训,提供与当前威胁情景相适应的演练,定期或在威胁发生重大变化时更新培训。

五是提升应急响应能力。建立和维护全天候安全运行中心和事件响应小组,确保可在24小时内部署到组织确定的任何位置。

5 结束语

CUI分类和安全控制研究为明确制定我国重要数据识别和安全管理相关政策和标准提供了有益借鉴。CUI分类有助于提高信息标识的一致性和透明性,说明为什么将其定义为CUI、有哪些特殊性,并梳理法律法规中的特定要求。CUI保护重点关注信息的保密性、完整性、可用性,在通用安全保护基础上裁剪与CUI关系不大的以及组织或系统默认已满足或不必要的安全控制;针对高价值资产类CUI,提出增强安全控制,按照多维纵深防御策略使用抗入侵架构、提高网络可恢复性并对损害程度进行限制,提高防御APT攻击以保护高价值资产。

参考文献

[1] 奥巴马总统第13556号行政令(EO 13556).受控非密信息[S].2010年.

[2] NIST SP 800-171.保护非联邦系统和机构的受控非密信息[S].美国国家标准与技术研究院,2016.

[3] NIST SP 800-171A.受控非密信息安全要求评估[S].美国国家标准与技术研究院,2018.

[4] NIST SP 800-171B.保護非联邦系统和组织中的受控非密信息:关键程序和高价值资产的(草案)[S].美国国家标准与技术研究院,2019.

[5] FIPS200.联邦信息和信息系统最小安全要求[S].美国国家标准与技术研究院,2006.

[6] NIST SP 800-53.联邦信息系统和组织的安全和隐私控制规范(第四版更新)[S].美国国家标准与技术研究院,2015.

[7] FIPS199.联邦信息和信息系统安全分类[S].美国国家标准与技术研究院,2004.

作者简介:

周亚超(1985-),女,满族,河北唐山人,爱尔兰都柏林城市大学,博士,中电数据服务有限公司,高级工程师;主要研究方向和关注领域:网络安全战略与法规、网络安全产业、数据安全。

左晓栋(1975-),男,汉族,河北石家庄人,中国科学院研究生院,博士,中国信息安全研究院有限公司,正高级工程师;主要研究方向和关注领域:网络安全。