分布式环境下计算机网络加密技术的优化研究

2019-11-07黄义强

黄义强

摘 要:由于分布式网络具有灵活度高、可扩展性强等特点,已经在计算机网络中得到广泛应用。文章将对分布式环境下的计算机网络加密技术进行研究,分析分布式网络特点,提出分布式网络加密系统的设计方案,并对其加密技术优化措施及效果进行研究,以期为相关计算机网络设计活动提供参考。

关键词:分布式环境;计算机网络;加密技术

互联网时代,计算机网络的应用无所不在。由于计算机网络自身具有开放性、交互性的特点,为了保证其使用的安全性,需要采用先进的加密技术,防止信息数据在网络传输过程中被盗取或丢失。针对当下应用广泛的分布式网络,应设计可行的计算机网络加密系统,提高网络安全防范水平。

1 分布式環境下的计算机网络特点

分布式网络具体指将计算机网络划分为多个区域,为各个子区域指定不同的管理者,由其负责网络运行管理。因此,分布式网络是一种去中心化的计算机网络结构,其特点是不设计控制中心。分布式网络具有更高的灵活性,可以随时根据实际使用需求进行扩展。但是从计算机网络安全角度来看,由于分布式网络管理结构较为松散,网络中任意一个节点都可能获取用户通信信息,导致其网络安全防护水平较低,需要通过采取网关加密、防火墙、加解密等技术,对分布式网络的通信安全性加以保障。其中,加密技术是分布式网络安全防护的主要技术手段之一,但在其使用过程中,应通过设计优化,解决传统加密技术资源开销大、耗时长等方面的问题,进一步提高加密技术的适用性[1]。

2 分布式环境下的计算机网络加密系统设计

2.1 总体结构设计

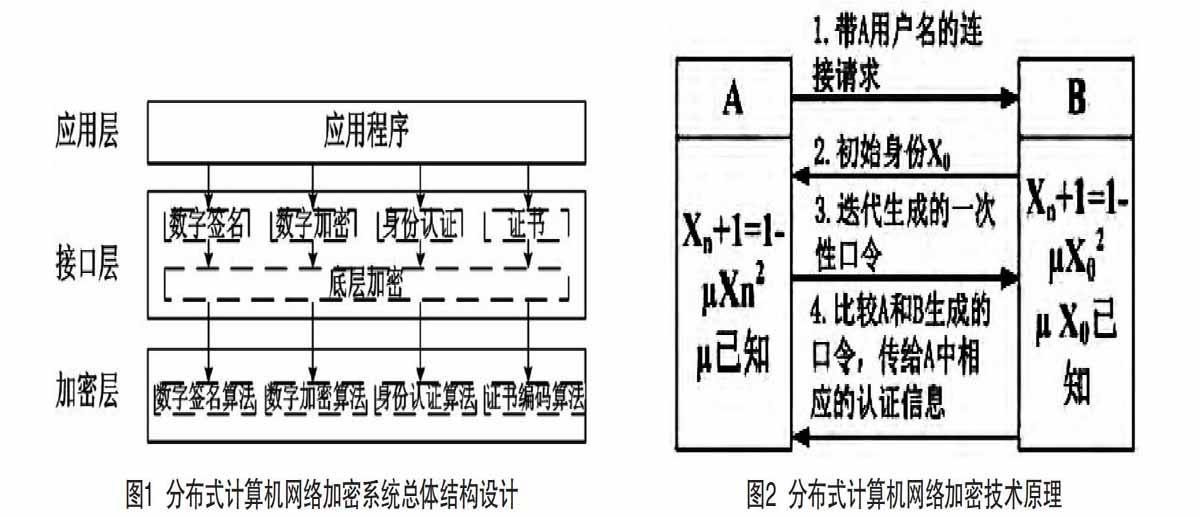

为解决传统计算机网络加密技术存在的问题,在本次计算机加密系统设计过程中,主要引入混沌理论,利用混沌序列不确定性的特点,为计算机网络加密和安全防护提供一种新的可能性。基于混沌理论对计算机网络加密技术进行优化,设计加密系统框架。其中,混沌序列主要作为一次性口令,利用该口令实现计算机网络加密,从而降低系统资源占用和运算时间。按照这一思路,分布式计算机网络加密系统可设计为3个层次,即加密层、接口层和应用层,具体如图1所示[2]。

2.2 加密技术原理

根据上述设计思路及系统框架,在混沌理论的应用过程中,应明确混沌理论描述的是一种伪随机运动。对于非线性系统而言,如果给定了初始条件和参数,其运动过程是一个确定过程,且运动状态与初始条件具有密切关系。混沌理论下的伪随机运动,则是利用混沌函数特性,扩大、拉长或折返系统运动过程,使其具有一定的不可预测性。因此,混沌理论主要采用非线性迭代方程对问题进行描述。

加密技术基本函数形式可表述为Xn+1=A[Sin(x0-xb)]2,其中,x0代表函数初始值,迭代次数为n次,偏差为δx0。混沌函数的运算结果呈指数分离形式,可采用特征指数(Lyapunov,LE)表示偏差的指数形式,代表两点平均指数幅散率。那么在混沌区间内,只有分别对混沌函数中的A与Xb进行取值,就可以得到指数形式发散的迭代轨迹。如果初始值差异足够小,迭代轨迹就会出现较大变化。因此,为了得到有效的迭代序列,需要合理选择初始值。利用混沌理论设计计算机网络加密函数,就是通过采用混沌函数进行运算,得到迭代序列,将其作为一次性口令,对分布式计算机网络进行加密。

由于混沌函数自身具有初始条件敏感和迭代序列变化多样的特点,采用这种一次性口令,可以对用户身份作出有效识别。基于混沌理论的分布式网络加密及认证过程如图2所示。在分布式网络通信连接的建立过程中,用户A将连接请求发送给用户B,用户B确认后,发送初始身份信息X0,在通信过程中对信息数据进行加密,采用混沌函数生成一次性口令。通过比较用户B保存的解密口令以及用户A生成的口令,完成身份认证过程。成功后即可建立通信,正常进行通信[3]。

2.3 加密软件设计

设计分布式网络加密软件的目的是执行上述网络加密过程,由系统自动进行信息加密处理,并对信息加密进行判别,完成密钥管理等工作。在混沌理论的应用下,分布式计算机网络加密软件的运行流程可以描述为:(1)进行程序初始化,释放存储空间和运算机构,做好执行混沌函数算法的准备。(2)对信息加密进行判别,主要通过调用信息分类排队、密钥管理、加密、脱密等程序,完成信息加密判别过程。(3)对异常事件进行判别,调用异常处理程序。(4)对设备运行状况进行判别,调用终端或节点自动求助程序。(5)完成相关统计计算工作[4]。

3 分布式环境下的计算机网络加密技术优化

3.1 系统开销优化及效果

在设计分布式网络加密系统的过程中,也需要充分考虑加密算法可能对系统开销产生的影响,为系统性能提供保障。在混沌理论的应用下,主要通过对分层设计进行优化,降低传统加密算法占用的系统开销。上述3层结构的加密系统具有清晰的层次划分,底层加密算法层和上层应用层通过接口层进行交互,层间调用关系直接、明了,可以减少以往多层次、复杂化系统的层间调用开销。混沌函数加密算法将迭代序列作为一次性口令,运算过程也较为简单,占用的系统资源少,不会对系统实际使用性能造成影响。因此,相比于传统的计算机网络加密算法,混沌函数更具有使用优势。其生成的迭代序列不容易被破解,生成速度快,而且仅作为一次性口令,具有较高的综合效益。采用这种设计方案对传统计算机网络加密技术进行优化,可以充分满足分布式网络的通信安全防护要求。

3.2 加密耗时优化及效果

传统计算机网络加密技术也具有加密耗时长的缺陷,混沌函数加密算法对于加密耗时的优化效果更为显著。在上述分布式计算机网络加密系统设计过程中,可采用公式Tj=对加密算法耗时进行计算。其中,Tji表示j加密算法处理i数据流消耗的时间,Pi为i数据流处理的操作频数。可具体从初始化耗时、提取过程耗时、加密耗时、解密耗时等方面,对混沌函数加密算法与传统算法的耗时情况进行比较。其中,传统加密算法的初始化耗时为56 714 μs,提取过程耗时为7 836 μs,加密过程耗时为43 765 μs,解密过程耗时为22 115 μs。混沌函数加密算法的初始化耗时为64 934 μs,提取过程耗时为8 956 μs,加密过程耗时为17 224 μs,解密过程耗时为22 164 μs。从比较结果中可以看出,虽然混沌函数加密算法的初始化过程以及提取过程耗时要略高于传统算法,但是其加密过程耗时仅高于传统加密算法40%左右,总耗时能够降低20%左右,优化效果较为显著。这主要是由于混沌函数加密算法在对数据流进行处理时,可以省略许多个加密和认证过程,而传统加密算法则要对每个数据流进行加密、认证。基于分布式计算机网络的应用特点,显然混沌函数加密算法更加适用。

3.3 关于分布式网络加密技术优化的建议

基于上述分析,采用混沌理论设计实现的分布式计算机网络加密系统,能够对传统加密技术作出有效优化,改善传统加密算法资源开销大、耗时长的缺陷。因此,在分布式计算机网络的设计过程中,推荐使用混沌函数加密算法。从混沌函数加密算法的优化效果来看,随着加密系统处理信息流长度的增加,采用混沌函数和传统函数算法的加密运算时间均会增加,但是混沌函数加密算法耗时水平始终低于传统加密算法,因此具有较高的时效性。混沌函数加密算法同样能够为加密和认证的可靠性提供保障。从实际应用角度来看,目前分布式网络在各个领域的应用越来越广泛,由于其自身网络开放性较高,网络数据传输存在较大的风险,采用加密技术进行保护是十分必要的。但应尽可能降低加密算法对系统运行产生的影响,否则会导致分布式网络的灵活性优势无法充分发挥。应积极关注先进加密技术的研究,促进分布式网络设计水平的提高。

4 結语

综上所述,分布式网络的应用优势和缺陷都较为显著,通过合理运用计算机加密技术,可以弥补分布式网络自身风险性较高的问题,从而充分发挥分布式网络的优势。在具体的加密系统设计和优化过程中,通过采取合适的算法原理,减少加密过程系统开销及时耗,可以提高加密技术的适用性,更好地为分布式计算机网络安全性提供保障。

[参考文献]

[1]赵晓松.数据加密技术在计算机网络安全中的应用[J].佳木斯职业学院学报,2019(7):254-255.

[2]张浩.计算机网络通信安全中数据加密技术的应用[J].电子技术与软件工程,2019(13):196.

[3]刘全义.分布式环境下计算机网络加密技术的优化[J].科技创新导报,2018(12):161,163.

[4]王珂.分布式环境下计算机网络加密技术的优化[J].电子技术与软件工程,2017(6):215-216.

Abstract:Distributed network has been widely used in computer network because of its high flexibility and extendibility. This paper will study the computer network encryption technology in the distributed environment. The characteristics of the distributed network are analyzed, the design scheme of the distributed network encryption system is put forward, and the optimization measures and effects of the encryption technology are studied in order to provide reference for the related computer network design activities.

Key words:distributed environment; computer network; encryption technology