SSH隧道下应用协议识别的网络安全研究

2019-11-05麦兴宾

麦兴宾

摘 要:由于对应用层信息的收集和识别能够实现更精确的性能分析和入侵检测,对提高网络安全性和性能具有重要意义,为此对SSH隧道下应用协议的识别进行了研究。首先,分析SSH协议以确定可以从连接建立阶段获得哪些信息。随后在流量监控基础架构所创建的扩展功能的基础上对所获取信息进行分析,获取SSH数据中所包含的应用层协议相关的信息。最后,在真实网络对SSH连接进行监测,并对监测结果进行分析。研究结果表明,通过对SSH流量数据的分析,可以识别包括端口、客户端软件在内等应用层协议,改进对暴力密码攻击等安全漏洞的检测。

关键词:SSH;流量;监控;网络

中图分类号:TP309 文献标识码:A

Abstract: Due to the collection and identification of application layer information, more accurate performance analysis and intrusion detection can be realized, which is of great significance for improving network security and performance. For this reason, the identification of application protocol under SSH tunnel is studied. First, analyze the SSH protocol to determine what information can be obtained from the connection establishment phase. Then, based on the extended functions created by the traffic monitoring infrastructure, the acquired information is analyzed, and information related to the application layer protocol included in the SSH data is obtained. Finally, the SSH connection is monitored on the real network and the monitoring results are analyzed. The research results show that through the analysis of SSH traffic data, application layer protocols including port and client software can be identified to improve the detection of security vulnerabilities such as brute force password attacks.

Key words:SSH;traffic;monitoring;network

由于對应用层信息的识别对提高网络性能和安全具有重要的作用,对在网络流量监控中扩展应用层程序和协议进行识别的研究已经得到重视[1-2]。但是越来越多的阻碍了应用层协议识别的加密协议使用使得对应用层流量监控十分困难[3]。本文重点介绍用于服务器管理和数据传输等关键任务的Secure Shell(SSH)协议的分析,并将这项研究作为网络流量监控环境中研究SSH协议的第一项工作。

本研究的目标是使用SSH协议握手的未加密阶段中可用的信息来获取有关SSH连接的更多详细信息。此信息可用于改进基于网络的检测方法,发现SSH服务的意外错误配置并审核其安全策略。为了实现这一目标,本文开发了Flowmon探针[4]的扩展功能来监控SSH协议。此扩展功能从SSH连接建立阶段收集信息,并使用新的IPFIX信息元素导出它[5]。这种方法使得在大规模网络中的SSH协议可见性得到大幅提升。

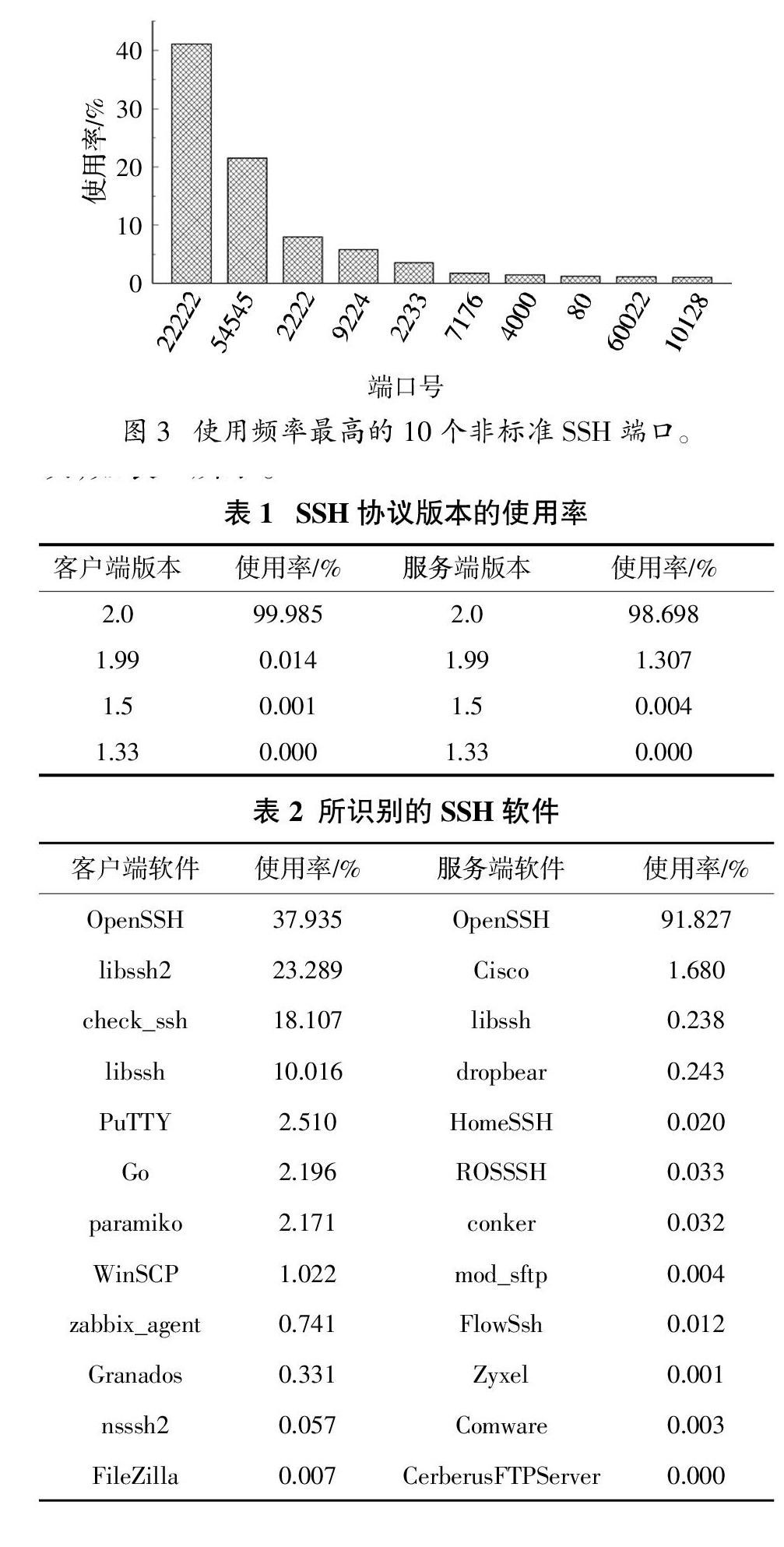

本研究在真实网络上部署了包含所开发的SSH流量监控模块的Flowmon探针,并收集了一个月的SSH流量数据。通过分析收集的数据和观察到的SSH数据进行分析,以便验证所提出的SSH应用层识别方法的有效性。

1 SSH协议及其监控

1.1 SSH协议

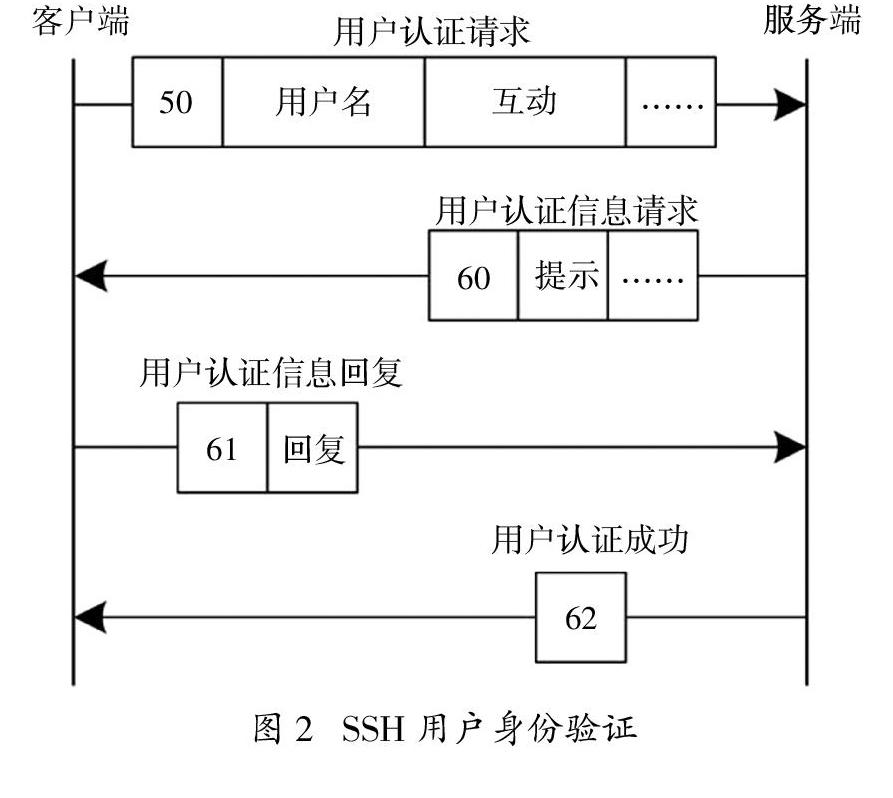

SSH是一种有状态的客户端-服务端协议,由传输层、用户身份验证层和连接层三层组成。当启动连接时,传输层在TCP/IP上设置一个安全的通信通道。该通道提供完整性、保密性、服务器身份验证,并可能提供数据压缩。传输层建立安全通道后,客户端身份验证由用户身份验证层处理。最后,建立一个或多个SSH应用程序通信通道,这些通道可以用于各种目的,比如提供交互式命令行、端口隧道或X11转发[6-7]。

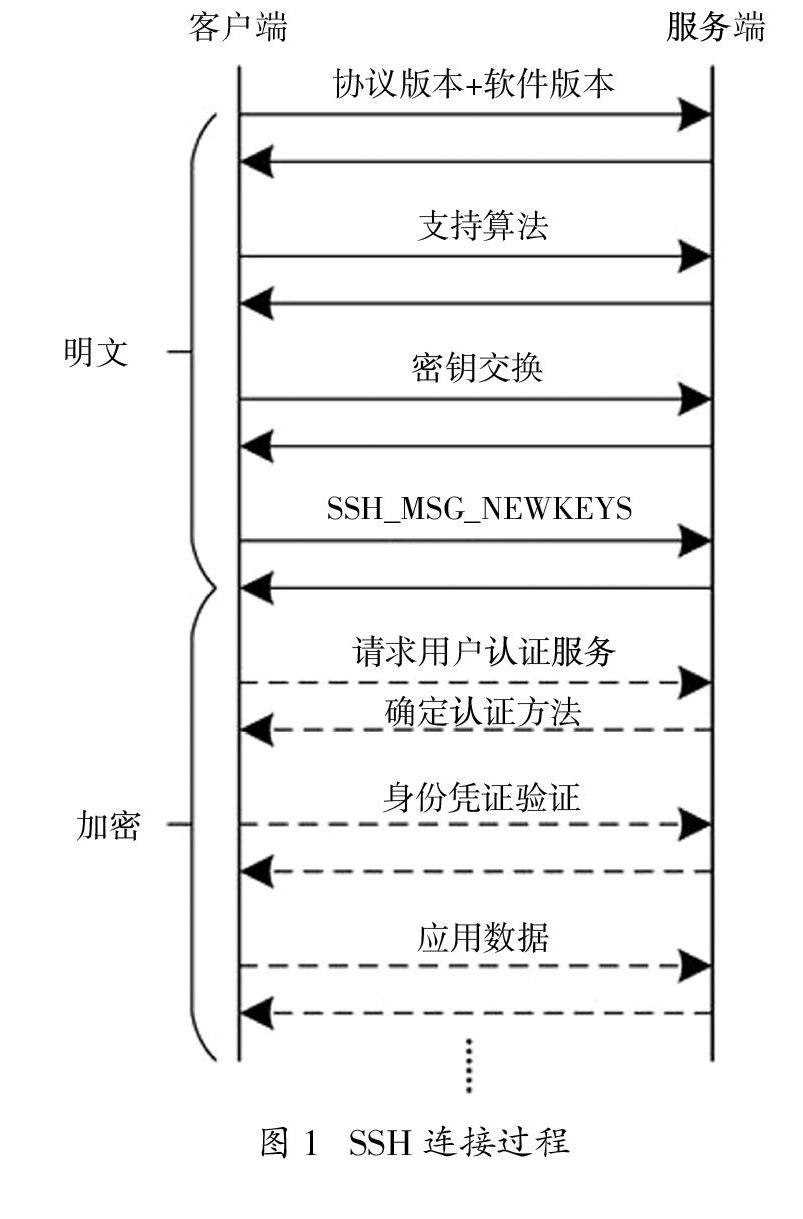

SSH连接过程如图1所示。在建立传输层的通信之初,双方都发送一条握手消息,其中包含有关SSH协议和正在使用的软件版本的信息。

握手之后,客户端和服务器都通知对方支持的身份验证、加密、MAC和压缩算法。每边共发送10个算法列表。每个客户机列表中由服务器支持的第一个算法将由双方使用[8-9]。

參考文献

[1] 王凯,陈立云,李昊鹏. SSH匿名流量网站指纹攻击方法[J/OL].计算机工程与应用:1-8[2019-08-25].http://kns.cnki.net/kcms/detail/11.2127.TP.20181218.1032.002.html.

[2] 范博,杨润垲,黎琳. 基于SSH的可信信道建立方法研究[J].信息网络安全,2018(01):45—51.

[3] 程冬梅,严彪,文辉,等. 基于规则匹配的分布式工控入侵检测系统设计与实现[J]. 信息网络安全,2017(07):45—51.

[4] 顾炜江. 网络流量监测中在线数据融合方法设计[J]. 科学技术与工程,2016,16(13):239—243.

[5] 卞琛,于兴艳,修位蓉,等. 基于MPLS VPN技术的网络监控系统分析与设计[J]. 信息网络安全, 2015(05):28—33.

[6] 顾晓丹,杨明,罗军舟,等. 针对SSH匿名流量的网站指纹攻击方法[J]. 计算机学报, 2015,38(04):833—845.

[7] 牛乐园,杨伊彤,王德军,等. 计算模型下的SSHV2协议认证性自动化分析[J].计算机工程,2015,41(10):148—154.

[8] 陈文龙,肖融,徐明伟,等. 多宿主连接环境下隧道传输网络的一体化路由模型[J]. 计算机学报,2015,38(03):541—554.

[9] 葛敬国,弭伟,吴玉磊. IPv6过渡机制:研究综述、评价指标与部署考虑[J]. 软件学报,2014,25(04):896—912.

[10] PLANK M J,ALLEN M S,NIMS R, et al. Inferring fishing intensity from contemporary and archaeological size-frequency data[J]. Journal of Archaeological Science, 2018, 93: 42—53.

[11] TAUBMANN B, FRDRICH C,DUSOLD D, et al. TLSkex:harnessing virtual machine introspection for decrypting TLS communication[J]. Digital Investigation, 2016, 16:114—123.

[12] SOLOMON Z. MELESE,P S. AVADHANI,Honeypot system for attacks on SSH protocol[J]. International Journal of Computer Network and Information Security(IJCNIS),2016,8(9).