校园网部署虚拟蜜罐的关键点研究

2018-04-26黄旭鹏钟平

黄旭鹏,钟平

(1.韩山师范学院计算机与信息工程学院,潮州 521041;2.韩山师范学院网络与教育技术中心,潮州 521041)

0 引言

校园网担负着学校教学、科研、管理和服务等重任,与此同时也面临着来自不同层面的安全威胁问题,如操作系统漏洞、恶意攻击、病毒攻击等威胁时刻存在。

根据前期调研结果显示,我校校区多、网络覆盖面积广、网络使用群体大、网络结构复杂,目前部署有防火墙、入侵检测系统、用户行为审计系统等传统网络安全设备,防火墙等传统安全技术均属于被动防御技术。蜜罐技术是基于主动安全策略的安全防护技术,在现有的校园网安全防护体系中加入蜜罐技术并利用它对网络攻击者所进行的各种非法入侵活动进行提前预警和事后响应,可以起到主动防御的作用;此外,通过对非法入侵者的入侵数据分析,可以帮助网络安全管理人员修复一些未知的系统漏洞以及追踪定位攻击者的位置,提高抵御网络入侵的能力。这对校园网安全可起到重要的保障作用,具有较好的应用价值。

1 蜜罐技术简介

1.1 蜜罐技术

蜜罐是一种在互联网上运行的计算机系统,是网络安全人员经过精心设计而部署下的诱捕攻击者的陷阱。蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力[1]。

“蜜网项目组”创始人Lance Spitzner提出“蜜罐是一种安全资源,其价值在于被扫描、攻击和攻陷”,这一定义在业界得到普遍的认可。

1.2 蜜罐的价值

(1)蜜罐的优势

监控、监测和分析攻击活动是蜜罐的核心价值所在。作为新型的主动防御技术,蜜罐在网络安全应用中有其优势:

①数据低污染,监测准确率高。蜜罐通过仿真而并非对外提供具有实质性的系统服务,它只针对试图进行非法攻击的行为产生记录,刨除了正常网络用户的数据流,是一个低数据污染的系统,安全监测的准确率高且漏报率小。

②部署成本较低,易于实现。搭建真实蜜罐环境或使用虚拟蜜罐环境,在部署和实现上都比较简单,配置灵活且易于管理和维护,所耗资源极少。许多蜜罐软件都是以开源的方式公开在互联网供免费下载。

③使用简单,适用性强。蜜罐系统对攻击行为的监测并非局限于某种特定的攻击技术或攻击行为,具有较好的适应能力,不需要维护特征数据库,也无需通过复杂算法来实现,能捕获新的攻击技术和方法供安全人员进行分析。

(2)蜜罐的缺陷

蜜罐作为整个安全防御体系的一部分,也有其自身一些缺陷:

①模拟的局限性。蜜罐设计或模拟出存在漏洞主机,与真实主机系统相比还是存在差别,技术较高的攻击者利用反蜜罐技术能识别出蜜罐的存在。

②数据收集范围有限。蜜罐仅记录与其产生交互的数据流,一旦攻击者发现并绕过蜜罐对其他网络设备实施攻击,蜜罐也将无法发捕捉到攻击者的信息。

③面临一定风险。为尽可能多的收集到入侵者的信息,包括攻击所用的工具、实施攻击的思路和方法等,安全管理人员主动将蜜罐暴露在网络中,提供仿真服务诱导入侵者对其进行攻击。但如果蜜罐被识破,安装蜜罐系统的主机系统存在被入侵者攻陷的风险,有可能成为攻击者对蜜罐主机所在网络实施攻击的跳板。

1.3 蜜罐的分类

可从不同的角度对蜜罐系统进行分类,按照部署目的可分为产品型蜜罐和研究型蜜罐;按照蜜罐与攻击者的交互程度划分可分为低交互蜜罐、中交互蜜罐、高交互蜜罐;按照蜜罐运行环境及实现方式可分为虚拟机蜜罐和物理蜜罐。

1.4 虚拟蜜罐技术

随着VMware、VBOX等虚拟化技术的发展,越来越多的服务器使用虚拟系统提供服务,虚拟蜜罐便是基于虚拟化技术实现的蜜罐系统[2]。在攻击者的视角中,在虚拟系统中的蜜罐与真实物理蜜罐并无差别,两者本质上是一致的。相比较而言,物理蜜罐的部署需要投入大量的硬件设备且每台设备都需要单独进行配置。虚拟蜜罐可以根据需要在一台主机上部署多个虚拟蜜罐主机,而且在虚拟技术的支持下,即使蜜罐系统被入侵者攻破了也能利用快照技术快速将其还原到初始状态,大大地降低部署和维护的成本。

2 校园网部署虚拟蜜罐方案研究

2.1 方案设计目标

方案要结合防火墙、入侵检测系统等传统的网络安全工具,引入虚拟蜜罐系统,设计并构造一个具有主动防御功能的校园网络安全防护系统,主要目标如下:

①蜜罐系统与现有网络安全防护产品进行联动,防御来自校园网外部的攻击,对网络攻击行为进行取证,使网络安全管理人员做到及时响应。

②通过对蜜罐采集到的信息,对校园网内部网络进行检测、监控,精准定位攻击源并采取相应的安全措施,以防御来自校园内部的网络攻击。

③在重要服务器群中部署虚拟蜜罐系统,起到迷惑、干扰和拖延非法入侵行为的作用。

④捕获并收集各类非法攻击行为的数据,为网络管理员发现及修补安全漏洞提供参考。

2.2 校园网部署虚拟蜜罐关键问题

(1)蜜罐类型的选择

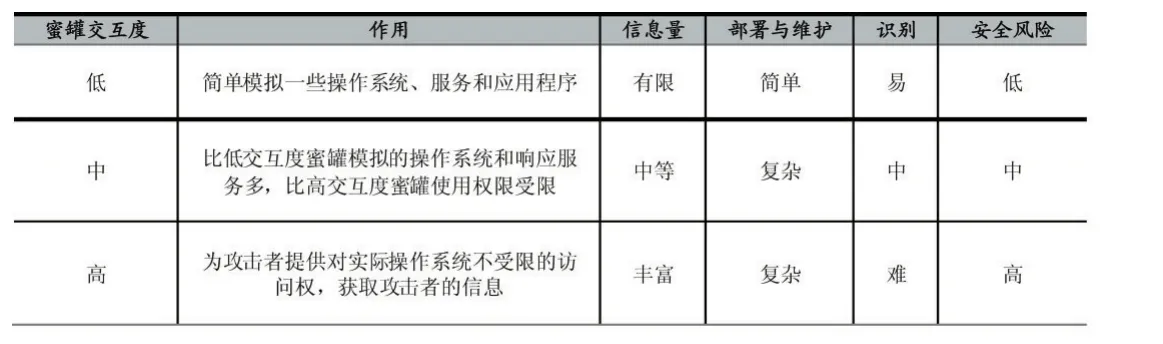

蜜罐根据交互程度、实现方式等因素的不同而有相应的软件,需根据安全需求情况来确定蜜罐的选择。表1对不同交互程度的蜜罐进行了比较。

表1 不同交互程度蜜罐对比[3]

在虚拟蜜罐的使用上,我们选取Honeyd[4]、Dionaea[5]、Kippo[6]、Glastopf NG[7]和 PAMPot[8]等经典蜜罐工具,根据各自特点和功能部署在相应网络节点上,尽可能覆盖关键网络位置。

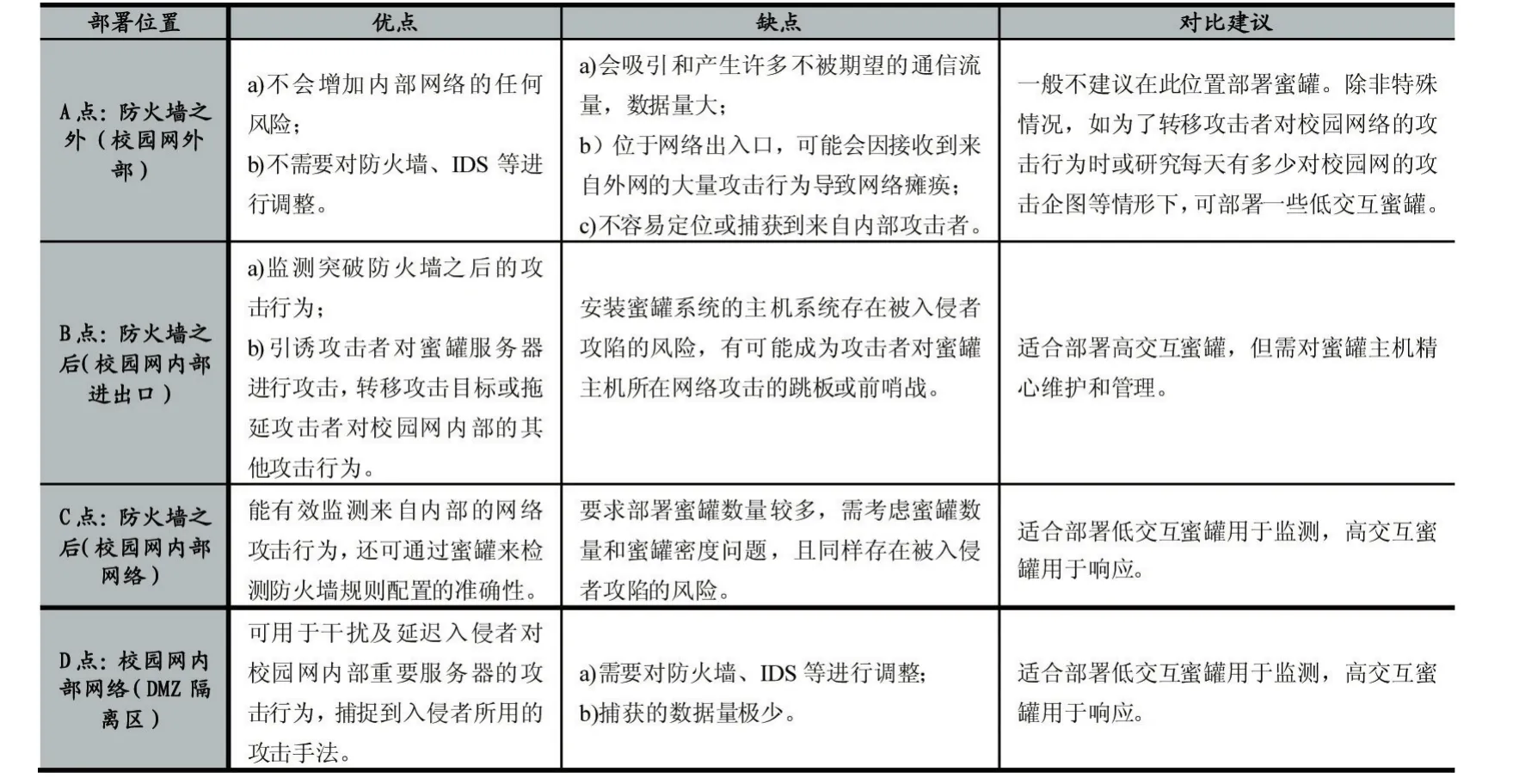

(2)蜜罐部署位置的选择

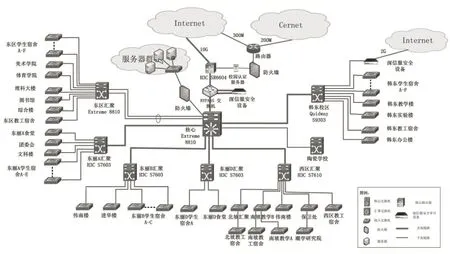

图1 韩山师范学院校园网络拓扑

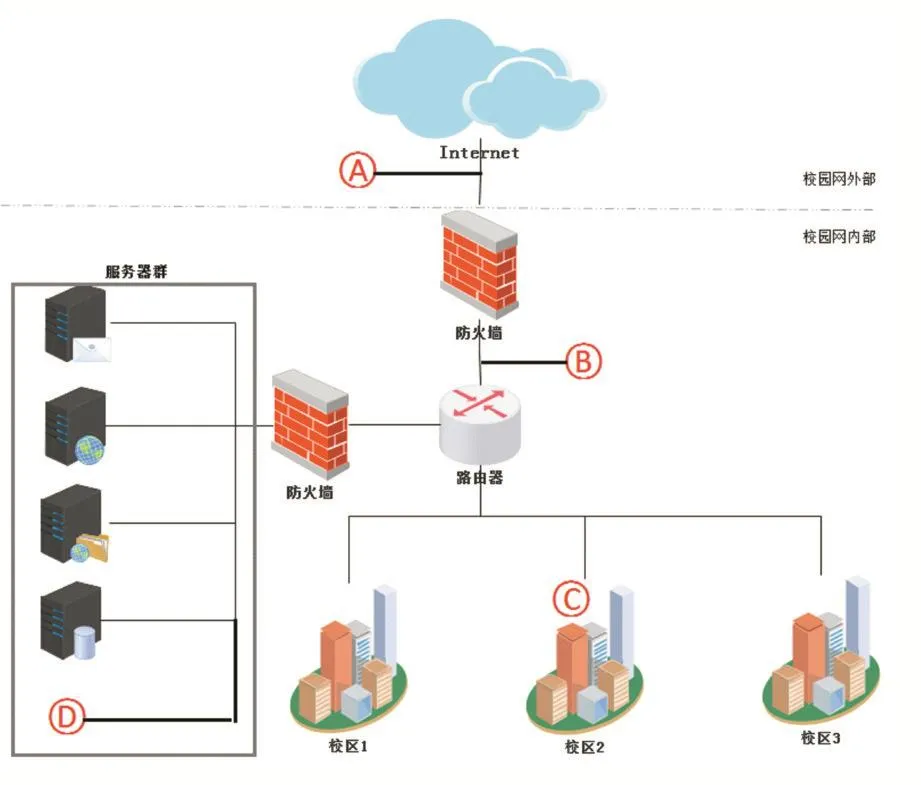

以我校校园网为例,网络拓扑结构如图1所示。为尽可能多地捕获入侵行为的数据,需考虑根据不同蜜罐各自的特性,将其部署在网络中合适的位置,以达到最佳效果。根据我校的网络实际情况,可从下图中的A、B、C和D是个点来考虑部署相应的蜜罐系统。

图2 虚拟蜜罐部署位置分析

根据不同位置部署相应蜜罐系统,其优缺点如下表所示。

(3)蜜罐部署数量(密度)的确定

蜜罐部署数量是一个重要因素,对于单点位置部署而言,蜜罐系统的防御效果取决于蜜罐的数量和网络中需保护的真实主机(服务器)数量的比例,称作成功预防率[9](或防御期望值)。在文献[9]中提到,单点蜜罐部署上随着蜜罐数量的增多,网络成功预防率虽有提高,但提高的效率越来越低,蜜罐数目和被保护主机数目之间存在一个合适的比例。理论上,当部署蜜罐数量为被保护主机数量的2倍时为最佳,但这有待通过实践进一步验证。

在现实网络环境中部署虚拟蜜罐,限于IP资源有限,尽可能采取接近最佳理论值的数量来进行配置,根据实际情况进行动态调整。

2.3 虚拟蜜罐部署实施

综合前文所述,结合我校校园网的实际,考虑虚拟蜜罐部署的引入风险等因素,分别在图2中的B、C和D三个点部署一定数量的不同交互度的虚拟蜜罐,与防火墙、入侵检测系统等传统的网络安全工具配合适用,构建出一个具有主动防御功能的校园网络安全防护系统。

3 实验测试结果及应用场景

3.1 实验测试

以部署于D点的Honeyd蜜罐的一段日志记录为例,IP地址为210.38.**9.0/24网段部署了重要服务器,利用空余IP地址资源,部署数量相当于真实服务器数量2倍的虚拟蜜罐,通过虚拟蜜罐配置模板可轻松创

表2 蜜罐部署位置优缺点对比

建出虚拟蜜罐主机。可简单的通过如下绑定IP的命令既可实现:

表3 校园网部署虚拟蜜罐情况

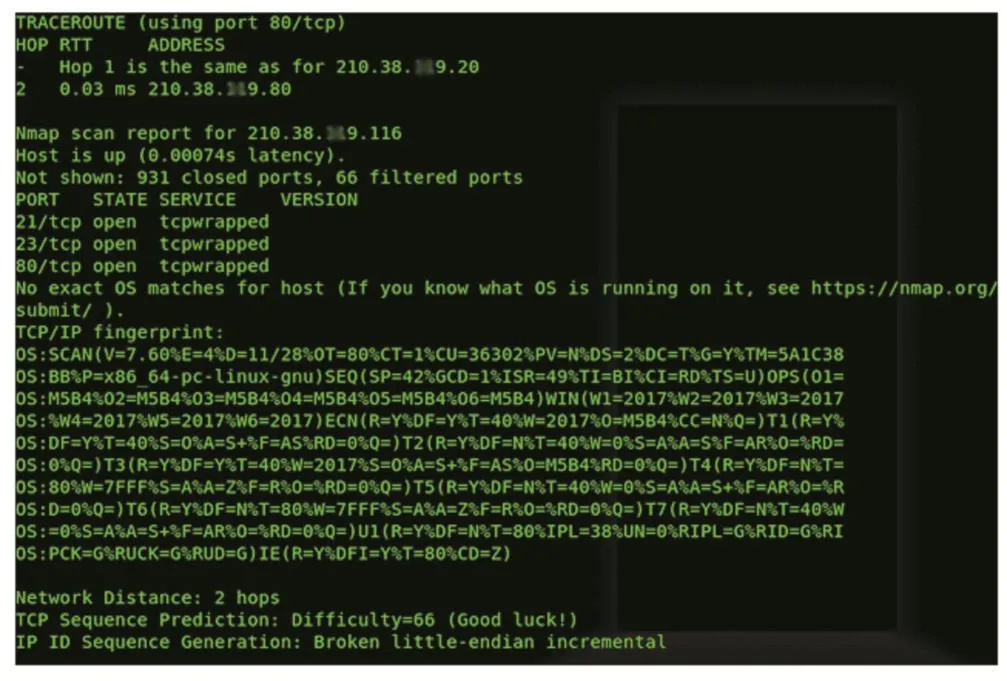

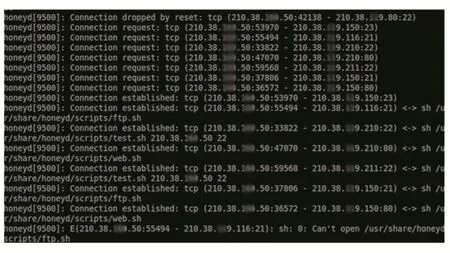

假定入侵者绕过防火墙及IDS的监测对上述网段进行入侵前的扫描,扫描及虚拟蜜罐工作情况如图3、4所示。

通过上述实验过程及结果,可以清晰的看到虚拟蜜罐将入侵者与之产生的交互行为进行了详尽的记录,日志信息中出现了同一IP对多个虚拟蜜罐不同端口都进行了扫描,日志信息对网络安全人员而言是极具分析价值的。

图3 Nmap攻击扫描信息片段

图4 虚拟蜜罐捕捉到数据片段

3.2 应用场景

引入虚拟蜜罐系统部署在校园网中,可应对如下安全情形:

(1)蠕虫病毒的检测与防范:一旦校园网发生蠕虫病毒的传播,可利用低交互虚拟蜜罐负责诱骗和重定向攻击流,高交互物理蜜罐实现蠕虫捕获与分析,还可配合入侵检测系统等工具的使用对蠕虫病毒源头进行精准定位并采取隔离或断网等措施。

(2)恶意扫描防范:根据蜜罐捕获的IP及MAC地址等信息,配合防火墙规则的建立及使用,对发起恶意扫描的攻击源采取防火墙过滤等措施;特别是对于来自校园网内部的的攻击也可精准定位到攻击者所在,加以警告或做相应处理。

(3)防御非法入侵:利用低交互虚拟蜜罐,配置多个仿真服务及开放端口的主机,干扰迷惑入侵者对被保护服务器主机的攻击;利用高交互蜜罐对入侵者的行为进行取证,截获恶意代码及攻击者所使用的工具;从安全研究的角度,可对攻击者实施攻击的思路和技术方法进行深入研究,反向对校园网存在的漏洞进行修补。

(4)DDoS攻击防范:基于蜜罐技术的DDoS攻击的防御机制可通过重定向器重定向入侵者对真实服务器的攻击到蜜罐系统中,并由蜜罐记录攻击行为数据,为后续制定防御措施提供重要资料。

4 结语

本文结合不同类型蜜罐技术特征,综合考虑蜜罐部署的位置、数量等因素,尝试在校园网部署虚拟蜜罐系统,使校园网具备主动防御的能力。在后续工作中将对部署方案实施的效果,从蜜罐数据控制、数据捕获及数据分析等方面深入研究,进一步优化蜜罐的部署,使之更好地与传统安全设备进行联动,抵御各类网络威胁。

参考文献:

[1]诸葛建伟,唐勇,韩心慧,段海新.蜜罐技术研究与应用进展[J].软件学报,2013,24(4):826.

[2]张龙生.虚拟蜜网关机技术研究与实现[D].北京邮电大学,2014,12.

[3]马莉波.恶意移动代码传播与监测模型研究[D].清华大学,2009,4.

[4]Honeyd.http://www.honeyd.org/

[5]Nepenthes Development Team.Dionaea.2011.http://dionaea.carnivore.it/

[6]Kippo—SSH Honeypot.2011.http://code.google.com/p/kippo/

[7]Rist L,Vetsch S,Koβin M,Mauer M.Know your Tools:Glastopf—A Dynamic,Low-interaction Web Application Honeypot.2011.http://honeynet.org/papers/KYT_glastopf

[8][0]Pickett N.SPAMPot.py—Spam honeypot SMTP server.2011.http://woozle.org/~neale/src/python/spampot.py

[9]马莉波,段海新,李星.蜜罐部署分析[J].大连理工大学学报,2005.10,45.