智能网联汽车的多级安全防护方案设计和分析

2017-03-14姜立标

◆胡 文 姜立标

智能网联汽车的多级安全防护方案设计和分析

◆胡 文1姜立标2

(1.深圳联友科技有限公司 广东 518000;2.华南理工大学机械与汽车工程学院 广东 510000)

随着无线通信技术的快速发展,物联网的快速发展,汽车作为万物互联的一个分支也得到了快速的发展。但与此同时由于汽车接入互联网,车联网所带来的安全隐患也日益明显,尤其是牵涉到汽车的远程控制会带来不可估量的损失。尤其是当车从现在的单一车发展到无人驾驶,智能网联汽车,车的各种入口更加容易被攻击。本文作者使用了三维一体的车联网安全模型方案,从“云盾”,“通信通道”,“硬件终端”三个方面提供安全防护,同时通过渗透测试来不断完善安全体系。提出在车联网TBOX终端采用可信平台技术,同时在车载总线采用安全模型总线技术以及硬件系统高安全等级隔离,APN技术防护通道,动态签名方式以及对称和非对称加密等方法以及渗透测试等方案来进行数据终端管理和数据通信等多重防护,达到了安全防护的第三等级,并在自主品牌车辆上成功商业化。

车联网;Telematics;可信任技术;车辆安全模型;OTA

0 前言

近年来,汽车正往智能化发展,其智能化程度越高,遭受黑客攻击的风险性就越大。近年来的汽车攻击事件越来越频繁如图1所示,汽车的安全性越来越获得人们的关注的[1]。

图1 黑客攻击汽车事件

当车联上网络后,从车的角度来看,如图所示,会存在更多的攻击入口,更多的攻击点。目前主要的安全风险如下:

(1)DoS攻击(拒绝服务);

(2)通信口令未加密;

(3)用户认证环节薄;

(4)完整的数据泄露;

(5)CAN 总线信息数据堵塞通道;

(6)ECU 指令恶意模仿,篡改;

(7)未认证的数据通道;

(8)不安去的通信协议,蓝牙,WIFI,3G,4G;

(9)OBD,T-Box协议漏洞,秘钥暴露,保密性薄弱,未加密;

(10)APP:77%汽车与手机APP 通信是不安全的,75%的App存在严重的隐私泄露问题,每种车载APP 存在5个以上安全漏洞;

(11)CAN总线数据无需身份认证,甚至部分高速CAN 也可以随意访问;

(12)嵌入式软件,系统风险,车载设备被嵌入风险;

(13)CP/SP链接风险;

(14)TSP后台链接风险;

(15)远程更新(固件,地图,配置,应用),远程配置/控制风险。

正因为如此,对于车联网系统的防护是一个全方位的防护。

1 智能网联汽车安全风险分析

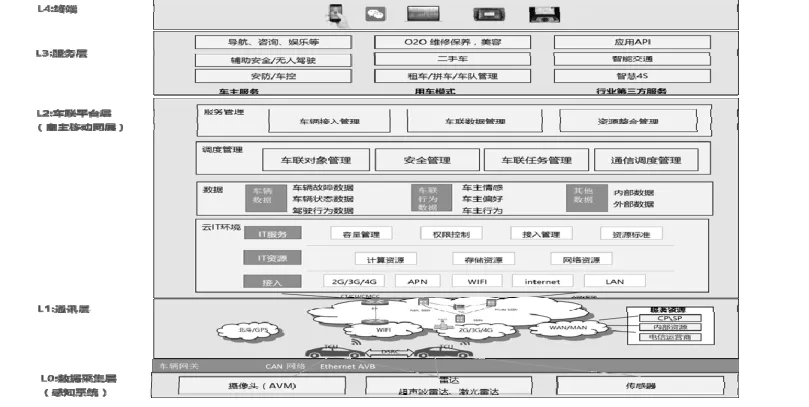

智能网联汽车是物联网的一个衍生,是以车内网、车际网和车载移动互联网为基础,按照约定的通信协议和数据交互标准。在车-X(X:车,路,行人及互联网等)之间,进行无线通讯和信息交换的大系统网络,是能够实现智能化交通管理、智能动态信息服务和车辆智能化控制的一体化网络,是物联网技术在交通领域的典型应用[2]。智能网联汽车的构成生态如下:

图2 智能网联汽车生态

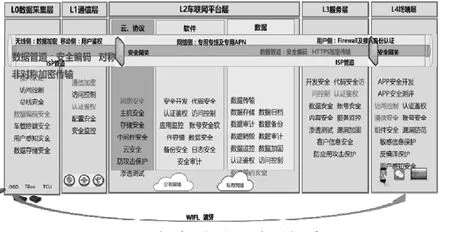

按照智能网联汽车的构成,我们将系统分成了5个层次,包括物理感知层,通信层,网关接入层、服务层、移动APP等几个层次[3];我们分别从以下几个方面分析安全的风险和解决方案:

图3 安全分析和解决方案

1.1 感知层安全风险

物理层的安全主要车联网平台硬件系统框架,是车联网安全的最后一道防线。目前车联网硬件包括OBD-4G(车载诊断仪)、车载WIFI、智能后视镜、行车记录仪等、ADAS(高级驾驶辅助系统)、车载视频监控系统、车辆传感器、智能车钥匙[4]。车内的ECU单元是通过CAN,LIN等网络连接起来,如果黑客攻入了车内网络,可以任意控制ECU或者通过发送大量错误报文导致CAN总线失效,最后ECU失效,因此车内网络的安全尤其重要。

1.2 网络传输安全风险

网络层包括移动通信网、移动接入管理和网络业务平台。其中移动通信网和移动接入管理之间用APN专线进行连接。网络层的安全主要是保证各车联网终端与网络中心的双向数据传输的安全防护[5]。网络传输层以及接入层存在以下众多的安全风险:

图4 安全风险示意图

1.3 应用服务层安全风险

应用服务层的安全包括服务环境安全、服务接入安全和服务平台安全,分别实现车联网服务支撑基础环境安全保护,行业用户、公网用户接入安全保护以及车联网业务平台安全保护[6]。

因为应用层APP是公开于互联网的,因此存在以下的安全漏洞:

(1)数据泄露;(2)修改位置信息;(3)短信活动;(4)修改传输数据;(5)文件操作;(6)盗取用户账号,服务密码;(7)网络活动;(8)劫持验证码;(9)行为监控;(10)发送伪造数据。

由于车联网应用系统复杂多样,某一种特定的安全技术不能完全解决应用系统的所有安全问题。一些通用的应用程序如Web Server 程序、FTP 服务程序、Email 服务程序、浏览器和Office 办公软件等自身的安全漏洞和由于配置不当造成的安全漏洞会导致整个网络的安全性下降。

2 系统方案设计

本智能网联终端设备根据以上的安全风险分析,设计了全方位的安全防护方案为如下。

首先,从整个智能网联车的生态考虑,必须从各个角度进行保护。

图5 安全防护系统框图

智能网联汽车安全防御必须从以下几个反面考虑和设计:

(1)从内到外:从车内部到整个生态环境安全;

(2)从小到大:从芯片安全到云安全,对应各个点提供保护;

(3)从始到终:从安全设计到安全运营。

防御的原则则有:

(1)架构全面性:采用端管云安全架构体系,考虑整个生态的安全需求。

(2)方案综合性:层次化、多样性的特点将更为突出,应根据风险分析合理实施众深防护方案,部署合适的安全防护产品。

(3)技术创新性:随着智能化,网联化和电动化的进一步发展,会出现更多新的攻击手段,需要超越原有理念,采纳新技术防护。

2.1 智能网联汽车整体安全体统架构:

图6 智能网联汽车整体安全体统架构

如上图所示,本系统考虑从以上不同的防护对象,采用了不同的防护技术。在感知层,需要对总线网关针对Dos 报文攻击进行过滤,防止总线拥塞,另外针对有侵入意向的报文例如ECU刷写报文要进行鉴权认证处理。在传输层和接入层,除了采用非对称加密身份验证等外,对于数据通道采用对称加密外,还加入了可信任的汽车身份识别,以及访问信任链。针对服务层应用和移动APP,采用了app反编译保护,组件安全保护,以及app安全评测。针对整体系统,还采用渗透测试来保障发现问题和漏洞时候进行弥补。

下图是安全防护的逻辑关系图。

图7 安全防护逻辑关系图

2.2 汽车网络网关安全防护设计

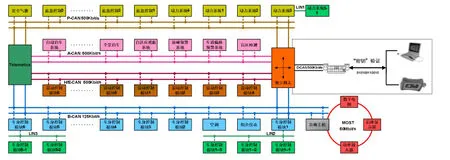

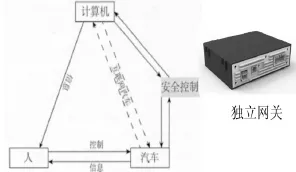

一个标准的汽车网络如下,其中网关通过CAN,Lin以及Flexray 在各个ECU之间进行数据交互。基于CAN 数据广播的机制和无数据验证的缺陷,十分容易受DoS攻击[7]。

图8 整车网络模型

基于以上的考虑,为了防护整车网络,采用安全的整车网络模型,在总线应用中加入安全控制的节点,用于保护汽车总线面免受外部网络攻击的干扰。如图所示,在基于TBox或者ODB接口的互联网汽车总线应用系统中,利用安全控制(Security Control)的机制来拦截外部信息系统对汽车总线的直接控制,在这里主要是通过独立网关(Gateway)进行过滤DoS攻击;对于需要进行控制的合法请求加入可信任模型[8]。

图9 网关保护模型

在这里,只有进过认证的用户可以正常的从总线获取数据,如果要向CAN总线发送数据,要先向总线保护模块请求,只有获得总线保护模块认可才可以发送报文,如下图所示。同时,网关作为总线保护模块通过控制终端设备的CAN数据来发送接口来保护汽车总线。Tbox向其请求发送数据,模块通过算法判断决定允许或者拒绝发送数据到总线。为了抵御终端设备可能发生的高频率总线传输请求,总线保护模块以时间来作为判断标准。

同时在网关部分采用硬件隔离技术,将网关信息隐藏在内,不暴露于网络通讯之外,网关与无线通讯用不同的单片机实现,隔离出来,保证总线网络与无线网路的物理隔绝,采取单元判断转发,在中断程序内部判断诊断请求来源再作具体转发响应,避免总线信息泄漏,转发错误,保证用户汽车数据信息的保密性和安全性。其中处理机制如下图所示。

图10 总线消息处理机制

2.3 通信安全以及数据传输及接入防护

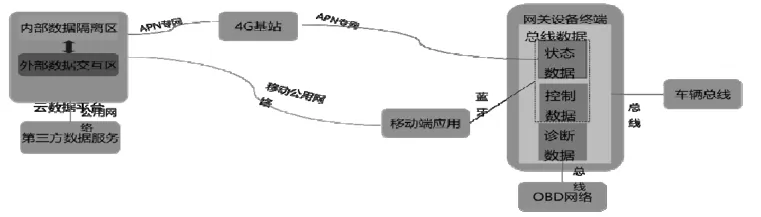

网络结构主要分为四个区,包括移动终端区、移动通信网、移动接入管理区和业务平台区。移动终端区包括车联网平台和手持终端,移动网络包括联通基站,HLR(归宿位置寄存器)、SGSN(服务GRPS支持节点)、GGSN(网关GPRS支持节点)和路由器等。移动接入管理区包括防火墙、客户AAA和路由器。业务平台式客户业务平台。其中移动通信网和移动接入管理区通过APN专线连接。通过企业级的网络结构,强有力的保证了车联网平台的安全[9]。整体网联汽车传输如下图所示。

图11 网联汽车数据传输示意图

在这里针对WIFI,3G,4G的通信通道,采取了身份鉴权以及数据算法加密,以及代码加密的方式。如下图所示。

图12 数据算法加密示意图

2.3.1 硬件认证防护

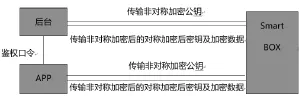

数据传输通过鉴权口令和非对称加密公钥双重防护,后台和APP之间通过鉴权口令认证,后台与Tbox之间已经APP与Tbox之间通过非对称加密的方式进行进行用户认证,认证成功后再通过对称加密的方式传输数据。其具体有以下四个特性:

(1)通讯建立时通讯双方各生成一套非对称加密密钥,并且互换公钥;

(2)非对称加密用于传递对称加密密钥、用户身份信息;

(3)通讯双方同步对称密钥后,开始进行正常通讯内容的对称加密通讯;

(4)两MCU之间仅有串口进行数据交换。

图13 硬件认证示意图

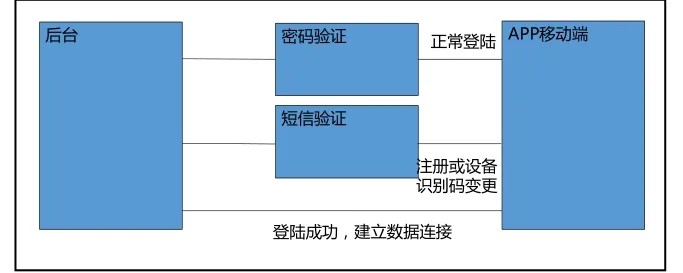

2.3.2 用户登录APP 防护

用户身份认证通过两种方式认证密码验证和短信验证,密码验证用于正常的登录短信验证用于注册和设备识别码变更。若为车主注册,需要输入Tbox设备号进行绑定。身份认证防护避免非法设备/用户登录进行非法操作。

图14 用户登录防护

2.3.3 叠加防护

(1)支持客户自建AAA的接入鉴权方式,实现对每个拨入的号码进行账号和密码认证,并可捆绑手机串号(IMEI)、手机卡串号(IMSI)、用户名、密码进行认证,客户可自行分配IP地址和拨入服务器主机IP地址和域名。

(2)客户可以在其内网部署防火墙或网闸设备,对不同网络间的通信进行限制或隔离处理,将APN网络系统受外界影响的风险降到最低。

2.4 云安全及APP 安全防护

2.4.1 云安全防护

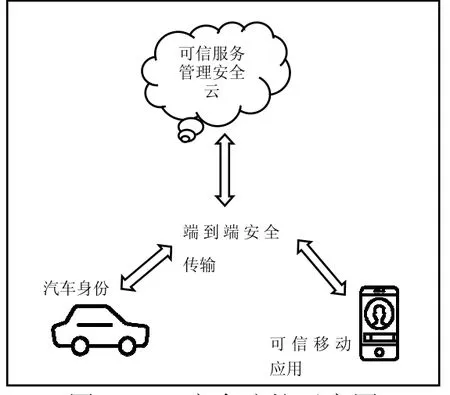

关于云安全,本系统采用可信服务管理的安全云,实现从云,管,端的安全传输如下图 所示:

图15 云安全防护示意图

对于云端,除了上述讲到的病毒防护,存储安全防护,中间件安全防护,以及访问控制防护外,更为重要的也是最难防护的就是黑客通过攻击手段获取秘钥,而一旦获取到秘钥所有的防护都会被打开。因此对于秘钥的防护尤其重要。本系统考虑了白盒攻击下的秘钥防护安全。如下图所示:

图16 白盒攻击(二进制文件格式分析)

图17 白盒攻击(熵攻击)

本系统采用了各种密码技术进行加固防护,因为密码是汽车信息安全防护的基础。

采用了安全秘钥盒的方式对用户的秘钥进行防护。

为了防止白盒,黑盒,灰盒攻击秘钥,在一个不可控的客户环境下,实现安全的秘钥存储;

在一个不可信的客户端环境下,实现可信的逻辑计算;

如下图所示:

(1)基于可逆的数学变换,将秘钥隐藏在变换中,加解密秘钥不会出现在内存或者程序中;

(2)支持的白盒算法包括DES,3DES,AES,SM4等;

(3)各算法都支持ECB和CBC。

同时安全秘钥盒满足以下要求:

(1)一车一密,一设备一密;

(2)保护核心秘钥&数据;

图18 密码保护技术

2.4.2 用户APP 安全防护

对于用户app,我们采取了如下的安全生命周期的app防护。