基于代理的多方公平交换签名方案

2017-02-22任双廷

任双廷,王 箭

(南京航空航天大学 计算机科学与技术学院,江苏 南京 210016)

基于代理的多方公平交换签名方案

任双廷,王 箭

(南京航空航天大学 计算机科学与技术学院,江苏 南京 210016)

在公平交换方案中,允许两个或者多个参与者以一种公平的方式进行信息交换。所谓公平是指:所有参与者都能得到所要交换的信息,或者所有参与者都无法得到所要交换的信息。提出一种基于代理的多方公平交换签名方案。在该方案中,参与者首先以一种公平的方式进行授权交换,一旦授权交换成功,则每个参与者可以代表其他参与者对指定的文件进行代理多签名,从而公平地实现了多方公平交换签名中每个参与者对其他参与者的约束,以及实现了多方公平交换签名。相对于其他的多方公平交换方案,该方案的原理既可应用于一对多类型的多方公平交换签名方案,也可应用于多对多类型的多方公平交换签名方案。此外,该多签名的公平交换并不依赖于可信或半可信的第三方,从而消除了公平交换签名的应用瓶颈。

代理;多方公平;公平交换;授权

1 概 述

1996年,N.Asokan等首先对多方公平交换协议进行了研究[1],此后,多方公平交换协议的研究受到了国内外学者的广泛关注。针对应用场景的不同,多方公平交换协议又可以分为两类,即一对多的公平交换协议[2-6]和多对多的公平交换协议[7-13]。此外,多方公平交换协议和两方公平交换协议比较类似,又可根据是否使用第三方分为三类,即不带可信第三方的多方公平交换协议、在线可信第三方的公平交换协议以及离线可信第三方的公平交换协议。1996年,N.Asokan在原有两方公平交换方案的基础上再次给出了多方公平交换的概念[14],方案允许多个参与者公平地交换电子信息。与两方公平交换协议类似:不带可信第三方的多方公平交换协议难以实现真正的公平,而在使用第三方的多方公平交换协议中,协议的安全性又过于依赖可信第三方的安全性。一旦可信第三方出现安全问题,整个协议都将失去其应有的价值,也就是说,可信第三方的使用成为制约多方公平交换协议应用的瓶颈[15-17]。针对这一问题,又有一些学者提出了半可信第三方的概念[10-12],但仍然未能很好地解决可信第三方的问题。

代理签名最早由Mambo等在1996年提出[18],是指:在一个签名方案中,原始签名人通过代理权限的授予,使得代理签名人具有代表原始签名人进行签名的权力,即,允许原始签名人将自身的签名权力委托给代理签名人。有时人们需要一个代理人同时代表若干个原始签名人进行签名,这就是代理多签名体制[19-25]。

文中提出一种基于代理的多方公平交换签名协议。在该协议中,每个参与者首先与其他参与者交换他们的授权,一旦授权交换成功,参与者就可以依据所获得的授权进行代理签名,从而代替其他参与者对某一指定文件进行代理多签名。最终,每个参与者能得到对其他参与者具有约束效力的签名。相对于已提出的公平交换签名协议,所提方案不需要用到可信第三方,而且可以实现签名的多方公平交换。

2 前提知识

2.1 符号介绍

i:序号为i的参与者。

PB:一个用于展示消息的公共平台,可以被看作如同网络般的一个公共环境而不是可信第三方。

Wij:由i制作的将要发送给j的授权。

Vij:参与者i的一般签名,j为i所发送授权的接收方。在这里,文中并没有指定特殊的签名方案,在实践中,要求所选择的签名方案都能被参与者双方所接受。

EPK_abolish:用公钥PK对某一数据进行加密后得到的密文。在实践中,所选择的加密方案必须是参与者双方都能够接受的。

PMVi:由i所制作的代理多签名。文中并没有给出确切的代理签名方案,在实践中,应该由参与者共同协商决定。

Vi_abolish:i所制作的一般签名。

2.2 假 设

公平:在n个参与者中,要么所有参与者都能制作出对其他n-1个参与者具有约束力的代理多签名;要么所有参与者都不能得到对其他参与者具有约束力的代理多签名。

3 基于授权的多方公平交换签名方案

3.1 简 述

所提方案原理为:首先,每个参与者都制作n-1个授权,并将它们发送给相应的其他参与者,以期实现授权的多方公平交换。交换成功则执行下一步,即,所有参与者使用来自其他参与者的授权代表其他参与者制作具有约束力的代理签名;交换不成功,则所有参与者所得到的授权将在生效前被撤销,任何人都无法据此得到对其他参与者具有约束力的代理多签名,从而实现了签名的多方公平交换。

3.2 对授权的多方公平交换的分类

由于所提方案是以授权的公平交换为基础的,所以对授权的交换公平性及应对方略进行如下分类。

(1)所有参与者都是诚实的,则他们能够实现对授权的公平交换;

(2)参与者中的某一个是不诚实的,则所有参与者所得到的授权都将在生效前被撤销;

(3)多个参与者是不诚实的,此种情况可以归类到2当中。

从以上分类可知:如果所有参与者都能实现授权的公平交换,他们就可以使用得到的授权代表其他参与者制作具有约束效力的代理多签名,否则,所有授权都将在生效前被撤销,任何人都无法从中得到对其他人具有约束力的代理多签名,从而达到公平交换签名的效果。

3.3 定 义

该方案中具有两类实体参与者i和公告牌PB。

定义:该方案是一个元组(Init,Authorization,AuthorizationVerifying,ProxyMulti-Signature,Recovery)。

(1)Init(初始化):算法输入安全参数1k(k∈N),产生系统公共参数params。

(2)Authorization(授权发送):参与者制作n-1个授权(Wi1,Vi1),…,(Wi(n-1),Vi(n-1)),并分发给其他相应的参与者。

(3)AuthorizationVerifying(授权验证):参与者对所有接收到的授权进行验证,一旦出现验证不成立的情况,则分以下两种情况进行处理:还未发送自己制作的授权,则终止协议;已发送自己制作的授权,则启动恢复协议。

(4)Recovery(恢复):算法发送警报消息到PB,撤销所有已交换授权的有效性。

(5)ProxyMulti-Signature(代理多签名):每个参与者使用已得到的合法授权代表其他参与者行使签名权,产生对其他参与者具有约束效力的代理多签名。

3.4 签名方案

(1)Init(初始化):所有参与者协商确定时间参数TO,Tabolish,TE,Tabolish (2)Authorization(授权发送):序号为1的参与者制定n-1个授权(W12,V12),…,(W1n,V1n)并分发给相应的参与者,W1j= (ID1,IDj,scope1,TO,TE,EPK_abolish, etc)。其中,EPK_abolish为用PK对Tabolish进行加密后得到的密文。然后序号为1的参与者将所有制作的授权以及签名分别发送给相应的其他参与者。 for(i=2,i<=n,i++) 1→i:W1i,V1i 此后,序号为2的参与者重复序号为1的参与者的操作,依此类推。 (3)AuthorizationVerifying(授权验证)。每个接受者对已得到的授权进行验证:在时间TO前,所有参与者都得到了来自其他参与者的合法授权,则授权的公平交换过程结束。在时间TE后,每个参与者启用代理多签名算法:使用得到的授权代表其他n-1个参与者行使代理多签名,从而每个参与者都得到了对其他n-1个参与者都具有约束效力的签名(代理多签名);一旦在时间TO后,有参与者没能得到其本应得到的所有合法授权,则该参与者可启动恢复算法。 (4)Recovery(恢复):在时间TE前对EPK_abolish进行解密,得到Tabolish,并将其和自己的签名一起发送给PB,从而在交换过程中产生的所有授权都被撤销。任何人都不能再使用签名所得到的授权行使代理签名权,也即任何人都无法得到对其他参与者具有约束效力的签名(代理签名)。 (5)ProxyMulti-Signature(代理多签名):超过时间TE后,每个参与者使用已得到的合法授权代表其他参与者行使签名权,产生对其他参与者具有约束效力的代理多签名。 for(j=1,j<=n,j++) doPMVj 时间TE之后,PB不再接受任何来自该次代理多签名活动的警报信息。 针对多方公平交换签名的攻击方式多种多样,然而,不管攻击者的攻击方式多么变化多端,他们的目的却是一致的,即在不付出代价的前提下,获得来自对方的有效证据。 文中假定PB和发起者之间可以在指定时间内完成交互,并且PB和参与者之间是同步的。这个条件并不难达到,可以把实现这一条件作为发起多方公平交换签名方案的必要条件。需要指出的是,在所提方案中,对于接收者不同步、系统错误或者系统延迟等问题都可以当作一种欺骗手段来处理。 插入攻击:这种攻击方式是指攻击者在指定步骤内退出系统。 攻击者接收到一个或者某几个或者全部其他参与者的授权后即刻退出,拒不分发自己的授权,从而导致了其他参与者在时间TO前无法获得来自该参与者的任何证据。根据系统规则,其他参与者可以通过恢复算法在时间TE前撤销他们所发给攻击者的授权。这些授权将在生效前被撤销。 攻击者在接收完其他参与者的授权,并分发自己对其他参与者的授权后,即刻推出系统。在这种情况下,攻击者与所有其他参与者完成了授权的多方公平交换。 延迟攻击:攻击者在接收到其他参与者的授权后并没有在TO前分发授权给其他参与者,此类攻击方式可归类到插入攻击方式中。最终,攻击者无法获得来自其他参与者的有效授权。 错误授权:攻击者发送错误的授权给其他参与者,其他参与者可以在下一步前对接收到的授权进行检查,如果不是自己需要的就终止协议,或启动恢复算法。这种情况下,任何一方参与者都无法得到来自其他参与者的有效授权。 虚假警报:如果所有参与者在完成了授权的交换后,攻击者仍然发送了警报消息,则所有参与者的授权都将被同时取消,从而所有参与者(包括攻击者)都不能得到来自其他参与者的有效授权(在时间TE之前)。 钓鱼攻击:在钓鱼攻击中,攻击者将自己伪装成某个原厂商的网站以期获得敏感信息(如信用卡信息)。特别地,攻击者可以伪装成可信的接收者,从而在电子交易中获得原厂商的某些敏感信息。为此,攻击者会建立一个与接收者的网站类似的虚假在线网站,并邀请用户在其网站上进行网络购物,从而获得敏感信息。攻击者可以利用这些敏感信息做一些有利于自身的活动,而不需经过持有者的授权(这里指信用卡信息)。 然而,文中所提方案是通过授权的多方公平交换来达到多方公平交换签名的效果。在授权生效前,授权以及相应的签名会被验证,从而避免了上述攻击情况的发生。 纠纷解决可以被分为两个方面: (1)某个或某些参与者声称接收到了某个消息,而其他参与者否认发送了消息; (2)某个或某些参与者声称发送了某个消息,而其他参与者并不承认接收到了该消息。 在该方案中,如果无法得到有效的授权,任何参与者都无法从该欺骗行为中得到利益。 从以上讨论可知,在交换结束后,要么参与者都能得到来自其他参与者的有效授权,从而代表其他参与者制作一个对他们具有约束力的代理多签名,要么参与者都无法得到来自其他参与者的有效授权,都无法制作相应的对其他参与者具有约束力的代理多签名,从而达到了公平交换签名的效果。 文中所提方案与当前几类多方公平交换签名方案的比较见表1。 表1 所提方案与几类多方公平交换签名方案的比较 从以上对比可以看出:在线可信第三方的公平交换方案中,无论交易双方是诚实的还是不诚实的,在公平交换过程中都需要可信第三方的参与;在离线可信第三方公平交换方案中,一旦交换过程中出现不公平现象,就必须要有可信第三方的参与。即,第三方的参与成为该种方案的一个应用瓶颈。而所提方案,无论在交换过程中是否有不公平现象出现,都无需可信第三方的参与,参与方本身即可实现交换的最终公平性。因此,相对于前面的方案,所提方案消除了可信第三方必须参与的瓶颈,具有更广阔的应用前景。 需要指出的是,虽然无可信第三方的多方公平交换签名方案不需要可信第三方,但该类方案并不能实现真正的公平,实施时要求交换的参与者具有相同的计算能力。因此计算量大,不易于实践,目前已经不再是受关注对象。 通过对代理多签名和授权技术的使用,提出了一种多方公平交换授权协议,并在此基础上达到了多方公平交换签名的效果。在该协议中,恶意行为不能给攻击者带来任何利益,而诚实的参与者也不会遭受损失。协议允许参与者以一种公平的方式实现授权的相互交换,在此基础上,通过制作基于所得授权的代理签名,每个参与者都可以得到一个对其他参与者具有约束力的代理多签名;否则,所有参与者都无法得到来自其他参与者的有效授权,也就无法制作出对其他参与者具有约束力的有效代理多签名。文中实现了签名的多方公平交换,而无需用到可信第三方。然而,如何找到一个更有效的方式来实现授权的撤销(当出现不公平时)是未来工作的一个方面。 [1]AsokanN,SchuterM,WaidnerM.Optimisticprotocolsformulti-partyfairexchange[R].Zurich:IBMResearchDivision,1996. [2]OnievaJ,ZhouJianying,LopezJ.Non-repudiationprotocolsformultipleentities[J].ComputerCommunications,2004,27(16):1608-1616. [3]KremerS,MarkowitchO.Amulti-partynon-repudiationprotocol[C]//ProceedingsoftheIFIPTC11fifteenthannualworkingconferenceoninformationsecurityforglobalinformationinfrastructures.Netherlands:Kluwer,2000:271-280. [4] 韩志耕,罗军舟.一个公平的多方不可否认协议[J].计算机学报,2008,31(10):1705-1715. [5] 刘义春.P2P组合交易的公平支付协议[J].计算机工程,2008,34(18):171-173. [6]WangY,AuMH,SusiloW.Attribute-basedoptimisticfairexchange:Howtorestrictbrokerswithpolicies[J].TheoreticalComputerScience,2014,527(3):83-96. [7]KhillI,KimJ,HanJ,etal.Multi-partyfairexchangeprotocolusingringarchitecturemodel[J].Computers&Security,2001,20(5):422-439. [8]FranklinM,TsudikG.Securegroupbarter:multi-partyfairexchangewithsemi-trustedneutralparties[C]//Secondinternationalconferenceonfinancialcryptography.[s.l.]:[s.n.],1998:90-102. [9]BaoFeng,DengR,NguyenKQ,etal.Multi-partyfairexchangewithanoff-linetrustedneutralparty[C]//Proceedingsofthe10thinternationalworkshopondatabase&expertsystemsapplications.Washington,DC:IEEEComputerSocietyPress,1999:858-862. [10] 杜红珍,张建中.一个新的带离线半可信第三方的多方公平交换协议[J].计算机应用研究,2006,23(8):248-250. [11] 李艳平,张建中.带离线半可信第三方的多方交换协议[J].西安电子科技大学学报,2004,31(5):811-814. [12]ZhangMinqing,XiaoHaiyan,YangXiaoyuan.ID-basedfairmulti-partyexchangeprotocol[C]//Internationalconferenceonmeasuringtechnologyandmechatronicsautomation.[s.l.]:IEEE,2010:402-405. [13]LiuY,HuH.Animprovedprotocolforoptimisticmulti-partyfairexchange[C]//Internationalconferenceonelectronicandmechanicalengineeringandinformationtechnology.[s.l.]:IEEE,2011:4864-4867. [14]AsokanN,SchunterM,WaidnerM.Optimisticprotocolsformulti-partyfairexchange[J].Biotechniques,1996,37(1):72-88. [15] 伊丽江,肖 鸿.一个高效的带有脱线半可信第三方的多方公平交换协议[J].西安电子科技大学学报,2000,27(6):745-748. [16]González-DeleitoN,MarkowitchO.Anoptimisticmulti-partyfairexchangeprotocolwithreducedtrustrequirements[C]//Proceedingsofthe4thinternationalconferenceoninformationsecurityandcryptology.[s.l.]:[s.n.],2001:258-267. [17]González-DeleitoN,MarkowitchO.Exclusion-freenessinmulti-partyexchangeprotocols[J].LectureNotesinComputerScience,2002,2433:200-209. [18]MamboM,UsudaK,OkamotoE.Proxysignatures:delegationofthepowertosignmessages[J].IEICETransactionsonFun-damentals of Electronics Communications and Computer Sciences,1996,E79-A(9):1338-1354. [19] Yi L,Xiao G,Bai G.Proxy multi-signature scheme:a new type of proxy signature scheme[J].Electronics Letters,2000,36(6):527-528. [20] Li X,Chen K.ID-based multi-proxy signature,proxy multi-signature and multi-proxy multi-signature schemes from bilinear pairings[J].Applied Mathematics & Computation,2005,169(1):437-450. [21] Cao Feng,Cao Zhenfu.A secure identity-based proxy multi-signature scheme[J].Information Sciences,2009,179(3):292-302. [22] Sun Y,Xu C,Yang Y B.Improvement of a proxy multi-signature scheme without random oracles[J].Computer Communications,2011,34(3):257-263. [23] Cao H J,Wang H S,Li P F.Quantum proxy multi-signature scheme using genuinely entangled six qubits state[J].International Journal of Theoretical Physics,2013,52(4):1188-1193. [24] He Du,Jian Wang.An anonymous but accountable proxy multi-signature scheme[J].Journal of Software,2013,8(8):1867-1874. [25] Tang Pengzhi,Deng Junlei,Li Xiaoxiong.Based on bilinear bairing of proxy multi-signature scheme[J].Journal of Hebei Normal University:Natural Science Edition,2013,37(2):134-137. Proxy-based Multi-party Fair Exchange Signature Scheme REN Shuang-ting,WANG Jian (College of Computer Science and Technology,Nanjing University of Aeronautics and Astronautics, Nanjing 210016,China) A multi-party fair exchange protocol allows parties to exchange items in a fair way,which means that all of the parties obtain the other’s items or neither party does.A novel protocol for multi-party fair exchanging signature without a Trusted Third Party (TTP) is proposed.In this protocol,participants exchange their warrants firstly.Then,each participant is able to sign a proxy multi-signature on behalf of its opponents.Owing to the proxy multi-signature’s characteristics,the scheme achieves the desired effect of multi-party fair exchange of digital signatures.Besides,the principle of it can be used at both 1-to-n and n-to-n multi-party fair exchange signature protocols.Differing from existing fair exchange schemes,the scheme can be realized without the use of a TTP,which makes it more practical. proxy;fair multi-party;fair exchange;warrant 2014-12-03 2015-06-18 时间:2017-01-04 江苏省普通高校研究生科研创新计划资助项目(CXZZ12_0161);中央高校基本科研业务费专项资金;江苏省高校优势学科建设工程资助项目 任双廷(1988-),男,硕士生,研究方向为信息安全等;王 箭,教授,研究方向为信息安全等。 http://www.cnki.net/kcms/detail/61.1450.TP.20170104.1017.002.html TP301 A 1673-629X(2017)01-0080-04 10.3969/j.issn.1673-629X.2017.01.4 方案分析

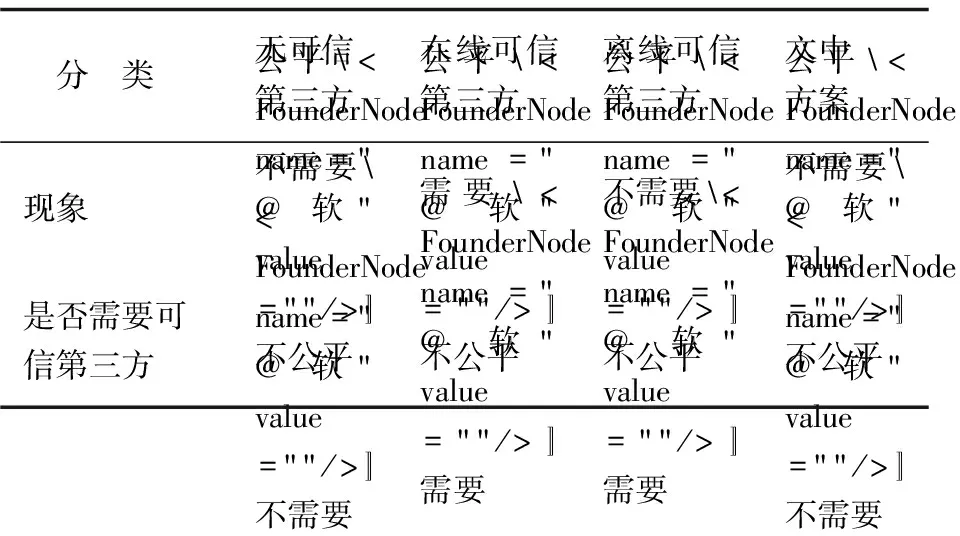

5 比 较

6 结束语